c't Desinfec't 2024/2025

Mit der neuen Version c't Desinfec't sind Sie für jeden Ernstfall bestens gerüstet. Sie können Windows-PCs untersuchen und säubern sowie Trojaner und Viren beseitigen. Sogar Ihre Daten können Sie sofort retten und wiederherstellen! Das neue Sonderheft c't Desinfec't 2024/25 gibt es auch als 32 GByte USB-Stick, von dem Sie Desinfec't direkt starten können.

Zum Thema Sicherheit haben wir im heise shop noch Literatur und Tools für Sie zusammengestellt. Schützen Sie Ihren PC und Ihre Daten vor Cyberangriffen!

Das NEUE Desinfec't 2024/25: Scannen, löschen, retten: Das kann das c’t-Sicherheitstool | Step-by-Step-Anleitung: So entfernen Sie Viren mit Desinfec’t | Malware-Analyse mit brandneuen Experten-Tools | Verloren geglaubte Fotos und Dateien retten | Daten von NAS-Platten kratzen

Komplett im Set: gedrucktes Heft + digitale Ausgabe mit einer Ersparnis von fast 9 Euro. Zum Heft:6 Desinfec’t 2024/2510 Schritt-für-Schritt-Anleitung14 Im Einsatz20 FAQ24 Status quo Malware30 Individueller AV-Scanner38 Malware-Analysetools46 Erweiterung via Btrfs52 Windows aufhelfen56 Datenrettung62 Hardware-Diagnose70 Offline-NAS-Reparatur78 Netzwerk-Troubleshooting86 Booten aus dem NetzDas ist neu in Desinfec't 2024/25:Gratis Signatur-Updates bis Oktober 2025Neue Malwareanalyse-Tools wie FLOSSZahlreiche Verbesserungen bei den Skripten, inbesondere Persistenz und SignaturupdatesKernel 6.8 (optional 6.10 für neue Hardware)

Security für Profis

Fachbücher IT-Security

Eine Einführung in die bewährten Tools, Frameworks und Protokolle. Moderne Kryptografie kompetent vermittelt.Die Kryptografie ist die wesentliche Grundlage der IT-Sicherheit. Um den Angreifern auf Ihre Systeme einen Schritt voraus zu sein, müssen Sie die Tools, Frameworks und Protokolle verstehen, die Ihre Netzwerke und Anwendungen schützen.Dieses Buch führt in einfacher Sprache und mit anschaulichen Illustrationen in Authentifizierung, Verschlüsselung, Signaturen, Geheimhaltung und andere Kryptografiekonzepte ein. Es enthüllt die kryptografischen Techniken, die die Sicherheit von Web-APIs, die Registrierung und Anmeldung von Benutzern und sogar die Blockchain bestimmen. Sie erfahren, wie diese Techniken moderne Sicherheit ermöglichen und wie Sie sie in Ihren eigenen Projekten anwenden können. Neben den modernen Methoden nimmt das Buch auch die Zukunft der Kryptografie vorweg und geht auf neue und innovative Entwicklungen wie Kryptowährungen und Post-Quantum-Kryptografie ein. Alle Techniken sind vollständig mit Diagrammen und Beispielen illustriert, sodass Sie leicht erkennen können, wie sie in die Praxis umgesetzt werden können.»Mit der richtigen Balance aus Theorie und Praxis vermittelt der Autor genau das, was Softwareschaffende über Kryptografie wissen müssen. Viele kleine Übungen helfen ihnen, von der durchaus anspruchsvollen Lektüre zu profitieren.« - Maik Schmidt, c't 17/23Über den Autor:David Wong ist leitender Kryptografie-Ingenieur bei O(1) Labs und arbeitet an der Kryptowährung Mina. Davor war er Sicherheitsverantwortlicher für die Kryptowährung Diem (vormals bekannt als Libra) bei Novi, Facebook, und davor Sicherheitsberater bei der NCC Group im Bereich Kryptografiedienste.Im Laufe seiner Karriere hat David Wong an mehreren öffentlich finanzierten Open-Source-Audits teilgenommen, beispielsweise an OpenSSL und Let’s Encrypt. Er war Sprecher auf verschiedenen Konferenzen, einschließlich Black Hat und DEF CON, und hat in einem regelmäßig stattfindenden Kryptografiekurs bei Black Hat unterrichtet. Hervorzuheben sind seine Beiträge zu Standards wie TLS 1.3 und zum Noise Protocol Framework. Er hat Schwachstellen in vielen Systemen gefunden, einschließlich CVE-2016-3959 in der Golang-Standardbibliothek, CVE-2018-12404, CVE-2018-19608, CVE-2018-16868, CVE-2018-16869 und CVE-2018-16870 in verschiedenen TLS-Bibliotheken.Unter anderem ist er Autor des Disco-Protokolls (www.discocrypto.com und www.embeddeddisco.com) und des Decentralized Application Security Project für Smart Contracts (www.dasp.co). Zu seinen Forschungen gehören Cache-Angriffe auf RSA (http://cat.eyalro.net), ein auf QUIC basierendes Protokoll (https://eprint.iacr.org/2019/028), Timing-Angriffe auf ECDSA (https://eprint.iacr.org/2015/839) oder Hintertüren in Diffie-Hellman (https://eprint.iacr.org/2016/644). Aktuell finden Sie ihn in seinem Blog unter www.cryptologie.net.

Nur wenn Sie verstehen, wie ein Angreifer denkt, können Sie Ihre IT-Systeme auch wirklich absichern. Dieses umfassende Handbuch ist der Schlüssel dazu. Die Security-Profis rund um Bestseller-Autor Michael Kofler vermitteln Ihnen das ganze Know-how, um Ihre Infrastrukturen vor Angriffen zu schützen – Praxisbeispiele und konkrete Szenarien inklusive. Von der Absicherung des Active Directory bis zum Einsatz von Kali Linux, von der Suche nach Exploits bis zur Härtung von Webservern: Hier werden Sie zum Security-Experten!Aus dem Inhalt: Kali LinuxHacking-Tools (nmap, hydra, mimikatz, Metasploit, OpenVas)Externe Sicherheitsüberprüfung & Pen-Tests auf Client und ServerIT-Forensik: Spuren sichern und analysierenWLAN, Bluetooth und Funk abhören, USB-Hacking-DevicesBasisabsicherung: Linux und Windows, Active Directory und SambaCloud-Sicherheit: Microsoft 365, AWS, NextCloudHacking und Security von SmartphonesIntrusion Detection mit SnortWeb-Anwendungen absichern und angreifenExploits: Buffer Overflows, Fuzzing, Heap Spraying und mehr; Inkl. Spectre & MeltdownIoT-Security: Angriffe und sichere EntwicklungLeseprobe (PDF-Link)

IT-Sicherheit über den Tellerrand

Das Praxishandbuch für IT- und Systemverantwortliche. Deutsche Erstauflage aus September 2023.Dieses Buch ist der ultimative praktische Leitfaden, um eine Ransomware-Erpressung, ein Denial-of-Service und andere Formen der Cyber-Erpressung zu überleben.Anhand ihrer eigenen, bisher unveröffentlichten Fallbibliothek zeigen die Cybersicherheitsexperten Sherri Davidoff, Matt Durrin und Karen E. Sprenger Ihnen, wie Sie schneller reagieren, den Schaden minimieren, effizienter ermitteln, die Wiederherstellung beschleunigen ... und von vornherein verhindern, dass so etwas überhaupt erst passiert.Bewährte Checklisten helfen Ihnen und Ihren Sicherheitsteams dabei, während des gesamten Lebenszyklus schnell und effektiv zusammenzuarbeiten. Sie lernen Folgendes:Verschiedene Formen von Cyber-Erpressung und deren Entwicklung verstehenBedrohungen identifizieren, Angriffe eindämmen und »Patient Zero« ausfindig machenLösegeldverhandlungen erfolgreich führen und, wenn nötig, Lösegeldforderungen sicher bezahlenDas Risiko von Datenverlust und Neuinfektion verringernEin ganzheitliches Cybersicherheitsprogramm aufbauen, das Ihr Risiko, gehackt zu werden, minimiertDieser Leitfaden ist von unmittelbarem Nutzen für alle, die mit Prävention, Reaktion, Planung oder Richtlinien zu tun haben, insbesondere CIOs, CISOs, Sicherheitsexperten, Administratoren, Verhandlungsführer, Führungskräfte und Ermittler.Vorwort | Inhalt | Leseprobe (PDF-Links)Die Autoren:Sherri Davidoff ist CEO von LMG Security und Autorin des Buches Data Breaches: Crisis and Opportunity. Als anerkannte Expertin für Cybersicherheit wurde Sie von der The New York Times als „security badass“ tituliert. Sherri ist regelmäßige Dozentin bei den renommierten Black-Hat-Trainings und Fakultätsmitglied der Pacific Coast Banking School. Sie ist auch Koautorin des Buchs Network Forensics: Tracking Hackers Through Cyberspace (Addison-Wesley, 2012). Sherri ist GIAC-zertifizierte forensische Analytikerin (GCFA) und Pentesterin (GPEN) und besitzt einen Abschluss in Informatik und Elektrotechnik vom Massachusetts Institute of Technology (MIT).Matt Durrin ist Director of Training and Research bei LMG Security und Senior Consultant für das Unternehmen. Er ist Dozent der internationalen Black-Hat-USA-Konferenz, wo er Kurse zu Ransomware und Datensicherheit gehalten hat. Matt hat Seminare zu Cybersicherheit, Planspiele und Kurse mit tausenden Teilnehmern aus Banken, Handel, Gesundheitswesen und Behörden abgehalten.Als erfahrener Cybersicherheits- und IT-Profi hat sich Matt auf Response und Forschung für Ransomware spezialisiert sowie auf den Einsatz proaktiver Cybersicherheitslösungen. Matt hat einen Bachelor in Informatik von der University of Montana, und seine Malware-Forschung wurde bei NBC Nightly News vorgestellt.Karen Sprenger ist COO und Chefunterhändlerin für Ransomware bei LMG Security. Sie hat mehr als 25 Jahre Erfahrung mit Cybersicherheit und IT, ist anerkannte Expertin für Cybersicherheit, Rednerin und Trainerin. Karen ist GIAC Certified Forensics Examiner (GCFE), Certified Information Systems Security Professional (CISSP) und besitzt einen Bachelor of Music (Performance) (ja, wirklich). Sie spricht auf vielen Events wie der Wall Street Journal Cyber Pro, Fortinet, der Internal Legal Tech Association und dem Volunteer Leadership Council. In ihrer Freizeit betrachtet Karen „digitale Forensik“ als völlig legitime Antwort auf die Frage „Welches Hobby haben Sie?“. Sie lebt seit ihrer Geburt in Montana und wohnt mit einer Unmenge von Pudeln in Missoula.

DER SCHWARZE GÜRTEL FÜR DAS NETZ Sie wollen Ihre Privatsphäre und Ihre digitale Identität schützen? Dabei hilft Ihnen dieses Buch. Christina Czeschik klärt Sie darüber auf, wo Sie welche Daten und Metadaten hinterlassen, und hilft Ihnen dann dabei, darüber die Kontrolle zu behalten und so digital selbstbestimmt zu sein. Konkret erklärt sie Ihnen, wie Sie den Schutz Ihrer Privatsphäre bei E-Mails, Chats, Videocalls, in sozialen Netzwerken, beim Einkaufen, Surfen und Streamen sicher stellen. Zudem wirft sie einen kritischen Blick auf Smartphones, Apps und zuletzt auch unsere eigenen Gewohnheiten rund um das Internet. SIE ERFAHREN* Was es mit dem Konzept der digitalen Souveränität auf sich hat* Wie Sie PGP und S/MIME für E-Mail-Verschlüsselung und digitale Signatur nutzen* Welche Einstellungen für bessere Privatsphäre Sie im Browser treffen können * Wie Sie mit Tor (fast) anonym browsen könnenDR. CHRISTINA CZESCHIK, M.SC., ist Ärztin und Medizininformatikerin. Seit 2015 ist sie freie Autorin und schreibt und bloggt über Digitalisierung, digitale Gesundheit, Informationssicherheit und digitale Privatsphäre. Unter dem Pseudonym Jo Koren schreibt sie Science-Fiction.

Penetration Testing und Hacking-Tools für die IT-Security. Erstauflage von Jürgen Ebner aus März 2024.Ethical Hacking spielt eine wesentliche Rolle für die IT-Sicherheit in Unternehmen. Mit diesem Buch lernen Sie, wie ein Angreifer zu denken, um die Systeme von Unternehmen vor Cyberangriffen zu schützen.Sie erfahren, welche gängigen Angriffe es gibt und wie Sie diese in einer sicheren Testumgebung durchführen, um Sicherheitslücken im System aufzuspüren. Hierzu richten Sie Kali Linux auf einer virtuellen Maschine ein und nutzen die zahlreichen integrierten Tools für verschiedene Angriffstechniken wie das Hacken von Passwörtern, Codeinjection, Social Engineering und mehr. Die notwendigen Grundlagen zu Netzwerken, Active Directory und Shell Scripting sind ebenfalls Bestandteil des Buches.Darüber hinaus erfahren Sie, wie ein professioneller Penetrationstest abläuft, welche Rahmenbedingungen dafür notwendig sind und welche Richtlinien eingehalten werden müssen, um legal und ethisch zu hacken.Über den Autor:Jürgen Ebner ist u.a. IT-Techniker und zertifizierter Datenschutz- und IT-Security-Experte. Bei der IT-Betreuung setzt er auf proaktive Services, um für mehr Sicherheit in den Unternehmen zu sorgen. Mit seinem IT-Unternehmen ICTE bietet er neben Managed Services vor allem Security Assessments und die Erarbeitung von Datenschutzkonzepten an.

Webinaraufzeichnungen & Videokurse

Webinare IT-Sicherheit

Im digitalen Zeitalter mit Millionen von Online-Transaktionen täglich gewinnt die Betrugserkennung zunehmend an Bedeutung. In diesem Kurs zeigt Ihnen der IT-Experte Emil Vinčazović, wie Sie mithilfe des Azure Machine Learning Studios Klassifizierungsmodelle zur automatisierten Betrugserkennung erstellen, trainieren und evaluieren. Zuerst erklärt er, was eine Klassifizierung ist, und stellt gängige Probleme und Lösungsansätze vor. Im nächsten Schritt lernen Sie drei gebräuchliche Klassifizierungsalgorithmen kennen: die Support Vector Machine, den Random Forest und den XGBoost. Das Azure ML Studio bietet drei Möglichkeiten, um ML-Modelle aufzusetzen: das AutoML und den Designer für die Erstellung ohne Code sowie die Notebooks, die umfassende Programmierkenntnisse erfordern, aber größere Flexibilität bieten. Emil Vinčazović führt Sie Schritt für Schritt durch die drei Varianten und geht zum Schluss auf die Metriken zur Bewertung der Klassifizierungsmodelle ein. In drei Kursen stellt Emil Vinčazović das Azure ML Studio und verschiedene Anwendungsfelder des maschinellen Lernens vor:Einstieg in das Azure Machine Learning StudioBetrugserkennung mit dem Azure Machine Learning Studio Vorhersagemodelle mit dem Azure Machine Learning StudioLänge: 01:09 Stunden Alle Video-Lektionen im Überblick: Herzlich willkommen zu diesem Kurs Einführung in Klassifizierungsprobleme Kapitelüberblick Was ist eine Klassifizierung? Anwendungsbeispiele Allgemeine Schwierigkeiten Unsaubere Kriterien Falsche Merkmale Fließende Übergänge Nichttrennbarkeit Ausreißer Restobjekte Quiz: Klassifizierungsprobleme Techniken Kapitelüberblick Betrugserkennung: Das Problem der Überanpassung Lösung: Die Kreuzvalidierung Betrugserkennung: Das Problem des unbalancierten Datensatzes Lösung: Samplingmethoden Algorithmus: RandomForest-Klassifizierung Algorithmus: XGBoost (Gradienten-Boosting-Verfahren) Algorithmus: Support Vector Machine Quiz: Techniken Umsetzung im Azure ML Studio Kapitelüberblick Umsetzung im AutoML Ergebnisse im AutoML interpretieren Umsetzung im Designer Ergebnisse im Designer interpretieren Umsetzung im Notebook (Teil 1) Umsetzung im Notebook 2 (Teil 2) Quiz: Umsetzung im Azure ML Studio Abschluss Fazit und Kursabschluss Über den Trainer:Emil Vinčazović ist als Data Engineer bei der arelium GmbH tätig. Seine Schwerpunkte liegen im Bereich der Ökonometrie und der Künstlichen Intelligenz. In seinen Projekten arbeitet er hauptsächlich mit Azure Synapse, Azure Databricks und dem Azure Machine Learning Studio. Daneben ist er als Sprecher auf Fachkonferenzen unterwegs, wo er über Themen wie Betrugserkennung mit Python referiert. Auch als Fachautor ist Emil Vinčazović tätig. Zusätzlich betreibt er den YouTube-Kanal des Unternehmens, wo er Tutorials zu aktuellen Themen rund um cloudbasierte Technologien produziert.So lernen Sie mit diesem Videokurs:In den Videokursen von heise Academy lernen Sie IT-Themen anschaulich und verständlich. In den Videos schauen Sie den Experten bei der praktischen Arbeit zu und lassen sich dabei alles genau erklären. Das Wissen ist in kleine Lernschritte und Aufgaben unterteilt, sodass Sie den Kurs Lektion für Lektion durcharbeiten oder gezielt zu Themen springen können, die Sie interessieren. Die persönliche Lernumgebung der heise Academy hält viele Funktionen für Sie bereit, die Ihnen beim Lernen helfen können:Flexibler Videoplayer mit vielen SteuerungsmöglichkeitenWissensquiz zur LernkontrolleLernhistorie und LernfortschrittLesezeichen und Notizen Volltextsuche in den VideosFrage-den-Experten-ModulÜbungsmaterial zum MitmachenResponsive Web-App und Videostreaming für alle EndgeräteTechnische Voraussetzungen:Für diesen Videokurs werden lediglich ein Browser (mit eingeschalteter JavaScript-Funktionalität) und eine Internetverbindung benötigt.

Das Active Directory (AD) ist ein Windows-basierter Verzeichnisdienst von Microsoft. Es dient der Administration und Sicherung von Unternehmensnetzwerken, indem es eine zentrale Verwaltung von Benutzeridentitäten und Zugriffsrechten ermöglicht. Aus diesem Grund ist es ein beliebtes Einfallstor für Cyberangriffe.Im Rahmen dieses fortgeschrittenen Kurses werden Sie sich eingehend mit der Suche und Bekämpfung von Bedrohungen in AD-Systemen auseinandersetzen. Nach Vorstellung der Testumgebung geht es direkt ans Einrichten der erweiterten AD-Überwachung. Zum Einsatz kommen unter anderem der Security Onion, aber auch SharpHound und BloodHound werden uns unterstützen. Anschließend betrachten wir die Bedeutung der Cybersicherheit in heutigen Geschäftsumgebungen und befassen uns mit spezifischen Techniken zur Erkennung und Beseitigung von Bedrohungen.Der Kurs umfasst auch praktische Übungen, um sicherzustellen, dass Sie die erlernten Konzepte in realen Szenarien anwenden können. Am Ende des Kurses werden Sie nicht nur in der Lage sein, Anomalien und potenzielle Bedrohungen im Active Directory zu identifizieren, sondern auch wissen, wie Sie richtig auf Angriffe reagieren und diese proaktiv verhindern.Dieser Kurs ist ideal für Netzwerkadministratoren, Systemingenieure und IT-Sicherheitsexperten, die ein tieferes Verständnis für die Sicherheitsaspekte im Active Directory anstreben. Happy Threat Hunting!Länge: 03:06 StundenAlle Video-Lektionen im Überblick: Herzlich willkommen zu diesem Kurs Vorbereitungen für das Sammeln von Informationen Kapitelüberblick Schriftliche Genehmigung Testumgebung Erweiterte Protokollierung einrichten Winlogbeat-Agent und Sysmon Installieren von BloodHound Mit SharpHound Informationen sammeln Quiz: Vorbereitungen für das Sammeln von Informationen Kerberos-Angriffe Kapitelüberblick Verdacht: Kerberoasting Ereignisanzeige untersuchen Group Managed Service Accounts (GMSA) Verdacht: uneingeschränkte Delegierung Verschiedene Ereignisse untersuchen Eingeschränkte Delegierung einrichten Quiz: Kerberos-Angriffe Gängige Persistenzmethoden Kapitelüberblick Verdacht: AdminSDHolder, SDProp und Generic All Benutzerkonto zu Domänen-Admins hinzufügen Verdacht: Gruppenrichtlinien Einstellungen der Gruppenrichtlinien untersuchen Verdacht: SID History Injection Suchen nach Objekten mit einer SID History Auswirkung der SID History testen und anschließend SID History entfernen Quiz: Gängige Persistenzmethoden Replikationsbasierte und Brute-Force-Angriffe Kapitelüberblick Verdacht: DCSync-Bedrohung Ereignisanzeige zur ID 4662 untersuchen Verdacht: Brute-Force-Angriff Die Default Domain Policy anpassen Kontosperrung testen Quiz: Replikationsbasierte und Brute-Force-Angriffe Bedrohungssuche mittels PowerShell Kapitelüberblick Mit PowerShell nach einer Event-ID suchen Benutzerkonten untersuchen Gruppenzugehörigkeit ermitteln Auflisten fehlgeschlagener Anmeldeversuche Objekte im Active Directory untersuchen AdminSDHolder und SDProp Quiz: Bedrohungssuche mittels PowerShell Abschluss GitHub Fazit und Kursabschluss Über den Trainer:Tom Wechsler ist seit mehr als 20 Jahren professionell in der Informatikbranche tätig. Seit 2007 arbeitet er als selbstständiger Cloud Solution Architect, Cyber Security Analyst und Trainer. Der charismatische Schweizer hat es sich zum Ziel gemacht, die komplexe Welt der Informatik anhand von Lernvideos so verständlich wie möglich zu erklären. So gelingt es ihm in seinen Kursen, auch komplexe Themen und Zusammenhänge verständlich zu vermitteln. Tom Wechslers Schwerpunkte liegen in den Bereichen Netzwerktechnik (Cisco), Microsoft Azure, Microsoft 365, Windows Server und Active Directory.So lernen Sie mit diesem Videokurs:In den Videokursen von heise academy lernen Sie IT-Themen anschaulich und verständlich. In den Videos schauen Sie den Experten bei der praktischen Arbeit zu und lassen sich dabei alles genau erklären. Das Wissen ist in kleine Lernschritte und Aufgaben unterteilt, sodass Sie den Kurs Lektion für Lektion durcharbeiten oder gezielt zu Themen springen können, die Sie interessieren. Die persönliche Lernumgebung der heise academy hält viele Funktionen für Sie bereit, die Ihnen beim Lernen helfen können:Flexibler Videoplayer mit vielen SteuerungsmöglichkeitenWissensquiz zur LernkontrolleLernhistorie und LernfortschrittLesezeichen und Notizen Volltextsuche in den VideosFrage-den-Experten-ModulÜbungsmaterial zum MitmachenResponsive Web-App und Videostreaming für alle EndgeräteTechnische Voraussetzungen:Für diesen Videokurs werden lediglich ein Browser (mit eingeschalteter JavaScript-Funktionalität) und eine Internetverbindung benötigt.

Gadgets für Ihre Sicherheit

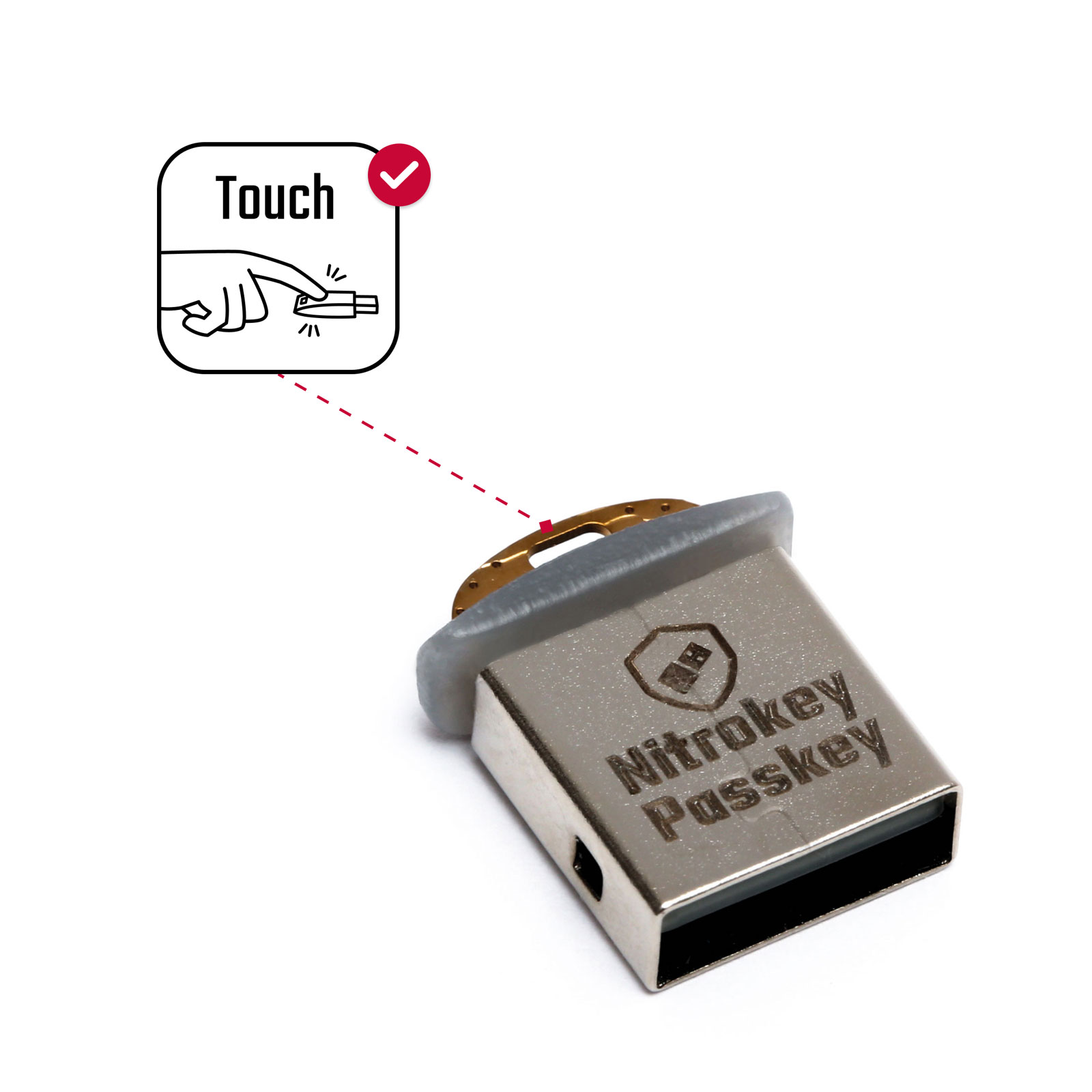

Mit dem Nitrokey Passkey schützen Sie Ihre Accounts zuverlässig gegen Phishing und Passwort-Diebstahl. Das Gerät erlaubt das super einfache und sichere passwortlose Login sowie Zweifaktor-Authentifizierung (2FA) mittels des modernen WebAuthn bzw. FIDO2 Standards. Dieser Standard wird von immer mehr Webseiten unterstützt und hat das Ziel, klassische Passwörter zu ersetzen. Das Gerät hat ein praktisches USB-A Mini Format und passt somit an jedes Schlüsselbund.Der Nitrokey Passkey basiert auf unserem modernen, von Grund auf in Rust neu entwickeltem Nitrokey 3. Er richtet sich an Menschen und Organisationen die einen günstigen Security Key zur sicheren Anmeldung benötigen, aber den großen Funktionsumfang des Nitrokey 3 (Verschlüsselung, OpenPGP, Passwörter, OTP, PIV, Secure Element) nicht brauchen.Vertrauenswürdig dank Open Source; Qualität made in Germany.AnwendungsfälleFür privat und Unternehmen - Schutz gegen Massenüberwachung und HackerPasswortlose AnmeldungVergessen Sie Ihr Passwort zur Anmeldung und verwenden Sie stattdessen den Nitrokey zum passwortlosen Login.Online-Accounts mittels Zwei-Faktor-Authentisierung (2FA) schützenNitrokey ist Ihr Schlüssel zum sicheren Login an Webseiten (z. B. Google, Facebook; Übersicht auf www.dongleauth.com. Mittels FIDO2 bleiben Ihre Accounts auch dann sicher, falls Ihr Passwort gestohlen werden sollte.Phishing-SchutzBei der Verwendung von FIDO wird die jeweilige Domain automatisch überprüft und die Benutzer effektiv gegen Phishing-Angriffe geschützt.Für Firmen - Schutz gegen Hacker und IndustriespionagePasswortlose Anmeldung an Windows 11 ComputernMitarbeiter melden sich zukünftig an ihre, mittels Microsoft Entra ID (Azure Active Directory) verwalteten, Windows 11 Pro Computer ohne Passwörter an. Dazu ist lediglich ein Nitrokey nötig.Passwortlose Anmeldung an eigenen Enterprise-SystemenErsetzen Sie Ihre Passwort-Policy, unerlaubte Passwort-Zettel und aufwendiges Passwort-Reset durch passwortloses Login mit dem Nitrokey. Sicherheit und Akzeptanz durch Einfachheit. Wir beraten Sie gerne bei der Integration.Für IT-Administratoren und Sicherheitsexperten – kritische Infrastruktur schützenServer sicher mit SSH administrierenHaben Sie Ihren SSH-Schlüssel immer sicher im Nitrokey dabei. Ihr Schlüssel ist PIN-geschützt und kann nicht aus dem Nitrokey exportiert/gestohlen werden. Somit entfällt das unsichere und lästige Synchronisieren von Schlüsseldateien auf Clientsystemen.Internet of Things (IoT) und eigene Produkte schützenSchützen Sie Ihre eigenen Hardware-Produkte durch Integration des Nitrokeys. Ideal zur Fernwartung und zur Gewährleistung der Produktechtheit.FunktionenFIDO U2F, FIDO2 zum passwortlosem LoginBei der einfachen Benutzbarkeit setzt FIDO neue Maßstäbe und erzielt somit hohe Akzeptanz. FIDO schützt Ihre Accounts zuverlässig gegen Passwortdiebstahl und gegen Phishing.SicherheitstechnologieDer Nitrokey Passkey basiert auf einer neuartigen Sicherheitsarchitektur:Die gesamte Firmware ist in der speichersicheren Programmiersprache Rust entwickelt. Dadurch werden potentiell sicherheitskritische Speicherfehler vermieden.Die Firmware basiert auf dem in Rust entwickelten Framework Trussed, welches für sicherheitskritische Embedded-Systeme ausgelegt ist. Trussed realisiert u.a. kryptographische Operationen. Natürlich ist der Code als Open Source veröffentlicht.Die Hardware basiert auf dem Mikroprozessor nRF52, welcher über zahlreiche Sicherheitsfunktionen verfügt, wie z.B. Secure Boot, ARM TrustZone, Physical Unclonable Functions (PUF).Wie bei allen Entwicklungen von Nitrokey, ist auch der Nitrokey Passkey open source, so dass die sichere Implementierung von jedem begutachtet werden kann.Unterstützte Systeme und SchnittstellenBetriebssysteme: Windows, macOS, Linux, BSD, Android, iOSSchnittstellen: FIDO2, FIDO U2FÜbersicht einiger Webseiten mit Zweifaktorauthentisierung auf www.dongleauth.com

Produktinformationen "Yubico YubiKey 5 NFC"Die YubiKey 5 Serie bietet Multi-Protokoll-Sicherheitsschlüssel mit einer starken Zwei-Faktor-, Multi-Faktor- und Passwort-freien Authentifizierung sowie eine nahtlose Touch-to-Sign-Funktion. Unterstützt FIDO2, FIDO U2F, Einmalpasswort (OTP) und Smartcard.Technische Daten:AllgemeinProdukttypSystemsicherheitsschlüsselBreite1.8 cmTiefe4.5 cmHöhe0.33 cmGewicht3 gDaten "Yubico YubiKey 5 NFC"Artikelnummer:5060408461426Gewicht Brutto (in kg):0.100EAN:5060408461426Hersteller:YUBICOHersteller Produktnummer:5060408461426Zolltarifnummer:84718000Herkunftsland:SchwedenVPE:1Farbe:schwarzVerschiedenesLeistungsmerkmaleWasserfest, schlagfest

c't-Security-Checkliste 2023 (PDF)IT-Sicherheit, einfach erklärt: Die Neuauflage der c't-Security-Checklisten unterstützt Sie bei der Absicherung Ihrer technischen Begleiter wie PCs, Smartphones, WLAN-Router und vielem mehr. Dabei wird nur so viel Aufwand wie nötig betrieben, um die häufigsten Cyber-Bedrohungen abzuwehren. Denn die wichtigsten Handgriffe sollten verständlich und für jeden umsetzbar sein, damit möglichst viele davon profitieren.Nitrokey Daten Blocker USB-C/CMit dem Daten Blocker können Sie Ihr Endgerät sicher aufladen, ohne dass die Gefahr einer unerwünschten Datenübertragung besteht (auch "Juice Jacking" genannt). Er kann verwendet werden, um Ihr Gerät auf Reisen an öffentlichen Ladestationen sicher aufzuladen. Der Daten Blocker schützt Sie nicht nur vor unbekannten USB-Buchsen, die möglicherweise gehackt worden sind. Er schützt Sie auch vor dem Risiko, dass das Ladekabel selbst gehackt wurde.Anschlüsse: USB-C-Stecker, USB-C-BuchseGröße: 8 x 16 x 42 mmDer neue Nitrokey 3 mit NFC, USB-A, Rust, Common Criteria EAL 6+Der neue Nitrokey 3 ist der beste Nitrokey der je entwickelt wurde. Er bietet erstmals NFC, USB-A. Der Nitrokey 3 vereint die Funktionen vorheriger Nitrokey Modelle: FIDO2, Einmalpasswörter, OpenPGP Chipkarte, Curve25519, Passwort-Manager, Common Criteria EAL 6+ zertifiziertes Secure Element, Firmware-Updates. Damit werden Ihre Accounts zuverlässig gegen Phishing und Passwort-Diebstahl geschützt und Ihre Kommunikation und Daten verschlüsselt. Mit starker Hardware-Verschlüsselung, vertrauenswürdig dank Open Source, Qualität made in Germany.WICHTIGER HINWEIS !!!Das ausgelieferte Gerät unterstützt FIDO2 und FIDO U2F und beinhaltet bereits die Hardware (inkl. Secure Element) für alle aufgeführten Funktionen. Weitere Funktionen wie Einmalpasswörter, Passwortmanager und OpenPGP Chipkarte werden nicht zum Auslieferungszeitpunkt implementiert sein, sondern später per Firmware-Updates bereitgestellt.AnwendungsfälleFür privat und Unternehmen - Schutz gegen Massenüberwachung und HackerPasswortlose AnmeldungVergessen Sie Ihr Passwort zur Anmeldung an Microsoft-Diensten (z. B. Office 365) und Nextcloud und verwenden Sie stattdessen den Nitrokey zum passwortlosen Login.Online-Accounts mittels Zwei-Faktor-Authentisierung (2FA) schützenNitrokey ist Ihr Schlüssel zum sicheren Login an Webseiten (z. B. Google, Facebook; Mittels FIDO2, FIDO U2F, oder Einmalpasswörtern (OTP) bleiben Ihre Accounts auch dann sicher, falls Ihr Passwort gestohlen werden sollte.Phishing-SchutzBei der Verwendung von FIDO wird die jeweilige Domain automatisch überprüft und die Benutzer effektiv gegen Phishing-Angriffe geschützt.Mobile Nutzung mit SmartphonesMittels FIDO und NFC können Sie auch an Android und iPhone Smartphones sicher auf Ihre Accounts zugreifen.Daten und E-Mails verschlüsselnVerschlüsseln Sie Ihre E-Mails mit GnuPG, OpenPGP, S/MIME, Thunderbird oder Outlook. Verschlüsseln Sie gesamte Festplatten mittels TrueCrypt/VeraCrypt, LUKS oder einzelne Dateien mittels GnuPG. Ihre privaten Schlüssel werden sicher im Nitrokey gespeichert und können nicht exportiert/gestohlen werden.Für Firmen - Schutz gegen Hacker und IndustriespionagePasswortlose Anmeldung an Windows 10 ComputernMitarbeiter melden sich zukünftig an ihre, mittels Azure Active Directory verwalteten, Windows 10 Pro Computer ohne Passwörter an. Dazu ist lediglich ein Nitrokey 3 nötig.Passwortlose Anmeldung an eigenen Enterprise-SystemenErsetzen Sie Ihre Passwort-Policy, unerlaubte Passwort-Zettel und aufwendiges Passwort-Reset durch passwortloses Login mit dem Nitrokey 3. Sicherheit und Akzeptanz durch Einfachheit. Wir beraten Sie gerne bei der Integration.Für IT-Administratoren und Sicherheitsexperten – kritische Infrastruktur schützenServer sicher mit SSH administrierenHaben Sie Ihren SSH-Schlüssel immer sicher im Nitrokey dabei. Ihr Schlüssel ist PIN-geschützt und kann nicht aus dem Nitrokey exportiert/gestohlen werden. Somit entfällt das unsichere und lästige Synchronisieren von Schlüsseldateien auf Clientsystemen.Internet of Things (IoT) und eigene Produkte schützenSchützen Sie Ihre eigenen Hardware-Produkte durch Integration des Nitrokeys. Ideal zur Fernwartung und zur Gewährleistung der Produktechtheit.Kryptographische Schlüssel sicher speichernSpeichern Sie kryptographische Schlüssel und Zertifikate sicher im Nitrokey und verhindern so deren Diebstahl.BIOS-Integrität von Computern schützenMittels des Nitrokey und Measured Boot wird die Integrität des Computer-BIOS/Firmware überprüft und somit gegen Evil Maid Angriffe geschützt. Die farbliche LED des Nitrokey signalisiert, ob das BIOS integer ist (grün) oder eine Manipulation erkannt wurde (rot). Kompatibel z.B. mit NitroPads.FunktionenFIDO U2F, FIDO2 zum passwortlosem LoginBei der einfachen Benutzbarkeit setzt FIDO neue Maßstäbe und erzielt somit hohe Akzeptanz. FIDO schützt Ihre Accounts zuverlässig gegen Passwortdiebstahl und gegen Phishing.Einmalpasswörter zum Schutz von Accounts gegen IdentitätsdiebstahlSchützen Sie Ihre Accounts gegen Identitätsdiebstahl. Einmalpasswörter werden im Nitrokey generiert und dienen als zweiter Authentifizierungsfaktor für Logins (zusätzlich zu Ihrem normalen Passwort). Somit bleiben Ihre Accounts auch bei gestohlenem Passwort sicher.Sichere Speicherung kryptografischer SchlüsselSpeichern Sie Ihre privaten Schlüssel für die Verschlüsselung von E-Mails, Festplatten oder einzelnen Dateien sicher im Nitrokey. So sind diese gegen Verlust, Diebstahl und Computerviren geschützt und immer dabei. Schlüsselbackups schützen gegen Verlust.PasswortmanagerSpeichern Sie Ihre Passwörter sicher verschlüsselt im integrierten Passwortmanager. So haben Sie Ihre Passwörter immer dabei und sie bleiben auch bei Verlust des Nitrokeys geschützt.Integritätsüberprüfung / ManipulationserkennungÜberprüfen Sie die Integrität vom Computer-BIOS mittels Verified Boot. Die farbliche LED des Nitrokey signalisiert, ob das BIOS integer ist (grün) oder eine Manipulation erkannt wurde (rot). Unterstützte Computer erfordern ein BIOS auf Basis von Coreboot und Heads wie z.B. das NitroPad.SicherheitstechnologieDer Nitrokey 3 basiert auf einer neuartigen Sicherheitsarchitektur:Die gesamte Firmware ist in der speichersicheren Programmiersprache Rust entwickelt. Dadurch werden potentiell sicherheitskritische Speicherfehler vermieden.Die Firmware basiert auf dem in Rust entwickelten Framework Trussed, welches für sicherheitskritische Embedded-Systeme ausgelegt ist und in Zusammenarbeit mit unserem Partner Solokey entwickelt wird. Trussed realisiert u.a. kryptographische Operationen. Natürlich ist der Code als Open Source veröffentlicht.Die Hardware basiert auf dem Mikroprozessor LPC55S6x oder nRF52, welcher über zahlreiche Sicherheitsfunktionen verfügt, wie z.B. Secure Boot, ARM TrustZone, Physical Unclonable Functions (PUF).Zusätzlich wird für den kryptographischen Speicher ein Secure Element (SE050), quasi eine Chipkarte, verwendet. Dieses wurde bis zur Betriebssystem-Ebene nach Common Criteria EAL 6+ sicherheitszertifiziert und entspricht somit auch hohen Sicherheitsanforderungen. Aufgrund des Strombedarfs kann das sichere Element nur per USB aber nicht per NFC verwendet werden.Wie bei allen Entwicklungen von Nitrokey, ist auch der Nitrokey 3 open source, so dass die sichere Implementierung von jedem begutachtet werden kann.Unterstützte Systeme und SchnittstellenBetriebssysteme: Windows, macOS, Linux, BSDSchnittstellen: Microsoft CSP, OpenPGP, S/MIME, X.509, PKCS#11, OpenSC, FIDO2, FIDO U2FTechnische DetailsAuthentifizierungsstandards: WebAuthentication (WebAuthn), CTAP2/FIDO2, CTAP1/FIDO U2F 1.2, HMAC-Based One-Time Password (RFC 4226), Time-Based One-Time Password (RFC 6238)Zwei-Faktor-Authentisierung und passwortlose Anmeldung für unbegrenzte Anzahl von Accounts (FIDO U2F, FIDO2)Signierte Firmware-AktualisierungenMit TouchbuttonZertifzierung des manipulationsgeschützten Sicherheitselement nach CC EAL6+Sicherer Schlüsselspeicher: RSA 2048-4096 Bit oder ECC 256-521 Bit, AES-128 oder AES-256Elliptische Kurven: NIST P-256, P-384, P-521 (secp256r1/prime256v1, secp384r1/prime384v1, secp521r1/prime521v1), Ed25519/Curve25519, Koblitz (192-256 Bit), brainpoolP256r1, brainpoolP384r1, brainpoolP512r1Externe Hash-Algorithmen: SHA-256, SHA-384, SHA-512Einmalpasswörter: HOTP (RFC 4226), TOTP (RFC 6238), HOTP-PrüfungPhysikalischer Zufallszahlengenerator (TRNG)Aktivitätsanzeige: vierfarbige LEDHardware-Schnittstellen: USB 1.1, Typ A oder Typ C, NFCKonformität: FCC, CE, RoHS, WEEE, OSHwA

Anti-Strahlung-Hülle L 13,3 Gemacht für Laptops mit 13,3 Zoll bietet diese Hülle die Möglichkeit, einen Laptop offline zu nehmen. Die Hülle blockiert GPS, Wifi, RFID, NFC, 3G, 4G, 5G und Bluetooth.Eine Strahlen undurchlässige Hülle, ideal zum schlafen oder um ein hohes Maß an Privatsphäre zu genießen. Denn durch die verarbeiteten Materialien sind Smartphones im inneren der Tasche nicht über GPS auffindbar. Wenn Sie also einfach Ihre Ruhe haben wollen oder Sie unentdeckt unterwegs sein wollen, die Hülle bietet Ihnen beides. Toca ist ein in Berlin ansässiges Unternehmen und ist im Frühjahr 2017 nach erfolgreicher Kickstarter-Kampagne mit dem ersten TOCA-Produkt an den Start gegangen. Seitdem wurde in die Entwicklung neuer Designlösungen investiert.Toca setzet sich für faire Löhne und ein angenehmes Arbeitsklima ein. Die Produkte werden in einer eigenen Fabrik auf Bali in Indonesien hergestellt.

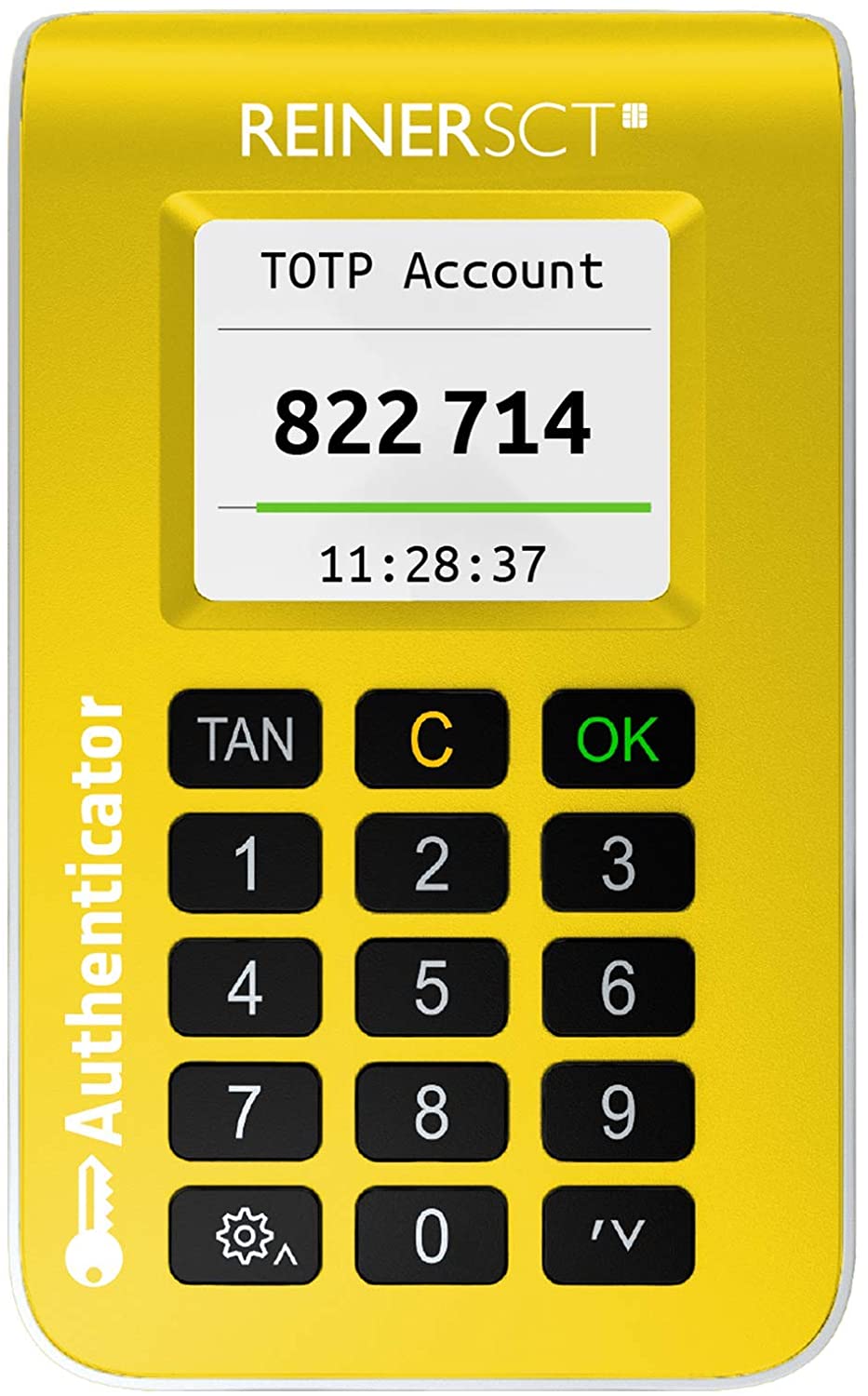

Kategorie und FunktionGeräte-Kategorie: Hardware TOTP-GeneratorUnterstützte Verfahren: OATH-TOTP nach RFC 6238Unterstützte TOTP-Algorithmen: SHA 1, SHA 256, SHA 512Schlüsselspeicherung: Im gesicherten HardwarechipAnzahl TOTP-Konten: 60Zeitsynchronisierung: www.reiner-sct.com/sync unidirektional mittels verschlüsseltem QR-CodeMenü-Funktionen: Konten, Leser (Identifikation), Einstellung (einschl. Batteriestatus), Benutzer-PINTastatur, Kamera und AnzeigeNumerische Tasten / Funktionstasten / Sondertasten: 10 / 3 / 2 gummierte-TastenKamera: CMOS-Farbkamera, mit OmniPixel3-HSTM Technology, Öffnungswinkel: 57°Betriebsanzeige: Durch TFT-Farb-DisplayDisplay: 1,77 Zoll TFT-Farb-Display 128 x 160 PixelDisplayausschnitt: 36 x 29 mmHardwareeigenschaftenEchtzeituhr: (RTC) Hochgenaue Quarz-Echtzeituhr. Mittlere Abweichung < 1 ppm durch automatische Kalibrierung bei Zeitsynchronisierung. Referenztemperatur: 25 °CPufferung Echtzeituhr: Pufferung der Echtzeituhr bei Batteriewechsel für ca. 1 MinuteSchlüsselspeicherung: Im persistenten Speicher. Die TOTP-Schlüssel und Konten bleiben auch ohne Batterieversorgung gespeichert.Stromversorgung: 3x Alkali-Mangan Batterien, Größe: AAA / IEC LR03, wechselbarBatterie-Lebensdauer: ca. 5 Jahre (Berechnungsgrundlage: 500 TOTPs pro Jahr, tatsächliche Lebensdauerist abhängig von der jeweiligen Nutzungsdauer und -art sowie Umgebungsbedingungen)Kartenslot: keinenGehäusefarben: (Standard) gelb / weißSonderfarben, kundenspezifischer Druck: Auf Anfrage, Mindestabnahme beachtenAbmessungen Produkt (L x B x H) ca.: 102 x 62,5 x 19 mmAbmessungen Verpackung (L x B x H) ca.: 201 x 149 x 47 mmGewicht (ohne Verpackung / mit Verpackung) ca.: 80 g / 200 gService, ZubehörLieferumfang: REINER SCT Authenticator mit Batterien 3x AAA und KurzanleitungGewährleistung: 2 Jahre (keine Gewährleistung auf Batterien)Design und Entwicklung: Deutschland