Hacking & Security - Das umfassende Handbuch (3. Auflage)

49,90 €

Derzeit nicht verfügbar

Vollständig aktualisiert, mit neuen Kapitel zur IT-Forensik und Intrusion Detection Systems

- Schwachstellen verstehen, Angriffsvektoren identifizieren

- Infrastrukturen absichern: Linux, Windows, Mobile, Cloud, IoT

- Anleitungen für Metasploit, Kali Linux, hydra, OpenVAS, Empire, Pwnagotchi, Pen-Tests, Exploits

Noch mehr IT-Sicherheit:

Log4Shell verstehen, Infrastruktur analysieren und Risiken für die eigene IT abwenden Die Schwachstelle in der beliebten Java-Logging-Bibliothek Log4j betrifft ungezählte Anwendungen, aber auch Netzwerkgeräte – sie ist kinderleicht zu finden und auszunutzen. Botnetze sowie Ransomware-Gruppen scannen bereits das Internet nach verwundbaren Systemen und nutzen die Lücke aktiv aus. Erschreckend viele Unternehmen sind gefährdet. Wer sich und seine Firmen-IT keiner unkalkulierbaren Gefahr aussetzen will, sollte jetzt eine Bestandsaufnahme machen. Die deckt bestehende Risiken auf und ordnet diese richtig ein, bevor man sich daran macht, sie sinnvoll zu entschärfen. Dieses Webinar gibt Administratoren und Sicherheitsverantwortlichen das nötige Wissen und Werkzeug für den verantwortungsvollen Umgang mit Log4Shell an die Hand.

Metasploit ist ein mächtiges Werkzeug, mit dem auch unerfahrene Administratoren gängige Angriffsmethoden verstehen und nachstellen können, um Sicherheitslücken im System aufzuspüren. Der Autor erläutert in diesem Buch gezielt alle Funktionen von Metasploit, die relevant für Verteidiger (sogenannte Blue Teams) sind, und zeigt, wie sie im Alltag der IT-Security wirkungsvoll eingesetzt werden können.Als Grundlage erhalten Sie das Basiswissen zu Exploits und Penetration Testing und setzen eine Kali-Linux-Umgebung auf. Mit dem kostenlos verfügbaren Portscanner Nmap scannen Sie Systeme auf angreifbare Dienste ab. Schritt für Schritt lernen Sie die Durchführung eines typischen Hacks mit Metasploit kennen und erfahren, wie Sie mit einfachen Techniken in kürzester Zeit höchste Berechtigungsstufen in den Zielumgebungen erlangen.Schließlich zeigt der Autor, wie Sie Metasploit von der Meldung einer Sicherheitsbedrohung über das Patchen bis hin zur Validierung in der Verteidigung von IT-Systemen und Netzwerken einsetzen. Dabei gibt er konkrete Tipps zur Erhöhung Ihres IT-Sicherheitslevels. Zusätzlich lernen Sie, Schwachstellen mit dem Schwachstellenscanner Nessus zu finden, auszuwerten und auszugeben.So wird Metasploit ein effizienter Bestandteil Ihrer IT-Sicherheitsstrategie. Sie können Schwachstellen in Ihrem System finden und Angriffstechniken unter sicheren Rahmenbedingungen selbst anwenden sowie fundierte Entscheidungen für Gegenmaßnahmen treffen und prüfen, ob diese erfolgreich sind.Aus dem Inhalt:Metasploit: Hintergrund und HistorieKali-Linux-Umgebung aufsetzenPentesting-GrundlagenSchwachstellen und ExploitsNmap-ExkursMetasploit-BasicsMetasploit in der VerteidigungHacking-PraxisbeispieleAnti-Virus-EvasionNessus-SchwachstellenscannerGlossar Autoreninfo (Stand: Mai 2020):Sebastian Brabetz ist als Geschäftsleiter verantwortlich für die Professional Security Services bei der mod IT GmbH und ist zertifiziert als Offensive Security Certified Professional (OSCP).Er arbeitet im Bereich IT Security in allen Bereichen vom Consulting über defensives Schwachstellen-Management und Incident Response bis hin zu offensiven Penetrationstests. U.a. gibt er Workshops zu den Themen Pentesting und Metasploit.

Produktinformationen "Hacking & Security - Das umfassende Handbuch (3. Auflage)"

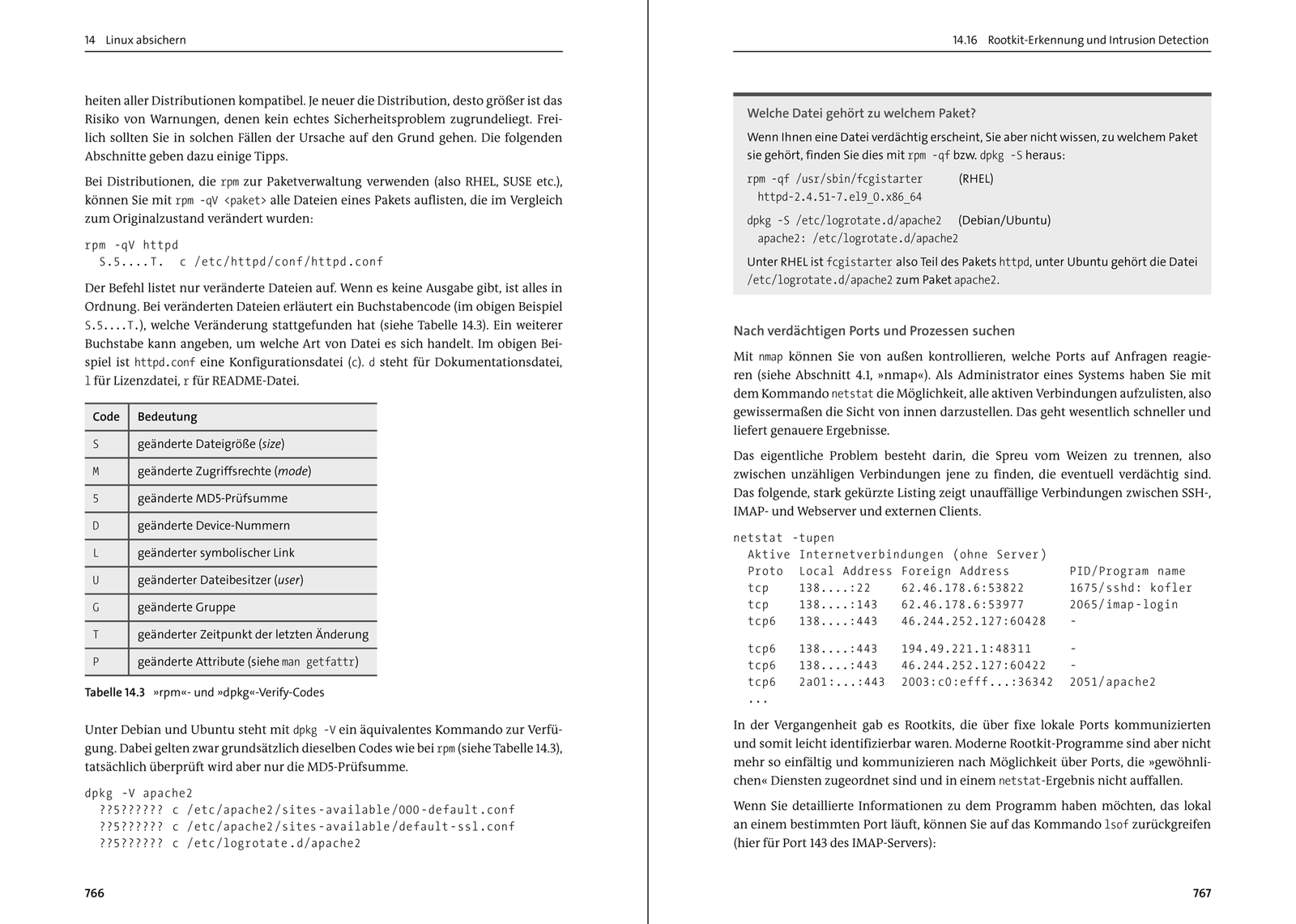

Nur wenn Sie verstehen, wie ein Angreifer denkt, können Sie Ihre IT-Systeme auch wirklich absichern. Dieses umfassende Handbuch ist der Schlüssel dazu. Die Security-Profis rund um Bestseller-Autor Michael Kofler vermitteln Ihnen das ganze Know-how, um Ihre Infrastrukturen vor Angriffen zu schützen – Praxisbeispiele und konkrete Szenarien inklusive. Von der Absicherung des Active Directory bis zum Einsatz von Kali Linux, von der Suche nach Exploits bis zur Härtung von Webservern: Hier werden Sie zum Security-Experten!

Aus dem Inhalt:

- Kali Linux

- Hacking-Tools (nmap, hydra, mimikatz, Metasploit, OpenVas)

- Externe Sicherheitsüberprüfung & Pen-Tests auf Client und Server

- IT-Forensik: Spuren sichern und analysieren

- WLAN, Bluetooth und Funk abhören, USB-Hacking-Devices

- Basisabsicherung: Linux und Windows, Active Directory und Samba

- Cloud-Sicherheit: Microsoft 365, AWS, NextCloud

- Hacking und Security von Smartphones

- Intrusion Detection mit Snort

- Web-Anwendungen absichern und angreifen

- Exploits: Buffer Overflows, Fuzzing, Heap Spraying und mehr; Inkl. Spectre & Meltdown

- IoT-Security: Angriffe und sichere Entwicklung

Artikel-Details

- Anbieter:

- Rheinwerk Verlag

- Autor:

- Michael Kofler, Klaus Gebeshuber u.a.

- Artikelnummer:

- 9783836291644

- Veröffentlicht:

- 08.12.22

- Seitenanzahl:

- 1200