Nitrokey Passkey

34,90 €

Sofort verfügbar, Lieferzeit: 1-4 Werktage

Technische Details

- Authentifizierungsstandards: WebAuthentication (WebAuthn), CTAP2/FIDO2, CTAP1/FIDO U2F 1.2

- Zwei-Faktor-Authentisierung und passwortlose Anmeldung für unbegrenzte Anzahl von Accounts (FIDO U2F, FIDO2)

- Signierte Firmware-Aktualisierungen

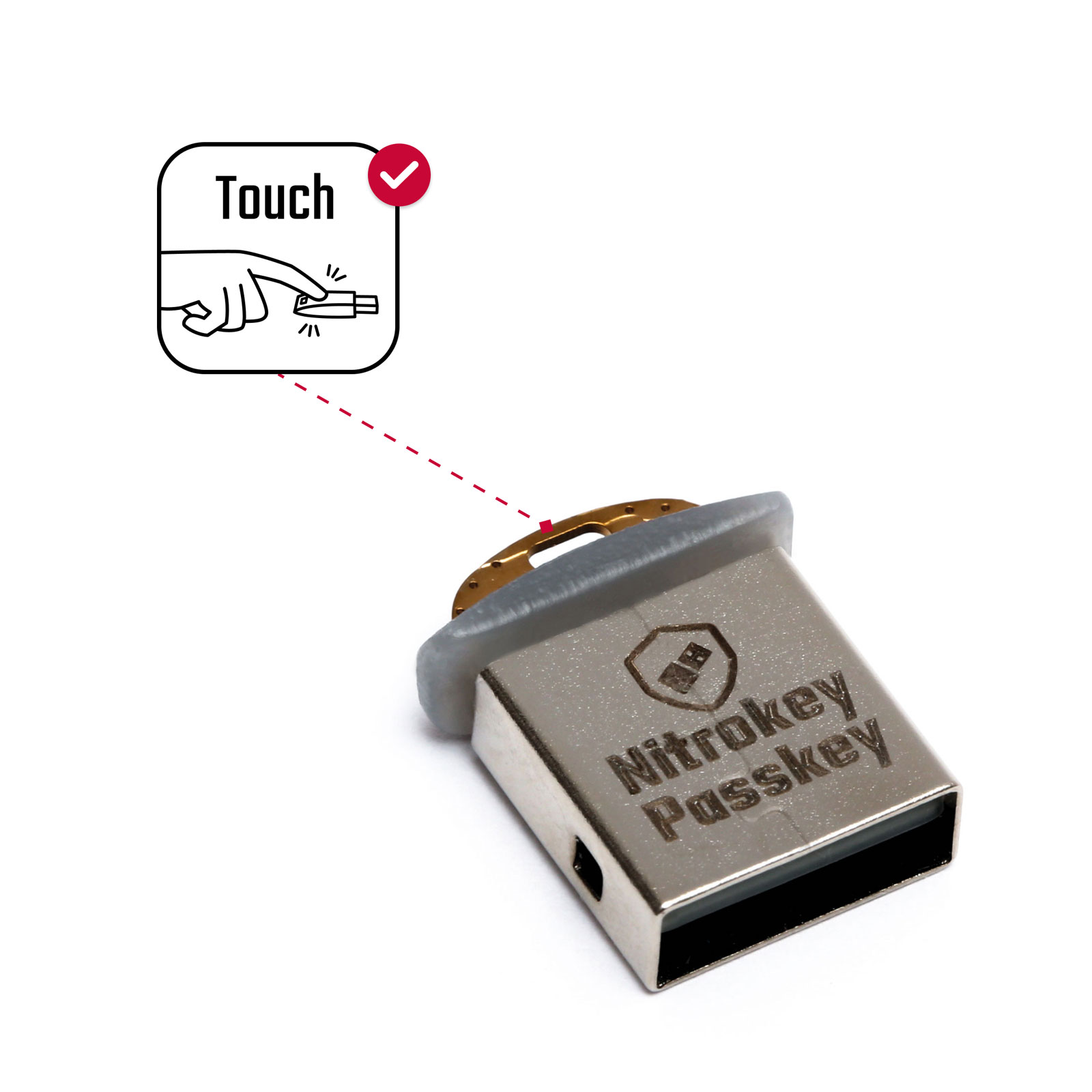

- Mit Touchbutton

- Aktivitätsanzeige: vierfarbige LED

- Hardware-Schnittstellen: USB 1.1, Typ A

- Konformität: FCC, CE, RoHS, WEEE, OSHwA

- Qualität made in Germany

Das könnte Sie auch interessieren:

Nur wenn Sie verstehen, wie ein Angreifer denkt, können Sie Ihre IT-Systeme auch wirklich absichern. Dieses umfassende Handbuch ist der Schlüssel dazu. Die Security-Profis rund um Bestseller-Autor Michael Kofler vermitteln Ihnen das ganze Know-how, um Ihre Infrastrukturen vor Angriffen zu schützen – Praxisbeispiele und konkrete Szenarien inklusive. Von der Absicherung des Active Directory bis zum Einsatz von Kali Linux, von der Suche nach Exploits bis zur Härtung von Webservern: Hier werden Sie zum Security-Experten!Aus dem Inhalt: Kali LinuxHacking-Tools (nmap, hydra, mimikatz, Metasploit, OpenVas)Externe Sicherheitsüberprüfung & Pen-Tests auf Client und ServerIT-Forensik: Spuren sichern und analysierenWLAN, Bluetooth und Funk abhören, USB-Hacking-DevicesBasisabsicherung: Linux und Windows, Active Directory und SambaCloud-Sicherheit: Microsoft 365, AWS, NextCloudHacking und Security von SmartphonesIntrusion Detection mit SnortWeb-Anwendungen absichern und angreifenExploits: Buffer Overflows, Fuzzing, Heap Spraying und mehr; Inkl. Spectre & MeltdownIoT-Security: Angriffe und sichere EntwicklungLeseprobe (PDF-Link)

Mit dem Daten Blocker können Sie Ihr Endgerät sicher aufladen, ohne dass die Gefahr einer unerwünschten Datenübertragung besteht (auch "Juice Jacking" genannt). Er kann verwendet werden, um Ihr Gerät auf Reisen an öffentlichen Ladestationen sicher aufzuladen. Der Daten Blocker schützt Sie nicht nur vor unbekannten USB-Buchsen, die möglicherweise gehackt worden sind. Er schützt Sie auch vor dem Risiko, dass das Ladekabel selbst gehackt wurde.Anschlüsse: USB-A-Stecker, USB-C-BuchseGröße: 8 x 16 x 42 mm

Mit dem Daten Blocker können Sie Ihr Endgerät sicher aufladen, ohne dass die Gefahr einer unerwünschten Datenübertragung besteht (auch "Juice Jacking" genannt). Er kann verwendet werden, um Ihr Gerät auf Reisen an öffentlichen Ladestationen sicher aufzuladen. Der Daten Blocker schützt Sie nicht nur vor unbekannten USB-Buchsen, die möglicherweise gehackt worden sind. Er schützt Sie auch vor dem Risiko, dass das Ladekabel selbst gehackt wurde.Anschlüsse: USB-C-Stecker, USB-C-BuchseGröße: 8 x 16 x 42 mm

SCHWACHSTELLEN ERKENNEN UND GEGENMAẞNAHMEN DURCHFÜHRENDies ist ein praxisorientierter Leitfaden für angehende Hacker, Penetration Tester, IT-Systembeauftragte, Sicherheitsspezialisten und interessierte Poweruser. Der Fokus liegt auf der Perspektive des Angreifers und auf den Angriffstechniken, die jeder Penetration Tester kennen muss. Darüber hinaus erläutern die Autoren für alle Angriffe effektive Gegenmaßnahmen. So gibt dieses Buch Ihnen alle Mittel und Informationen an die Hand, um Ihre Systeme auf Herz und Nieren zu prüfen und effektiv vor Angriffen zu schützen.ZAHLREICHE PRAXIS-WORKSHOPS UND SCHRITT-FÜR-SCHRITT-ANLEITUNGENMithilfe vieler Workshops, Schritt-für-Schritt-Anleitungen sowie Tipps und Tricks lernen Sie die Werkzeuge der Hacker und Penetration Tester sowie die Vorgehensweise eines professionellen Hacking-Angriffs kennen. Sie finden zahlreiche Beispiele, die anhand konkreter Szenarien direkt zum Mitmachen gezeigt werden. So haben Sie die Möglichkeit, die Angriffstechniken selbst zu erleben und zu üben.PRÜFUNGSVORBEREITUNG FÜR DIE ZERTIFIZIERUNG CEHV12Sowohl der Inhalt als auch die Methodik orientieren sich an der Zertifizierung zum Certified Ethical Hacker (CEHv12) des EC-Council. Testfragen am Ende jedes Kapitels helfen dabei, das eigene Wissen zu überprüfen und für die CEH-Prüfung zu trainieren.Damit eignet sich das Buch hervorragend als ergänzendes Material zur Prüfungsvorbereitung.AUS DEM INHALT:* Hacking-Labor einrichten* Einführung in Kali Linux* Sicher und anonym im Internet kommunizieren* Reconnaissance (Informationsbeschaffung)* Vulnerability-Scanning* Password Hacking* Bind und Reverse Shells* Mit Malware das System übernehmen* Spuren verwischen* Lauschangriffe und Man-in-the-Middle* Social Engineering* Web- und WLAN-Hacking* Angriffe auf IoT-Systeme* Cloud-Hacking und -Security* Penetrationstests durchführenERIC AMBERG ist selbstständiger Experte für IT-Netzwerke und -Sicherheit und hat in den letzten 20 Jahren zahlreiche Projekte aller Größenordnungen durchgeführt. Er verfügt über zahlreiche Zertifizierungen, unter anderem CEH, CISSP, CCNP Security, LPIC-2 und ist zertifizierter Cisco-Trainer (CSI # 34318).DANIEL SCHMID ist seit über 10 Jahren bei einem großen Energiekonzern im Bereich Netzwerke und Security tätig und leitet dort große, teils internationale Projekte.Die Autoren sind Gründer der Hacking-Akademie (https://hacking-akademie.de).

Penetration Testing und Hacking-Tools für die IT-Security. Erstauflage von Jürgen Ebner aus März 2024.Ethical Hacking spielt eine wesentliche Rolle für die IT-Sicherheit in Unternehmen. Mit diesem Buch lernen Sie, wie ein Angreifer zu denken, um die Systeme von Unternehmen vor Cyberangriffen zu schützen.Sie erfahren, welche gängigen Angriffe es gibt und wie Sie diese in einer sicheren Testumgebung durchführen, um Sicherheitslücken im System aufzuspüren. Hierzu richten Sie Kali Linux auf einer virtuellen Maschine ein und nutzen die zahlreichen integrierten Tools für verschiedene Angriffstechniken wie das Hacken von Passwörtern, Codeinjection, Social Engineering und mehr. Die notwendigen Grundlagen zu Netzwerken, Active Directory und Shell Scripting sind ebenfalls Bestandteil des Buches.Darüber hinaus erfahren Sie, wie ein professioneller Penetrationstest abläuft, welche Rahmenbedingungen dafür notwendig sind und welche Richtlinien eingehalten werden müssen, um legal und ethisch zu hacken.Über den Autor:Jürgen Ebner ist u.a. IT-Techniker und zertifizierter Datenschutz- und IT-Security-Experte. Bei der IT-Betreuung setzt er auf proaktive Services, um für mehr Sicherheit in den Unternehmen zu sorgen. Mit seinem IT-Unternehmen ICTE bietet er neben Managed Services vor allem Security Assessments und die Erarbeitung von Datenschutzkonzepten an.

Wie uns Spielzeug, Apps, Sprachassistenten und Smart Homes überwachen und unsere Sicherheit gefährdet.Neue Technologien sollen unser Leben komfortabler machen. Doch der Preis, den wir dafür zahlen, ist hoch. Die zunehmende Vernetzung durch Geräte, die permanent mit dem Internet verbunden sind, bringt eine Überwachung von ungeahntem Ausmaß mit sich. Das Absurde dabei ist, dass wir unsere Privatsphäre freiwillig aufgeben – und das, ohne uns der Auswirkungen in vollem Umfang bewusst zu sein.Im Kinderzimmer ermöglichen App-gesteuerte Spielzeug-Einhörner böswilligen Hackern, dem Nachwuchs Sprachnachrichten zu senden. Im Wohnzimmer lauschen mit der digitalen Sprachassistentin Alexa und ihren Pendants US-Konzerne mit und ein chinesischer Hersteller smarter Lampen speichert den Standort unseres Heims auf unsicheren Servern. Nebenbei teilen Zyklus- und Dating-Apps alle Daten, die wir ihnen anvertrauen, mit Facebook & Co.In diesem Buch zeigt Ihnen Barbara Wimmer, was Apps und vernetzte Geräte alles über Sie wissen, was mit Ihren Daten geschieht und wie Sie sich und Ihre Privatsphäre im Alltag schützen können.Wie die zunehmende Vernetzung Ihre Privatsphäre und Sicherheit gefährdet:Smart Home: Überwachung und SicherheitslückenSpielzeug mit Online-Funktionen und die Gefahren für Kind und HeimSicherheitslücken und Unfallrisiken bei Connected CarsLauschangriff der digitalen SprachassistentenDatenmissbrauch zu Werbezwecken durch Apps auf dem SmartphoneContact Tracing mit Corona-AppsGesichtserkennung und Überwachung in Smart CitysPerspektiven: Datenschutz und digitale SelbstbestimmungInhaltsverzeichnis & Leseprobe (PDF-Link)

Produktinformationen "Nitrokey Passkey"

Mit dem Nitrokey Passkey schützen Sie Ihre Accounts zuverlässig gegen Phishing und Passwort-Diebstahl. Das Gerät erlaubt das super einfache und sichere passwortlose Login sowie Zweifaktor-Authentifizierung (2FA) mittels des modernen WebAuthn bzw. FIDO2 Standards. Dieser Standard wird von immer mehr Webseiten unterstützt und hat das Ziel, klassische Passwörter zu ersetzen. Das Gerät hat ein praktisches USB-A Mini Format und passt somit an jedes Schlüsselbund.

Der Nitrokey Passkey basiert auf unserem modernen, von Grund auf in Rust neu entwickeltem Nitrokey 3. Er richtet sich an Menschen und Organisationen die einen günstigen Security Key zur sicheren Anmeldung benötigen, aber den großen Funktionsumfang des Nitrokey 3 (Verschlüsselung, OpenPGP, Passwörter, OTP, PIV, Secure Element) nicht brauchen.

Vertrauenswürdig dank Open Source; Qualität made in Germany.

Anwendungsfälle

- Für privat und Unternehmen - Schutz gegen Massenüberwachung und Hacker

Passwortlose Anmeldung

- Vergessen Sie Ihr Passwort zur Anmeldung und verwenden Sie stattdessen den Nitrokey zum passwortlosen Login.

Online-Accounts mittels Zwei-Faktor-Authentisierung (2FA) schützen

- Nitrokey ist Ihr Schlüssel zum sicheren Login an Webseiten (z. B. Google, Facebook; Übersicht auf www.dongleauth.com. Mittels FIDO2 bleiben Ihre Accounts auch dann sicher, falls Ihr Passwort gestohlen werden sollte.

Phishing-Schutz

- Bei der Verwendung von FIDO wird die jeweilige Domain automatisch überprüft und die Benutzer effektiv gegen Phishing-Angriffe geschützt.

Für Firmen - Schutz gegen Hacker und Industriespionage

- Passwortlose Anmeldung an Windows 11 Computern

- Mitarbeiter melden sich zukünftig an ihre, mittels Microsoft Entra ID (Azure Active Directory) verwalteten, Windows 11 Pro Computer ohne Passwörter an. Dazu ist lediglich ein Nitrokey nötig.

Passwortlose Anmeldung an eigenen Enterprise-Systemen

- Ersetzen Sie Ihre Passwort-Policy, unerlaubte Passwort-Zettel und aufwendiges Passwort-Reset durch passwortloses Login mit dem Nitrokey. Sicherheit und Akzeptanz durch Einfachheit. Wir beraten Sie gerne bei der Integration.

Für IT-Administratoren und Sicherheitsexperten – kritische Infrastruktur schützen

- Server sicher mit SSH administrieren

- Haben Sie Ihren SSH-Schlüssel immer sicher im Nitrokey dabei. Ihr Schlüssel ist PIN-geschützt und kann nicht aus dem Nitrokey exportiert/gestohlen werden. Somit entfällt das unsichere und lästige Synchronisieren von Schlüsseldateien auf Clientsystemen.

Internet of Things (IoT) und eigene Produkte schützen

- Schützen Sie Ihre eigenen Hardware-Produkte durch Integration des Nitrokeys. Ideal zur Fernwartung und zur Gewährleistung der Produktechtheit.

Funktionen

- FIDO U2F, FIDO2 zum passwortlosem Login

- Bei der einfachen Benutzbarkeit setzt FIDO neue Maßstäbe und erzielt somit hohe Akzeptanz. FIDO schützt Ihre Accounts zuverlässig gegen Passwortdiebstahl und gegen Phishing.

Sicherheitstechnologie

- Der Nitrokey Passkey basiert auf einer neuartigen Sicherheitsarchitektur:

- Die gesamte Firmware ist in der speichersicheren Programmiersprache Rust entwickelt. Dadurch werden potentiell sicherheitskritische Speicherfehler vermieden.

- Die Firmware basiert auf dem in Rust entwickelten Framework Trussed, welches für sicherheitskritische Embedded-Systeme ausgelegt ist. Trussed realisiert u.a. kryptographische Operationen. Natürlich ist der Code als Open Source veröffentlicht.

- Die Hardware basiert auf dem Mikroprozessor nRF52, welcher über zahlreiche Sicherheitsfunktionen verfügt, wie z.B. Secure Boot, ARM TrustZone, Physical Unclonable Functions (PUF).

- Wie bei allen Entwicklungen von Nitrokey, ist auch der Nitrokey Passkey open source, so dass die sichere Implementierung von jedem begutachtet werden kann.

Unterstützte Systeme und Schnittstellen

- Betriebssysteme: Windows, macOS, Linux, BSD, Android, iOS

- Schnittstellen: FIDO2, FIDO U2F

- Übersicht einiger Webseiten mit Zweifaktorauthentisierung auf www.dongleauth.com

Artikel-Details

- Anbieter:

- Nitrokey GmbH

- Artikelnummer:

- 4322345392203

- Veröffentlicht:

- 22.03.24