Bundle: iX kompakt Sicheres Active Directory (Heft + PDF)

37,49 €

Derzeit nicht verfügbar

Highlights:

- Denken wie ein Hacker - Angriffe verstehen und verhindern

- Schutzmaßnahmen für das AD

- Deception: Angreifer in die Falle locken

- Forensische Analyse von Vorfällen und Angriffen

- Active Directory grundschutzkonform absichern

- Azure AD und Zero Trust

- Exklusiv im heise Shop: Heft + PDF mit 32% Rabatt

Produktinformationen "Bundle: iX kompakt Sicheres Active Directory (Heft + PDF)"

Das neue Sonderheft der iX-Redaktion zum kritischen Thema "Sicheres Active Directory" versammelt alle in iX erschienenen themenbezogenen Artikel der letzten Monate in aktualisierter überarbeiteter Form in einem Heft.

Komplett im Set: gedrucktes Heft + digitale Ausgabe mit 11,99 Euro Ersparnis!

"Das Heft behandelt die Sicherheit von Active Directory, der zentralen Komponente von typischen On-Premises-Netzwerken, sowie von Azure Active Directory, dem Identitätsdienst bei Microsofts Cloud. Beschrieben werden Grundlagen, das Vorgehen von Eindringlingen – und wie man Angriffe verhindert, erkennt und untersucht. Es eignet sich damit sehr gut für Administratoren und Sicherheitsverantwortliche, die Microsoft-Produkte lokal oder in der Cloud nutzen. Mit diesem Wissen können sie Ransomware und andere Angriffe abwehren."

- Frank Ully, Head of Research bei der Oneconsult AG, München, leitet zahlreiche iX-Workshops zur Active-Directory-Sicherheit und ist Autor vieler wichtiger Artikel dieses Sonderhefts

Der komplette Inhalt im Überblick:

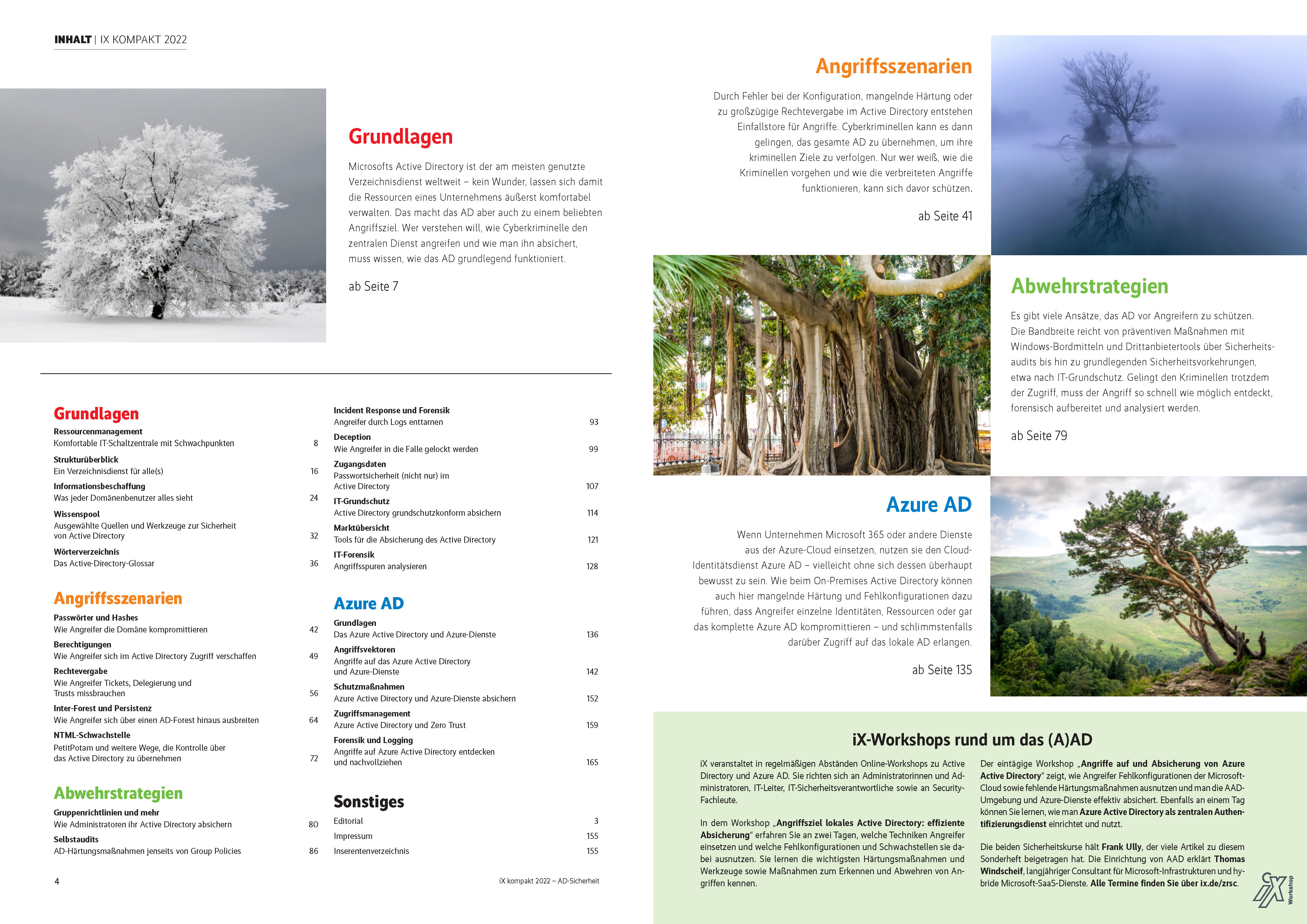

Grundlagen

Microsofts Active Directory ist der am meisten genutzte Verzeichnisdienst weltweit – kein Wunder, lassen sich damit die Ressourcen eines Unternehmens äußerst komfortabel verwalten. Das macht das AD aber auch zu einem beliebten Angriffsziel. Wer verstehen will, wie Cyberkriminelle den zentralen Dienst angreifen und wie man ihn absichert, muss wissen, wie das AD grundlegend funktioniert. (Seite 7)

Angriffsszenarien

Durch Fehler bei der Konfiguration, mangelnde Härtung oder zu großzügige Rechtevergabe im Active Directory entstehen Einfallstore für Angriffe. Cyberkriminellen kann es dann gelingen, das gesamte AD zu übernehmen, um ihre kriminellen Ziele zu verfolgen. Nur wer weiß, wie die Kriminellen vorgehen und wie die verbreiteten Angriffe funktionieren, kann sich davor schützen. (Seite 41)

Abwehrstrategien

Es gibt viele Ansätze, das AD vor Angreifern zu schützen. Die Bandbreite reicht von präventiven Maßnahmen mit Windows-Bordmitteln und Drittanbietertools über Sicherheitsaudits bis hin zu grundlegenden Sicherheitsvorkehrungen, etwa nach IT-Grundschutz. Gelingt den Kriminellen trotzdem der Zugriff, muss der Angriff so schnell wie möglich entdeckt, forensisch aufbereitet und analysiert werden. (Seite 79)

Azure AD

Wenn Unternehmen Microsoft 365 oder andere Dienste aus der Azure-Cloud einsetzen, nutzen sie den Cloud-Identitätsdienst Azure AD – vielleicht ohne sich dessen überhaupt bewusst zu sein. Wie beim On-Premises Active Directory können auch hier mangelnde Härtung und Fehlkonfigurationen dazu führen, dass Angreifer einzelne Identitäten, Ressourcen oder gar das komplette Azure AD kompromittieren – und schlimmstenfalls darüber Zugriff auf das lokale AD erlangen. (Seite 135)

-

Grundlagen

-

8

Ressourcenmanagement

Komfortable IT-Schaltzentrale mit Schwachpunkten -

16

Strukturüberblick

Ein Verzeichnisdienst für alle(s) -

24

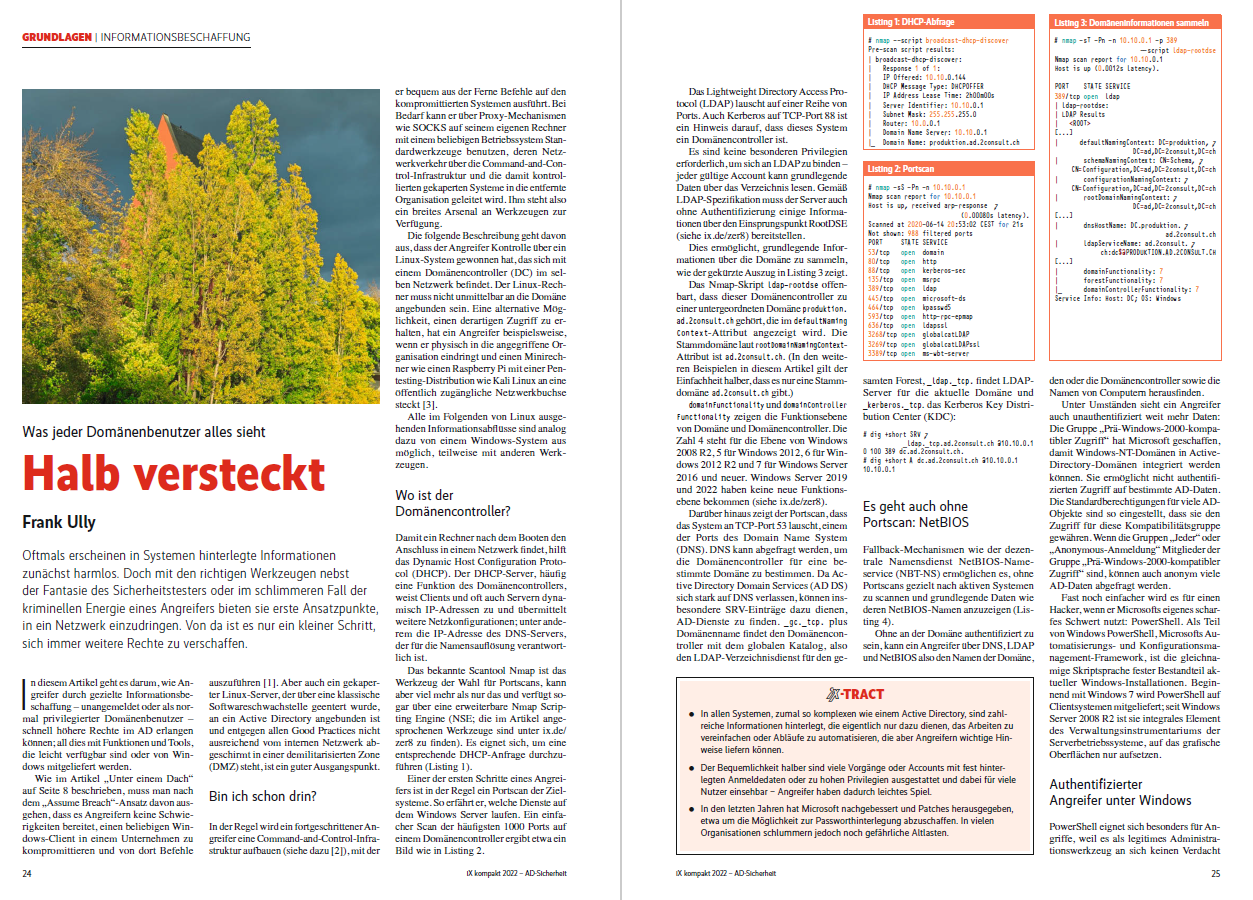

Informationsbeschaffung

Was jeder Domänenbenutzer alles sieht -

32

Wissenspool

Ausgewählte Quellen und Werkzeuge zur Sicherheit von Active Directory -

36

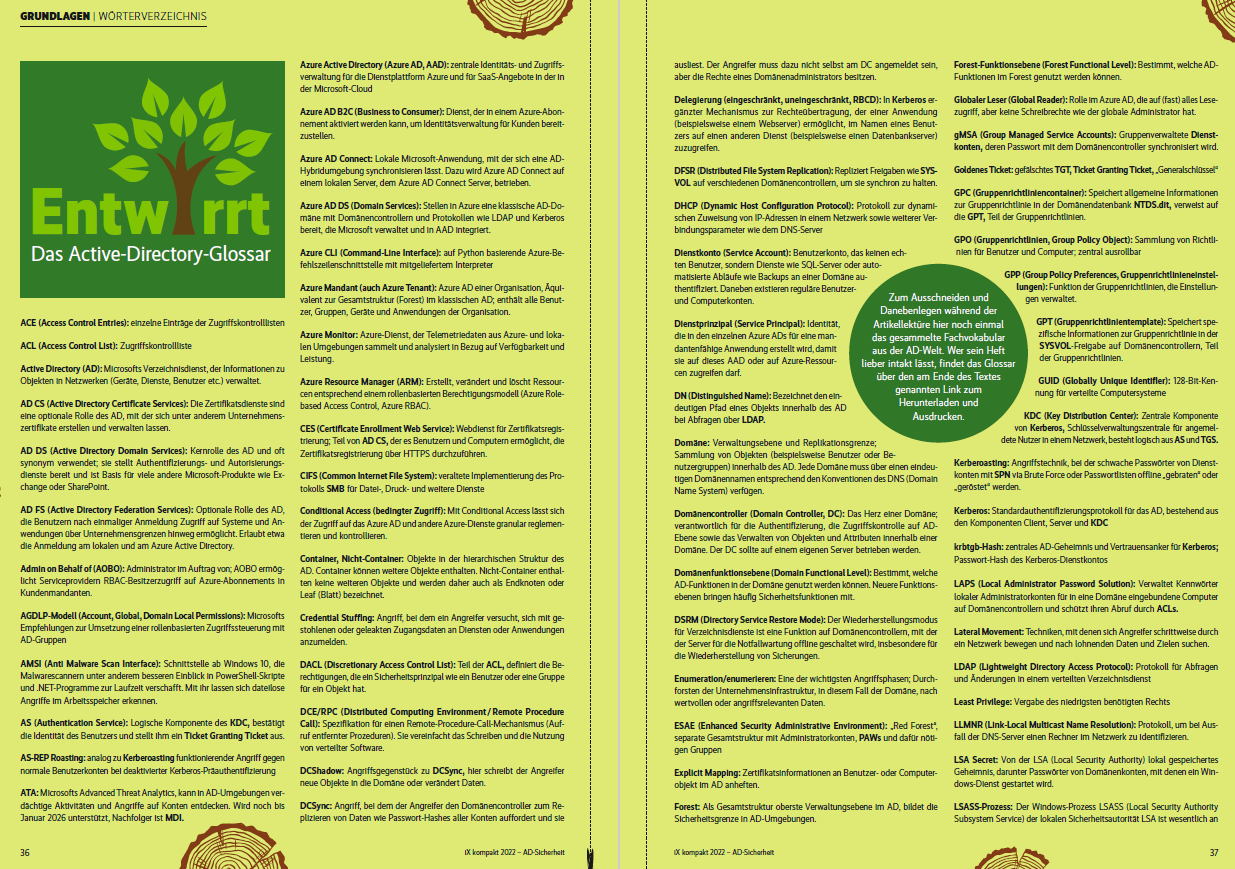

Wörterverzeichnis

Das Active-Directory-Glossar

-

8

Ressourcenmanagement

-

Angriffsszenarien

-

42

Passwörter und Hashes

Wie Angreifer die Domäne kompromittieren -

49

Berechtigungen

Wie Angreifer sich im Active Directory Zugriff verschaffen -

56

Rechtevergabe

Wie Angreifer Tickets, Delegierung und Trusts missbrauchen -

64

Inter-Forest und Persistenz

Wie Angreifer sich über einen AD-Forest hinaus ausbreiten und festsetzen -

72

NTML-Schwachstelle

PetitPotam und weitere Wege, die Kontrolle über das AD zu übernehmen

-

42

Passwörter und Hashes

-

Abwehrstrategien

-

80

Gruppenrichtlinien und mehr

Wie Administratoren ihr Active Directory absichern -

86

Selbstaudits

AD-Härtungsmaßnahmen jenseits von Group Policies -

93

Incident Response und Forensik

Angreifer durch Logs enttarnen -

99

Deception

Wie Angreifer in die Falle gelockt werden -

107

Zugangsdaten

Passwortsicherheit (nicht nur) im Active Directory -

114

IT-Grundschutz

Active Directory grundschutzkonform absichern -

121

Marktübersicht

Tools für die Absicherung von Microsofts Active Directory -

128

IT-Forensik

Angriffsspuren analysieren

-

80

Gruppenrichtlinien und mehr

-

Azure AD

-

136

Grundlagen

Das Azure Active Directory und Azure-Dienste -

142

Angriffsvektoren

Angriffe auf das Azure Active Directory und auf Azure-Dienste -

152

Schutzmaßnahmen

Azure Active Directory und Azure-Dienste absichern -

159

Zugriffsmanagement

Azure Active Directory und Zero Trust -

165

Forensik und Logging

Angriffe auf das Azure AD entdecken und nachvollziehen

-

136

Grundlagen

-

Sonstiges

- 3 Editorial

- 155 Impressum

- 155 Inserentenverzeichnis

Artikel-Details

- Artikelnummer:

- 4018837068267

- Veröffentlicht:

- 11.04.22