Superbundle iX kompakt Sicheres Active Directory 2023 (Heft + PDF + Buch)

102,39 €

Sofort verfügbar, Lieferzeit: Sofort lieferbar

Der Versand ist nur in folgende Länder möglich: Deutschland, Österreich.

Mit dem Superbundle sparen Sie 27,99 Euro.

Komplett im Set: gedrucktes Heft + digitale Ausgabe. Enthalten im Angebot ist auch das Buch "Ransomware und Cyber-Erpressung“ vom dpunkt-Verlag im Wert von 44,90 Euro.

Mit dieser aktualisierten und erweiterten Neuauflage des iX kompakt zur AD-Sicherheit können Sie sich dringend benötigtes Fachwissen zum Schutz vor Ransomware aneignen.

Highlights:

- Microsofts Schichtenmodell: Tiers festlegen und abschotten, privilegierte Zugriffe absichern

- Denken wie ein Hacker - Angriffe verstehen und verhindern

- Schutzmaßnahmen für das AD: System härten, Rechte beschränken

- Marktübersicht: Werkzeuge für die AD-Absicherung

- Active Directory grundschutzkonform absichern

- Deception: Angreifer in die Falle locken

- Forensische Analyse von Vorfällen und Angriffen

- Azure AD/Entra ID und Zero Trust

Produktinformationen "Superbundle iX kompakt Sicheres Active Directory 2023 (Heft + PDF + Buch)"

Mit dem Superbundle sparen Sie 27,99 Euro.

Komplett im Set: gedrucktes Heft + digitale Ausgabe. Enthalten im Angebot ist auch das Buch "Ransomware und Cyber-Erpressung“ vom dpunkt-Verlag im Wert von

44,90 Euro.

Zum Buch:

Das Praxishandbuch für IT- und Systemverantwortliche. Deutsche Erstauflage aus September 2023.

Dieses Buch ist der ultimative praktische Leitfaden, um eine Ransomware-Erpressung, ein Denial-of-Service und andere Formen der Cyber-Erpressung zu überleben.

Anhand ihrer eigenen, bisher unveröffentlichten Fallbibliothek zeigen die Cybersicherheitsexperten Sherri Davidoff, Matt Durrin und Karen E. Sprenger Ihnen, wie Sie schneller reagieren, den Schaden minimieren, effizienter ermitteln, die Wiederherstellung beschleunigen ... und von vornherein verhindern, dass so etwas überhaupt erst passiert.

Bewährte Checklisten helfen Ihnen und Ihren Sicherheitsteams dabei, während des gesamten Lebenszyklus schnell und effektiv zusammenzuarbeiten. Sie lernen Folgendes:

- Verschiedene Formen von Cyber-Erpressung und deren Entwicklung verstehen

- Bedrohungen identifizieren, Angriffe eindämmen und »Patient Zero« ausfindig machen

- Lösegeldverhandlungen erfolgreich führen und, wenn nötig, Lösegeldforderungen sicher bezahlen

- Das Risiko von Datenverlust und Neuinfektion verringern

- Ein ganzheitliches Cybersicherheitsprogramm aufbauen, das Ihr Risiko, gehackt zu werden, minimiert

Dieser Leitfaden ist von unmittelbarem Nutzen für alle, die mit Prävention, Reaktion, Planung oder Richtlinien zu tun haben, insbesondere CIOs, CISOs, Sicherheitsexperten, Administratoren, Verhandlungsführer, Führungskräfte und Ermittler.

Vorwort | Inhalt | Leseprobe (PDF-Links)

Zum iX-Special:

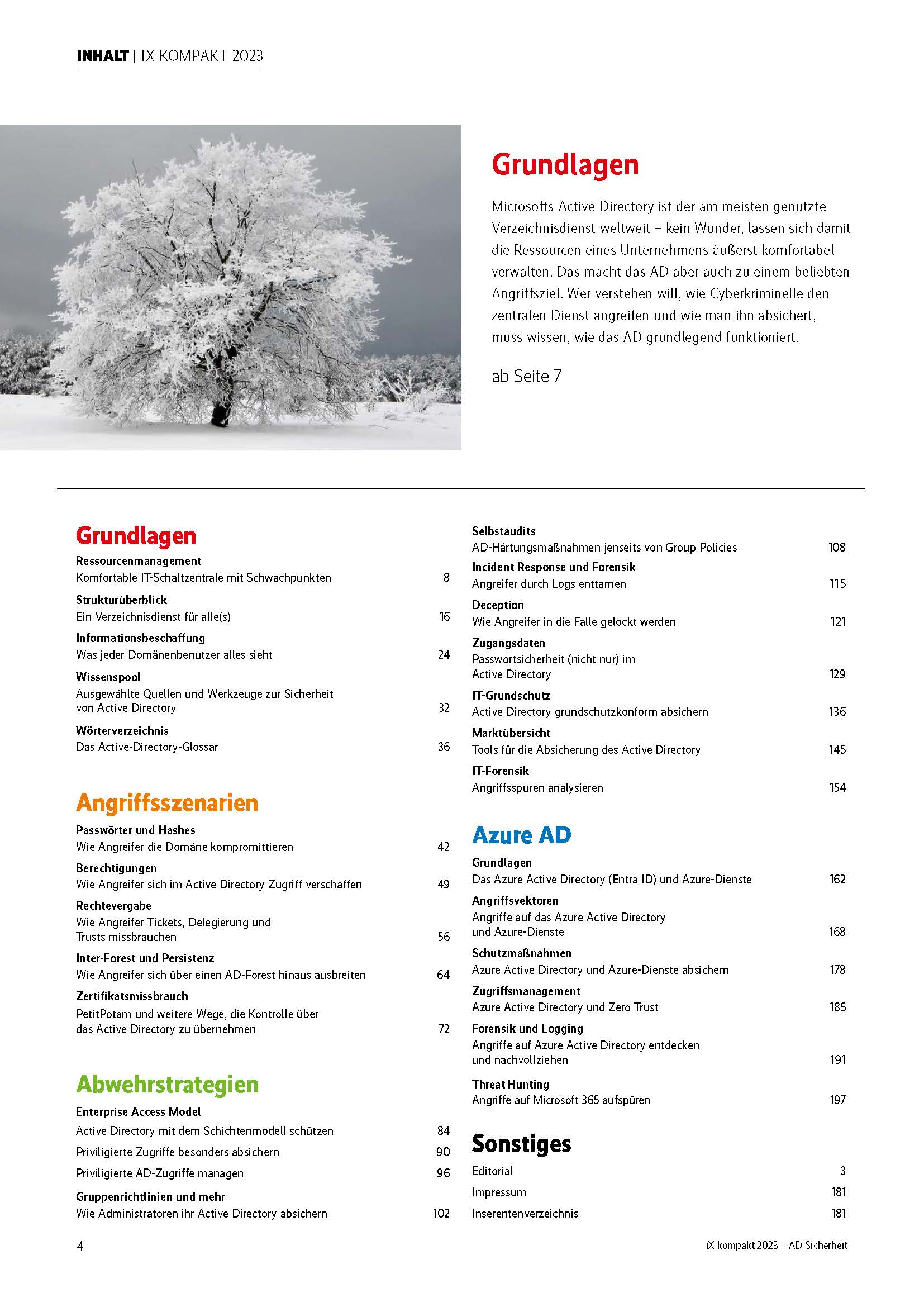

Grundlagen

Microsofts Active Directory ist der am meisten genutzte Verzeichnisdienst weltweit – kein Wunder, lassen sich damit die Ressourcen eines Unternehmens äußerst komfortabel verwalten. Das macht das AD aber auch zu einem beliebten Angriffsziel. Wer verstehen will, wie Cyberkriminelle den zentralen Dienst angreifen und wie man ihn absichert, muss wissen, wie das AD grundlegend funktioniert. (Seite 7)

Angriffsszenarien

Durch Fehler bei der Konfiguration, mangelnde Härtung oder zu großzügige Rechtevergabe im Active Directory entstehen Einfallstore für Angriffe. Cyberkriminellen kann es dann gelingen, das gesamte AD zu übernehmen, um ihre kriminellen Ziele zu verfolgen. Nur wer weiß, wie die Kriminellen vorgehen und wie die verbreiteten Angriffe funktionieren, kann sich davor schützen. (Seite 41)

Azure AD / Entra ID

Wenn Unternehmen Microsoft 365 oder andere Dienste aus der Azure-Cloud einsetzen, nutzen sie den Cloud-Identitätsdienst Azure AD – vielleicht ohne sich dessen überhaupt bewusst zu sein. Wie beim On-Premises Active Directory können auch hier mangelnde Härtung und Fehlkonfigurationen dazu führen, dass Angreifer einzelne Identitäten, Ressourcen oder gar das komplette Azure AD kompromittieren – und schlimmstenfalls darüber Zugriff auf das lokale AD erlangen. (Seite 162)

-

Grundlagen

-

8

Ressourcenmanagement

Komfortable IT-Schaltzentrale mit Schwachpunkten -

16

Strukturüberblick

Ein Verzeichnisdienst für alle(s) -

24

Informationsbeschaffung

Was jeder Domänenbenutzer alles sieht -

32

Wissenspool

Ausgewählte Quellen und Werkzeuge zur Sicherheit von Active Directory -

36

Wörterverzeichnis

Das Active-Directory-Glossar

-

8

Ressourcenmanagement

-

Angriffsszenarien

-

42

Passwörter und Hashes

Wie Angreifer die Domäne kompromittieren -

49

Berechtigungen

Wie Angreifer sich im Active Directory Zugriff verschaffen -

56

Rechtevergabe

Wie Angreifer Tickets, Delegierung und Trusts missbrauchen -

64

Inter-Forest und Persistenz

Wie Angreifer sich über einen AD-Forest hinaus ausbreiten -

72

Zertifikatsmissbrauch

PetitPotam und weitere Wege, die Kontrolle über das Active Directory zu übernehmen

-

42

Passwörter und Hashes

-

Abwehrstrategien

-

84

Enterprise Access Model

Active Directory mit dem Schichtenmodell schützen - 90 Priviligierte Zugriffe besonders absichern

- 96 Priviligierte AD-Zugriffe managen

-

102

Gruppenrichtlinien und mehr

Wie Administratoren ihr Active Directory absichern -

108

Selbstaudits

AD-Härtungsmaßnahmen jenseits von Group Policies -

115

Incident Response und Forensik

Angreifer durch Logs enttarnen -

121

Deception

Wie Angreifer in die Falle gelockt werden -

129

Zugangsdaten

Passwortsicherheit (nicht nur) im Active Directory -

136

IT-Grundschutz

Active Directory grundschutzkonform absichern -

145

Marktübersicht

Tools für die Absicherung von Microsofts Active Directory -

154

IT-Forensik

Angriffsspuren analysieren

-

84

Enterprise Access Model

-

Azure AD

-

162

Grundlagen

Das Azure Active Directory (Entra ID) und Azure-Dienste -

168

Angriffsvektoren

Angriffe auf das Azure Active Directory und auf Azure-Dienste -

178

Schutzmaßnahmen

Azure Active Directory und Azure-Dienste absichern -

185

Zugriffsmanagement

Azure Active Directory und Zero Trust -

191

Forensik und Logging

Angriffe auf Azure Active Directory entdecken und nachvollziehen -

197

Threat Hunting

Angriffe auf Microsoft 365 aufspüren

-

162

Grundlagen

-

Sonstiges

- 3 Editorial

- 181 Impressum

- 181 Inserentenverzeichnis

iX-Workshops rund um das (A)AD

iX veranstaltet in regelmäßigen Abständen Online-Workshops zu Active Directory und Entra ID (Azure AD). Sie richten sich an Administratorinnen und Administratoren, IT-Leiter, IT-Sicherheitsverantwortliche sowie an Security-Fachleute. In dem Workshop „Angriffsziel lokales Active Directory: effiziente Absicherung“ erfahren Sie an zwei Tagen, welche Techniken Angreifer einsetzen und welche Fehlkonfigurationen und Schwachstellen sie dabei ausnutzen. Sie lernen die wichtigsten Härtungsmaßnahmen und Werkzeuge sowie Maßnahmen zum Erkennen und Abwehren von Angriffen kennen.

Der zweitägige Workshop „Angriffe auf und Absicherung von Entra ID (Azure Active Directory)“ zeigt, wie Angreifer Fehlkonfigurationen der Microsoft-Cloud sowie fehlende Härtungsmaßnahmen ausnutzen und man die AAD-Umgebung und Azure-Dienste effektiv absichert. Außerdem erfahren Sie, wie Sie Angriffe auf Ihre Entra-ID-Umgebung durch Logging und Monitoring erkennen können.

Die beiden Sicherheitsschulungen halten je nach Termin Frank Ully, der viele Artikel zu diesem Sonderheft beigetragen hat, oder sein Kollege Tim Mittermeier. Beide beschäftigen sich schwerpunktmäßig mit Pentesting und offensiver Sicherheit. Alle Termine finden Sie über ix.de/zqvy.

Artikel-Details

- Anbieter:

- Heise Medien GmbH & Co. KG

- Artikelnummer:

- 4018837074138

- Veröffentlicht:

- 22.09.23