Microsoft 365 Mobilität und Sicherheit

49,90 €

- Original Microsoft Prüfungstraining zur Vorbereitung auf die Zertifizierungsprüfung MS-101

- Inklusive Gedankenexperimenten und Antworten am Ende eines jeden Kapitels zur Prüfung des erlernten Wissens

- Geschrieben von Microsoft-Profis

Produktinformationen "Microsoft 365 Mobilität und Sicherheit"

Original Microsoft Prüfungstraining MS-101: mit dem Original zum Erfolg!

Bereiten Sie sich auf die Microsoft-Prüfung MS-101 vor und zeigen Sie, dass Sie die erforderlichen Fähigkeiten und Kenntnisse für die Verwaltung von Mobilität und Sicherheit in Microsoft 365 sowie die damit verbundenen Verwaltungsaufgaben in der Praxis beherrschen. Dieses Prüfungstraining wurde für erfahrene IT-Profis entwickelt und konzentriert sich auf das kritische Denken und den Scharfsinn bei der Entscheidungsfindung, die für den Erfolg auf der Ebene des Microsoft Certified Expert (MCE) erforderlich sind.

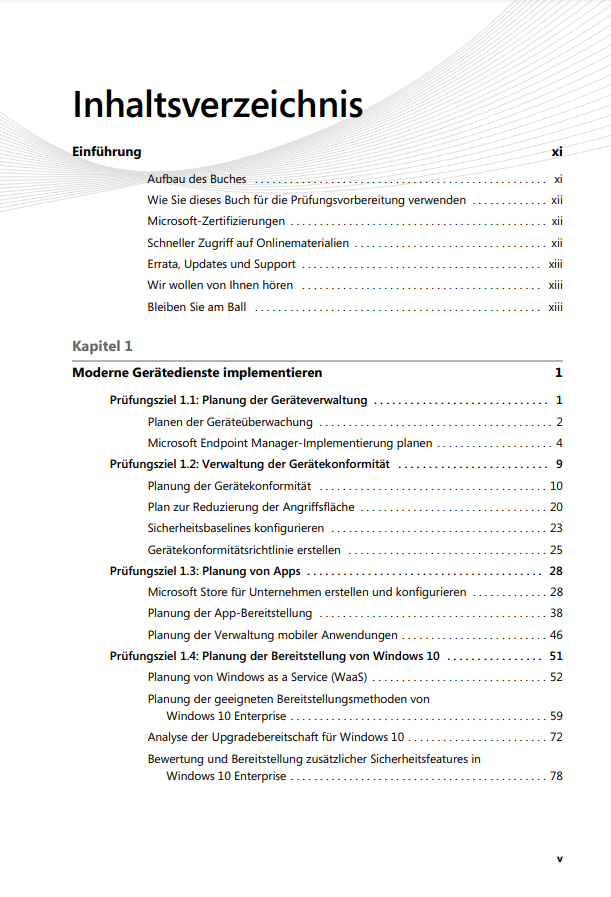

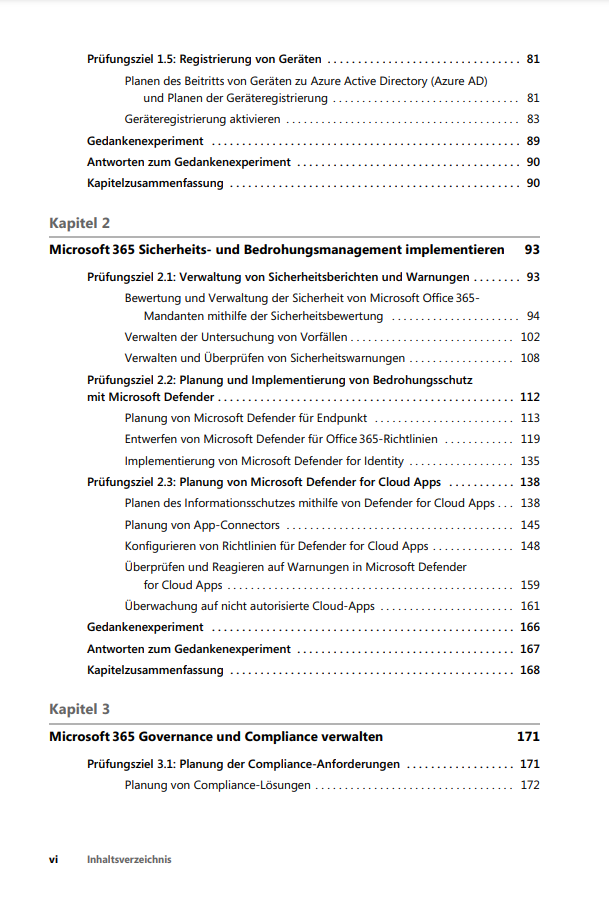

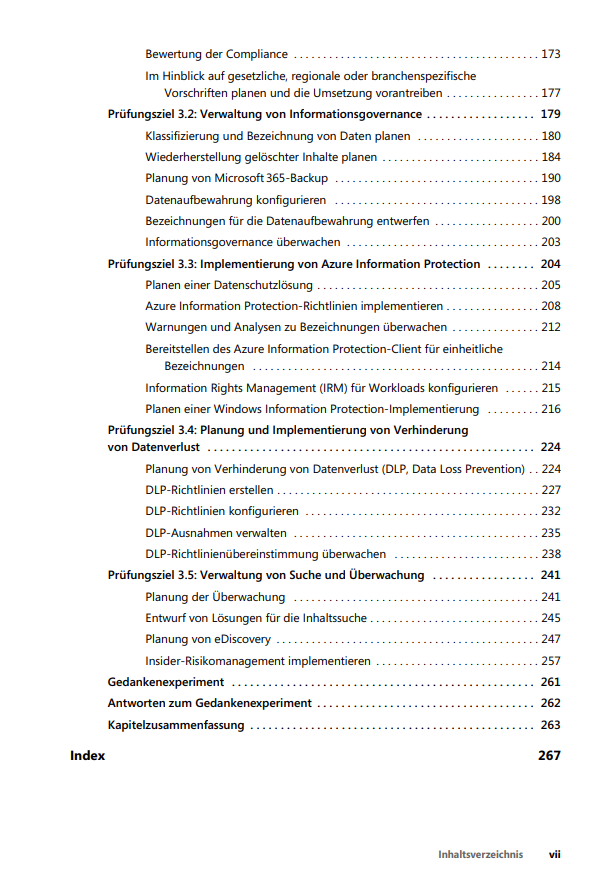

Das Training ist entsprechend der in der Prüfung bewerteten Fähigkeiten aufgebaut. Es enthält strategische Was-wäre-wenn-Szenarien und behandelt die folgenden Themenbereiche:

- Moderne Gerätedienste implementieren

- Microsoft 365-Sicherheits- und -Bedrohungsmanagement implementieren

- Microsoft 365-Governance und -Compliance verwalten

Es wird vorausgesetzt, dass Sie als Microsoft 365 Enterprise Administrator an der Evaluierung, Planung, Migration, Bereitstellung und Verwaltung von Microsoft 365-Diensten beteiligt sind.

Diese Prüfung konzentriert sich auf das Wissen, das erforderlich ist für:

- die Implementierung von Mobile Device Management (MDM)

- die Verwaltung der Geräte-Compliance

- die Planung von Geräten und Apps

- die Planung der Windows 10-Bereitstellung

- die Implementierung von Cloud App Security (CAS)

- Threat Management und Windows Defender Advanced Threat Protection (ATP)

- die Verwaltung von Sicherheitsberichten und -warnungen

- die Konfiguration von Data Loss Prevention (DLP)

- die Implementierung von Azure Information Protection (AIP)

- die Verwaltung von Data Governance, Auditing und eDiscovery

Die Microsoft-Zertifizierung:

Das Bestehen dieser Prüfung und der Prüfung MS-100 sowie der Erwerb einer Microsoft 365 Workload-Administrator-Zertifizierung oder der MCSE-Productivity-Zertifizierung erfüllt Ihre Anforderungen für die Zertifizierung zu Microsoft 365 Certified: Enterprise Administrator Expert. Damit weisen Sie nach, dass Sie in der Lage sind, Microsoft 365-Dienste zu bewerten, zu planen, zu migrieren, bereitzustellen und zu verwalten.

Inhalt (PDF-Link)

Leseprobe, Kapitel 1 (PDF-Link)

Die Autoren:

Charles Pluta ist technischer Berater sowie Microsoft Certified Trainer (MCT) und hat zahlreiche Zertifizierungsprüfungen und Prüfungshandbücher für verschiedene Technologieanbieter geschrieben. Außerdem arbeitet er mehrmals im Jahr als Sprecher und Trainer bei großen Konferenzen, hat ein Diplom in Computer Networking und mehr als 15 Zertifizierungen.

Bob Clements ist auf die Verwaltung von Unternehmensgeräten spezialisiert. Er verfügt über Branchenzertifizierungen im Bereich Client-Verwaltung und Administration für Windows, Mac und Linux sowie über umfangreiche Erfahrungen bei der Entwicklung, Implementierung und Unterstützung von Gerätemanagementlösungen für Unternehmen des privaten und öffentlichen Sektors.

Brian Svidergol entwirft und entwickelt Infrastruktur-, Cloud- und Hybrid-Lösungen. Er besitzt zahlreiche Branchenzertifizierungen, darunter den Microsoft Certified Solutions Expert (MCSE) Cloud Platform and Infrastructure. Er ist Autor mehrerer Bücher, die alles von Infrastrukturtechnologien vor Ort bis hin zu hybriden Cloud-Umgebungen abdecken. Er verfügt über umfangreiche praktische Erfahrungen in Design-, Implementierungs- und Migrationsprojekten von Startup- bis hin zu Fortune-500-Unternehmen.

Artikel-Details

- Anbieter:

- dpunkt

- Autor:

- Brian Svidergol, Bob Clements, Charles Pluta

- Artikelnummer:

- 9783864908958

- Veröffentlicht:

- 14.03.22

- Seitenanzahl:

- 288