Superbundle iX Special 2024 - Der iX-Notfallguide (Heft + PDF + Buch)

89,80 €

% 107,29 € (16.3% gespart)

Mit dem Superbundle sparen Sie über 17 Euro.

Komplett im Set: gedrucktes Heft + digitale Ausgabe. Enthalten im Angebot ist auch das Buch "KRITIS. Anforderungen, Pflichten, Nachweisprüfung" vom Rheinwerk-Verlag im Wert von 69,90 Euro.

Highlights:

- Wie Cyberkriminelle agieren: Die häufigsten Angriffsarten

- Angriffe erkennen mit Logs, EDR und SIEM

- Incident Response: Technische und organisatorische Sofortmaßnahmen

- Datenspuren analysieren und Angriffe nachvollziehen

- Folgen bewältigen, Systeme und AD wieder aufsetzen

- Meldepflichten und andere rechtliche Anforderungen

- Von Backup bis Notfallplan: Vorbereitet sein für den Ernstfall

Produktinformationen "Superbundle iX Special 2024 - Der iX-Notfallguide (Heft + PDF + Buch)"

Komplett im Set: gedrucktes Heft + digitale Ausgabe. Enthalten im Angebot ist auch das Buch "KRITIS. Anforderungen, Pflichten, Nachweisprüfung" vom Rheinwerk-Verlag im Wert von 69,90 Euro.

Zum Buch:

KRITIS. Anforderungen, Pflichten, Nachweisprüfung (April 2024)

Seit dem ersten Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme, IT-Sicherheitsgesetz oder kurz IT-SiG im Jahr 2015 wird der Schutz kritischer Infrastrukturen ernster genommen denn je. Wer gegen Sorgfaltspflichten verstößt oder Vorfälle in der IT-Sicherheit nicht meldet, kann sich empfindliche Strafen einhandeln.

In diesem Leitfaden erfahren Sie, was Ihre Pflichten als Betreiber einer kritischen Infrastruktur sind, was Sie in der Nachweisprüfung erwartet und wie Sie sich ideal darauf vorbereiten. Auditoren hilft dieses Handbuch mit Infos zur zusätzlichen Prüfverfahrenskompetenz und Anleitungen zur eigenständigen Durchführung von KRITIS-Audits.

Jacqueline Naumann begleitet Sie durch die Verordnungen und Orientierungshilfen des BSIs und erklärt praxisnah, was hinter den Anforderungen steckt.

1. Der Schutz kritischer Infrastrukturen

Transportwesen, Wasserwerke, Krankenhäuser, Energieversorger – gehört auch Ihre IT zur kritischen Infrastruktur? Dann gilt es, sich jetzt über gesetzliche Nachweispflichten zu informieren.

2. Die Nachweisprüfung in der Praxis

Wie bereiten Sie sich ideal auf die Nachweisprüfung vor und wie kommen Sie Ihren Pflichten als Betreiber nach? Worauf wird im Audit geachtet und wie bearbeiten Sie die Prüfung nach? Mit diesem Ratgeber erfahren Sie, worauf Sie besonders achten müssen.

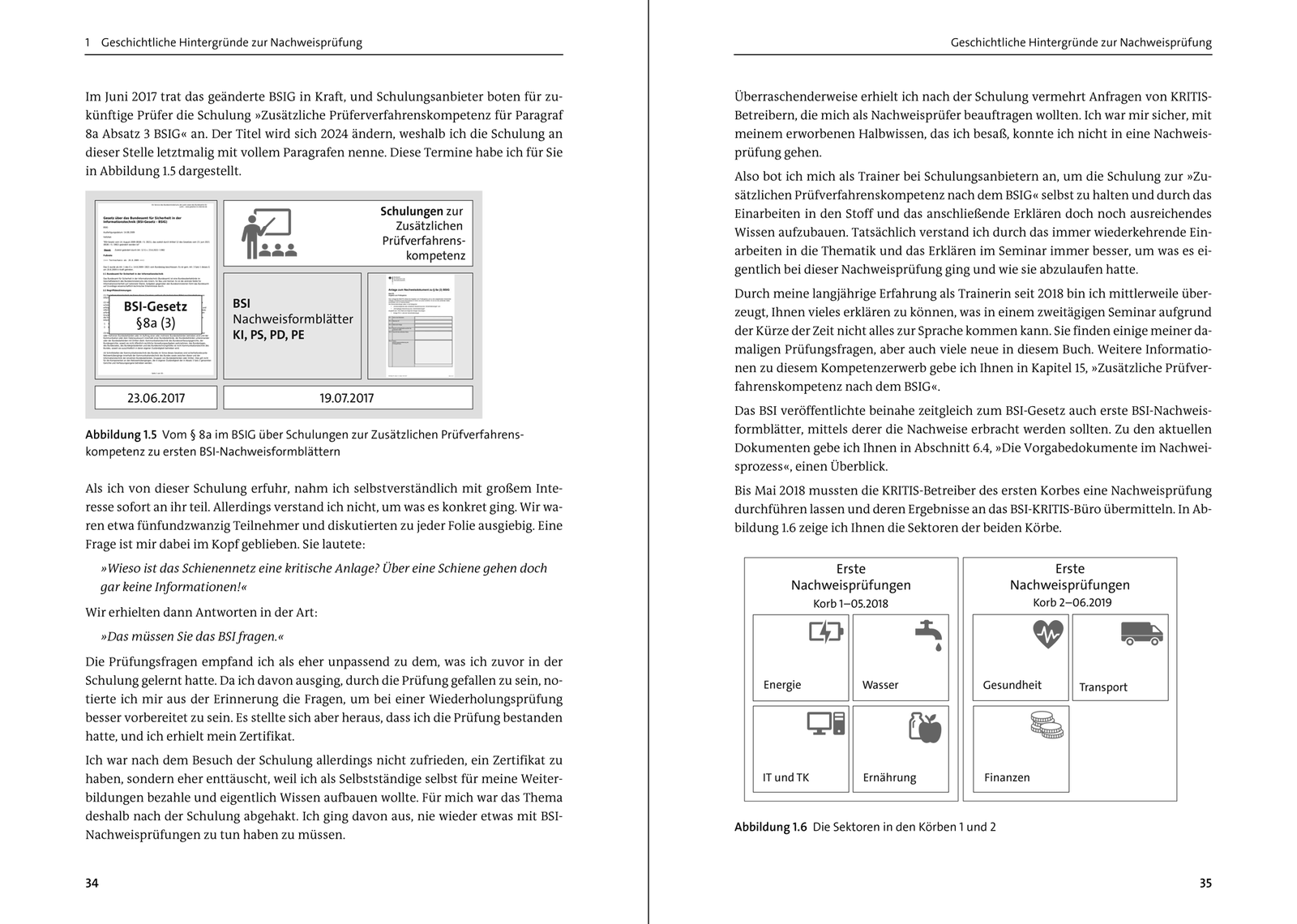

3. Prüfverfahrenskompetenz nach dem BSIG

Gute Prüfer sind rar gesät. Wenn Sie selbst die erforderliche Prüfverfahrenskompetenz erwerben wollen, bilden Sie sich mit diesem Fachbuch in den relevanten Gesetzen und Prozessen weiter und bereiten sich für die Eignungsprüfung vor.

Aus dem Inhalt:

- Die Kritisverordnung

- Die IT-Sicherheitskataloge

- Die Unterstützung und Orientierungshilfen durch das BSI

- Vorgaben für die Nachweisprüfung

- Ihre Pflichten als KRITIS-Betreiber

- Einen Branchenspezifischen Sicherheitsstandard (B3S) erstellen

- Planung der Nachweisprüfung durch den Betreiber

- Vorarbeiten für die Nachweisprüfung durch Prüfer

- Die Nachweisprüfung durchführen

- Prüfung der eingereichten Nachweise durch das BSI

- Aus der Praxis: Untersuchung zu Umfang und Komplexität der Nachweisprüfung

- Zusätzliche Prüfverfahrenskompetenz nach dem BSIG

Leseprobe (PDF-Link)

Zum Heft:

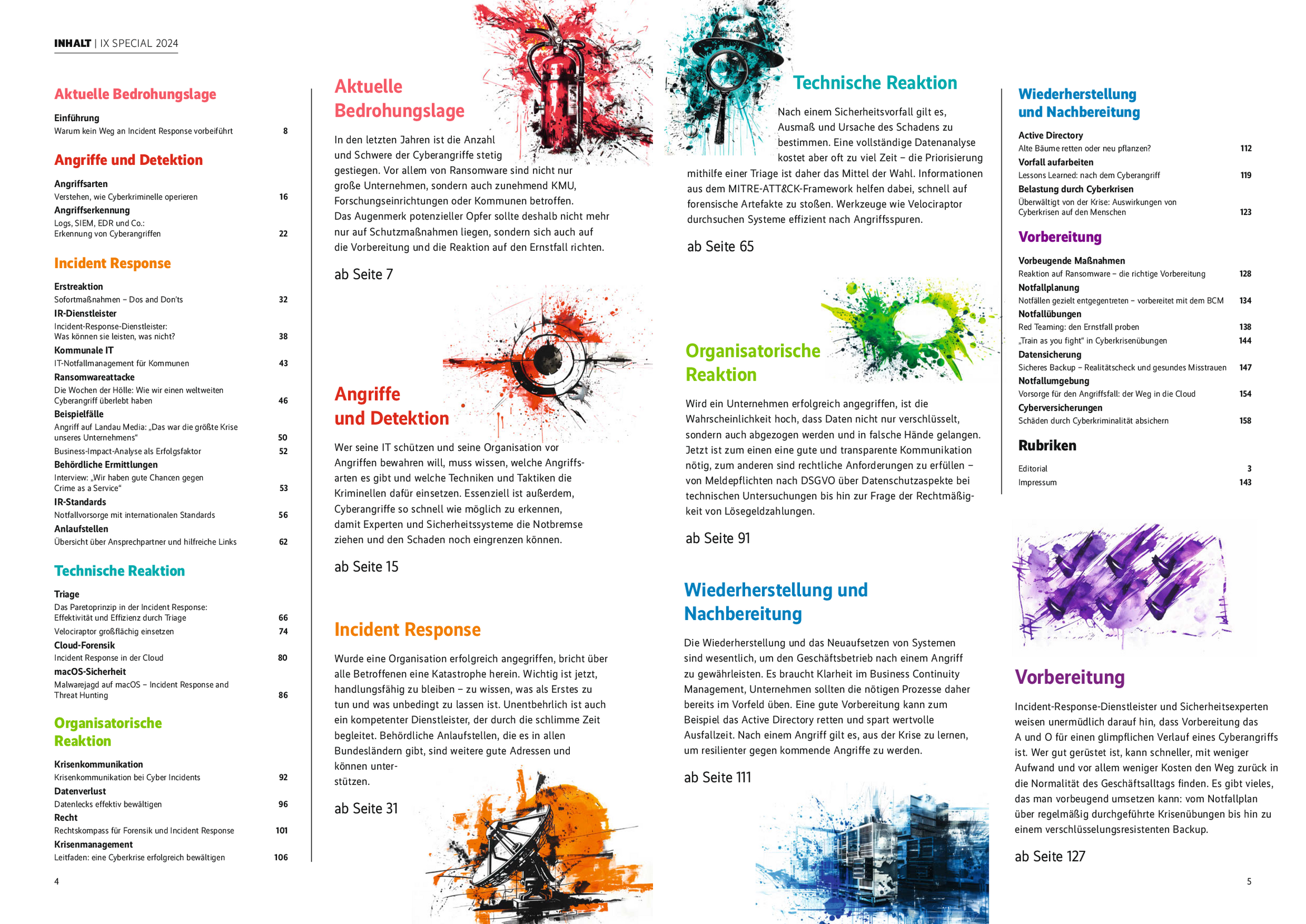

Aktuelle Bedrohungslage

In den letzten Jahren ist die Anzahl und Schwere der Cyberangriffe stetig gestiegen. Vor allem von Ransomware sind nicht nur große Unternehmen, sondern auch zunehmend KMU, Forschungseinrichtungen oder Kommunen betroffen. Das Augenmerk potenzieller Opfer sollte deshalb nicht mehr nur auf Schutzmaßnahmen liegen, sondern sich auch auf die Vorbereitung und die Reaktion auf den Ernstfall richten.

Angriffe und Detektion

Wer seine IT schützen und seine Organisation vor Angriffen bewahren will, muss wissen, welche Angriffsarten es gibt und welche Techniken und Taktiken die Kriminellen dafür einsetzen. Essenziell ist außerdem, Cyberangriffe so schnell wie möglich zu erkennen, damit Experten und Sicherheitssysteme die Notbremse ziehen und den Schaden noch eingrenzen können.

Incident Response

Wurde eine Organisation erfolgreich angegriffen, bricht über alle Betroffenen eine Katastrophe herein. Wichtig ist jetzt, handlungsfähig zu bleiben – zu wissen, was als Erstes zu tun und was unbedingt zu lassen ist. Unentbehrlich ist auch ein kompetenter Dienstleister, der durch die schlimme Zeit begleitet. Behördliche Anlaufstellen, die es in allen Bundesländern gibt, sind weitere gute Adressen und können unterstützen.

Technische Reaktion

Nach einem Sicherheitsvorfall gilt es, Ausmaß und Ursache des Schadens zu bestimmen. Eine vollständige Datenanalyse kostet aber oft zu viel Zeit – die Priorisierung mithilfe einer Triage ist daher das Mittel der Wahl. Informationen aus dem MITRE-ATT&CK-Framework helfen dabei, schnell auf forensische Artefakte zu stoßen. Werkzeuge wie Velociraptor durchsuchen Systeme effizient nach Angriffsspuren.

Organisatorische Reaktion

Wird ein Unternehmen erfolgreich angegriffen, ist die Wahrscheinlichkeit hoch, dass Daten nicht nur verschlüsselt, sondern auch abgezogen werden und in falsche Hände gelangen. Jetzt ist zum einen eine gute und transparente Kommunikation nötig, zum anderen sind rechtliche Anforderungen zu erfüllen – von Meldepflichten nach DSGVO über Datenschutzaspekte bei technischen Untersuchungen bis hin zur Frage der Rechtmäßigkeit von Lösegeldzahlungen.

Wiederherstellung und Nachbereitung

Die Wiederherstellung und das Neuaufsetzen von Systemen sind wesentlich, um den Geschäftsbetrieb nach einem Angriff zu gewährleisten. Es braucht Klarheit im Business Continuity Management, Unternehmen sollten die nötigen Prozesse daher bereits im Vorfeld üben. Eine gute Vorbereitung kann zum Beispiel das Active Directory retten und spart wertvolle Ausfallzeit. Nach einem Angriff gilt es, aus der Krise zu lernen, um resilienter gegen kommende Angriffe zu werden.

Vorbereitung

Incident-Response-Dienstleister und Sicherheitsexperten weisen unermüdlich darauf hin, dass Vorbereitung das A und O für einen glimpflichen Verlauf eines Cyberangriffs ist. Wer gut gerüstet ist, kann schneller, mit weniger Aufwand und vor allem weniger Kosten den Weg zurück in die Normalität des Geschäftsalltags finden. Es gibt vieles, das man vorbeugend umsetzen kann: vom Notfallplan über regelmäßig durchgeführte Krisenübungen bis hin zu einem verschlüsselungsresistenten Backup.

Aktuelle Bedrohungslage

- 8 Einführung

Angriffe und Detektion

- 16 Angriffsarten

- 22 Angriffserkennung

Incident ResponseBeispielfälle

- 32 Erstreaktion

- 38 IR-Dienstleister

- 43 Kommunale IT

- 46 Ransomwareattacke

- 50 Angriff auf Landau Media: „Das war die größte Krise unseres Unternehmens“

- 52 Business-Impact-Analyse als Erfolgsfaktor

- 53 Behördliche Ermittlungen

- 56 IR-Standards

- 62 Anlaufstellen

Technische Reaktion

- 66 Triage

- 74 Velociraptor großflächig einsetzen

- 80 Cloud-Forensik

- 86 macOS-Sicherheit

Organisatorische Reaktion

- 92 Krisenkommunikation

- 96 Datenverlust

- 101 Recht

- 106 Krisenmanagement

Wiederherstellung und Nachbereitung

- 112 Active Directory

- 119 Vorfall aufarbeiten

- 123 Belastung durch Cyberkrisen

Vorbereitung

- 128 Vorbeugende Maßnahmen

- 134 Notfallplanung

- 138 Notfallübungen

- 144 „Train as you fight“ in Cyberkrisenübungen

- 147 Datensicherung

- 154 Notfallumgebung

- 158 Cyberversicherungen

Rubriken

- 3 Editorial

- 143 Impressum

Artikel-Details

- Anbieter:

- Heise Medien GmbH & Co. KG

- Artikelnummer:

- 4018837075760

- Veröffentlicht:

- 14.06.24