Bundle c't Home & Office 2024

19,90 €

% 27,89 € (28.65% gespart)

Das könnte Sie auch interessieren:

Produktives Arbeiten im Homeoffice erfordert neben richtiger Ausstattung, guter Sprach- und Datenkommunikation und Zugriff auf Daten auch die – durch IT-Tools unterstützten – passenden Führungs- und Arbeitsmethoden. Dieser Ratgeber bietet konkrete Anleitungen, um ohne IT-Fachkenntnisse das weltweite Arbeiten im Team schnell und pragmatisch möglich zu machen.Peter Bruhn ist Diplom-Wirtschaftsinformatiker (TU Darmstadt) und zweifacher Master of Science (Computer Science, University of Illinois (USA) und Informationswissenschaft, Hochschule Darmstadt). Bereits 2000 spezialisierte er sich als Berater bei McKinsey & Company auf die Digitale Transformation. Anschließend baute er als Senior Manager im Innovationsbereich der Deutschen Telekom AG neue Geschäftsmodelle u.a. für die Digital Business Unit auf. Als Vice President Group Digital Transformation übernahm Bruhn 2016 die Verantwortung für die Digitale Agenda der TAKKT AG in Europa und den USA.Peter Bruhn ist ein Vorreiter für mobiles Arbeiten und hat als Führungskraft jahrelange Erfahrung in der Führung verteilter Teams auf Distanz. Einleitung.- Hardware.- Konnektivität.- Software.- Anwendungen für die Team-Zusammenarbeit.- IT-Sicherheit und Datenschutz.- Fazit und Empfehlung

Microsoft Teams. Das umfassende Handbuch.Ohne Teamwork läuft nichts mehr in modernen Unternehmen. Schnelle und unkomplizierte Kommunikationskanäle sind dabei genauso wichtig wie die Möglichkeit, Ideen und Dokumente einfach im Unternehmen zu teilen und zuverlässig Besprechungen in virtuellen Teams zu organisieren. Wie Sie dazu Microsoft Teams in Ihre IT-Infrastruktur integrieren und umfassend von den neuen KI-Features profitieren, zeigt Ihnen Markus Widl.Planung, Bereitstellung und ManagementPraxisnahe Szenarien und LösungenDatenschutz und Sicherheit gewährleisten, Governance und Compliance planenVon Teams und gutem Teamwork profitieren1. Teams administrieren und verwaltenOb remote im Home Office oder vor Ort im Konferenzraum: Mit Microsoft Teams organisieren Sie die Zusammenarbeit in Ihrem Unternehmen reibungslos und effizient. Von der richtigen Planung für einen unkomplizierten Rollout über die Einrichtung der Teams und Geräte bis zur Verwaltung der VoIP-Funktionen finden Sie hier alle Expertentipps, die Sie im Administrationsalltag brauchen.2. Smarter arbeitenDie neuen KI-Features von Teams Premium begleiten Sie in Ihren Meetings und vernetzen verschiedene Informationsquellen für Sie. Automatisiert werden Zusammenfassungen, Protokolle und To-do-Listen erstellt, damit Sie sich auf das Wesentliche konzentrieren können. Wie der neue Teams-Client funktioniert, was Sie bei der Nutzung beachten müssen und was die Zukunft bringt, erfahren Sie von Markus Widl.3. Compliance, Sicherheit und GovernanceWie behalten Sie auch bei sehr vielen Teams den Überblick? Wer kann auf welche Nachrichten zugreifen? Wie wird die Teams-Kommunikation archiviert, welche Sicherheitsprobleme lauern im Betrieb und wie steht es um den Datenschutz sensibler Informationen? Hilfestellungen für diese Fragen finden Sie hier.Aus dem Inhalt:NutzungsszenarienEvergreen: Updates und neue FeaturesArchitektur und PlanungAdministration mit der PowerShellRichtlinien und GovernanceTelefonie, Audiokonferenzen und RaumsystemeSicherheit, Compliance und DatenschutzLizenzenPilotbetrieb und RolloutLeseprobe (PDF-Link)

Das Handbuch für Admins und IT-Leiter: Pflichtlektüre für alle IT-Verantwortlichen von Heise-Justiziar Joerg Heidrich.Als IT-Administrator bewegen Sie sich bei Ihrer täglichen Arbeit regelmäßig in einem juristischen Minenfeld. Welche Daten müssen Sie im Rahmen eines Auskunftsbegehrens herausgeben? Welche Daten gehören in Backups und Logfiles und wann müssen Sie diese löschen? Was ist beim Betrieb von Websites zu beachten und bei der Datenverarbeitung in der Cloud? Wann drohen Ihnen Bußgelder? Dürfen Sie Ihre Kollegen überwachen oder darf der Chef dies anordnen? Die Autoren kennen diese Fragen aus der Praxis und können auf Basis ihrer langjährigen Erfahrung belastbare Antworten darauf geben. Mit unserem Leitfaden erhalten Sie Grundlagenwissen, Entscheidungshilfen und Praxishinweise an die Hand. Aus dem Inhalt:Was sind personenbezogene Daten?Grundsätze der Datenverarbeitung und des technischen DatenschutzSystemprotokolle, Weblogs, Backups, ArchivierungLöschpflichten und LöschkonzepteDatenverarbeitung in der CloudAnforderungen Arbeit im Home OfficeTechnische Gestaltung von Websites, Umgang mit CookiesVerarbeitungsverzeichnisse erstellen, und auf AuftragsverarbeitungAuskunftspflichten nachkommenUmgang mit Daten der Mitarbeiter*innenCompliance-Vorschriften beachten und Umgang mit RegelverstößenStrafrechtliche Risiken für AdminsLeseprobe (PDF-Link)Über die Autoren:Joerg Heidrich ist Justiziar und Datenschutzbeauftragter von Heise Medien und als Fachanwalt für IT-Recht in Hannover mit den rechtlichen Fragen rund um das Internet und neuen technischen Entwicklungen beschäftigt.Christoph Wegener ist promovierter Physiker und seit 1999 als freiberuflicher Berater mit der wecon.it-consulting in den Bereichen Informationssicherheit, Datenschutz und Open Source aktiv.Dennis Werner ist als Fachanwalt für IT-Recht in der Kanzlei Bergfeld & Partner aktiv. Er berät zudem seit 2015 Unternehmen umfassend als TÜV-zertifizierter Datenschutzbeauftragter und ist in dieser Tätigkeit auch in der Praxis tätig.

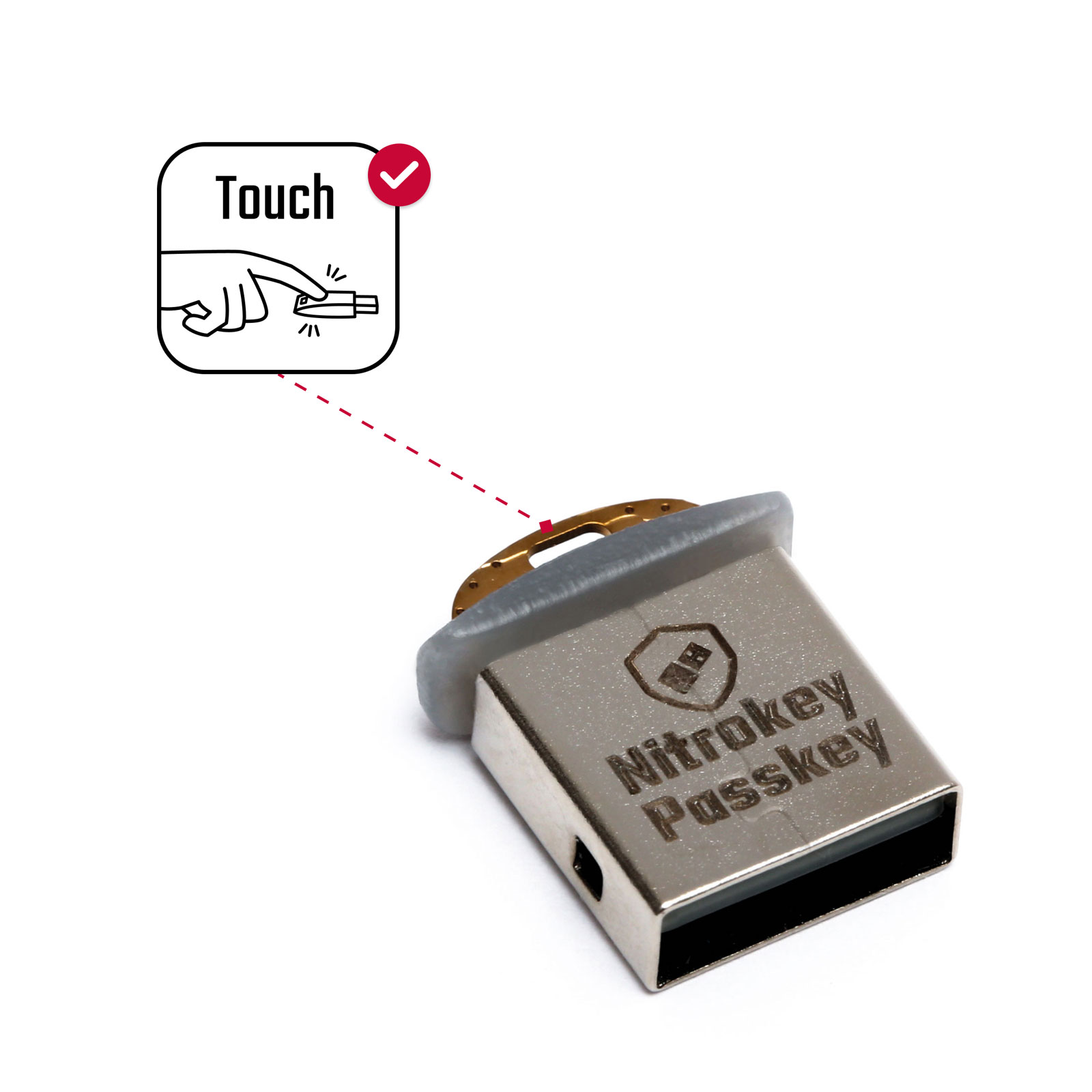

Mit dem Nitrokey Passkey schützen Sie Ihre Accounts zuverlässig gegen Phishing und Passwort-Diebstahl. Das Gerät erlaubt das super einfache und sichere passwortlose Login sowie Zweifaktor-Authentifizierung (2FA) mittels des modernen WebAuthn bzw. FIDO2 Standards. Dieser Standard wird von immer mehr Webseiten unterstützt und hat das Ziel, klassische Passwörter zu ersetzen. Das Gerät hat ein praktisches USB-A Mini Format und passt somit an jedes Schlüsselbund.Der Nitrokey Passkey basiert auf unserem modernen, von Grund auf in Rust neu entwickeltem Nitrokey 3. Er richtet sich an Menschen und Organisationen die einen günstigen Security Key zur sicheren Anmeldung benötigen, aber den großen Funktionsumfang des Nitrokey 3 (Verschlüsselung, OpenPGP, Passwörter, OTP, PIV, Secure Element) nicht brauchen.Vertrauenswürdig dank Open Source; Qualität made in Germany.AnwendungsfälleFür privat und Unternehmen - Schutz gegen Massenüberwachung und HackerPasswortlose AnmeldungVergessen Sie Ihr Passwort zur Anmeldung und verwenden Sie stattdessen den Nitrokey zum passwortlosen Login.Online-Accounts mittels Zwei-Faktor-Authentisierung (2FA) schützenNitrokey ist Ihr Schlüssel zum sicheren Login an Webseiten (z. B. Google, Facebook; Übersicht auf www.dongleauth.com. Mittels FIDO2 bleiben Ihre Accounts auch dann sicher, falls Ihr Passwort gestohlen werden sollte.Phishing-SchutzBei der Verwendung von FIDO wird die jeweilige Domain automatisch überprüft und die Benutzer effektiv gegen Phishing-Angriffe geschützt.Für Firmen - Schutz gegen Hacker und IndustriespionagePasswortlose Anmeldung an Windows 11 ComputernMitarbeiter melden sich zukünftig an ihre, mittels Microsoft Entra ID (Azure Active Directory) verwalteten, Windows 11 Pro Computer ohne Passwörter an. Dazu ist lediglich ein Nitrokey nötig.Passwortlose Anmeldung an eigenen Enterprise-SystemenErsetzen Sie Ihre Passwort-Policy, unerlaubte Passwort-Zettel und aufwendiges Passwort-Reset durch passwortloses Login mit dem Nitrokey. Sicherheit und Akzeptanz durch Einfachheit. Wir beraten Sie gerne bei der Integration.Für IT-Administratoren und Sicherheitsexperten – kritische Infrastruktur schützenServer sicher mit SSH administrierenHaben Sie Ihren SSH-Schlüssel immer sicher im Nitrokey dabei. Ihr Schlüssel ist PIN-geschützt und kann nicht aus dem Nitrokey exportiert/gestohlen werden. Somit entfällt das unsichere und lästige Synchronisieren von Schlüsseldateien auf Clientsystemen.Internet of Things (IoT) und eigene Produkte schützenSchützen Sie Ihre eigenen Hardware-Produkte durch Integration des Nitrokeys. Ideal zur Fernwartung und zur Gewährleistung der Produktechtheit.FunktionenFIDO U2F, FIDO2 zum passwortlosem LoginBei der einfachen Benutzbarkeit setzt FIDO neue Maßstäbe und erzielt somit hohe Akzeptanz. FIDO schützt Ihre Accounts zuverlässig gegen Passwortdiebstahl und gegen Phishing.SicherheitstechnologieDer Nitrokey Passkey basiert auf einer neuartigen Sicherheitsarchitektur:Die gesamte Firmware ist in der speichersicheren Programmiersprache Rust entwickelt. Dadurch werden potentiell sicherheitskritische Speicherfehler vermieden.Die Firmware basiert auf dem in Rust entwickelten Framework Trussed, welches für sicherheitskritische Embedded-Systeme ausgelegt ist. Trussed realisiert u.a. kryptographische Operationen. Natürlich ist der Code als Open Source veröffentlicht.Die Hardware basiert auf dem Mikroprozessor nRF52, welcher über zahlreiche Sicherheitsfunktionen verfügt, wie z.B. Secure Boot, ARM TrustZone, Physical Unclonable Functions (PUF).Wie bei allen Entwicklungen von Nitrokey, ist auch der Nitrokey Passkey open source, so dass die sichere Implementierung von jedem begutachtet werden kann.Unterstützte Systeme und SchnittstellenBetriebssysteme: Windows, macOS, Linux, BSD, Android, iOSSchnittstellen: FIDO2, FIDO U2FÜbersicht einiger Webseiten mit Zweifaktorauthentisierung auf www.dongleauth.com

ZOOM INTO THE NEW WORLD OF REMOTE COLLABORATIONWhile a worldwide pandemic may have started the Zoom revolution, the convenience of remote meetings is here to stay. Zoom For Dummies takes you from creating meetings on the platform to running global webinars. Along the way you'll learn how to expand your remote collaboration options, record meetings for future review, and even make scheduling a meeting through your other apps a one-click process. Take in all the advice or zoom to the info you need - it's all there!* Discover how to set up meetings* Share screens and files* Keep your meetings secure* Add Zoom hardware to your office* Get tips for using Zoom as a social toolAward-winning author Phil Simon takes you beyond setting up and sharing links for meetings to show how Zoom can transform your organization and the way you work.PHIL SIMON is a frequent keynote speaker, dynamic trainer, recognized technology authority, and college professor-for-hire. He is the award-winning author of ten books, most recently Slack For Dummies and Zoom For Dummies. He consults organizations on matters related to communications, strategy, data, and technology. His contributions have appeared in The Harvard Business Review, The New York Times, and many other prominent media sites. He hosts the podcast Conversations About Collaboration.INTRODUCTION 1About This Book 2Foolish Assumptions 2Icons Used in This Book 4Beyond the Book 5Where to Go from Here 5Thank You 6PART 1: STAYING CONNECTED WITH ZOOM 7CHAPTER 1: COMMUNICATING AND COLLABORATING BETTER WITH ZOOM 9Introducing Zoom 9Discovering Zoom’s origins 10Understanding what Zoom does 11Reviewing the numbers behind Zoom’s rapid ascent 13Assessing how COVID-19 changed Zoom’s trajectory 14Reviewing Zoom’s industry awards and recognition 16Analyzing Zoom’s competitive landscape 17Reaping the Benefits of Zoom’s Tools 23Zoom solves some of today’s key communications problems 23Zoom makes people more productive 24Zoom just works 25Zoom is affordable 26Zoom is flexible and interoperable 26Zoom stays in its lane 27Zoom lets people rediscover their humanity 28CHAPTER 2: GETTING TO KNOW ZOOM’S SUITE OF COMMUNICATION TOOLS 29Zoom’s Core Services 30Ready to Go 31Zoom Meetings & Chat 31Zoom Video Webinars 37Some Assembly Required 39Zoom Rooms 39Zoom Phone 43PART 2: COMMUNICATING AND COLLABORATING IN ZOOM 45CHAPTER 3: SETTING UP ZOOM 47Taking Your First Steps 47Creating a new Zoom account 48Modifying your Zoom plan 52Downloading and installing the Zoom desktop client 54Signing in to the Zoom desktop client 56Completing your Zoom profile 57Getting to know the Zoom UI 58Reviewing Zoom Account Management 59Adding new users to your Zoom account 60Deactivating existing accounts 61Deleting existing users from your Zoom account 62Unlinking users from your Zoom account 63Unlocking the power of Zoom user groups 64Discussing the Importance of Zoom Roles 67Reviewing Zoom’s default roles 67Creating new user roles 68Changing an existing user’s role 69CHAPTER 4: CONNECTING WITH OTHERS VIA ZOOM MEETINGS 71Getting Started with Zoom Meetings 72Reviewing Zoom’s meeting-specific roles 72Locating your personal Zoom information 74Augmenting your Zoom meetings 75Hosting Zoom Meetings 78Inviting others to your current meeting 80Planning a future Zoom meeting 82Letting others in to your current meeting 89Joining others’ Zoom meetings 90Putting your best foot forward 93Performing Mid-Meeting Actions 95Reviewing your recording options 95Using virtual backgrounds 97Managing and interacting with meeting participants 99Launching live polls 100Using breakout rooms during meetings 102Sharing content with meeting participants 105Putting a Bow on Your Meeting 115Viewing meeting transcriptions 116Accessing your recorded meetings 117CHAPTER 5: GETTING TO KNOW THE OTHER SIDE OF ZOOM MEETINGS & CHAT 121Managing Your Zoom Contacts 122Adding contacts to your Zoom directory 123Removing an existing contact from your Meetings & Chat directory 125Inviting an existing Zoom contact to a new meeting 126Adding internal contacts to an existing meeting 126Performing contact-specific actions 127Understanding User Status in Zoom 128Getting familiar with Zoom’s status icons 129Changing your status in Meetings & Chat 130Staying current with Zoom notifications 133Chatting in Zoom 134Exchanging messages with your individual Zoom contacts 134Holding group chats 136Creating threads in Zoom 139Saving message drafts 141Editing and deleting your messages 141Referencing other Zoom members in a group discussion 142Adding some flair to your messages 143Uploading and sharing files in Zoom 146Sending screen captures 148Performing message-specific actions 149Searching in Zoom 150Performing basic Zoom searches 150Performing more advanced Zoom searches 153Performing searches with wildcards 155PART 3: BECOMING A ZOOM POWER USER 157CHAPTER 6: GETTING EVEN MORE OUT OF MEETINGS & CHAT 159Managing Users via IM Groups 160Understanding the need for IM groups 160Adding a new IM group 161Adding users to IM groups 162Exploring Additional Options and Features in Meetings & Chat 163Understanding Zoom Channels 163Refining your Zoom notifications 174Sharing code snippets 178Running Reports in Zoom 181Reviewing Zoom’s role-based reporting 182Running a simple report 185Customizing your reports 186Exporting raw report data 188CHAPTER 7: ENHANCING ZOOM WITH THIRD-PARTY APPS 189Understanding the Rationale behind Third-Party Apps 190Benefits of using third-party apps 190Why Zoom relies upon external developers 191Introducing the Zoom App Marketplace 192Searching for a specific Zoom app 193Browsing for Zoom apps 194Managing Your Zoom Apps 195Installing a Zoom app 196Uninstalling a Zoom app 197Viewing your organization’s installed apps 199Restricting apps in Meetings & Chat 199Limiting apps that members can install 200Recommending a Few Useful Zoom Apps 202Treading Lightly with Apps 204CHAPTER 8: CONNECTING WITH THE MASSES THROUGH WEBINARS 207Taking Your First Steps 208Creating your first Zoom webinar 209Setting your registration options 210Preparing for your webinar 212Reviewing Zoom’s webinar-specific roles 217Taking Zoom webinars up a notch with third-party apps and integrations 223Canceling your webinar 224Running Your Webinar 225Launching your webinar 225Sharing and annotating your screen 228Interacting with webinar attendees 230Concluding Your Webinar 236Accessing your recorded webinar and sharing it with the world 236Downloading your recorded webinar 238Running webinar-related reports 239Deleting your recorded webinars 241PART 4: DEPLOYING ZOOM IN THE ORGANIZATION 243CHAPTER 9: PROTECTING YOUR COMMUNICATIONS IN ZOOM 245Putting Zoom’s Challenges into Proper Context 246Understanding creative destruction 246Managing the double-edged sword of sudden, massive growth 247Zoombombing 247Gauging Zoom’s Response 251Bringing Zoom’s privacy and security settings to the forefront 252Enhancing its encryption method 253Enabling default passwords and waiting rooms for all meetings 255Increasing the length of meeting and webinar IDs 255Configuring Zoom for Maximum Privacy and Security 256Keeping Zoom up to date 256Enabling two-factor authentication 260Authenticating user profiles 264Intelligently using passwords 267Following Zoom’s best security practices 272Using your brain 274Looking toward the Future 276CHAPTER 10: TAKING GROUP MEETINGS TO THE NEXT LEVEL WITH ZOOM ROOMS 279Revisiting the Early Days of Immersive-Telepresence Technology 280TelePresence by Cisco Systems 280Halo by Hewlett-Packard 281The underwhelming results of early immersive-telepresence technology 282Introducing Zoom Rooms 283Features of Zoom Rooms 283Cost and functionality 284The types of environments that typically benefit from Zoom Rooms 284Setting Up Your Zoom Room 285Software 285Hardware 286Lighting 291CHAPTER 11: MAKING CALLS WITH ZOOM PHONE 293Getting Started with Zoom Phone 294Adding Zoom Phone to your existing plan 294Setting up Zoom to receive inbound calls 296Setting up Zoom to make outbound calls 298Reviewing the Basic Features of Zoom Phone 302Before distributing your Zoom Phone number 303Talking to people via Zoom Phone 306Performing other call-related actions 309CHAPTER 12: GETTING EVERYONE TO ZOOM TOGETHER 313Understanding the Relative Ease of Zoom Adoption 314Zoom is remarkably easy to use 314Zoom doesn’t step on email’s toes 314Zoom doesn’t require people to rethink how they work 315Zoom benefits from network effects 317Applying Different Types of Techniques 318Organizational techniques 318Individual techniques 321CHAPTER 13: ZOOMING TOWARD THE FUTURE 325Cutting-Edge Technologies 326Augmented reality 326Virtual reality 326Artificial intelligence and machine learning 327Voice 329Better voice transcriptions 330More useful commands 330Real-time language translation 331Other Developments and Enhancements 331More robust third-party apps 331Key acquisitions and partnerships 332Increased security 332PART 5: THE PART OF TENS 335CHAPTER 14: TEN GREAT ZOOM TIPS 337Try Before You Buy 337Consider Upgrading Your Firm’s Existing Zoom Plan 338Take Security Seriously 338Keep Zoom Updated 339Create a Personal Zoom Account 339Explore Zoom’s Advanced Features 340Measure Twice and Cut Once 340Develop a Contingency Plan for Important Meetings 340Expect Some Resistance to Zoom at Mature Firms 341Avoid Zoom Fatigue 342CHAPTER 15: TEN COMMON MYTHS ABOUT ZOOM 343Zoom Is No Different than Legacy Videoconferencing Tools 343Zoom Is Fundamentally Insecure 344Zoom’s Customers Use the Tools in a Uniform Way 344Zoom Ensures Flawless Business Communication 345Zoom Decimates the Need for In-Person Communication 345Zoom Eliminates the Need for Email 346You Can’t Overuse Zoom 346Zoom Is Too Expensive for Our Company 347Zoom Won’t Integrate with Our Key Enterprise Technologies 348Our Workers Don’t Need a Tool like Zoom 348Only Hipsters at Tech-Savvy Startups Use Zoom 348CHAPTER 16: TOP TEN OR SO ZOOM RESOURCES 349Resources for Everyday Users 350Zoom support 350Zoom training 351Zoom on YouTube 351Zoom apps 351Zoom blog 351Zoomtopia 352Zoom virtual backgrounds 352Zoom on social networks 352Resources for Software Developers 353Zoom developer guides 353Developer forums 353CHAPTER 17: TEN WAYS TO SOCIALIZE VIA ZOOM 355Cooking and Eating Meals 355Visiting Sick Friends and Family Members 356Dating 356Sharing a Few Drinks over Happy Hour 356Playing Brick-and-Mortar Games 356Playing Video Games 356Watching Movies and TV Shows 357Performing Stand-Up Comedy 357Staying Fit 357Holding Miscellaneous Parties 357Index 359

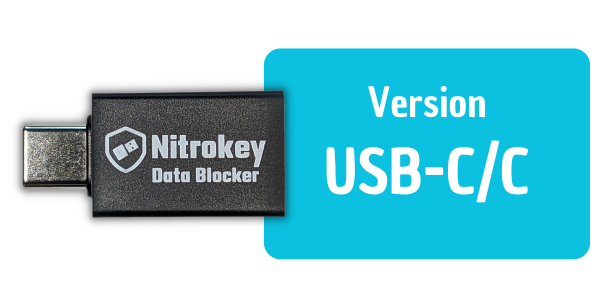

Mit dem Daten Blocker können Sie Ihr Endgerät sicher aufladen, ohne dass die Gefahr einer unerwünschten Datenübertragung besteht (auch "Juice Jacking" genannt). Er kann verwendet werden, um Ihr Gerät auf Reisen an öffentlichen Ladestationen sicher aufzuladen. Der Daten Blocker schützt Sie nicht nur vor unbekannten USB-Buchsen, die möglicherweise gehackt worden sind. Er schützt Sie auch vor dem Risiko, dass das Ladekabel selbst gehackt wurde.Anschlüsse: USB-C-Stecker, USB-C-BuchseGröße: 8 x 16 x 42 mm

Mit dem Daten Blocker können Sie Ihr Endgerät sicher aufladen, ohne dass die Gefahr einer unerwünschten Datenübertragung besteht (auch "Juice Jacking" genannt). Er kann verwendet werden, um Ihr Gerät auf Reisen an öffentlichen Ladestationen sicher aufzuladen. Der Daten Blocker schützt Sie nicht nur vor unbekannten USB-Buchsen, die möglicherweise gehackt worden sind. Er schützt Sie auch vor dem Risiko, dass das Ladekabel selbst gehackt wurde.Anschlüsse: USB-A-Stecker, USB-C-BuchseGröße: 8 x 16 x 42 mm

Produktinformationen "Bundle c't Home & Office 2024"

Komplett im Set: gedrucktes Heft + digitale Ausgabe mit einer Ersparnis von 7,90 Euro.

Schreiben, rechnen, präsentieren

- 6 Online-Officepakete im Vergleich

- 14 SoftMaker Office nun mit KI-Anbindung

- 20 Schreibassistenten für Englisch im Test

- 28 KI-Stimmen im Test

- 36 Microsoft Office per Tastatur bedienen

- 41 Schnörkellos texten

Mit und ohne Papier

- 42 Persönliche Dokumentenverwaltung

- 52 Welcher Einzugscanner fürs Archiv?

- 56 Dokumentenscanner fürs Netzwerk

- 66 Auswahlhilfen für Drucker

- 73 Clever schwärzen mit KI

- 74 Nachfülldrucker mit lichtstabiler Tinte

Auf dem Schreibtisch

- 80 Auswahlkriterien für den Monitorkauf

- 84 OLED-Displays fürs Büro und zu Hause

- 100 Maßnahmen gegen Burn-in am OLED

- 106 Notebook-Docking mit USB-C / Thunderbolt

- 112 Sieben Docks mit Thunderbolt 4 im Test

- 120 Bluetooth-Headsets mit Mikrofonarm

- 130 Mausbeweger gaukeln PC-Aktivität vor

- 132 30-Zoll-Display mit KVM und USB-C-Dock

- 136 USB-Geräte per Schalter verbinden

Zum Heft

- 3 Editorial

- 119 Impressum

- 129 Vorschau: Linux-Guide

Artikel-Details

- Anbieter:

- Heise Medien GmbH & Co. KG

- Artikelnummer:

- 4018837575185

- Veröffentlicht:

- 28.03.24