Bundle c't Security-Einstieg (Heft + PDF)

19,90 €

% 27,89 € (28.65% gespart)

Komplett im Set: gedrucktes Heft + digitale Ausgabe mit einer Ersparnis von 7,90 Euro.

Highlights:

- 14 Security-Checklisten für alle Fälle

- Schnell und einfach weg vom Passwort

- Phishing und Leaks verhindern

- Online-Betrüger bremsen und ärgern

- Gefährliche Software automatisch aussperren

- Open-Source-Tools für noch mehr Sicherheit

► als Heft oder PDF

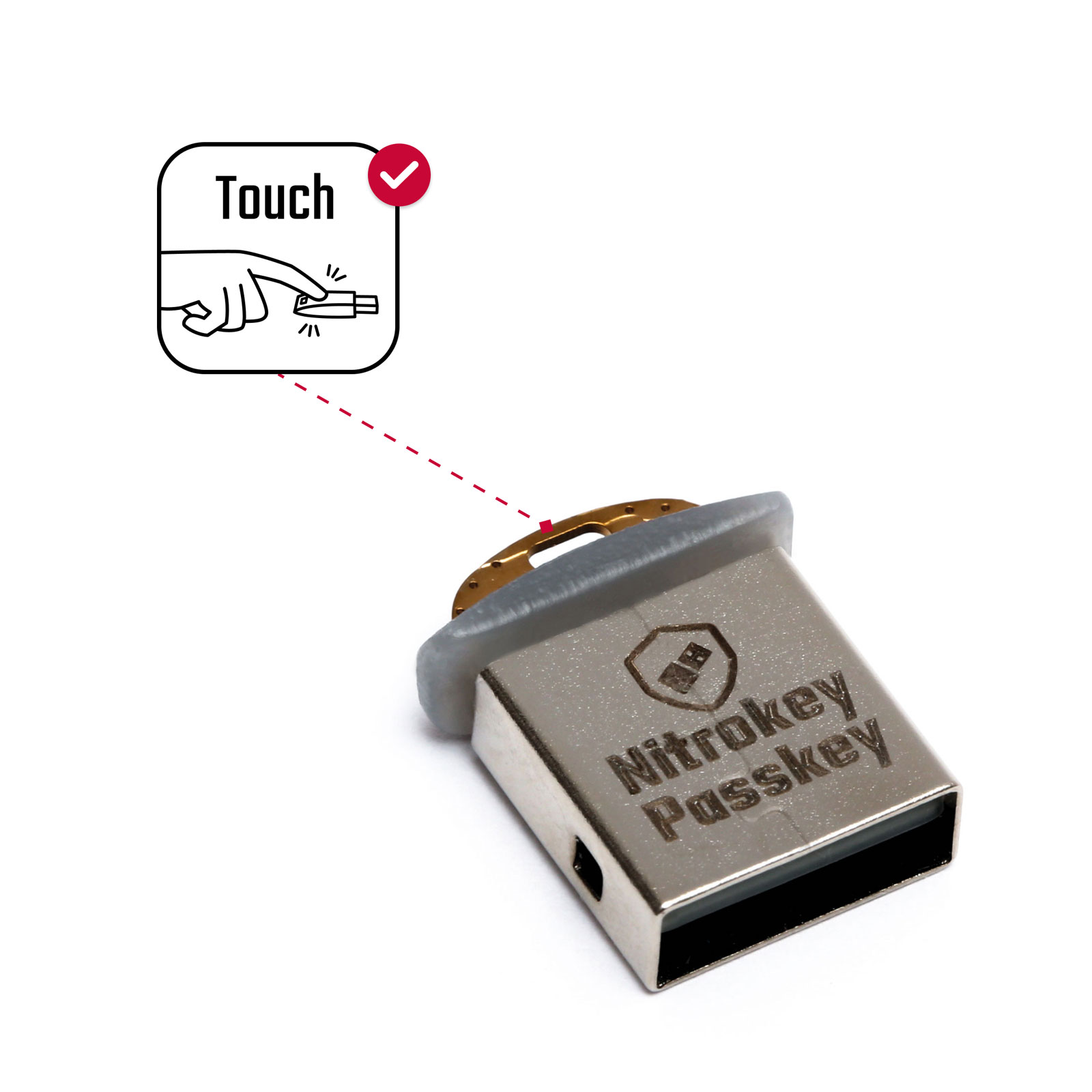

► als Superbundle aus Heft + digitaler Ausgabe + Passkey von Nitrokey

Produktinformationen "Bundle c't Security-Einstieg (Heft + PDF)"

Komplett im Set: gedrucktes Heft + digitale Ausgabe mit einer Ersparnis von 7,90 Euro.

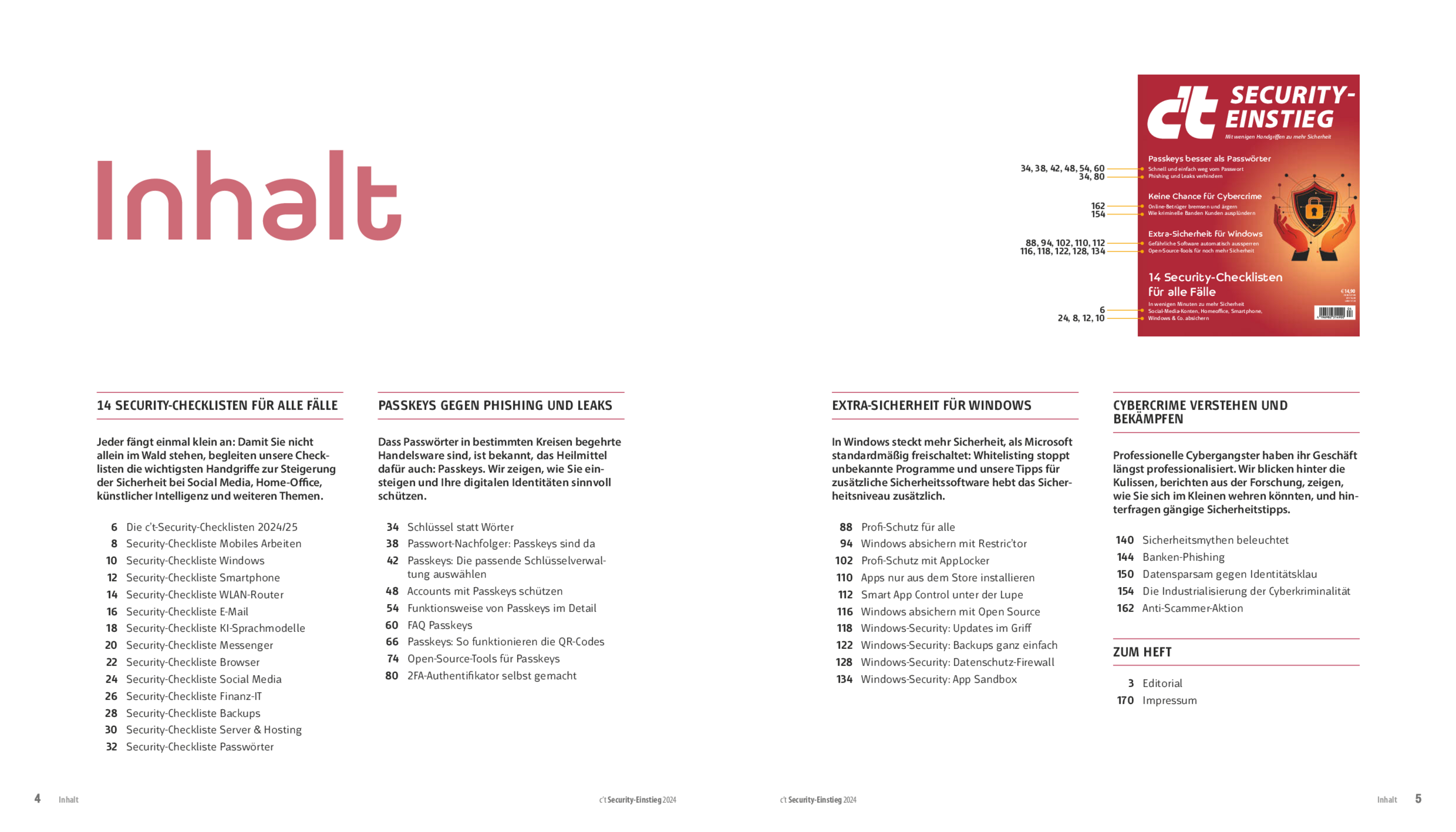

14 Security-Checklisten für alle Fälle

- 6 Die c’t-Security-Checklisten 2024/25

- 8 Security-Checkliste Mobiles Arbeiten

- 10 Security-Checkliste Windows

- 12 Security-Checkliste Smartphone

- 14 Security-Checkliste WLAN-Router

- 16 Security-Checkliste E-Mail

- 18 Security-Checkliste KI-Sprachmodelle

- 20 Security-Checkliste Messenger

- 22 Security-Checkliste Browser

- 24 Security-Checkliste Social Media

- 26 Security-Checkliste Finanz-IT

- 28 Security-Checkliste Backups

- 30 Security-Checkliste Server & Hosting

- 32 Security-Checkliste Passwörter

Passkeys gegen Phishing und Leaks

- 34 Schlüssel statt Wörter

- 38 Passwort-Nachfolger: Passkeys sind da

- 42 Passkeys: Die passende Schlüsselverwaltung auswählen

- 48 Accounts mit Passkeys schützen

- 54 Funktionsweise von Passkeys im Detail

- 60 FAQ Passkeys

- 66 Passkeys: So funktionieren die QR-Codes

- 74 Open-Source-Tools für Passkeys

- 80 2FA-Authentifikator selbst gemacht

Extra-Sicherheit für Windows

- 88 Profi-Schutz für alle

- 94 Windows absichern mit Restric’tor

- 102 Profi-Schutz mit AppLocker

- 110 Apps nur aus dem Store installieren

- 112 Smart App Control unter der Lupe

- 116 Windows absichern mit Open Source

- 118 Windows-Security: Updates im Griff

- 122 Windows-Security: Backups ganz einfach

- 128 Windows-Security: Datenschutz-Firewall

- 134 Windows-Security: App Sandbox

Cybercrime verstehen und bekämpfen

- 140 Sicherheitsmythen beleuchtet

- 144 Banken-Phishing

- 150 Datensparsam gegen Identitätsklau

- 154 Die Industrialisierung der Cyberkriminalität

- 162 Anti-Scammer-Aktion

Zum Heft

- 3 Editorial

- 170 Impressum

Artikel-Details

- Anbieter:

- Heise Medien GmbH & Co. KG

- Artikelnummer:

- 4018837093733

- Veröffentlicht:

- 25.10.24