Computer und IT

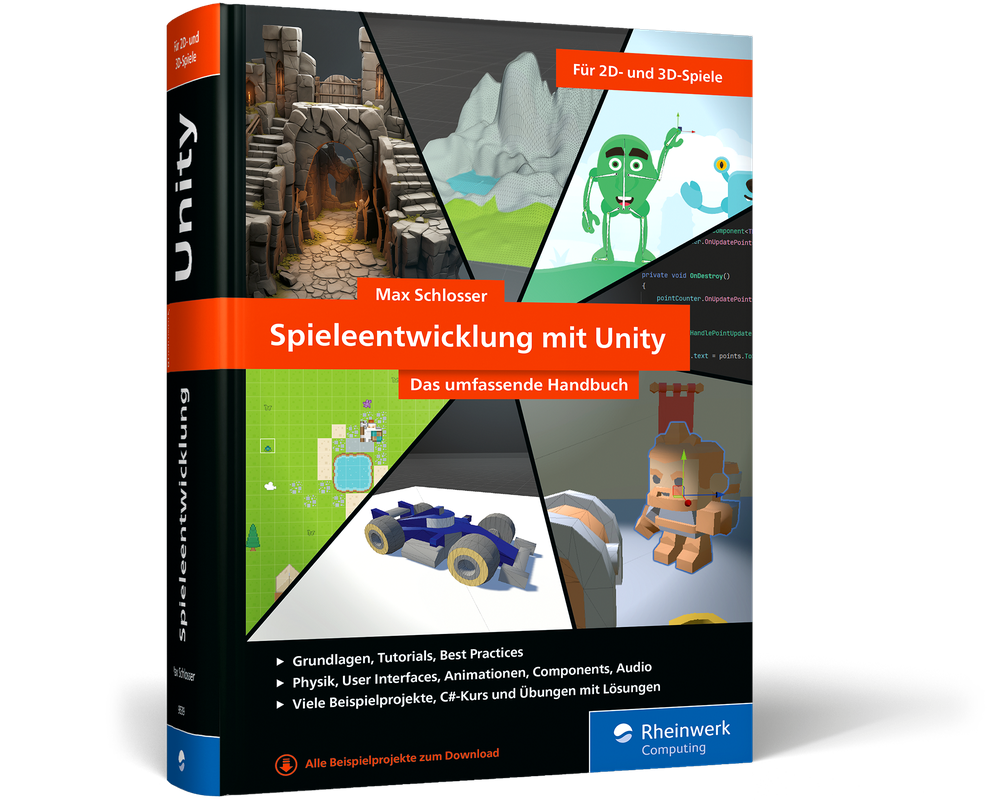

Spieleentwicklung mit Unity

Unity – die geniale Plattform steckt hinter großen Games wie Among Us und Pokémon Go und wird in der Indie-Szene geliebt. Egal, ob du gerade einsteigst oder schon eine Karriere in der Games-Branche im Blick hast: Dieses Handbuch ist der perfekte Begleiter, wenn du die sagenhafte Engine meistern willst. Von den Grundkonzepten über Prefabs und Scripte bis zum komplexen 3D-Spiel mit coolen Mechaniken wirst du nach und nach zum Profi. Dieses Handbuch ist einstiegsfreundlich und umfassend zugleich. Max Schlosser zeigt dir von der Installation an, wie es geht, hält Praxisbeispiele bereit und hört auch bei anspruchsvollen Themen nicht auf, alles genau zu erklären. Du programmierst dabei nicht einfach Fertiges nach, sondern baust dir ein solides Repertoire auf, inklusive der Konzepte, Scripting mit C# und der Logik hinter den Effekten. Trainiere deine Skills und mach aus deinen besten Ideen spielbare Games! Aus dem Inhalt: Installation und erste SchritteAnimationen und SoundLebewesen automatisch navigierenKlassiker wie Pong, Flappy Bird und Tower Defense selbst entwickelnUI-Layouts optimierenDas Physik-System geschickt einsetzenScripting-Grundlagen mit C# Objektorientierung, Generics, LINQ u. v. m.Partikel und Modelle Materialien zum Buch ... 25 Vorwort ... 27 1. Einführung ... 29 1.1 ... Das Problem vieler Einsteiger ... 29 1.2 ... Wichtige Ansätze des Buches ... 30 1.3 ... Lernen mit dem Buch ... 32 1.4 ... Vorstellung der Kapitel ... 35 2. Die Unity-Engine ... 39 2.1 ... Was ist eigentlich Unity? ... 39 2.2 ... Installation ... 42 2.3 ... Erstellung des ersten Unity-Projekts ... 55 2.4 ... Mit den Downloadmaterialien zum Buch arbeiten ... 58 3. Grundlegende Konzepte in der Engine ... 61 3.1 ... Der erste Überblick über Unity ... 61 3.2 ... Game Objects und Components ... 74 3.3 ... Orientierung in der Scene View ... 95 3.4 ... Parenting ... 102 3.5 ... Musterlösungen für die Übungen ... 107 4. Das erste Script ... 109 4.1 ... Scripts und die Sprache C# ... 110 4.2 ... Das erste Script erstellen ... 110 4.3 ... Aufbau eines neu erstellten Scripts ... 115 4.4 ... Das erste Script zum Leben erwecken ... 120 4.5 ... Musterlösungen für die Übungen ... 127 5. Grundlegende Konzepte der Sprache C# ... 129 5.1 ... Einfache Methoden ... 130 5.2 ... Datentypen und Variablen ... 136 5.3 ... Datentypen für Zahlen und Textzeichen ... 152 5.4 ... Methoden mit Rückgabewerten und Parametern ... 167 5.5 ... Boolesche Logik ... 179 5.6 ... if-Abfragen ... 188 5.7 ... Arrays ... 201 5.8 ... Schleifen ... 209 5.9 ... Enumerationstypen ... 219 5.10 ... switch-Anweisung ... 223 5.11 ... Praktische Hilfsmittel für Zahlen und Text ... 227 5.12 ... Umgang mit Fehlern ... 231 5.13 ... Musterlösungen für die Übungen ... 243 6. Scripting in Unity ... 251 6.1 ... Über Scripts die Transform-Component verändern ... 251 6.2 ... Anwendungsbeispiel: Einen Spielcharakter steuern ... 266 6.3 ... Interaktion zwischen mehreren Scripts ... 282 6.4 ... Game Objects und weitere nützliche Funktionen ... 294 6.5 ... Weitere Kenntnisse zu Scenes ... 304 6.6 ... Musterlösungen für die Übungen ... 311 7. Übungskomplex 1 ... 315 7.1 ... Aufgaben ... 315 7.2 ... Tipps ... 317 7.3 ... Lösungen ... 318 8. Physik ... 323 8.1 ... Grundlagen physikalischer Simulationen ... 323 8.2 ... Physik und Scripting ... 335 8.3 ... Raycasting ... 349 8.4 ... Musterlösungen für die Übungen ... 357 9. Fortgeschrittene Scripting-Themen ... 361 9.1 ... Coroutines ... 361 9.2 ... PlayerPrefs ... 373 9.3 ... Attribute ... 375 9.4 ... Scriptable Objects ... 383 9.5 ... Musterlösungen für die Übungen ... 389 10. Prefabs ... 395 10.1 ... Prefabs erstellen ... 398 10.2 ... Prefabs über Code instanziieren ... 407 10.3 ... Musterlösungen für die Übungen ... 414 11. Übungskomplex 2 ... 417 11.1 ... Aufgaben ... 417 11.2 ... Tipps ... 419 11.3 ... Lösungen ... 421 12. Objektorientierte Programmierung ... 435 12.1 ... Grundlagen der objektorientierten Programmierung ... 435 12.2 ... Referenz- und Wertetypen ... 439 12.3 ... Der Konstruktor ... 454 12.4 ... Das Schlüsselwort »static« ... 460 12.5 ... Properties ... 466 12.6 ... Vererbung ... 474 12.7 ... Die Basisklasse »object« und ihre Möglichkeiten ... 491 12.8 ... Abstraktionen ... 497 12.9 ... Musterlösungen für die Übungen ... 513 13. 2D-Inhalte ... 519 13.1 ... Projekte mit dem 2D-Template erstellen ... 519 13.2 ... Sprites ... 522 13.3 ... 2D-Physik ... 542 13.4 ... Tilemaps ... 547 13.5 ... Musterlösungen für die Übungen ... 556 14. User Interfaces ... 561 14.1 ... Grundlagen zu UI in Unity ... 561 14.2 ... Grundlegende Anordnung von UI-Elementen ... 567 14.3 ... UI-Components ... 585 14.4 ... UI-Layouts zusammensetzen ... 619 14.5 ... Musterlösungen für die Übungen ... 637 15. Visualisierung ... 647 15.1 ... Einstellungen im Projekt ... 647 15.2 ... Licht ... 650 15.3 ... Arbeit mit 3D-Assets ... 661 15.4 ... Partikelsysteme (Shuriken) ... 673 15.5 ... Terrains ... 686 15.6 ... Bauen des Spiels ... 698 16. Animation ... 703 16.1 ... Beispiel: Einführung in das Animationssystem ... 703 16.2 ... Details -- Animation Clips ... 713 16.3 ... Details -- Animator Controller ... 733 16.4 ... Musterlösungen für die Übungen ... 766 17. Sound ... 771 17.1 ... Grundlagen von Sound ... 771 17.2 ... Sounds und Scripting ... 778 17.3 ... Anpassung von Sounds ... 785 17.4 ... Mikrofoneingaben ... 794 17.5 ... Musterlösung für die Übungen ... 796 18. Navigation ... 799 18.1 ... Einführung in das Navigationssystem ... 799 18.2 ... Weitere NavMesh-Components ... 811 18.3 ... Musterlösungen für die Übungen ... 817 19. Fortgeschrittene Konzepte der Sprache C# ... 819 19.1 ... Collections ... 819 19.2 ... Datenklassen und ihre Möglichkeiten ... 827 19.3 ... Generics ... 833 19.4 ... Delegates ... 840 19.5 ... Events ... 852 19.6 ... LINQ ... 860 19.7 ... Speicherung von Daten mit JSON ... 867 19.8 ... Musterlösungen für die Übungen ... 879 20. Übungskomplex 3 ... 883 20.1 ... Aufgaben ... 883 20.2 ... Tipps ... 886 20.3 ... Lösungen ... 888 21. Übungskomplex 4 ... 915 21.1 ... Aufgaben ... 916 21.2 ... Tipps ... 921 22. Ausblick ... 923 Index ... 925

Raspberry Pi - Das umfassende Handbuch (8. Auflage)

Raspberry Pi - Das umfassende Handbuch. In 8., aktualisierter Auflage. Mai 2024.Vollständig überarbeitet zum Raspberry Pi 5, dem Raspberry Pi OS »Bookworm« und den neuen GPIO-Bibliotheken.Der Raspberry Pi ist eine wahre Erfolgsgeschichte. Seit 2011 begeistert der kleine Mini-Computer Maker, Kreative und IT-Fachleute. Was Sie mit dem Pi anstellen können, zeigen Ihnen Michael Kofler, Charly Kühnast und Christoph Scherbeck auf über 1.000 Seiten. Vom Einstieg bis zu spannenden Projekten finden Sie in diesem Handbuch das komplette Wissen, um mit dem Raspberry Pi richtig durchzustarten. Es ist randvoll mit Grundlagen und Kniffen zu Linux, Hardware, Elektronik und Programmierung. Genau richtig für alle, die Serverdienste hosten möchten, Bastelideen haben und direkt loslegen wollen. Vorwissen? Nicht nötig, Ihr Erfindergeist reicht völlig aus. Legen Sie gleich los und lassen Sie Ihrer Kreativität freien Lauf!Tüfteln, Knobeln, Basteln? So gelingt's!1. Die GrundlagenSie lernen den Raspberry Pi und Linux von Grund auf kennen, steuern ihn via Desktop und Terminal, nutzen ihn als Medien-Center und automatisieren schon bald erste Vorgänge mit Shell-Scripts.2. Planen, schalten und programmierenNach einer Einführung in die Schnittstellen des Pi sowie alle wichtigen Erweiterungsboards und Sensoren lernen Sie, ihn mit eigenen Python- oder C-Programmen zu steuern. Crashkurs für Programmierung und Elektronikwissen inklusive.3. Der Grundstein für Ihre ProjekteDen RasPi zur Steuerzentrale des Smart Homes machen? Ein autonomes Auto bauen? Per RFID Türen öffnen, mit DVB-T den Luftraum überwachen? Der Umsetzung Ihrer Ideen auf Basis der Beispielprojekte sind kaum Grenzen gesetzt!Aus dem Inhalt:Den Raspberry Pi kennenlernen: Kauf und Inbetriebnahme, Betriebssysteme, SoftwareIhr Medien-Center: der Raspberry Pi mit Kodi, LibreELEC, als DLNA-Server und als NAS-Gerät (openmediavault)Hardware-Grundlagen: Elektrotechnik-Crashkurs, Werkzeuge, Zusatzgeräte u. v. m.Sensoren, Servo- und Schrittmotoren, LEDs, Bussysteme, DisplaysGertboard, PiFace, Raspberry-Pi-HATs, HiFiBerry-Audio-SystemProgrammierung: Python, bash, C, Java und PHP mit dem Raspberry PiProjekte: viele spannende Ideen für Einsteiger und FortgeschritteneServocam, Luftraumüberwachung, Smartlight-Steuerung u. v. m.Fingersensor, OLED-Display, ePaper-Display, Feinstaubmessgerät, WassermelderSmart-Home mit Home AssistantLeseprobe (PDF-Link)

Webseiten programmieren und gestalten

Gute Webseiten zu entwickeln ist eine vielseitige Kunst: Ein Gespür für die Gestaltung ist ebenso gefragt wie solide Kenntnisse der Web-Sprachen HTML und JavaScript; und für die Serverseite ist PHP die beliebteste Wahl. Der erfahrene Webexperte und Dozent Uwe Mutz beweist hier, dass sich lehren und lernen lässt, was Sie als Webseiten-Profi brauchen. Ob es um Markup und Protokolle geht, die richtige Story für die Zielgruppe, den wirkungsvollen Einsatz von Bildelementen oder die performante Datenbankanbindung – dieses Handbuch ist der perfekte Begleiter für eine ganzheitliche Ausbildung und für den Beruf. Von den Grundlagen bis zu Themen wie Performanz, Sicherheit und gutem Webdesign ideal zum Lernen, Auffrischen und Nachschlagen. Aus dem Inhalt: Eine Arbeitsumgebung einrichtenGrundlagen von HTML bis PHPGestaltungs-PrinzipienBilder skalieren und zurechtschneidenFarben und Designs wirkungsvoll einsetzenEin Datenbankschema entwerfenVerschlüsselungsstandardsMail-Funktionen anbietenSQL-Injections und anderen Angriffen vorbeugenBeispielprojekte: Bibliotheksverwaltung, Onlineshop, Mitglieder-Webseite, Dienstpläne u. v. mBarrierefreiheit im Web Materialien zum Buch ... 17 1. Websites, Webentwicklung, Full Stack -- was Sie in diesem Buch erwartet ... 19 1.1 ... Frontend vs. Backend ... 21 1.2 ... Was müssen Sie können? ... 22 1.3 ... Umfassendes oder gar vollständiges Wissen? ... 23 1.4 ... Wie korrekt ist korrekt? ... 24 1.5 ... In eigener Sache -- Danksagung ... 24 2. Good to know -- etwas Vorwissen ... 25 2.1 ... Die Planung einer Website ... 25 2.2 ... Ziele einer Website ... 27 2.3 ... Marktanalyse, um den Markt zu verstehen ... 29 2.4 ... Der User, das (un)bekannte Wesen ... 30 2.5 ... Konkurrenzanalyse: Wie sieht die Konkurrenz aus? ... 46 2.6 ... Content is King -- die Content Strategy ... 50 2.7 ... Zielorientiertes Interaktionsdesign ... 51 2.8 ... Ein wenig Wahrnehmungspsychologie ... 52 2.9 ... Wie Farbe wirkt ... 53 2.10 ... Die Unternehmensphilosophie wird in der Corporate Identity ausgedrückt ... 80 3. Das liebe Internet -- ein wenig Basiswissen ... 83 3.1 ... Dienste im Internet, Server und Client ... 84 3.2 ... Protokolle und Ports -- eine Frage der Kommunikation ... 85 3.3 ... IP-Adressen -- unsere Anschrift im Internet ... 91 3.4 ... Domains ... 97 3.5 ... Mime Types und Content Types -- Sein und Schein ... 104 3.6 ... Ein paar notwendige Begriffsdefinitionen ... 105 3.7 ... Wie gelangen unsere Daten auf den Server? FTP macht's vor ... 106 3.8 ... Wie ein Webserver funktioniert ... 107 3.9 ... Ach ja, und wie funktioniert nun eine Website? ... 116 4. Die lokale Entwicklungsumgebung ... 121 4.1 ... Server-Software -- wir spielen Provider ... 121 4.2 ... Editoren ... 123 4.3 ... Der Browser als Interpreter und Testumgebung ... 125 5. HTML -- Die Grundlage einer Website ... 133 5.1 ... Ein bisschen in der Geschichte von HTML stöbern ... 135 5.2 ... Das Grundgerüst einer HTML-Seite ... 139 5.3 ... Der Dokumentbaum ... 142 5.4 ... Die Elemente einer HTML-Seite ... 145 5.5 ... Easy: Block vs. Inline -- die grundlegendste Unterscheidung von Elementen ... 187 5.6 ... Not so easy: Content Categories ab HTML5 ... 191 5.7 ... Bedeutungslose Elemente -- nichts für echte Webdesigner*innen ... 194 5.8 ... Elemente mit (besonderer) Bedeutung ... 195 5.9 ... Formulare als Schnittstelle zwischen Client und Server ... 212 5.10 ... Multimedia mit Audio, Video & Co. ... 236 5.11 ... Meta-Informationen sind der Mehrwert von Websites ... 238 6. CSS -- Formatierung rulez ... 249 6.1 ... Die drei Säulen von CSS ... 250 6.2 ... Die Stylesheets -- so geht der Browser vor ... 250 6.3 ... CSS und HTML -- ein schönes Paar ... 256 6.4 ... Und die Schreibweise von CSS-Regeln? ... 258 6.5 ... Ein Muss: Selektionen und Spezifitäten ... 260 6.6 ... Die Vererbung -- mehr Pro als Kontra ... 277 6.7 ... Einheiten in CSS -- nicht alles ist relativ ... 280 6.8 ... Sind ja alles nur Boxen -- das Box-Modell ... 282 6.9 ... Glanz und Gloria -- Farben ... 294 6.10 ... Das geschriebene Wort -- Schriften ... 295 6.11 ... Textumfluss (float) -- umflossene Elemente wie in Druckmedien ... 320 6.12 ... Der Hintergrund als Gestaltungselement ... 325 6.13 ... Positionierungsarten -- Normal Flow vs. individuelle Positionierung ... 332 6.14 ... Tabellenartiges Design mit CSS ... 343 6.15 ... Listenartiges Design mit CSS ... 350 6.16 ... CSS Counters -- Individuelle Nummerierung mit CSS gefällig? ... 352 6.17 ... Fortgeschrittenes Layout -- Jetzt wird's fein ... 356 6.18 ... Alles ist in Bewegung -- Übergänge und Animationen ... 379 6.19 ... Ein erster Schritt in Richtung Programmierung mit CSS-Variablen ... 391 6.20 ... Media Queries und @-Regeln aus Rücksichtnahme auf die User-Anforderungen ... 395 6.21 ... Advanced Stuff: CSSOM ... 408 6.22 ... Sass, LESS & Co -- der Einsatz von CSS-Präprozessoren ... 411 6.23 ... Übungsbeispiel ... 412 7. JavaScript -- die logische Abteilung auf der Clientseite ... 415 7.1 ... Eine erste Abgrenzung zu anderen Sprachen und Frameworks ... 417 7.2 ... Scriptsprachen und HTML -- her mit der Interaktion ... 418 7.3 ... Bevor es los geht, ein wenig Vorbereitung ... 419 7.4 ... Die essenziellen Grundlagen der Programmierung ... 435 7.5 ... Das Zusammenspiel zwischen HTML und JavaScript -- das Dokumentobjektmodell (DOM) ... 510 7.6 ... Ereignisse bestimmen den Ablauf ... 527 7.7 ... Wir haben ja Zeit: Zeitlich gesteuerte Befehle ... 550 7.8 ... Mehr als nur document: Das window-Objekt ... 552 7.9 ... Das mühselige Arbeiten mit Datum und Uhrzeit ... 556 7.10 ... Synchron oder besser asynchron? AJAX, Promises und die fetch-API ... 557 7.11 ... Web-APIs ... 579 7.12 ... Auslagern von Code und Modulen ... 581 7.13 ... Robuste Programmierung -- der Umgang mit Fehlern ... 587 7.14 ... Wo das W3-Konsortium nicht mehr weiter wusste: HTML-Elemente mit JS-API ... 597 7.15 ... Lokale Datenspeicherung -- wohin mit den Daten? ... 602 7.16 ... Vorlagen (Template Literals) ... 605 7.17 ... Das Finale? Prototypen, Klassen, Architektur und Co. ... 605 7.18 ... Übungsbeispiel ... 608 8. Responsive Webdesign -- Verantwortung dem User gegenüber ... 611 8.1 ... Die Grundlagen des Responsive Design ... 611 8.2 ... Wie geht man's an? Der Workflow ... 614 8.3 ... Content- und Layoutstrategien für responsive Websites ... 616 8.4 ... Umbruchpunkte definieren, wo das Layout ein anderes wird ... 623 8.5 ... Die Grundbausteine einer responsiven Site ... 625 8.6 ... Mobile Usability -- Usability weitergedacht ... 693 8.7 ... Alles performt -- optimiert geht's schneller ... 697 8.8 ... Über den Tellerrand geblickt: Fortgeschrittene Themen ... 707 8.9 ... Ausblick ... 716 9. Veröffentlichung und Versionierung ... 717 9.1 ... Der Veröffentlichungsprozess ... 717 9.2 ... Die Versionierung ... 720 10. Usability, User Experience und Barrierefreiheit ... 723 10.1 ... Usability ... 724 10.2 ... User Experience ... 744 10.3 ... Barrierefreiheit ... 747 11. Die Serverseite bzw. das Backend -- Programmieren mit PHP ... 761 11.1 ... PHP gegen den Rest der Welt? ... 762 11.2 ... Aller Anfang ist leicht ... 763 11.3 ... Die Entwicklungsumgebung ... 766 11.4 ... Imperativer oder objektorientierter Ansatz? ... 768 11.5 ... Jeder macht Fehler -- das Fehlermodell von PHP ... 769 11.6 ... Die Unterschiede in der Schreibweise von JavaScript und PHP ... 771 11.7 ... Trial and Error: try-catch ... 782 11.8 ... Hilfreich: Code in externe Dateien auslagern ... 784 11.9 ... Debugging für PHP-Entwickler? ... 786 11.10 ... Der Anknüpfungspunkt an HTML -- Formulare als wesentliches Kommunikationsmittel ... 793 11.11 ... Den HTTP-Header manipulieren -- serverseitige Weiterleitungen ... 804 11.12 ... »Kennst Du mich noch?« -- Sessions (Sitzungen) ... 807 11.13 ... Formulare aufgebohrt: Datei-Upload ... 819 11.14 ... Die Dateistruktur auf der Serverseite -- unsere Ablage ... 828 11.15 ... Bilder skalieren ... 855 11.16 ... Die Kommunikation mit der Außenwelt -- der Versand von E-Mails ... 864 11.17 ... Ausblick ... 872 12. Wohin mit all den Daten? Datenbanken liefern die Antwort ... 875 12.1 ... Alles Datenbank, oder was? Ein paar Begriffe ... 876 12.2 ... Wir sind Administrator -- die Verwaltung der Datenbank ... 876 12.3 ... Tabellen und Co. -- der Aufbau einer Datenbank ... 878 12.4 ... Sicher ist sicher -- Sichern einer Datenbank ... 889 12.5 ... Die zwei Freunde Webserver und Datenbankserver -- Datenbankanbindung mittels PHP ... 891 12.6 ... Noch eine Sprache -- SQL ... 898 12.7 ... Alles eine Sache der Vorbereitung: Prepared Statements ... 933 12.8 ... Datenbankzugriff verbessert: PDO aufgebohrt ... 936 12.9 ... Praxis vs. Theorie -- Normalformen, Beziehungen, Joins ... 937 12.10 ... Auch die Datenbank kann's -- rekursive Datenspeicherung ... 972 12.11 ... Ende der Fahnenstange? Weitere SQL-Befehle ... 978 13. 1984 und Big Brother -- Sicherheitsaspekte ... 985 13.1 ... Angriffsszenario 1: Cross-Site Scripting (XSS) ... 985 13.2 ... Angriffsszenario 2: SQL-Injections ... 992 13.3 ... Angriffsszenario 3: Formulardaten entfernter Sites ... 998 13.4 ... Angriffsszenario 4: Upload von Dateien ... 1000 13.5 ... Sichere Verschlüsselung von Passwörtern -- asymmetrische Verschlüsselungsverfahren ... 1001 13.6 ... Ver- und Entschlüsselung von Daten -- symmetrische Verschlüsselungsverfahren ... 1005 13.7 ... Damit haben wir nicht gerechnet -- Variablentypen und Konvertierungsfunktionen ... 1008 13.8 ... Weitere Tipps zur Sicherheit einer Site ... 1009 Index ... 1011

Agiles IT-Projektmanagement

Verantwortung für digitale Produkte zu tragen, ist nicht leicht. Agilität hilft, ist aber auch anspruchsvoll: Mit Prototypen und kurzen Iterationen stehen Sie ständig im Kontakt auch mit Kritikern und sind für Team, Budget, Backlog und vieles mehr zuständig. Für jedes Problem gibt es im Dschungel der agilen Methoden gewiss eine Lösung – aber wie finden Sie die richtige für Ihr Projekt und Ihre Kunden? Unsere Autoren kennen die einschlägigen Methoden bestens und teilen ihre Expertise aus jahrzehntelanger Projekterfahrung mit Ihnen. Zum einen systematisch, zum anderen mit vielen Fallbeispielen. Lernen Sie aus kritischen Situationen in spannenden IT-Großprojekten ebenso wie aus Alltagssituationen in kleineren Teams und Unternehmen. Seien Sei dabei, lernen Sie dazu! Aus dem Inhalt: Für wen, wann und wo? Kontexte und Nutzende verstehenEinführung in Scrum, Kanban und Co.Methodischer LeitfadenRollen, Artefakte und MeetingsAnforderungen verstehen, beschreiben und managenProjekt- und Task-Management-Tools: das richtige auswählenCollaboration-Tools einsetzenReporting: Daten aus verschiedenen Quellen nutzenGelungen kommunizierenDigitale Projekte erfolgreich abschließenHäufige Denkfehler und FehlannahmenViele Fallbeispiele Zum Einstieg -- für wen ist dieses Buch? ... 13 1. Agiles Projektmanagement im digitalen Kontext ... 15 1.1 ... Warum lean und agil? ... 16 1.2 ... Besonderheiten und Merkmale eines digitalen Projekts ... 25 1.3 ... Rollen und Verantwortlichkeiten eines digitalen Projekts ... 28 1.4 ... Management- und Skillanforderungen eines digitalen Projekts ... 31 2. Von der Idee zum erfolgreichen digitalen Projekt ... 35 2.1 ... Der Start eines digitalen Projekts ... 37 2.2 ... Häufige Fehlannahmen und Probleme ... 39 2.3 ... Potenziale und Herausforderungen ... 46 2.4 ... Budget und Mittel im Projektmanagement ... 52 2.5 ... Roadmap und Ziele des Projektmanagements ... 59 2.6 ... Wichtige Projektarten und Ebenen im Projektmanagement ... 64 2.7 ... Relevante Rollen im Projektmanagement ... 70 2.8 ... Aufgaben und Verantwortung im Projektmanagement ... 78 2.9 ... Handlungsraum im Projektmanagement ... 89 2.10 ... Kommunikation im Projektmanagement ... 90 2.11 ... Den Kontext und den Nutzer verstehen ... 94 2.12 ... Anforderungen ableiten, beschreiben und managen ... 98 2.13 ... Ein digitales Projekt erfolgreich abschließen ... 104 3. Methodischer Leitfaden -- Werkzeuge des digitalen Projektmanagements ... 107 3.1 ... Time, Scope und Budget ... 108 3.2 ... Auftraggeber- und Stakeholdermanagement ... 127 3.3 ... Kommunikation ... 145 3.4 ... Ausrichtung und Zielerreichung ... 153 3.5 ... Tools, die Ihnen die Arbeit erleichtern ... 180 4. Fallbeispiele ... 185 4.1 ... Transformation der Arbeitsweise eines Telekommunikationskonzerns -- von Wasserfall zu agil ... 186 4.2 ... Redesign einer Enterprise-Resource-Planning(ERP)-Software ... 194 4.3 ... Aus vielen Programmen mache eins! ... 199 4.4 ... Relaunch eines Kundenportals ... 203 4.5 ... Stufenweise Portale vereinen ... 207 4.6 ... Eine Shop-Software in die Spur führen ... 210 4.7 ... Strategisches Kompetenzmanagement im Konzernkontext ... 214 4.8 ... Komplexitätsreduktion eines Consumer- und IT-Systems ... 218 4.9 ... Komplettaufbau eines Carsharing-Systems als Innovationsprojekt ... 222 Index ... 229

Kubernetes

Kubernetes ist die Grundlage moderner IT-Infrastrukturen und ein unverzichtbares Werkzeug für das schnelle und agile Deployment von Anwendungen. Jedoch: Die Lernkurve ist steil, die Architektur und das Zusammenspiel der zahlreichen Komponenten muss gut verstanden sein, damit kein Chaos entsteht. In diesem Praxisbuch finden Sie eine gründliche Einführung in die Konzepte und Ideen containeriserter Umgebungen. Sie lernen die vielen Bestandteile einer Kubernetes-Installation kennen und erfahren praxisnah, wie Anwendungen deployt werden. Aus dem Inhalt: Grundlagen und KonzeptePod- und Container-ManagementRessourcen as CodeSkalierung und LoadbalancingStorageNetzwerke und SicherheitMonitoring und FehlersucheAnwendungen für Kubernetes entwickelnÜber den Tellerrand: Operatoren, Backups, Istio, Kvyerno, KustomizePaketmanagement mit Helm 1. Vorwort ... 11 1.1 ... Gliederung ... 13 1.2 ... Materialien zum Buch ... 18 2. Einführung in Kubernetes ... 19 2.1 ... Grundlagen und Konzepte: Warum überhaupt Container-Cluster? ... 20 2.2 ... Kubernetes, das Tool der Wahl ... 34 2.3 ... Architektur und Komponenten ... 46 2.4 ... Ein Kubernetes-Cluster auf Ihrem Computer ... 55 2.5 ... Interaktion mit Kubernetes über die Befehlszeile und das Dashboard ... 64 2.6 ... Lens: Die IDE für Kubernetes ... 85 2.7 ... Das Kubernetes-Cluster aus Raspberry Pis ... 94 3. Grundlegende Objekte und Konzepte in Kubernetes ... 101 3.1 ... Pod- und Container-Management ... 104 3.2 ... Annotations und Labels ... 126 3.3 ... Deployments und ReplicaSets ... 147 3.4 ... ConfigMaps und Secrets ... 163 3.5 ... Kommunikation mit Services und Ingress etablieren ... 183 4. Everything as Code: Tools und Prinzipien für Kubernetes Operations ... 199 4.1 ... Deklarative Konfigurationen ... 201 4.2 ... YAML: Die Sprache für Kubernetes ... 204 4.3 ... Versionsverwaltung von Kubernetes-Manifesten ... 213 4.4 ... CI und CD ... 227 4.5 ... Templating mit Kustomize ... 239 5. Fortgeschrittene Objekte und Konzepte in Kubernetes ... 251 5.1 ... DaemonSets ... 252 5.2 ... Jobs in Kubernetes ... 255 5.3 ... Custom Resources und Custom Resource Definitions ... 265 5.4 ... Downward-API ... 275 5.5 ... Pod Priority und Preemption ... 278 5.6 ... Versionierung von Objekten in Kubernetes ... 280 6. Stateful-Anwendungen und Storage ... 283 6.1 ... Stateful-Anwendungen in Kubernetes durch StatefulSets ... 285 6.2 ... Persistent Volumes und Persistent Volume Claims ... 292 6.3 ... Ephemeral Volumes ... 309 6.4 ... Weitere Features von Volumes ... 312 7. Kubernetes-Governance und -Security: Prepare for Production ... 319 7.1 ... Pod Security ... 321 7.2 ... Pod Security Admission ... 325 7.3 ... Admission Controller ... 326 7.4 ... Kubernetes-Policies ... 329 7.5 ... Policy-Objekte ... 332 7.6 ... RBAC für die Zugriffskontrolle ... 334 8. Anwendungen für Kubernetes entwickeln: Ready for Production ... 343 8.1 ... Pod-Ressourcen managen ... 344 8.2 ... Readiness, Liveness und Startup Probes ... 348 8.3 ... Skalierung und Lastausgleich ... 358 8.4 ... Monitoring ... 366 9. Kubernetes mit Helm orchestrieren ... 381 9.1 ... Helm, der Kubernetes-Paketmanager ... 382 9.2 ... Helm-Charts lesen und entwickeln ... 393 9.3 ... Eigene Charts entwickeln ... 411 9.4 ... Fazit ... 421 Index ... 423

LibreOffice 24 - Praxiswissen für Ein- und Umsteiger

LibreOffice 24 - Praxiswissen für Ein- und Umsteiger. In 1. Auflage (erscheint Ende April 2024). Alle wichtigen FunktionenDas freie und kostenlose Bürosoftware-Paket LibreOffice 24 bietet Ihnen alles, was Sie auch mit anderen gängigen Office-Paketen machen können. Mit diesem Buch erhalten Sie als Ein- oder Umsteiger einen umfassenden Überblick über alle wichtigen und praxisrelevanten Programmfunktionen. Selbst mit Dateien aus Word, Excel und Co. können Sie in LibreOffice problemlos arbeiten.Einfacher Einstieg in alle ProgrammeDer Autor Winfried Seimert zeigt Ihnen anhand vieler Beispiele die verschiedenartigen Anwendungsmöglichkeiten aller LibreOffice-Programme: Textdokumente mit Writer verfassen, Tabellenkalkulationen mit Calc, Präsentationen mit Impress, Zeichnungen mit Draw und Datenverwaltung mithilfe von Base.Zahlreiche PraxisbeispieleSo lernen Sie zum Beispiel, wie Sie Briefe formatieren, Formeln darstellen, Diagramme und Präsentationsfolien erstellen sowie eine Adress-Datenbank füttern und abfragen.Mit dem Wissen aus diesem Buch wird Ihnen die tägliche Arbeit mit LibreOffice leichtfallen.Aus dem Inhalt:BasiswissenLibreOfficeTextdokumente mit WriterTabellenkalkulationen mit CalcPräsentationen mit ImpressFormeln mit MathZeichnungen mit DrawDatenbanken mit BaseÜber den Autor:Winfried Seimert ist IT-Dozent, Consultant und Autor zahlreicher Fachbücher insbesondere zu den Themen Software und Betriebssysteme. Dabei hat er immer den Komfort des Anwenders im Blick und erklärt entsprechend praxisnah. So erfreuen sich seine Bücher aufgrund ihrer durchdachten Struktur bereits seit Mitte der neunziger Jahre großer Beliebtheit.

GitOps - Grundlagen und Best Practices

GitOps - Grundlagen und Best-Practices. GitOps ist die aktuell vielversprechendste Methodik, um Continuous Deployment auf Cloud-native Art und Weise umzusetzen. Im Gegensatz zu punktuell getriggerten Deployments werden deklarative Beschreibungen der Softwaresysteme genutzt, um diese kontinuierlich im Hintergrund anzuwenden.Mit diesem Buch kannst du schnell und einfach in GitOps einsteigen und erfährst seine Vorteile für den Entwicklungsalltag. Nicht nur vergleichen wir hierfür die Tools Argo CD und Flux, sondern zeigen auch konkrete Implementierungen von GitOps mit und ohne Kubernetes, die du anhand öffentlicher Repositories direkt nachstellen kannst. Überdies gehen wir ausführlich auf fortgeschrittene Themen wie Secrets Management, Repo-Strukturen, Asynchronität und Alerting ein, um dich für den Ein- bzw. Umstieg optimal vorzubereiten.Unter https://gitops-book.dev findest du weitere Informationen zum Thema.Leseprobe (PDF-Link)Zielgruppe: Entwicklungsteams, Plattformteams, Administrator*innenÜber die Autoren:Baris Cubukcuoglu ist Cloud Solution Engineer bei Mimacom und verfügt über mehr als 10 Jahre Erfahrung in der Entwicklung und Architektur von Anwendungen. Seine Passion ist es, Dinge umzusetzen, die einen Mehrwert schaffen. Dabei berät und unterstützt er Kunden bei Cloud- und Infrastruktur-Technologien, Kubernetes sowie bei der automatisierten Auslieferung von Software mit CI/CD.Josia Scheytt befähigt Entwicklungsteams dazu, zügig und mit Zuversicht nach Produktion zu deployen. Mit Fokus auf Public Cloud, Kubernetes und CI hilft er verschiedenen Kunden in seiner Tätigkeit als Cloud Automation Engineer bei Mimacom (www.mimacom.com).Johannes Schnatterer war bereits jahrelang in der Softwareentwicklung tätig bevor sein Fokus mit dem Aufkommen der Containertechnologie in Richtung Infra-Themen zu wandern begann. Als Technical Lead der Infra- und Consulting Teams bei Cloudogu entwickelt und betreibt er eine Internal Developer Platform auf Basis von Kubernetes und GitOps und gibt dabei Gelerntes als Consultant, Trainer und Autor weiter.

Design trifft Code

Design trifft Code. Alles, was Developer über Gestaltung und UX wissen müssen. (April 2024). Als Webentwickler*in beeinflussen Sie mit jeder Design-Entscheidung die Usability einer Website. »Design trifft Code« vermittelt Ihnen die Grundlagen und die Sprache des Designs, sodass Sie mit Designer*innen zusammenarbeiten und im Gestaltungsprozess selbst fundierte Entscheidungen treffen können. Sie lernen unter anderem,wie Sie mit Farbe, Typografie und Layout eine Hierarchie auf einer Website schaffen,wie Sie Farbpaletten in einer Benutzeroberfläche konsistent anwenden,wie Sie sich für die richtigen Schriftarten und Schriftschnitte entscheiden,wie Sie mit Methoden der Nutzerforschung mehr über Ihre User herausfinden und Ihre Design-Entscheidungen daran messenund wie Sie Layout und Struktur von Websites zügig planen und testen.Autorin Stephanie Stimac gibt in diesem Buch ihre wertvollen Erkenntnisse und Anregungen weiter, die sie als Designerin im Microsoft Developer Experiences Team gewonnen hat. Sie zeigt, wie sich elegante visuelle Designs erstellen lassen und eine Website von Grund auf entwerfen lässt. Ihr konsequent auf Developer ausgerichteter Ansatz vermittelt die wesentlichen UX- und Designgrundlagen an diejenigen, die sie in Code umsetzen: die Entwicklerinnen und Entwickler. Zahlreiche Beispiele aus erfolgreichen Websites und Interfaces veranschaulichen die Designprinzipien.Mit »Design trifft Code« lernen Sie anschaulich und leicht verständlich, wie Sie häufige Design- und Usability-Probleme mit Bravour lösen. Ein Buch für alle, die intuitiv zu bedienende Interfaces, attraktive Designs und eine perfekte Usability erschaffen möchten.Leseprobe (PDF-Link)Zielgruppe: Devs, die vor allem in technischen Aspekten fit sind, aber Design verstehen wollen, besser mit Designern zusammenarbeiten wollen, selbst eigene gute Designs erstellen wollenÜber die Autorin: Stephanie Stimac ist Produktmanagerin mit mehr als einem Jahrzehnt Erfahrung im Bereich Design und konzentriert sich auf die Entwicklung von Produkten für Entwickler. Sie hat auf Konferenzen auf der ganzen Welt über Webentwicklung und Designthemen gesprochen und in vielen dieser Vorträge die Kluft zwischen Design und Entwicklung überbrückt. Als sie noch ausschließlich an Designprojekten gearbeitet hat, war sie für Unternehmen wie Safeway, MBARI, Microsoft Azure, Microsoft Office, Windows, T-Mobile und Blue Cross Blue Shield tätig. Sie trat dem Microsoft-Edge-Team bei, weil sie eine Leidenschaft für das Web, Design und Entwicklung hat. Sie hat an Entwickler-Tools wie webhint.io und den DevTools des Edge-Browsers sowie an anderen Web-Plattform-Initiativen wie dem „Web We Want“ (webwewant.fyi) mitgearbeitet, wobei sie sich auf die Erfahrung der Entwickler konzentriert hat. Sie war sechs Jahre lang im Microsoft-Edge-Team tätig, bevor sie sich dem Produktmanagement für Developer Experience in der Start-up-Branche zuwandte.

Basiswissen Softwaretest (7. Auflage)

Basiswissen Softwaretest. In 7., überarbeiteter und aktualisierter Auflage, April 2024.Das bewährte Standardwerk zum Softwaretest – gut erklärt und praxisnah Das ISTQB®-»Certified-Tester«-Programm ist das international standardisierte und weltweit anerkannte Aus- und Weiterbildungsschema für das Testen von Software. Das Buch behandelt den Lehrstoff zur Prüfung zum »Certified Tester« Foundation Level, Version 4.0 (CTFL) nach dem ISTQB®-Standard. Aus dem Inhalt:Grundlagen des Softwaretestens Testen im Softwareentwicklungslebenszyklus Statischer Test Dynamischer Test Testmanagement TestwerkzeugeDer Anhang enthält wichtige Hinweise zum Lehrstoff und zur Prüfung zum »Certified Tester – Foundation Level« (CTFL), ein Glossar und ein ausführliches Literaturverzeichnis.Die 7. Auflage wurde komplett überarbeitet und beinhaltet alle praxisrelevanten Themen zum Testen von Software sowie agile Ansätze und Praktiken mit Bezug zum Softwaretest. Das Buch vermittelt damit das notwendige Wissen zur Vorbereitung auf die CTFL-Prüfung und eignet sich gleichermaßen als kompaktes Grundlagenwerk zu diesen Themen in der Praxis und an Hochschulen. Leseprobe (PDF-Link)Zielgruppe: Softwaretester*innen, Programmierer*innen/, Softwareentwickler*innen, Projektleiter*innen, Lehrende und StudierendeÜber die Autoren: Andreas Spillner war bis 2017 Professor für Informatik an der Hochschule Bremen. Ab 1991 war er für über 10 Jahre Sprecher der Fachgruppe TAV „Test, Analyse und Verifikation von Software“ der Gesellschaft für Informatik e.V. (GI), die er mit gegründet hat. Im „German Testing Board“ e.V. war er von Beginn an bis zum Jahr 2009 engagiert und wurde danach zum Ehrenmitglied berufen. 2007 ist er zum Fellow der GI ernannt worden. Von 2019 bis 2023 war er Mitglied im Präsidium des Arbeitskreises Softwarequalität & -Fortbildung (ASQF e.V.). Seine Arbeitsschwerpunkte liegen im Bereich Softwaretechnik, Qualitätssicherung und Testen. Andreas Spillner ist neben Ulrich Breymann Autor des Buches „Lean Testing für C++-Programmierer – Angemessen statt aufwendig testen“ (dpunkt.verlag), das die Testverfahren der ISO-Norm 29119 und deren konkrete Umsetzung in die Programmiersprache C++ erörtert.Tilo Linz ist Vorstand und Mitgründer der imbus AG, eines führenden Lösungsanbieters für Softwaretest, und seit mehr als 30 Jahren im Themengebiet Softwarequalitätssicherung und Softwaretest tätig. Als Gründungsmitglied und Vorsitzender des „German Testing Board“ e.V. und Gründungsmitglied im „International Software Testing Qualifications Board“ hat er die Aus- und Weiterbildung in diesem Fachbereich auf nationaler und internationaler Ebene maßgeblich mitgestaltet und vorangebracht. Im Jahr 2023 wurde er zum Ehrenmitglied des GTB ernannt. Tilo Linz ist auch Autor des Buches „Testen in agilen Projekten“ (dpunkt.verlag), das aufbauend auf dem vorliegenden „Basiswissen Softwaretest“ das Testen in agilen Projekten behandelt.2022 erhielten Tilo Linz und Andreas Spillner gemeinsam den Deutschen Preis für Software-Qualität.

GitOps

GitOps optimal einsetzen - Praktischer Einstieg für Entwicklungs- und Plattformteams - tiefgründige Fokussierung auf GitOps (ohne Grundlagen für K8s oder CI/CD) - Klarer Einblick in die Konsequenzen von GitOps und den Unterschied im Entwicklungsalltag - Umfassende Hilfestellung zu relevanten Herausforderungen wie Secrets, Repo-Strukturen und Asynchronität GitOps ist die aktuell vielversprechendste Methodik, um Continuous Deployment auf Cloud-native Art und Weise umzusetzen. Im Gegensatz zu punktuell getriggerten Deployments werden deklarative Beschreibungen der Softwaresysteme genutzt, um diese kontinuierlich im Hintergrund anzuwenden. Mit diesem Buch kannst du schnell und einfach in GitOps einsteigen und erfährst seine Vorteile für den Entwicklungsalltag. Nicht nur vergleichen wir hierfür die Tools Argo CD und Flux, sondern zeigen auch konkrete Implementierungen von GitOps mit und ohne Kubernetes, die du anhand öffentlicher Repositories direkt nachstellen kannst. Überdies gehen wir ausführlich auf fortgeschrittene Themen wie Secrets Management, Repo-Strukturen, Asynchronität und Alerting ein, um dich für den Ein- bzw. Umstieg optimal vorzubereiten. Unter https://gitops-book.dev findest du weitere Informationen zum Thema.

PHP 8 und MySQL - Das umfassende Handbuch (5. Auflage)

PHP 8 und MySQL - Das umfassende Handbuch. In 5., aktualisierter Auflage (2024).Dynamische Webseiten mit PHP und MySQL programmieren: Alles, was Sie dafür wissen müssen, steht in diesem bewährten Standardwerk. Profitieren Sie von einer praxisorientierten Einführung und lernen Sie auch alle neuen Sprachfeatures von PHP 8 kennen. Die Autoren Christian Wenz und Tobias Hauser sind erfahrene PHP-Programmierer und Datenbankspezialisten. Sie zeigen Ihnen, wie Sie MySQL und andere Datenbanksysteme effektiv einsetzen. Mit diesem Wissen machen Sie sich rundum fit für die Entwicklung dynamischer Websites. Aktuell zur Version 8.3.Webtechnologien im Zusammenspiel1. Lernen Sie die Grundlagen von PHPDie erfahrenen Autoren begleiten Sie sicher bei Ihren ersten Schritten: von der Installation (Linux, macOS und Windows), einer kompletten Spracheinführung bis hin zur Wahl des richtigen Datenbanksystems (SQLite, Microsoft SQL Server, PostgreSQL u. v. m.). Inkl. allen Neuerungen von PHP 8!2. Entwickeln Sie leistungsfähige WebsitesSie erfahren, wie Sie wichtige Basis-Webtechniken anwenden. Egal, ob Sie Formulare, Sessions oder Cookies einsetzen oder von PHP aus E-Mails versenden möchten. Anhand vieler Code- und Anwendungsbeispiele lernen Sie alles, was Sie im Alltag als PHP-Programmierer brauchen.3. Programmieren Sie sichere PHP-AnwendungenKommunizieren Sie mit der Außenwelt und greifen Sie via HTTP auf verschiedene Webdienste zu. Lernen Sie u. a. die Interaktion mit JavaScript kennen. Vermeiden Sie durch Benutzerauthentifizierung, PHP-Konfiguration, Fehlersuche und Debugging gefährliche Sicherheitslücken.Aus dem Inhalt:Installation von PHP und MySQLEinstieg in PHPAlle neuen Sprachfeatures von PHP 8Strings, Arrays, mathematische Funktionen und Datumsfunktionen, reguläre AusdrückeObjektorientiert programmieren, Namespaces, Traits und mehrFormulare, Cookies, Sessions, E-MailEinführung in SQLDatenbanken: MySQL, SQLite, Microsoft SQL Server, Oracle, PostgreSQL, MongoDBLeseprobe (PDF-Link)Über die Autoren: Christian Wenz ist Berater und Trainer mit Schwerpunkt Webtechnologien und Web-Security und führt Digitalisierungsprojekte im Unternehmensumfeld im In- und Ausland durch.Als Buchautor schreibt Tobias Hauser zu wichtigen Webthemen. Als Berater und Trainer unterstützt er Unternehmen mit seinem Schwerpunkt auf PHP-basierten Webanwendungen in allen Fragen von der Systemauswahl bis hin zur Schnittstellenarchitektur.

Spieleentwicklung mit Unity - Das umfassende Handbuch

Spieleentwicklung mit Unity - Das umfassende Handbuch (2024).Unity ist die Plattform für die Spieleentwicklung – egal, ob du gerade einsteigst oder schon eine Karriere in der Games-Branche im Blick hast. Unity steckt hinter großen Games wie Among Us und Pokémon Go und wird in der Indie-Szene geliebt. Lerne die sehr mächtigen und vielfältigen Möglichkeiten kennen! Dieses Handbuch ist dafür der perfekte Begleiter. Von den Grundkonzepten der Engine über Prefabs und Scripts bis zum komplexen 3D-Spiel mit coolen Features wirst du nach und nach zum Profi. Also: Wenn du Unity meistern willst und etwas Zeit und Ehrgeiz mitbringst, dann geht die Reise hier los.So baust du deine Skills auf1. Einsteigen und los – und dann immer weiter lernenDieses Handbuch ist einstiegsfreundlich und umfassend. Autor Max zeigt dir von der Installation an, wie es geht, hält Praxisbeispiele bereit und hört auch bei anspruchsvollen Themen nicht auf, alles genau zu erklären.2. Praxis – mehr als BeispielprojekteMit den vielen Übungen im Buch trainierst du deine Skills. Du programmierst dabei nicht einfach Fertiges nach, sondern lernst die Konzepte, das Scripting mit C# und die Logik dahinter gründlich kennen. Bau dir ein immer besseres Repertoire auf und mach aus deinen eigenen Ideen spielbare Games!3. Professionell in 2D wie 3DOb in zwei oder drei Dimensionen: Übersichtliche UIs, robuster und sauberer Code, aufregende Spielewelten und realistische Effekte kommen nicht von ungefähr. Auch zu den Profi-Themen gibt es haufenweise Material zum Üben. Und wohin führt bekanntlich Übung? Genau – zur Meisterschaft!Aus dem Inhalt:Installation und erste SchritteAnimationen und SoundLebewesen automatisch navigierenKlassiker wie Pong, Flappy Bird und Tower Defense selbst entwickelnUI-Layouts optimierenDas Physik-System geschickt einsetzenScripting-Grundlagen mit C#Objektorientierung, Generics, LINQ u.v.m.Partikel und ModelleLeseprobe (PDF-Link)Über den Autor:Max Schlosser ist Masterstudent und wissenschaftlicher Mitarbeiter in der Medieninformatik an der Hochschule Mittweida und durch und durch Games-Fan.

VMware vSphere Essentials

This book fills a vacuum in the market for high-quality information on a VMware vSphere system and offers a thorough introduction to VMware virtualization. Written for novices and those seeking more information about vSphere, this book walks you through its key concepts and technology, such as vSphere infrastructure creation, maintenance, and performance for beginners and advanced users.You'll take a step-by-step approach to guarantee you grasp the fundamental concepts and practical procedures required to construct and manage virtual machines in a VMware vSphere system. You'll explore the key components of vSphere with detail and explanation for each feature, including the hypervisor, networking, storage, and high availability, unravelling their intricacies and highlighting best practices.This book provides full VMware knowledge to develop, set up, and maintain vSphere environments that meet modern computing needs. It also features advanced topics, such as resource optimization, performance monitoring, advanced settings, and automation, empowering you to take your virtualization skills to the next level. VMware vSphere Essentials uses a unique step-by-step instructions designed to provide a high-level understanding, accompanied by illustrative images.WHAT YOU'LL LEARN* Enhance network efficiency with advanced vSphere LACP setup* Configure and manage virtual machines in vSphere* Implement vSphere networking and storage* Explore advanced vSphere features, such as DRS, HA, and fault tolerance* Master seamless VM migration techniques* Optimize hardware utilization with direct path I/O passthroughWHO THIS BOOK IS FORSystem administrators, advanced vSphere administrators, and IT professionals pursuing VMware certificationsLuciano Patrão is a Portuguese professional who has established himself in Germany. With extensive experience in the field, he currently serves as a Senior Consultant and Solution Architect at ITQ, offering top-tier VMware infrastructure solutions. Luciano has previously held notable positions as a Technical Project Manager and Technical Lead in various consulting companies as a freelancer. Throughout his career, he has provided exceptional guidance and solutions to teams and clients in the areas of VMware infrastructures, Backup, and Data Recovery. Luciano is a VCAP-DCV Design 2023, VCP-Cloud 2023, VCP-DCV 2022, and VMware vSAN Specialist, He is also a vExpert vSAN, vExpert NSX, vExpert Cloud Provider for the last two years, vExpert Multi- Cloud 2023, vExpert for the last 8 years, and Veeam Vanguard for the last 6 years. For updates and insights, he can be followed on Twitter: @Luciano_pt.Chapter - 1 Understanding Virtualization.- Chapter - 2- VMware and vSphere Overview.- Chapter - 3- System Requirements and Licensing.- Chapter - 4- Deploying vSphere Environment.- Chapter - 5 vSphere Networking.-Chapter – 6-vSphere Datastores.- Chapter – 7-Virtual Machines.- Chapter – 8-VMware vCenter.- Chapter 9-vCenter Server Appliance Management Interface (VAMI).- Chapter – 10- Datacenter and Clusters.- Chapter – 11 vCenter Datastores.- Chapter – 12 Managing Datastores.- Chapter – 13 vSphere Storage Policies and Encryption.- Chapter - 14 vSphere Distributed Switch (vDS).- Chapter - 15- Advanced Configuration with vSphere Distributed Switch.- Chapter - 16- Configuring LACP in vSphere Distributed Switch.- Chapter – 17 vSphere Advanced Features.- Chapter - 18 vSphere Cluster Services (vCLS).- Chapter – 19 vSphere High Availability (HA) .- Chapter – 20 vSphere Proactive HA.- Chapter - 21 vSphere Fault Tolerance.- Chapter – 22 Virtual Machine Snapshots.-Chapter – 23 Enhanced vMotion Compatibility (EVC) Mode.- Chapter – 24 Host Profiles in vSphere.- Chapter - 25 VMware Hot Add & Hot Plug.- Chapter - 26 Direct Path I/O Passthrough.- Chapter – 27 Add a USB device to vSphere.- Chapter – 28 How to reset the vCenter root password.- Chapter – 29 vCenter Update/Upgrade.- Chapter – 30 vSphere Lifecycle Manager .- Chapter – 31 vSphere Backup and Disaster Recovery.- Chapter – 32 VMware other products.- Chapter – 33 VMware Certification Overview.-Chapter – 34 Final Chapter: Embracing the Future of Virtualization with VMware vSphere.

Einstieg in Flutter mit Dart

Dieses Buch vermittelt kompakt und praxisorientiert die wesentlichen Grundlagen von Flutter und Dart. Die Praxismodule, aufgebaut als Schritt-für-Schritt-Anleitungen, sind durchgehend mit Screenshots und Abbildungen illustriert und bieten eine fundierte Basis auch für die weitergehende Arbeit mit Flutter. Dartcodes veranschaulichen ergänzend Wort und Bild der Anleitungen, so kann das Programm durch praktische Arbeit erlernt werden.Die im Buch verwendeten Codedateien stehen zum Download auf GitHub bereit.PETER BÜHLER war viele Jahre als Lehrer für Mediengestaltung Digital und Print an der Johannes-Gutenberg-Schule in Stuttgart tätig. Gleichzeitig war er Fachberater im Berufsfeld Druck- und Medientechnik am Regierungspräsidium Stuttgart. Er war Mitglied in Rahmenlehrplankommissionen für Mediengestalter sowie für Industriemeister und Medienfachwirte in den Bereichen Print und Digital. Darüber hinaus in IHK-Prüfungsausschüssen, in der Koordinierungsgruppe Druck und Medien am Kultusministerium Baden-Württemberg sowie im Zentral-Fachausschuss für Druck und Medien.Peter Bühler ist Autor mehrerer Fachbücher im Bereich Medientechnik, unter anderem in der Reihe Bibliothek der Mediengestaltung, die ebenfalls bei Springer Vieweg erscheint.Installation.- New Flutter Project.- Erste App - Hallo Welt.- Layout.- Dart.- Interaktion - Projekte.- Navigation.- SQFLite - Offline-Datenbank.

Samsung Galaxy A55 5G

Die verständliche Anleitung für Ihr Smartphone:- Alle Funktionen & Einstellungen auf einen Blick- Schritt für Schritt erklärt – mit praktischen TippsMit diesem smarten Praxisbuch gelingt Ihnen der schnelle und sichere Einstieg in Ihr Smartphone. Lernen Sie das Samsung Galaxy A55 5G von Grund auf kennen und beherrschen!Anschauliche Anleitungen, Beispiele und Bilder zeigen Ihnen gut nachvollziehbar, wie Sie Ihr mobiles Gerät optimal handhaben – von der Ersteinrichtung und Personalisierung über die große Funktionsvielfalt bis zu den wichtigsten Anwendungen. Nutzen Sie darüber hinaus die übersichtlichen Spicker-Darstellungen: Damit können Sie jene Bedienungsschritte, die man am häufigsten braucht, aber immer wieder vergisst, auf einen Blick finden und umsetzen. Freuen Sie sich auf viele hilfreiche Tipps und legen Sie ganz einfach los!Aus dem Inhalt:- Alle Bedienelemente des Samsung Galaxy A55 5G auf einen Blick- Ersteinrichtung und Tipps zum Umzug- Die Benutzeroberfläche Ihres Smartphones personalisieren- Apps aus dem Play Store herunterladen- Kontakte anlegen und im Adressbuch verwalten- Anrufe tätigen und SMS austauschen - Nachrichten über Mail und WhatsApp versenden und empfangen- Uhr, Kalender, Maps und andere praktische Apps nutzen - Fotos sowie Videos aufnehmen, verwalten und teilen- Ins Internet gehen über WLAN und mobile Daten - Updates, Datenschutz und SicherheitAuch geeignet für Ihr A54, A53 und A52, sofern ein Update auf One UI 6.1 oder höher durchgeführt wurde.

KI jetzt!

Umfassendes Praxisbuch für den Einsatz Künstlicher Intelligenz im Berufsleben Ein Haus ohne Stromanschluss? Was vor 120 Jahren noch eine revolutionäre Neuheit war, ist dieser Tage aus keinem Leben mehr wegzudenken: Elektrizität. Mit Künstlicher Intelligenz wird es sich genauso verhalten, prophezeien Zukunftsforscher Kai Gondlach und KI-Führungskraft Mark Brinkmann. Denn KI ist bereits jetzt die treibende Kraft hinter Innovationen und Erfolgsgeschichten von Wirtschaftsgiganten wie Alphabet (Google), Microsoft, Amazon und Meta (Facebook, Instagram und WhatsApp). Nur fehlt vielen Unternehmen noch das Wissen, wie KI praktisch in den Arbeitsalltag integriert werden kann. Angereichert mit topaktuellen Erkenntnissen aus Zukunftsforschung und Beratungs- sowie Unternehmenspraxis, bietet dieses Handbuch umfassendes Wissen rund um die Chancen und Risiken der zukunftsträchtigen Technologie sowie zu den Voraussetzungen, die für eine erfolgreiche Implementierung von KI in Ihre Geschäftsprozesse wichtig sind. Spielend leicht gelangen Sie mithilfe von ausgewählten Best-Practice-Beispielen und einem detaillierten Fünf-Phasen-Plan in die praktische Umsetzung. Schritt für Schritt lernen Sie, das passende KI-Modell für Ihre individuellen Bedürfnisse zu finden und es planvoll sowie nutzenorientiert in Ihren Arbeitsalltag zu integrieren. Gestalten Sie den digitalen Wandel aktiv mit und profitieren Sie von den Vorteilen Künstlicher Intelligenz – jetzt! 16% der Unternehmen nutzen KI aktiv, doch schon 75% halten sie für eine wegweisende Technologie der Zukunft. Fraunhofer-Institut für Arbeitswirtschaft und Organisation Was Sie erwartet: Zahlreiche Praxisbeispiele aus verschiedenen Branchen und Unternehmensgrößen Erläuterung wichtiger Begriffe, Konzepte sowie aktueller Anwendungsbereiche Detaillierter Fünf-Phasen-Plan zur praktischen Umsetzung Mit einem Grußwort von Deepa Gautam-Nigge (VP Corporate Development SAP SE, Aufsichtsrätin Aleph Alpha)

Android für Smartphone und Tablet – Leichter Einstieg für Senioren (6. Auflage)

Android für Smartphone und Tablet – Leichter Einstieg für Senioren . In 6. aktualisierter Auflage (April 2024). Sie haben ein Android-Smartphone oder -Tablet gekauft oder geschenkt bekommen? Oder Sie möchten auf die aktuelle Android-Version updaten? Dann ist dieses Buch die ideale Begleitung für Sie. Die sechste Auflage des beliebten Titels von Erfolgsautor Günter Born macht Sie in leicht verständlichen Schrittanleitungen mit Ihrem Android-Gerät vertraut. Alle wichtigen Funktionen werden gut nachvollziehbar erklärt: Telefonieren, Mailen, Surfen, WLAN einrichten, Fotos machen, Musik und Videos anschauen, hilfreiche Apps finden, Sicherheit von Gerät und Daten. So kommen Sie mühelos mit Ihrem Android-Gerät zurecht.Zielgruppe: Android-EinsteigerDer Autor Günter Borns Einsteiger-Bücher sind Bestseller. Auch schwierige Sachverhalte kann er leicht und verständlich vermitteln. Profitieren Sie von seiner langjährigen Erfahrung als Trainer und Autor.

Webseiten programmieren und gestalten - Das umfassende Handbuch

Webseiten programmieren und gestalten - Das umfassende HandbuchGute Webseiten zu entwickeln ist eine vielseitige Kunst: Ein Gespür für die Gestaltung ist ebenso gefragt wie solide Kenntnisse der Web-Sprachen HTML und JavaScript. Hinzu kommt die Serverseite, hier ist PHP die beliebteste Wahl. Der erfahrene Webexperte und Dozent Uwe Mutz beweist mit diesem Handbuch, dass sich lehren und lernen lässt, was Sie als Webseiten-Profi brauchen. Es ist der perfekte Begleiter für eine ganzheitliche Ausbildung und für den Beruf. Frisch ans Werk, programmieren und gestalten Sie professionelle Webauftritte! Ideal zum Lernen, Auffrischen und Nachschlagen.Ihr Weg zum Webseiten-Profi1. Grundlagen zuerstZum Einstieg ist ein gutes Fundament unverzichtbar: HTML, CSS und JavaScript wollen ebenso verstanden werden wie das Vorgehen beim Aufbau einer neuen Website. Dieses Buch nimmt Sie zu allen Themen an die Hand und hilft auch, Ihre Entwicklungsumgebung aufzusetzen.2. Technologie und MenschFarbeinsatz, User Experience, Inhaltsarchitektur ... in diesem Handbuch kommen auch die gestalterischen Themen nicht zu kurz. Auch Performanz und Barrierefreiheit spielen eine wichtige Rolle. Eignen Sie sich technisches Know-how an und blicken Sie über den Tellerrand – im Dienste wirklich guter Webentwicklung!3. Den Fullstack im BlickZum Frontend kommt ein Backend, wenn eine Website Funktionalitäten wie Buchungen oder Informationsdienste bieten soll. Nicht immer gibt es hier eine Arbeitsteilung – nutzen Sie die Chance und nehmen Sie die beliebte Backend-Sprache PHP sowie das Datenbanksystem MySQLi in Ihr Repertoire auf!4. Experten-NiveauLernen Sie wichtige Konzepte und Best Practices kennen und programmieren Sie effizient und effektiv. Werden Sie Profi für Webauftritte, die höchsten Ansprüchen genügen!Aus dem Inhalt:Eine Arbeitsumgebung einrichtenClientseitige Grundlagen: HTML, CSS und JavaScriptUser-Zentrierung und GestaltungsprinzipienEinblicke in Usability und BarrierefreiheitGrundlagen der ProgrammierungServerseitige Technologien: PHP und MySQLEin Datenbankschema entwerfenVerschlüsselungsstandardsSQL-Injections und anderen Angriffen vorbeugenBeispielprojekte: Bibliotheksverwaltung, Onlineshop, Mitgliederverwaltung, Dienstpläne u. v. m.Leseprobe(PDF-Link)Über den Autor: Uwe Mutz ist Web-Entwickler der ersten Stunde, Geschäftsführer der SYNE Marketing & Consulting GmbH, Autor zahlreicher Fachbücher und Vortragender an der Universität für Weiterbildung Krems.

Kubernetes - Das Praxisbuch für Entwickler und DevOps-Teams

Kubernetes - Das Praxisbuch für Entwickler und DevOps-Teams. Kubernetes ist die Grundlage moderner IT-Infrastrukturen und ein unverzichtbares Werkzeug für das schnelle und agile Deployment von Anwendungen. Wenn es doch nur nicht so komplex wäre! Die Lernkurve ist steil, die Architektur und das Zusammenspiel der zahlreichen Komponenten muss gut verstanden sein, damit kein Chaos entsteht.In diesem Praxisbuch gibt Ihnen Kevin Welter eine gründliche Einführung in die Konzepte und Ideen containerisierter Umgebungen. Sie lernen die vielen Bestandteile einer Kubernetes-Installation kennen und erfahren praxisnah, wie Anwendungen deployt werden.1. Objekte, Ressourcen und KonzepteSie starten mit einer Test-Installation und lernen, wie Sie auf ein Kubernetes-Setup zugreifen. So machen Sie sich mit den Grundlagen vertraut: Pod- und Container-Management, Ingress, Services, ConfigMaps und Storage.2. Cloud Native: Anwendungen für Kubernetes entwickelnRollbacks, Healthchecks, High Availability, Skalierbarkeit: Container-Cluster bieten viele Vorteile gegenüber traditionellen Deployments. Mit den Best Practices und einem umfassenden Verständnis der Architektur orchestrieren Sie die schnelle und reibungslose Bereitstellung Ihrer Anwendungen.3. Deployment mit HelmHelm ist der Paketmanager für Kubernetes. Sie lernen, wie Sie eigene Helm-Charts schreiben, mit denen Sie Ihre Anwendungen flexibel und agil in Kubernetes-Cluster deployen.Aus dem Inhalt:Grundlagen und KonzeptePod- und Container-ManagementRessources as CodeSkalierung und LoadbalancingStorageNetzwerke und SicherheitMonitoring und FehlersucheAnwendungen für Kubernetes entwickelnPaketmanagement mit HelmLeseprobe (PDF-Link)Über den Autor: Kevin Welter ist Mitgründer und Geschäftsführer der HumanITy GmbH. Mit seinem Unternehmen unterstützt er Großkonzerne wie Deutsche Bahn, EnBW und Deutsche Telekom bei der Weiterentwicklung ihrer Software sowei der dazugehörigen Prozesse und hat es sich zur Aufgabe gemacht, die Digitalisierung auch für den Mittelstand attraktiv und einfach nutzbar zu gestalten.

Samsung Galaxy A15 5G

Die verständliche Anleitung für Ihr Smartphone:- Alle Funktionen & Einstellungen auf einen Blick- Schritt für Schritt erklärt – mit praktischen Tipps Mit diesem smarten Praxisbuch gelingt Ihnen der schnelle und sichere Einstieg in Ihr Smartphone. Lernen Sie das Samsung Galaxy A15 5G von Grund auf kennen und beherrschen! Anschauliche Anleitungen, Beispiele und Bilder zeigen Ihnen gut nachvollziehbar, wie Sie Ihr mobiles Gerät optimal handhaben – von der Ersteinrichtung und Personalisierung über die große Funktionsvielfalt bis zu den wichtigsten Anwendungen. Nutzen Sie darüber hinaus die übersichtlichen Spicker-Darstellungen: Damit können Sie jene Bedienungsschritte, die man am häufigsten braucht, aber immer wieder vergisst, auf einen Blick finden und umsetzen. Freuen Sie sich auf viele hilfreiche Tipps und legen Sie ganz einfach los!Aus dem Inhalt:- Alle Bedienelemente des Samsung Galaxy A15 5G auf einen Blick- Ersteinrichtung und Tipps zum Umzug- Google-Konto erstellen und verwalten- Die Benutzeroberfläche Ihres Smartphones personalisieren- Apps aus dem Play Store herunterladen- Kontakte anlegen und im Adressbuch verwalten- Anrufe tätigen und SMS austauschen- Nachrichten über Mail und WhatsApp versenden und empfangen- Uhr, Kalender, Maps und andere praktische Apps nutzen- Fotos sowie Videos aufnehmen, verwalten und teilen- Ins Internet gehen über WLAN und mobile Daten- Updates, Datenschutz und Sicherheit

Practical Web Accessibility

Everyone deserves to use the Internet. An estimated 1.3 billion people experience significant disability. That’s 16percent of the world’s population, or one in six of us. At the same time, over 96 percent of the one million most popular websites have an accessibility issue. Add to this the massive rise in legal cases around sites not being accessible, including Beyoncé, Disney, and Netflix, and you have an important topic that more and more people are starting to engage with.In this updated and revamped second edition of the Amazon technology chart-topping Practical Web Accessibility, you’ll be guided through a broad range of disabilities and access needs. You’ll understand the ways these users typically engage with the web, the barriers they often face, and practical advice on how your websites and content can be compliant, but more than that, inclusive and enjoyable to use. There’s also a new chapter on “Outsourcing Accessibility,” exploring third party “bolt-on” tools, “build your own website” platforms like Wix, and popular design systems. You‘ll explore whether they’re helpful or detrimental in the fight to make the web more accessible.Throughout this book you’ll learn to test for, spot, and fix web accessibility issues for a wide range of physical and mental impairments. Featuring content from the latest compliance frameworks, including the newly released WCAG 2.2 and exploratory concepts in WCAG 3, you’ll see how to go beyond the basic requirements in order to help your users. You’ll also learn that an accessible approach won’t just help people with disabilities, it will improve your website for everyone.This book comes complete with practical examples you can use in your own sites, along with a brand-new approach to auditing and improving a website’s accessibility, and a team’s approach to it, based on tools created by the author and refined over years as a consultant — The FAIR framework and ACCESS checklist. With these tools, you can set up processes for yourself and your team that will drastically improve the accessibility of your sites and, importantly, keep them that way in the future.Suitable for those of any profession or experience level, Practical Web Accessibility gives you all the information you need to ensure that your sites are truly accessible for the modern, inclusive web. If you would like to learn about web accessibility in a clear and actionable way, this book is for you.WHAT YOU WILL LEARN* A greater understanding of a vast range of disabilities that have online access needs, and the issues they typically face accessing content online.* Ways to apply the practical steps required to cater for those needs.* How to take your sites, and colleagues, on a journey from being inaccessible to accessible.* The importance of accessibility in your designs, code, content, and more.* The best ways to test andimprove your sites, so you can be compliant, and truly accessible. WHO THIS BOOK IS FORAnyone, regardless of what they do, who wants to learn how to make websites and their content more accessible for those with disabilities. In the world of web, the book has been used by front and backend developers, designers, product and project managers, team and business leaders.ASHLEY FIRTH is the Global Director of Engineering at award-winning energy technology company Octopus Energy, responsible for building and overseeing the online experience of its many millions of users worldwide. Starting at the company as one of its very first employees (now standing at over 5,000), Ashley has championed the need for inclusive and accessible websites from the very beginning, and has spoken internationally on the subject, taking into account both customer and colleague needs when doing so.Octopus Energy, along with being one of the best energy companies in the world for customer service, has won numerous customer and digital experience awards thanks to Ashley’s approach to accessibility. In 2020 - just four years after starting up - the supplier also became the 15th tech unicorn born out of the UK. The year after, it became a quintuple unicorn.Along with his demanding day job, Ashley is determined to make web accessibility a cornerstone of any company’s handbook. He spends his spare time as a consultant to government bodies and private companies to help them improve their approach to accessibility. He is also a technical reviewer for books on the subject. He was shortlisted for the Young Energy Professional of the Year award.All of Ashley’s experience culminated in the production of Practical Web Accessibility. The first edition of this book reached number one on the Amazon technology charts, and is used by readers and companies around the world to understand accessibility and improve their approach to it, always with fantastic results. Outside of accessibility, Ashley blogs and consults about management, which you can find at mrfirthy.me.1. Intro.- 2. Blindness.- 3. Low Vision and Color Blindness.- 4. Motor Impairments.- 5. Deafness and Hard of Hearing.- 6. Cognitive Impairments.- 7. Mental Health.- 8. Imagery.- 9. Accessible Email. - 10. Outsourcing Accessibility.- 11. Tools and Auditing.- 12. Conclusion.

Langlebige Software-Architekturen (4. Auflg.)

Langlebige Software-Architekturen. Technische Schulden analysieren, begrenzen und abbauen. In 4., überarbeiteter und erweiterter Auflage (April 2024).Je nachdem, wo Sie gerade stehen, ob Sie ein neues Entwicklungsprojekt planen oder das Ausmaß an technischen Schulden in einem bestehenden System reduzieren wollen, in diesem Buch finden Sie die passenden Antworten, um zu verhindern, dass die Architektur Ihres Systems erodiert, die Komplexität zunimmt, ständig weitere technische Schulden entstehen und Wartung und Erweiterung immer aufwendiger werden.In diesem Buch zeigt Ihnen die Autorin, worauf Sie bei der Umsetzung der Architektur achten sollten und welche Prinzipien eingehalten werden müssen, damit Sie in Ihren Softwareprojekten langlebige Architekturen entwerfen oder Ihre bestehenden Systeme durch kleine und große Refactorings in langlebige Architekturen überführen können. Es werden Muster in Softwarearchitekturen und Mustersprachen sowie verschiedene Architekturstile erläutert und aufgezeigt, welche Vorgaben letztlich zu Architekturen führen, die für Entwickler noch gut durchschaubar sind.Mit über 200 farbigen Bildern aus real existierenden Softwaresystemen und etlichen Fallbeispielen werden schlechte und gute Lösungen verständlich und nachvollziehbar dargestellt. Empfehlungen und vielfältige Hinweise aus Praxisprojekten erlauben dem Leser einen direkten Transfer zu seiner täglichen Arbeit.In der 4. Auflage wurde dem Thema Modularity Maturity Index (MMI) ein eigenes Kapitel gewidmet und der Text inhaltlich so erweitert, dass der gesamte Algorithmus zur Berechnung des MMI zugänglich wird. Nun kann jedes Team den MMI für sein System selbst bestimmen.Leseprobe (PDF-Link)Zielgruppe: Softwarearchitekt*innen, Softwareentwickler*innen, IT-Consultants, Systemanalytiker*innen, Technische ProjektleitendeÜber die Autorin:Dr. Carola Lilienthal ist Geschäftsführerin der WPS – Workplace Solutions GmbH in Hamburg und verantwortet dort den Bereich Softwarearchitektur. Sie hat 1995 an der Universität Hamburg ihr Diplom in Informatik gemacht und dort zum Thema »Komplexität von Softwarearchitekturen« promoviert. Seit 2003 analysiert sie international im Auftrag ihrer Kund*innen die Architektur von Softwaresystemen und berät Entwicklungsteams, wie sie die Langlebigkeit ihrer Softwaresysteme verbessern können. Insgesamt hat sie mit ihrem Team über dreihundert Softwaresysteme zwischen 30.000 und 15 Mio. LOC in Java, C++, C#, ABAP, PHP und TypeScript untersucht. Besonders am Herzen liegt ihr die Ausbildung von Softwarearchitekt*innen und Entwickler*innen, weshalb sie aktives Mitglied im iSAQB, International Software Architecture Qualification Board, ist und ihr Wissen aus über 25 Jahren Softwareentwicklung regelmäßig auf Konferenzen, in Artikeln und bei Schulungen weitergibt.

Dependable Computing

DEPENDABLE COMPUTINGCOVERING DEPENDABILITY FROM SOFTWARE AND HARDWARE PERSPECTIVESDependable Computing: Design and Assessment looks at both the software and hardware aspects of dependability. This book:* Provides an in-depth examination of dependability/fault tolerance topics * Describes dependability taxonomy, and briefly contrasts classical techniques with their modern counterparts or extensions * Walks up the system stack from the hardware logic via operating systems up to software applications with respect to how they are hardened for dependability * Describes the use of measurement-based analysis of computing systems * Illustrates technology through real-life applications * Discusses security attacks and unique dependability requirements for emerging applications, e.g., smart electric power grids and cloud computing * Finally, using critical societal applications such as autonomous vehicles, large-scale clouds, and engineering solutions for healthcare, the book illustrates the emerging challenges faced in making artificial intelligence (AI) and its applications dependable and trustworthy. This book is suitable for those studying in the fields of computer engineering and computer science. Professionals who are working within the new reality to ensure dependable computing will find helpful information to support their efforts. With the support of practical case studies and use cases from both academia and real-world deployments, the book provides a journey of developments that include the impact of artificial intelligence and machine learning on this ever-growing field. This book offers a single compendium that spans the myriad areas in which dependability has been applied, providing theoretical concepts and applied knowledge with content that will excite a beginner, and rigor that will satisfy an expert. Accompanying the book is an online repository of problem sets and solutions, as well as slides for instructors, that span the chapters of the book. RAVISHANKAR K. IYER is George and Ann Fisher Distinguished Professor of Engineering at the University of Illinois Urbana-Champaign, USA. He holds joint appointments in the Departments of Electrical & Computer Engineering and Computer Science as well as the Coordinated Science Laboratory (CSL), the National Center for Supercomputing Applications (NCSA), and the Carl R. Woese Institute for Genomic Biology. The winner of numerous awards and honors, he was the founding chief scientist of the Information Trust Institute at UIUC—a campus-wide research center addressing security, reliability, and safety issues in critical infrastructures. ZBIGNIEW T. KALBARCZYK is a Research Professor in the Department of Electrical & Computer Engineering and the Coordinated Science Laboratory of the University of Illinois Urbana-Champaign, USA. He is a member of the IEEE, the IEEE Computer Society, and IFIP Working Group 10.4 on Dependable Computing and Fault Tolerance. Dr. Kalbarczyk’s research interests are in the design and validation of reliable and secure computing systems. His current work explores emerging computing technologies, machine learning-based methods for early detection of security attacks, analysis of data on failures and security attacks in large computing systems, and more. NITHIN M. NAKKA received his B. Tech (hons.) degree from the Indian Institute of Technology, Kharagpur, India, and his M.S. and Ph.D. degrees from the University of Illinois Urbana-Champaign, USA. He is a Technical Leader at Cisco Systems and has worked on most layers of the networking stack, from network data-plane hardware, including layer-2 and layer-3 (control plane), network controllers, and network fabric monitoring. His areas of research interest include systems reliability, network telemetry, and hardware-implemented fault tolerance. About the Authors xxiiiPreface xxvAcknowledgments xxviiAbout the Companion Website xxix1 DEPENDABILITY CONCEPTS AND TAXONOMY 11.1 Introduction 11.2 Placing Classical Dependability Techniques in Perspective 21.3 Taxonomy of Dependable Computing 41.3.1 Faults, Errors, and Failures 51.4 Fault Classes 61.5 The Fault Cycle and Dependability Measures 61.6 Fault and Error Classification 71.7 Mean Time Between Failures 111.8 User- perceived System Dependability 131.9 Technology Trends and Failure Behavior 141.10 Issues at the Hardware Level 151.11 Issues at the Platform Level 171.12 What is Unique About this Book? 181.13 Overview of the Book 19References 202 CLASSICAL DEPENDABILITY TECHNIQUES AND MODERN COMPUTING SYSTEMS: WHERE AND HOW DO THEY MEET? 252.1 Illustrative Case Studies of Design for Dependability 252.2 Cloud Computing: A Rapidly Expanding Computing Paradigm 312.3 New Application Domains 372.4 Insights 52References 523 HARDWARE ERROR DETECTION AND RECOVERY THROUGH HARDWARE- IMPLEMENTED TECHNIQUES 573.1 Introduction 573.2 Redundancy Techniques 583.3 Watchdog Timers 673.4 Information Redundancy 693.5 Capability and Consistency Checking 933.6 Insights 93References 964 PROCESSOR LEVEL ERROR DETECTION AND RECOVERY 1014.1 Introduction 1014.2 Logic- level Techniques 1044.3 Error Protection in the Processors 1154.4 Academic Research on Hardware- level Error Protection 1224.5 Insights 134References 1375 HARDWARE ERROR DETECTION THROUGH SOFTWARE- IMPLEMENTED TECHNIQUES 1415.1 Introduction 1415.2 Duplication- based Software Detection Techniques 1425.3 Control- Flow Checking 1465.4 Heartbeats 1665.5 Assertions 1735.6 Insights 174References 1756 SOFTWARE ERROR DETECTION AND RECOVERY THROUGH SOFTWARE ANALYSIS 1796.1 Introduction 1796.2 Diverse Programming 1836.3 Static Analysis Techniques 1946.4 Error Detection Based on Dynamic Program Analysis 2176.5 Processor- Level Selective Replication 2336.6 Runtime Checking for Residual Software Bugs 2396.7 Data Audit 2426.8 Application of Data Audit Techniques 2466.9 Insights 252References 2537 MEASUREMENT- BASED ANALYSIS OF SYSTEM SOFTWARE: OPERATING SYSTEM FAILURE BEHAVIOR 2617.1 Introduction 2617.2 MVS (Multiple Virtual Storage) 2627.3 Experimental Analysis of OS Dependability 2737.4 Behavior of the Linux Operating System in the Presence of Errors 2757.5 Evaluation of Process Pairs in Tandem GUARDIAN 2957.6 Benchmarking Multiple Operating Systems: A Case Study Using Linux on Pentium, Solaris on SPARC, and AIX on POWER 3087.7 Dependability Overview of the Cisco Nexus Operating System 3267.8 Evaluating Operating Systems: Related Studies 3307.9 Insights 331References 3328 RELIABLE NETWORKED AND DISTRIBUTED SYSTEMS 3378.1 Introduction 3378.2 System Model 3398.3 Failure Models 3408.4 Agreement Protocols 3428.5 Reliable Broadcast 3468.6 Reliable Group Communication 3518.7 Replication 3588.8 Replication of Multithreaded Applications 3708.9 Atomic Commit 3968.10 Opportunities and Challenges in Resource- Disaggregated Cloud Data Centers 400References 4059 CHECKPOINTING AND ROLLBACK ERROR RECOVERY 4139.1 Introduction 4139.2 Hardware- Implemented Cache- Based Schemes Checkpointing 4159.3 Memory- Based Schemes 4219.4 Operating- System- Level Checkpointing 4249.5 Compiler- Assisted Checkpointing 4329.6 Error Detection and Recovery in Distributed Systems 4389.7 Checkpointing Latency Modeling 4519.8 Checkpointing in Main Memory Database Systems (MMDB) 4559.9 Checkpointing in Distributed Database Systems 4639.10 Multithreaded Checkpointing 468References 47010 CHECKPOINTING LARGE- SCALE SYSTEMS 47510.1 Introduction 47510.2 Checkpointing Techniques 47610.3 Checkpointing in Selected Existing Systems 48410.4 Modeling- Coordinated Checkpointing for Large- Scale Supercomputers 49210.5 Checkpointing in Large- Scale Systems: A Simulation Study 50210.6 Cooperative Checkpointing 506References 50811 INTERNALS OF FAULT INJECTION TECHNIQUES 51111.1 Introduction 51111.2 Historical View of Software Fault Injection 51311.3 Fault Model Attributes 51711.4 Compile- Time Fault Injection 51711.5 Runtime Fault Injection 52111.6 Simulation- Based Fault Injection 52911.7 Dependability Benchmark Attributes 53011.8 Architecture of a Fault Injection Environment: NFTAPE Fault/Error Injection Framework Configured to Evaluate Linux OS 53111.9 ML- Based Fault Injection: Evaluating Modern Autonomous Vehicles 54711.10 Insights and Concluding Remarks 574References 57412 MEASUREMENT- BASED ANALYSIS OF LARGE- SCALE CLUSTERS: METHODOLOGY 58512.1 Introduction 58512.2 Related Research 58712.3 Steps in Field Failure Data Analysis 59412.4 Failure Event Monitoring and Logging 59712.5 Data Processing 60812.6 Data Analysis 62212.7 Estimation of Empirical Distributions 63412.8 Dependency Analysis 641References 65113 MEASUREMENT- BASED ANALYSIS OF LARGE SYSTEMS: CASE STUDIES 66713.1 Introduction 66713.2 Case Study I: Failure Characterization of a Production Software- as- a- Service Cloud Platform 66713.3 Case Study II: Analysis of Blue Waters System Failures 68613.4 Case Study III: Autonomous Vehicles: Analysis of Human- Generated Data 710References 73714 THE FUTURE: DEPENDABLE AND TRUSTWORTHY AI SYSTEMS 74514.1 Introduction 74514.2 Building Trustworthy AI Systems 74814.3 Offline Identification of Deficiencies 75314.4 Online Detection and Mitigation 76914.5 Trust Model Formulation 77214.6 Modeling the Trustworthiness of Critical Applications 77514.7 Conclusion: How Can We Make AI Systems Trustworthy? 786References 788Index 797

IT Security managen (2. Auflage)

IT Security managen. In 2., überarbeiteter Auflage (April 2024).Die Basis für Ihren Erfolg in der Verantwortung für das IT Security ManagementIT-Sicherheit ist weit mehr als nur der Einsatz technischer Sicherheitsmaßnahmen wie Firewalls oder Virenschutz. Eine beständige und wirtschaftliche Sicherheit für Ihre IT erreichen Sie nur, wenn Sie die IT-Risiken kontinuierlich managen und die ITSicherheit ganzheitlich betrachten, wozu neben der physischen und technischen Situation auch die Einbeziehung von personellen und organisatorischen Faktoren gehören.Dieses Praxishandbuch geht nicht nur auf die Methodik des IT Security Managements ein, so wie dies viele andere Bücher über das Thema tun, sondern widmet sich vor allem den Dingen dahinter, zum Beispiel unternehmenspolitischen Einflüssen, organisatorischen Fragestellungen oder taktischen Überlegungen. Damit beschäftigt es sich mit den Managementaspekten, mit denen Sie in der Verantwortung für das IT Security Management in Ihrer täglichen Arbeit konfrontiert werden und geht auf die Aspekte ein, die Sie berücksichtigen müssen, um in Ihrer Tätigkeit erfolgreich zu sein.Aus dem Inhalt:Stellenwert der InformationssicherheitRisiko und SicherheitEntstehung und Auswirkungen von RisikenSicherheitsorganisationIT Security PolicySicherheit definieren und vorgebenRisiken erkennen und bewertenReportingBusiness ContinuityNotfallmanagementDer Mensch in der InformationssicherheitIncident Handling und IT-ForensikIT-Sicherheit und externe PartnerRechtliche Einflüsse