Computer und IT

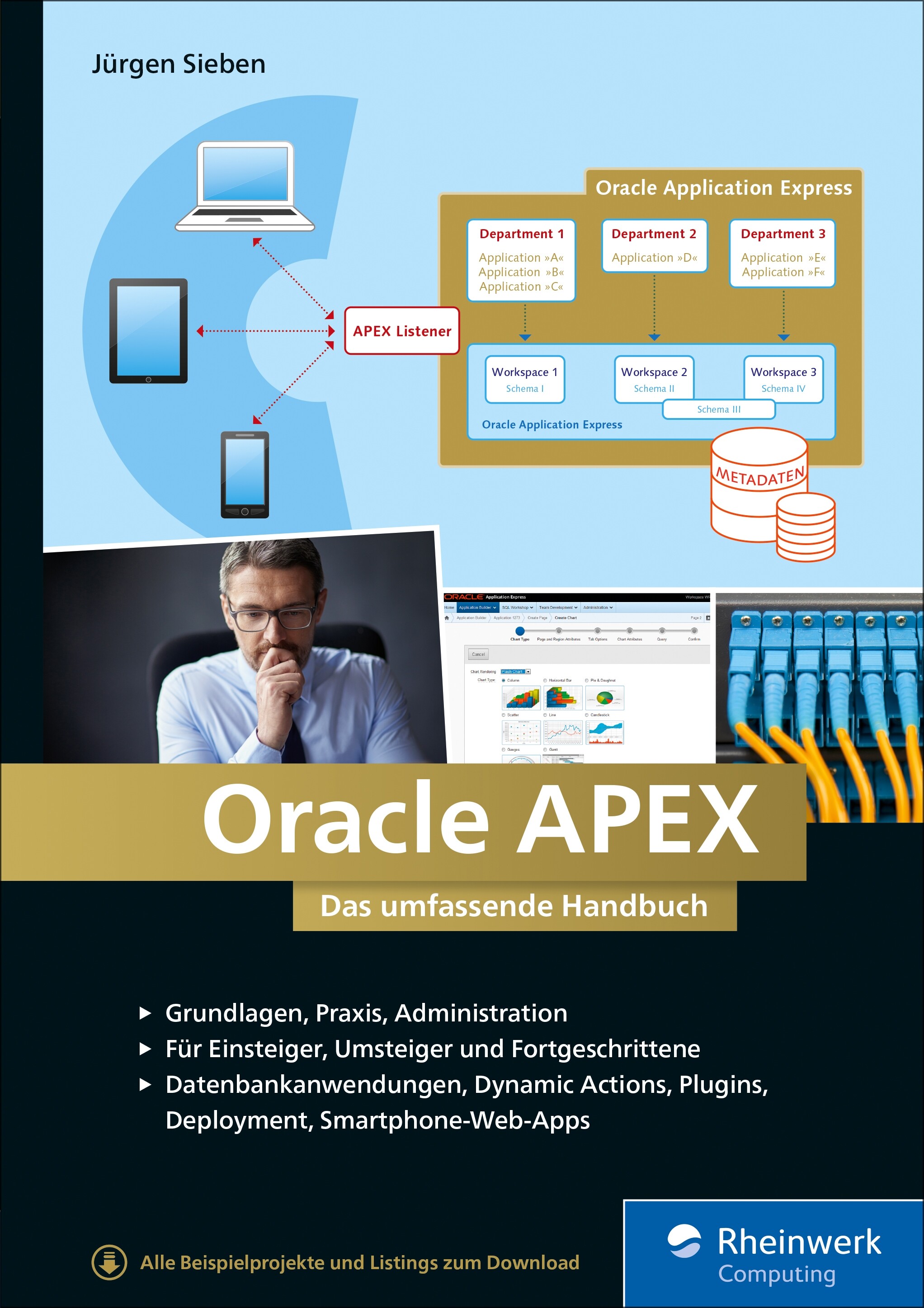

Oracle APEX

Das umfassende Handbuch Jürgen Sieben macht Sie in diesem Handbuch mit Oracle APEX vertraut und zeigt Ihnen ausführlich, wie Sie darin unternehmenstaugliche, webbasierte Datenbankanwendungen entwickeln – fachlich anspruchsvoll und didaktisch routiniert. Kenntnisse in SQL und PL/SQL werden vorausgesetzt. Inkl. Installations- und Upgrade-Anleitung.

SAP Projektsystem in SAP S/4HANA

Entdecken Sie, wie Sie mit der Komponente PS Projekte planen und richtig anlegen, worauf Sie bei der Budgetplanung achten müssen und wie Sie Ihr Projekt zu einem erfolgreichen Abschluss bringen. Lernen Sie, wie Sie mit Apps und anderen Werkzeugen den Projektfortschritt überwachen und die Komponente mit SAP S/4HANA verbinden. Für Projekte aus allen Fachbereichen geeignet! Aus dem Inhalt: Projektstrukturplan und NetzplanMeilensteine, Dokumente, Status Termin-, Ressourcen-, Material-, Kosten- und ErlösplanBudgetierungsfunktionTerminierung und KontierungNachbewertung, Verzinsung und GemeinkostenzuschlägeErgebnisermittlung und KostenprognoseAbrechnungSAP Cloud for Projects Einleitung ... 13 1. Strukturen und Stammdaten ... 19 1.1 ... Grundlagen ... 20 1.2 ... Projektstrukturplan ... 29 1.3 ... Netzplan ... 49 1.4 ... Meilensteine ... 71 1.5 ... Dokumente ... 75 1.6 ... Status ... 78 1.7 ... Bearbeitungsfunktionen ... 84 1.8 ... Werkzeuge zur optimierten Stammdatenpflege ... 98 1.9 ... Versionen ... 115 1.10 ... Archivierung von Projektstrukturen ... 121 1.11 ... Zusammenfassung ... 125 2. Planungsfunktionen ... 127 2.1 ... Terminplanung ... 128 2.2 ... Ressourcenplanung ... 150 2.3 ... Materialplanung ... 173 2.4 ... Planung von Kosten und statistischen Kennzahlen ... 202 2.5 ... Erlösplanung ... 238 2.6 ... Zusammenfassung ... 248 3. Budget ... 249 3.1 ... Funktionen der Budgetierung im Projektsystem ... 250 3.2 ... Integration mit dem Investitionsmanagement ... 268 3.3 ... Zusammenfassung ... 276 4. Prozesse der Projektdurchführung ... 277 4.1 ... Ist-Termine ... 278 4.2 ... Kontierung von Belegen ... 283 4.3 ... Rückmeldungen ... 290 4.4 ... Fremdbeschaffung von Leistungen ... 305 4.5 ... Materialbeschaffung und -lieferung ... 309 4.6 ... Fakturierung ... 323 4.7 ... Projektfortschritt ... 330 4.8 ... Claim-Management ... 345 4.9 ... Zusammenfassung ... 349 5. Periodenabschluss ... 351 5.1 ... Verarbeitungsarten ... 352 5.2 ... Nachbewertung zu Ist-Tarifen ... 356 5.3 ... Gemeinkostenzuschläge ... 358 5.4 ... Template-Verrechnungen ... 362 5.5 ... Verzinsung ... 366 5.6 ... Ergebnisermittlung ... 375 5.7 ... Projektbezogener Auftragseingang ... 393 5.8 ... Kostenprognose ... 399 5.9 ... Abrechnung ... 404 5.10 ... Zusammenfassung ... 421 6. Reporting ... 423 6.1 ... Infosystem Strukturen und Übersichts-Apps ... 424 6.2 ... Infosystem Controlling ... 439 6.3 ... Logistische Berichte ... 467 6.4 ... Projektverdichtung ... 477 6.5 ... Zusammenfassung ... 482 7. Integrationsszenarien mit anderen Projektmanagement-Werkzeugen ... 483 7.1 ... Portfolio and Project Management ... 484 7.2 ... Commercial Project Management ... 499 7.3 ... Erweiterungen auf der SAP Business Technology Platform ... 507 7.4 ... Zusammenfassung ... 512 Anhang ... 513 A ... Ausgewählte Schnittstellen im Projektsystem ... 515 B ... Ausgewählte Datenbanktabellen des Projektsystems ... 519 C ... Transaktionen und Menüpfade ... 521 Das Autorenteam ... 539 Index ... 541

Suchmaschinen-Optimierung

Das umfassende Handbuch Dieses Buch sichert Ihnen ein Top-Ranking bei Google und Co. Einsteiger und Fortgeschrittene finden gleichermaßen fundierte Informationen zu allen relevanten Bereichen der Suchmaschinen-Optimierung. Die 9. Auflage wurde ergänzt um viele neue Themen: SEO-freundliche Relaunches, Google Search Console und alternative Suchmaschinen. Neben ausführlichen Details zur Planung und Erfolgsmessung reicht das Themenspektrum von der Keyword-Recherche und Onpage-Optimierung über erfolgreiche Methoden des Linkbuildings bis hin zu Ranktracking und Monitoring mit Google Analytics. Anschauliche Beispiele ermöglichen Ihnen die schnelle Umsetzung in der Praxis, z. B. im Bereich Ladezeitoptimierung und Responsive Webdesign.

Sichere Windows-Infrastrukturen

Assume the breach! Heutzutage ist nicht mehr die Frage, ob Ihre Infrastruktur Ziel eines Angriffs wird, sondern ob Sie darauf gewappnet sind. Microsoft gibt Ihnen dazu einen Reihe Werkzeuge an die Hand, und dieser Leitfaden zeigt Ihnen, wie Sie sie richtig einsetzen. Mit den richtigen Administrationsmethoden erschweren Sie so den Angriff und sorgen dafür, dass wichtige Daten sicher bleiben und kein Schaden entsteht. Zahlreiche Best Practices und Hinweise aus der Praxis erklären Ihnen, wie Sie Ihre Systeme absichern und sich auf den Ernstfall vorbereiten. Aus dem Inhalt: Angriffsmethoden und WerkzeugeSysteme härten und sichere AdministrationAuthentifizierungsprotokolleLeast-Privilege-Prinzip und Tier-ModellCredential Guard und Remote Credential GuardAdmin Forest und PAM-TrustAdministration: Just in time und Just enoughUpdate-Management mit WSUSPKI und CAAuditing, Monitoring und ReportingDisaster Recovery: Gut vorbereitet für den ErnstfallMigrationsguide: Von der Legacy-Umgebung zur modernen Infrastruktur Materialien zum Buch ... 17 Geleitwort des Fachgutachters ... 19 1. Sichere Windows-Infrastrukturen ... 21 1.1 ... Warum Sicherheitsmaßnahmen? ... 21 1.2 ... Wer hinterlässt wo Spuren? ... 22 1.3 ... Was sollten Sie von den Vorschlägen in diesem Buch umsetzen? ... 23 2. Angriffsmethoden ... 25 2.1 ... Geänderte Angriffsziele oder »Identity is the new perimeter« und »Assume the breach« ... 25 2.2 ... Das AIC-Modell ... 26 2.3 ... Angriff und Verteidigung ... 28 2.4 ... Offline-Angriffe auf das Active Directory ... 39 2.5 ... Das Ausnutzen sonstiger Schwachstellen ... 40 3. Angriffswerkzeuge ... 41 3.1 ... Testumgebung ... 41 3.2 ... Mimikatz ... 43 3.3 ... DSInternals ... 58 3.4 ... PowerSploit ... 62 3.5 ... BloodHound ... 64 3.6 ... Deathstar ... 64 3.7 ... Hashcat und Cain & Abel ... 64 3.8 ... Erhöhen der Rechte ohne den Einsatz von Zusatzsoftware ... 66 3.9 ... Kali Linux ... 69 4. Authentifizierungsprotokolle ... 71 4.1 ... Domänenauthentifizierungsprotokolle ... 71 4.2 ... Remotezugriffsprotokolle ... 94 4.3 ... Webzugriffsprotokolle ... 95 5. Ein Namenskonzept planen und umsetzen ... 97 5.1 ... Planung ... 97 5.2 ... Umsetzung ... 99 6. Das Tier-Modell ... 125 6.1 ... Grundlagen eines Tier-Modells ... 125 6.2 ... Das Tier-Modell gemäß den Empfehlungen Microsofts ... 128 6.3 ... Erweitertes Tier-Modell ... 131 7. Das Least-Privilege-Prinzip ... 165 7.1 ... Allgemeine Punkte zur Vorbereitung des Least-Privilege-Prinzips ... 166 7.2 ... Werkzeuge für das Ermitteln der Zugriffsrechte ... 170 7.3 ... Die Umsetzung des Least-Privilege-Prinzips ... 178 7.4 ... Sicherheitsgruppen im Active Directory für die lokalen und Rollenadministratoren ... 213 7.5 ... Weitere Aspekte nach der Umsetzung ... 217 8. Härten von Benutzer- und Dienstkonten ... 225 8.1 ... Tipps für die Kennworterstellung bei Benutzerkonten ... 225 8.2 ... Kennworteinstellungen in einer GPO für die normalen Benutzerkennungen ... 226 8.3 ... Kennworteinstellungsobjekte (PSOs) für administrative Benutzerkonten ... 228 8.4 ... Kennworteinstellungsobjekte für Dienstkonten ... 229 8.5 ... Multi-Faktor-Authentifizierung (MFA) ... 231 8.6 ... GPO für Benutzerkonten ... 236 8.7 ... Berechtigungen der Dienstkonten ... 238 8.8 ... Anmeldeberechtigungen der Dienstkonten ... 239 9. Just-in-Time- und Just-Enough-Administration ... 243 9.1 ... Just in Time Administration ... 243 9.2 ... Just Enough Administration (JEA) ... 259 10. Planung und Konfiguration der Verwaltungssysteme (PAWs) ... 285 10.1 ... Wo sollten die Verwaltungssysteme (PAWs) eingesetzt werden? ... 286 10.2 ... Dokumentation der ausgebrachten Verwaltungssysteme ... 289 10.3 ... Wie werden die Verwaltungssysteme bereitgestellt? ... 289 10.4 ... Zugriff auf die Verwaltungssysteme ... 290 10.5 ... Design der Verwaltungssysteme ... 294 10.6 ... Anbindung der Verwaltungssysteme ... 298 10.7 ... Bereitstellung von RemoteApps über eine Terminalserver-Farm im Tier-Level 0 ... 301 10.8 ... Zentralisierte Logs der Verwaltungssysteme ... 310 10.9 ... Empfehlung zur Verwendung von Verwaltungssystemen ... 311 11. Härten der Arbeitsplatzcomputer ... 313 11.1 ... Local Administrator Password Solution (LAPS) ... 313 11.2 ... BitLocker ... 329 11.3 ... Mitglieder in den lokalen administrativen Sicherheitsgruppen verwalten ... 343 11.4 ... Weitere Einstellungen: Startmenü und vorinstallierte Apps anpassen, OneDrive deinstallieren und Cortana deaktivieren ... 344 11.5 ... Härtung durch Gruppenrichtlinien ... 352 12. Härten der administrativen Systeme ... 383 12.1 ... Gruppenrichtlinieneinstellungen für alle PAWs ... 383 12.2 ... Administrative Berechtigungen auf den administrativen Systemen ... 389 12.3 ... Verwaltung der administrativen Systeme ... 392 12.4 ... Firewall-Einstellungen ... 395 12.5 ... IPSec-Kommunikation ... 397 12.6 ... AppLocker-Einstellungen auf den administrativen Systemen ... 410 12.7 ... Windows Defender Credential Guard ... 412 13. Update-Management ... 417 13.1 ... Installation der Updates auf Standalone-Clients oder in kleinen Unternehmen ohne Active Directory ... 417 13.2 ... Updates mit dem WSUS-Server verwalten ... 421 13.3 ... Application Lifecycle Management ... 451 14. Der administrative Forest ... 459 14.1 ... Was ist ein Admin-Forest? ... 459 14.2 ... Einrichten eines Admin-Forests ... 462 14.3 ... Privilege Access Management-Trust (PAM-Trust) ... 489 14.4 ... Verwaltung und Troubleshooting ... 501 15. Härtung des Active Directory ... 507 15.1 ... Schützenswerte Objekte ... 507 15.2 ... Das Active Directory-Schema und die Rechte im Schema ... 522 15.3 ... Kerberos-Reset (krbtgt) und Kerberoasting ... 524 15.4 ... Sinnvolles OU-Design für die AD-Umgebung ... 528 16. Netzwerkzugänge absichern ... 531 16.1 ... VPN-Zugang ... 532 16.2 ... DirectAccess einrichten ... 563 16.3 ... NAT einrichten ... 568 16.4 ... Der Netzwerkrichtlinienserver ... 572 16.5 ... Den Netzwerkzugriff absichern ... 591 16.6 ... Absichern des Zugriffs auf Netzwerkgeräte über das RADIUS-Protokoll ... 610 17. PKI und Zertifizierungsstellen ... 625 17.1 ... Was ist eine PKI? ... 625 17.2 ... Aufbau einer CA-Infrastruktur ... 633 17.3 ... Zertifikate verteilen und verwenden ... 670 17.4 ... Überwachung und Troubleshooting der Zertifikatdienste ... 684 17.5 ... Bevorstehende Änderungen und aktuelle Herausforderungen mit einer Microsoft-Zertifizierungsstelle ... 689 18. Sicherer Betrieb ... 693 18.1 ... AD-Papierkorb ... 693 18.2 ... Umleiten der Standard-OUs für Computer und Benutzer ... 699 18.3 ... Mögliche Probleme beim Prestaging ... 700 18.4 ... Sichere Datensicherung ... 701 18.5 ... Die Sicherheitsbezeichner (SIDs) dokumentieren ... 715 19. Auditing ... 717 19.1 ... Die Ereignisanzeige ... 717 19.2 ... Logs zentral sammeln und archivieren ... 725 19.3 ... Konfiguration der Überwachungsrichtlinien ... 735 19.4 ... DNS-Logging ... 744 20. Reporting und Erkennen von Angriffen ... 749 20.1 ... Azure ATP und ATA ... 749 20.2 ... PowerShell-Reporting ... 754 20.3 ... Desired State Configuration ... 767 21. Disaster Recovery ... 773 21.1 ... Disaster Recovery planen ... 773 21.2 ... Forest Recovery ... 777 21.3 ... Die Gruppenrichtlinien-Infrastruktur wiederherstellen ... 778 21.4 ... Snapshots verwenden ... 780 21.5 ... Das DC-Computerpasswort ist »out-of-sync« ... 782 22. Praktische Implementierung der Sicherheitsmaßnahmen ... 785 22.1 ... Bestandsanalyse ... 785 22.2 ... Welche Maßnahmen sind für mich geeignet bzw. wie aufwendig ist die Umsetzung? ... 790 22.3 ... Wie fange ich an? ... 800 Index ... 803

VBA mit Access

Wie Sie mithilfe von VBA Access-Datenbanken gezielt im Hinblick auf Ihre Anforderungen optimieren, erfahren Sie in diesem Buch von Bernd Held. Er gehört zu den bekanntesten deutschsprachigen VBA-Spezialisten, viele seiner Bücher sind Bestseller. Nach einer grundlegenden Einführung in die Programmierung mit VBA lernen Sie die zentralen Objekte in Access (Tabellen, Abfragen etc.) intensiv kennen und erfahren, wie Sie aus Access auf Excel oder Word zugreifen. Außerdem profitieren Sie von der umfassenden Behandlung aller relevanten Sicherheitstechniken, mit denen Sie Datenbanken und Daten schützen. Damit Ihre Datenbanken intuitiv benutzbar sind und als eigenständige Datenbankanwendungen funktionieren, widmet sich ein eigener Teil der Programmierung von Benutzeroberflächen. Ein Troubleshooting-Kapitel und über 600 geprüfte Makros zum Download runden das Angebot ab. Geeignet für Access 2021, Access in Microsoft 365 sowie alle Vorgängerversionen bis Access 2010. Aus dem Inhalt: Grundsätzliches zur ProgrammierungVariablen, Konstanten und DatentypenDie wichtigsten Sprachelemente in AccessEin Streifzug in die Welt der ObjekteTabellen programmierenAbfragen programmierenProgrammierung von Dialogen, Steuerelementen und FormularenBerichte erstellen und programmierenEreignisse in Access programmierenAccess im Zusammenspiel mit OfficeAPI-Funktionen einsetzenDatenbanken und Quellcode schützenVBE-Programmierung in AccessAnwendungen optimieren und reparierenAccess und das InternetAccess 2016/2019/2021-Ribbons programmierenFAQ für Access-Entwickler Vorwort ... 21 1. Grundsätzliches zur Programmierung ... 25 1.1 ... Wie gehe ich von Anfang an richtig vor? ... 26 1.2 ... Die Entwicklungsumgebung von Access ... 28 1.3 ... Hilfsmittel für die Programmierung ... 33 1.4 ... Die Fenster und die Testumgebung ... 42 1.5 ... Weitere Einstellungen ... 49 2. Variablen, Konstanten und Datentypen ... 53 2.1 ... Regeln für die Syntax von Variablen ... 54 2.2 ... Variablen am Beginn der Prozedur deklarieren ... 54 2.3 ... Die verschiedenen Variablentypen ... 55 2.4 ... Variablendeklarationen erzwingen ... 57 2.5 ... Die wichtigsten Variablentypen ... 58 2.6 ... Noch kürzere Deklaration von Variablen ... 60 2.7 ... Die Reddick-Namenskonvention ... 60 2.8 ... Variablendeklaration mit »DefType« ... 62 2.9 ... Aufzählungstypen (»Enum«-Anweisung) ... 63 2.10 ... Konstanten verwenden ... 64 2.11 ... Systemkonstanten einsetzen ... 65 3. Die wichtigsten Sprachelemente in Access ... 85 3.1 ... Prozeduren ... 85 3.2 ... Verzweigungen/Bedingungen ... 96 3.3 ... Die Anweisung »Select Case« für mehr Übersicht ... 103 3.4 ... Schleifen in Access einsetzen ... 106 3.5 ... »With«-Anweisungen ... 119 3.6 ... VBA-Funktionen einsetzen ... 120 3.7 ... Umwandlungsfunktionen ... 153 3.8 ... Die »Is«-Funktionen in VBA ... 160 3.9 ... Operatoren ... 178 3.10 ... Eigene Funktionen schreiben ... 182 4. Ein Streifzug in die Welt der Objekte ... 201 4.1 ... Das »Application«-Objekt ... 201 4.2 ... Das Objekt »AccessObject« ... 209 4.3 ... Das Objekt »CodeData« ... 213 4.4 ... Das Objekt »DoCmd« ... 214 4.5 ... Integrierte Dialoge einsetzen ... 221 4.6 ... Das Objekt »FileSystemObject« ... 228 5. Tabellen programmieren ... 243 5.1 ... Tabellen bearbeiten mit »DoCmd« ... 244 5.2 ... Tabellen mit ADO programmieren ... 253 5.3 ... SQL-Anweisungen ... 257 5.4 ... Tabellenstrukturen mit ADOX ermitteln ... 289 5.5 ... Datenbanken suchen und dokumentieren ... 299 6. Abfragen programmieren ... 303 6.1 ... Abfragetypen ... 303 6.2 ... Abfragen durchführen ... 305 6.3 ... Abfragen mit SQL generieren ... 307 6.4 ... Aktualisierungsabfrage -- Artikelnamen ändern ... 307 6.5 ... Anfügeabfrage -- Mitarbeiter hinzufügen ... 310 6.6 ... Löschabfrage ausführen ... 312 6.7 ... Tabellenerstellungsabfrage durchführen ... 316 6.8 ... Datendefinitionsabfragen durchführen ... 318 6.9 ... Daten zusammenführen ... 327 6.10 ... Abfragen mit ADO programmieren ... 330 7. Programmierung von Dialogen, Steuerelementen und Formularen ... 341 7.1 ... Das Meldungsfeld »MsgBox« ... 342 7.2 ... Die Eingabemaske »InputBox« ... 346 7.3 ... Formulare erstellen ... 349 8. Berichte erstellen und programmieren ... 441 8.1 ... Berichtsarten in Access ... 441 8.2 ... Der Berichtsaufbau ... 442 8.3 ... Berichte entwerfen ... 443 8.4 ... Berichte bearbeiten mit »DoCmd« ... 444 8.5 ... Berichte formatieren ... 451 8.6 ... Berichte identifizieren ... 457 8.7 ... Berichte erstellen ... 464 9. Ereignisse in Access programmieren ... 483 9.1 ... Das Ereignis »Form_Open« ... 484 9.2 ... Das Ereignis »Form_Close« ... 487 9.3 ... Das Ereignis »Form_Load« ... 490 9.4 ... Das Ereignis »Form_Current« ... 492 9.5 ... Das Ereignis »Form_AfterInsert« ... 496 9.6 ... Das Ereignis »Form_BeforeInsert« ... 499 9.7 ... Das Ereignis »Form_BeforeUpdate« ... 502 9.8 ... Das Ereignis »Form_AfterUpdate« ... 508 9.9 ... Das Ereignis »Form_Delete« ... 508 9.10 ... Das Ereignis »Form_Dirty« ... 511 9.11 ... Das Ereignis »BeforeDelConfirm« ... 512 9.12 ... Das Ereignis »Form_AfterDelConfirm« ... 513 9.13 ... Das Ereignis »Form_Activate« ... 514 9.14 ... Das Ereignis »Form_Deactivate« ... 517 9.15 ... Das Ereignis »Form_Resize« ... 517 9.16 ... Das Ereignis »Form_DblClick« ... 519 9.17 ... Das Ereignis »Click« ... 523 9.18 ... Die Ereignisse »MouseDown« und »MouseUp« ... 524 9.19 ... Das Ereignis »MouseMove« ... 530 9.20 ... Das Ereignis »Schaltfläche_Click« ... 532 9.21 ... Die Ereignisse »GotFocus« und »LostFocus« ... 532 9.22 ... Die »Key«-Ereignisse ... 533 9.23 ... Das Ereignis »Steuerelement_BeforeUpdate« ... 537 9.24 ... Das Ereignis »Steuerelement_Enter« ... 543 9.25 ... Das Ereignis »Steuerelement_Exit« ... 545 9.26 ... Die Reihenfolge der Ereignisse ... 546 10. Access im Zusammenspiel mit Office ... 549 10.1 ... Textdateien im Zugriff von Access ... 550 10.2 ... Access im Zusammenspiel mit Word ... 564 10.3 ... Outlook und Access ... 574 10.4 ... Access im Duett mit Excel ... 596 11. API-Funktionen einsetzen ... 627 11.1 ... Das CD-ROM-Laufwerk ermitteln ... 628 11.2 ... Den Namen des Anwenders ermitteln ... 631 11.3 ... Das CD-ROM-Laufwerk bedienen ... 632 11.4 ... Die Bildschirmauflösung ermitteln (nur 32 Bit) ... 632 11.5 ... Ist ein externes Programm gestartet? ... 633 11.6 ... Ein externes Programm aufrufen ... 634 11.7 ... Wie lange läuft ein externes Programm (nur 32 Bit)? ... 634 11.8 ... Access schlafen schicken (32/64 Bit) ... 636 11.9 ... Verzeichnisse erstellen ... 637 11.10 ... Verzeichnis löschen ... 638 11.11 ... Verzeichnisbaum anzeigen und auswerten (nur 32 Bit) ... 638 11.12 ... Die Windows-Version ermitteln ... 639 11.13 ... Windows-Verzeichnis ermitteln (nur 32 Bit) ... 641 11.14 ... Windows-Systemverzeichnis ermitteln (nur 32 Bit) ... 641 11.15 ... Das temporäre Verzeichnis ermitteln (nur 32 Bit) ... 642 11.16 ... Das aktuelle Verzeichnis ermitteln (nur 32 Bit) ... 643 11.17 ... Windows-Infobildschirm anzeigen ... 643 11.18 ... Access-Verzeichnis ermitteln ... 644 11.19 ... Standardverzeichnis festlegen (nur 32 Bit) ... 644 11.20 ... Dateityp und Anwendung ermitteln ... 645 11.21 ... Kurze Pfadnamen ermitteln (nur 32 Bit) ... 646 11.22 ... Den Computernamen ermitteln ... 647 11.23 ... Texte mit API-Funktionen konvertieren ... 647 11.24 ... Die Zwischenablage löschen ... 648 11.25 ... Soundkarte checken ... 649 11.26 ... Sounds per API-Funktion ausgeben (nur 32 Bit) ... 649 11.27 ... PC piepsen lassen ... 649 11.28 ... Tasten abfangen (nur 32 Bit) ... 650 11.29 ... Dateien suchen ... 651 11.30 ... Dateiinformationen auslesen ... 652 11.31 ... Ist die Internetverbindung aktiv? ... 654 11.32 ... Cursorposition in Pixeln angeben (nur 32 Bit) ... 655 12. Datenbanken und Quellcode schützen und pflegen ... 661 12.1 ... Ihre Access-Lösung mithilfe von Startparametern absichern ... 661 12.2 ... Eine ACCDE-Datenbank erstellen ... 663 12.3 ... Eine Datenbank über ein Kennwort schützen ... 663 12.4 ... Quellcode schützen ... 670 12.5 ... Eine Datenbank komprimieren und reparieren ... 671 13. VBE-Programmierung in Access ... 675 13.1 ... Die VBE-Bibliothek einbinden ... 676 13.2 ... Weitere Bibliotheken einbinden oder entfernen ... 678 13.3 ... Fehlerhafte Verweise ermitteln ... 680 13.4 ... In den VBE springen ... 681 13.5 ... Objektbibliotheken auslesen ... 681 13.6 ... Neue Module einfügen ... 682 13.7 ... Modul(e) löschen ... 683 13.8 ... Prozedur(en) löschen ... 684 13.9 ... Einzelne Texte oder Befehle im Quellcode finden ... 686 13.10 ... Module mit Quellcode versorgen (Import) ... 689 13.11 ... Prozeduren sichern (Export) ... 692 13.12 ... Module drucken ... 693 13.13 ... »Lines Of Code« ermitteln ... 695 13.14 ... Identifikation von VB-Komponenten ... 696 13.15 ... Prozeduren auflisten ... 697 13.16 ... Eine eigene VBA-Datenbank anlegen ... 701 14. Anwendungen optimieren ... 707 14.1 ... Die automatische Leistungsanalyse ... 707 14.2 ... Datenbanken und Quellcode dokumentieren ... 709 14.3 ... Tabellen optimal anlegen ... 711 14.4 ... Die richtigen Befehle ... 712 15. Access und das Internet ... 717 15.1 ... E-Mail verschicken ... 717 15.2 ... Tabellen in Internetformate transferieren ... 738 16. Ribbons programmieren ... 741 16.1 ... Programmierung über ein XML-Markup ... 742 16.2 ... Weitere wichtige Quellen und Hilfen ... 748 17. FAQ für Access-Entwickler ... 751 17.1 ... Wie hänge ich einer Tabelle ein Feld an? ... 752 17.2 ... Wie verhindere ich, dass ein Formular geschlossen wird? ... 753 17.3 ... Wie frage ich alle Tabellen einer geschlossenen Datenbank ab? ... 754 17.4 ... Wie lege ich in einem bestimmten Verzeichnis eine neue Datenbank automatisch an? ... 756 17.5 ... Wie verlinke ich eine Tabelle aus einer anderen Datenbank? ... 758 17.6 ... Wie normiere ich Telefonnummern in Tabellen? ... 759 17.7 ... Wie dokumentiere ich eine komplette Datenbank? ... 761 17.8 ... Wie prüfe ich, ob eine bestimmte Tabelle existiert? ... 762 17.9 ... Wie prüfe ich, ob ein bestimmtes Feld in einer Tabelle angelegt ist? ... 764 17.10 ... Wie führe ich eine SQL-Abfrage auf eine andere Datenbank aus? ... 765 17.11 ... Wie ermittle ich alle verfügbaren Drucker? ... 766 17.12 ... Wie schreibe ich bestimmte Feldinhalte einer Tabelle in eine Textdatei? ... 767 17.13 ... Wie transferiere ich eine Access-Tabelle nach Word? ... 769 17.14 ... Wie lege ich eine Parameterabfrage automatisch an? ... 772 17.15 ... Wie greife ich auf Tabelleneigenschaften einer Datenbank zu? ... 773 17.16 ... Wie frage ich die beiden Extremwerte einer Spalte in einer Tabelle ab? ... 774 17.17 ... Wie führe ich eine Durchschnittsberechnung durch? ... 776 17.18 ... Wie erstelle ich eine Unikatliste? ... 777 17.19 ... Wie ermittle ich die Gesamtsumme für ein Tabellenfeld? ... 779 17.20 ... Wie führe ich eine bedingte Summierung durch? ... 780 17.21 ... Wie lese ich über eine ID den dazugehörigen Lieferanten aus? ... 781 Index ... 783

Corporate Design

Ihre Rolle als Corporate Designerin bzw. Corporate Designer beinhaltet es, das gesamte visuelle Erscheinungsbild einer Marke bzw. eines Unternehmens im Blick zu haben – neben den klassischen Printmedien liegt der Fokus im Corporate Design heute auf der Gestaltung von digitalen Produkten, Plattformen und Webseiten. Dabei gestalten Sie natürlich, aber Sie beraten auch Ihre Kunden und führen Marktrecherchen und Zielgruppenanalysen durch. Eine durch und durch anspruchsvolle Aufgabe, bei der Ihnen unser Handbuch zur Seite stehen wird. Es führt Sie Schritt für Schritt an die großen Themen und Anforderungen des Corporate Designs heran. Es erläutert Ziele, Konzepte und Vorgehen bei der Erstellung eines gelungenen Corporate Designs und zeigt in der Theorie und anhand von Praxisbeispielen, wie gute Corporate-Designs-Elemente (Logo, Corporate Type, Corporate Colour...) gestaltet und auf Print- und digitale Medien übertragen werden. Konkret, umfassend und up to date – das Handbuch für moderne Corporate Designer*innen. Aus dem Inhalt: Corporate Design und Corporate Identity – DefinitionenCorporate Design-Prozess: Briefing, Zielgruppen-Analyse, Marktanalyse, MarkenaufbauAufsetzen eines Corporate DesignsCorporate Design gestalten: Logos, die richtige Schrift, Corporate Colours, Bildsprache, RasterCorporate Design präsentierenCD-ManualRedesignCorporate Design 4.0: Corporate Design und Social Media, Webdesign und UXDynamisches Corporate DesignRecht im Corporate Design TEIL I Grundlagen und Konzeption ... 13 1. Geschichte und Wurzeln ... 15 1.1 ... Vorläufer des Corporate Designs ... 15 1.2 ... Bis zum Ende des Ersten Weltkriegs ... 18 1.3 ... Vom Ersten bis zum Zweiten Weltkrieg ... 22 1.4 ... Die 50er und 60er Jahre ... 27 1.5 ... Die 70er und 80er Jahre ... 27 1.6 ... Corporate Design heute ... 28 2. Definition und Grundlagen ... 33 2.1 ... Corporate Identity ... 34 2.2 ... Corporate Design ... 45 2.3 ... Branding -- Corporate Design mit Fokus auf die Marke ... 69 3. Briefing und Analyse für ein Corporate-Design-Projekt ... 75 3.1 ... Briefing und Rebriefing ... 76 3.2 ... Das Unternehmen kennenlernen ... 81 3.3 ... Die Zielgruppe analysieren ... 87 3.4 ... Den Markt beobachten ... 94 3.5 ... Die Marke verstehen ... 107 TEIL II Corporate-Design-Elemente gestalten ... 121 4. Das Logo ... 123 4.1 ... Anforderungen an ein Logo ... 124 4.2 ... Logotypen ... 128 4.3 ... Konzeption und Gestaltung ... 136 4.4 ... Statische und flexible Logos ... 143 4.5 ... Dynamische und generative Logos ... 146 5. Corporate Type ... 153 5.1 ... Einsatz und Kriterien von Schrift im Corporate Design ... 153 5.2 ... Schriftwahl ... 155 5.3 ... Schriften kombinieren ... 173 6. Corporate Colour ... 189 6.1 ... Anforderungen an Corporate Colours ... 189 6.2 ... Die Auswahl der Corporate Colour ... 194 6.3 ... Farben für Print und Web -- Was ist zu beachten? ... 213 7. Die Bildsprache ... 219 7.1 ... Ziele einer konsequenten Bildsprache ... 220 7.2 ... Die Auswahl von Fotos für die Bildsprache ... 224 7.3 ... Weitere Elemente der Bildsprache ... 233 7.4 ... Die Bildsprache beschreiben ... 244 8. Gestaltungsraster und Formen ... 247 8.1 ... Ziele von Gestaltungsrastern im Corporate Design ... 247 8.2 ... Ordnung schaffen mit Gestaltungsrastern ... 250 8.3 ... Formen und ihre Wirkung ... 257 9. Corporate Design der Zukunft ... 261 9.1 ... Brand Experience ... 261 9.2 ... Flexibles und dynamisches Corporate Design ... 262 9.3 ... Augmented Reality, Virtual Reality und Mixed Reality ... 276 9.4 ... Immersives Marketing ... 277 9.5 ... Generatives Corporate Design ... 281 9.6 ... Gesellschaftliche Verantwortung und Corporate Design ... 286 10. Adaptionen ... 293 10.1 ... Unterschiede in verschiedenen Medien ... 294 10.2 ... Digital first ... 295 10.3 ... Von Print zu digital ... 302 11. Redesign ... 307 11.1 ... Ziele eines Redesigns ... 308 11.2 ... Das Vorgehen ... 311 11.3 ... Refresh: Schrittweise Erneuerung ... 315 TEIL III Finalisierung und Organisation ... 319 12. Präsentation und Feedback ... 321 12.1 ... Die Präsentation erstellen ... 321 12.2 ... Tools zur Ideensammlung und Präsentation ... 328 12.3 ... Umgang mit Feedback ... 340 13. Der Projektabschluss: CD-Manual, Brandportal und Datenübergabe ... 345 13.1 ... Corporate-Design-Manual und Brandportals ... 346 13.2 ... Überlassung von offenen Daten ... 354 14. Nutzungsrechte, Honorare und Organisation ... 357 14.1 ... Rechtliches: Umgang mit Marken, Markeneintragung, Patenten ... 358 14.2 ... Nutzungsrechte im Designbereich ... 364 14.3 ... Honorare, Rechnungsstellung, AGB ... 370 14.4 ... Umgang mit Kundendaten ... 380 15. Mit jedem Projekt wachsen ... 383 15.1 ... Workflow während des Projekts ... 384 15.2 ... Underpromise -- Overdeliver ... 388 15.3 ... Der Kontakt mit Auftraggebern und Auftraggeberinnen ... 391 15.4 ... Professioneller Auftritt ... 396 15.5 ... Vom Umgang mit Überforderung und zähen Projektabschnitten ... 400 Index ... 407

Digital Transformation

Digital Transformation in Industry 4.0/5.0 requires the effective and efficient application of digitalization technologies in the area of production systems. This book elaborates on concepts, techniques, and technologies from computer science in the context of Industry 4.0/5.0 and demonstrates their possible applications. Thus, the book serves as an orientation but also as a reference work for experts in the field of Industry 4.0/5.0 to successfully advance digitization in their companies.PROFESSOR DR.-ING. BIRGIT VOGEL-HEUSER is head of the Department of Automation and Information Systems at the Technical University of Munich.PROFESSOR DR. MANUEL WIMMER is head of the Institute of Business Informatics - Software Engineering at the Johannes Kepler University Linz.PART I - DIGITAL REPRESENTATION: Engineering Digital Twins and Digital Shadows as Key Enablers for Industry 4.0.- Designing Strongly-decoupled Industry 4.0 applications across the stack: a use case.- Variability in Products and Production.- PART II - DIGITAL INFRASTRUCTURES: Reference Architectures for closing the IT/OT gap.- Edge Computing: Use Cases and Research Challenges.- Dynamic Access Control in Industry 4.0 Systems.- Challenges in OT-Security and their Impacts on Safety-related Cyber-Physical Production Systems.- Runtime Monitoring for Systems of System.- Blockchain technologies in the design and operation of cyber-physical systems.- PART III - DATA MANAGEMENT: Big Data Integration for Industry 4.0.- Tons of data - is data quality still an issue?.- Coupling of Top Floor Internal and External Data Exchange Matters.- PART IV - DATA ANALYTICS: Conceptualizing Analytics: An Overview of Business Intelligence and Analytics from a Conceptual Modeling Perspective.- Discovering Actionable Knowledge for Industry 4.0: From Data Mining to Predictive and Prescriptive Analytics.- Process Mining - Discovery, Conformance, and Enhancement of Manufacturing Processes.- Symbolic artificial intelligence methods for prescriptive analytics.- Machine Learning for Cyber-Physical Systems.- Visual Data Science for Industrial Applications.- PART V - DIGITAL TRANSFORMATION TOWARDS INDUSTRY 5.0: Self-Adaptive Digital Assistance Systems for Work 4.0.- Digital Transformation - Towards flexible human-centric enterprises.

Quick Start Guide to FFmpeg

Create, edit, modify and convert multimedia files using FFmpeg, the most versatile open source audio and video processing tool available for Linux, Mac and Windows users. After reading this book, you will be able to work with video and audio files, images, text, animations, fonts, subtitles and metadata like a pro.It begins with a simple introduction to FFmpeg executables — ffmpeg, ffprobe and ffplay, and explains how you can use them to process multimedia containers, streams, audio channels, maps and metadata. It then describes how you can easily edit, enhance and convert audio, video, image and text files. There are dedicated chapters for filters, audio, subtitles and metadata, as well as FFmpeg tips and tricks. Sample lists of FFmpeg filters, encoders, decoders, formats and codecs are also available as appendices.Quick Start Guide to FFmpeg is for anyone who needs to edit or process multimedia files including studio professionals, broadcast personnel, content creators, podcasters, librarians, archivists and webmasters. It will be indispensable for those wanting to process a variety of multimedia files from the command line and inside shell scripts or custom-built software.YOU WILL LEARN TO:* Convert from one format to another e.g. video-to-video, video-to-audio, video-to-image, image-to-video, video-to-animation, animation-to-video, text-to-audio, text-to-video* Edit video files by cutting them with and without re-encoding, appending, resizing, changing frame rate and aspect ratio, mixing in audio* Use filters to rotate, flip, crop, overlay (side-by-side or inset), remove logos, blur, smooth and sharpen, apply transitions as well as speed up or down playback* Edit audio files by changing, normalizing or compressing volume, mixing and splitting channels and detecting silence. Also, learn to generate waveforms as video or images* Add subtitles, place them anywhere on the screen, use custom fonts and colors, and use different languages* Learn how to import, export and remove metadata, add MP3 tags (including album art), set global and stream-specific metadata, export and remove metadataTHIS BOOK FOR:Content creators and bloggers from professional studio employees to Youtubers and hobbyists who need to process their own multimedia content; multimedia archivists and librarians; regular Linux desktop usersV. SUBHASH is an Indian writer, programmer and illustrator. He is the author of over two dozen mostly non-fiction books including Linux Command-Line Tips & Tricks, CommonMark Ready Reference, PC Hardware Explained, Cool Electronic Projects and How To Install Solar. He wrote, illustrated, designed and produced all of his books using only open-source software. Subhash has programmed in more than a dozen languages (as varied as assembly, Java and Javascript); published software for desktop (NetCheck), mobile (Subhash Browser & RSS Reader) and web (TweetsToRSS); and designed several websites. As of early 2023, he is working on a portable Javascript-free CMS using plain-jane PHP and SQLite. Subhash also occasionally writes for Open Source For You magazine and CodeProject.com.QUICK START GUIDE TO FFMPEGChapter 1: Installing FFmpegChapter 2: Starting with FFmpegChapter 3: Formats and CodecsChapter 4: Media Containers and FFmpeg NumberingChapter 5: Format ConversionChapter 6: Editing VideosChapter 7: Using FFmpeg FiltersChapter 8: All About AudioChapter 9: All About SubtitlesChapter 10: All About MetadataChapter 11: FFmpeg Tips 'n' TricksChapter 12: Annexures

Sichere Windows-Infrastrukturen (2. Auflg.)

Das Handbuch für Administratoren in aktualisierter 2. Auflage, Februar 2023 Heutzutage ist nicht mehr die Frage, ob Ihre Infrastruktur Ziel eines Angriffs wird, sondern wie Sie dafür gewappnet sind. Microsoft gibt Ihnen dazu einen Reihe Werkzeuge an die Hand, und dieser Leitfaden zeigt Ihnen, wie Sie sie effektiv einsetzen. Mit den richtigen Administrationsmethoden machen Sie dem Angreifer das Leben schwer und sorgen dafür, wichtige Daten sicher bleiben und kein Schaden entsteht. Zahlreiche Best Practices und Hinweise aus der Praxis erklären Ihnen, wie Sie Ihre Systeme absichern und sich auf den Ernstfall vorbereiten. Neu in der 2. Auflage: Hinweise für die Migration bestehender Umgebungen und Handlungsvorschläge für die Disaster Recovery Sichere Systeme – von Anfang an Sicherheit lässt sich nicht per Knopfdruck einschalten, sondern will gut geplant sein. Dieses Handbuch zeigt Ihnen, wie Sie Zugriffsrechte und Benutzerkonten sinnvoll einrichten und Ihr Netzwerk so konfigurieren, dass es resilient gegen Angriffe ist und Hackern das Leben schwer macht. Angriffsvektoren kennen und Systeme absichern Nur wenn Sie die wichtigsten Sicherheitsprobleme kennen, können Sie Ihr Netzwerk effektiv absichern. Daher finden Sie hier einen Überblick über einschlägige Hacking-Tools und erfahren so praxisnah, wie ein Angriff abläuft. Sicherheit in der Praxis Das richtige Monitoring und ein gutes Patch-Management sind ein erster Schritt zur sicheren Umgebung. Es gibt allerdings noch viel mehr, was Sie im Administrationsalltag tun können, um Ihre Systeme zu schützen: Just-in-time und Just-enough-Administration, saubere Einordnung der Systeme in Tiers, PAWs und mehr! Aus dem Inhalt: Angriffsmethoden und Werkzeuge Systeme härten und sichere Administration Authentifizierungsprotokolle Least-Privilege-Prinzip und Tier-Modell Credential Guard und Remote Credential Guard Admin Forest und PAM-Trust Administration: Just in time und Just enough Update-Management mit WSUSPKI und CA Auditing, Monitoring und Reporting Disaster Recovery: Gut vorbereitet für den Ernstfall Migrationsguide: Von der Legacy-Umgebung zur modernen Infrastruktur Autoren: Karsten Weigel ist Microsoft Certified Solutions Associate und als Microsoft Certified Technology Specialist ausgewiesener Experte für Netzwerkinfrastruktur, Windows Server und Active Directory. Als technischer Projektverantwortlicher verfügt er über langjährige Erfahrungen in der Systemmigration von heterogenen Windows-Umgebungen. Derzeit ist er als Enterpriseadministrator für ein weltweit betriebenes Active Directory verantwortlich und ist technischer Ansprechpartner gegenüber dem Herstellersupport. Er arbeitet seit über 20 Jahren administrativ und beratend im IT-Umfeld. Peter Kloep ist ein herausragender Experte für sichere Windows-Infrastrukturen im deutschsprachigen Raum. Seit 2002 ist er Microsoft Certified Trainer und hat seitdem zahlreiche technische Trainings zur Windows-Administration durchgeführt. Außerdem ist er Microsoft Certified Systems Engineer und Microsoft Certified Solutions Expert – Windows Server 2012. Er war bei Microsoft als Premier Field Engineer tätig und unterstützte dort Premier-Kunden in den Bereichen Identity Management und Security. Er kennt daher die in diesem Buch beschriebenen Fragestellungen aus der Praxis, ist mit den Ansprüchen der Unternehmen vertraut und geht gezielt auf potentielle Fallstricke und Probleme ein.Leseprobe (PDF-Link)

SEO - Das Praxis-Handbuch für Suchmaschinenoptimierung

Für eine Website ist nichts wichtiger als auf den ersten Rängen der Suchergebnisse zu stehen. Dieses Buch zeigt Ihnen Schritt für Schritt, wie Sie Ihre bestehende Website für Suchmaschinen optimieren oder von Grund auf eine neue Content- oder Affiliate-Site aufbauen. Zunächst erläutern die Autoren in Teil I die Funktionsweise von Suchmaschinen und zeigen auf, welchen Algorithmen Google folgt und wie Sie diese zu Ihrem Vorteil nutzen können – und Fallstricke von vornherein vermeiden. Anschließend gehen die Autoren ausführlich darauf ein, wie Sie relevante Suchbegriffe identifizieren und bewerten, eine zu Ihren Inhalten passende SEO-Strategie entwickeln und eine Website aufbauen bzw. optimieren. Um für Suchmaschinen relevante Inhalte zu erstellen, entwickeln Sie eine Content-Strategie und erfahren, was dabei zu beachten ist. Daraufhin lernen Sie alle technischen Faktoren kennen, die für die Suchmaschinenoptimierung eine Rolle spielen wie z.B. die Sicherstellung der Crawl- und Indexierbarkeit durch Suchmaschinen oder die Verbesserung der Ladezeit Ihrer Website. Weitere wichtige Faktoren wie gute Linkstrukturen, die Conversion-Optimierung auf der Zielseite und die Erfolgskontrolle Ihres Projekts werden ebenfalls praxisnah erläutert. In Teil II zeigen die Autoren am Beispiel des Amazon Partnerprogramms detailliert, wie Sie mit Affiliate-Marketing Ihre Website monetarisieren können. Teil III richtet sich an Leser, die zunächst eine neue Website erstellen möchten und erläutert dafür den Einsatz von WordPress. Weitere Kapitel zu rechtlichen Grundlagen und zum Controlling mit Google Analytics runden das Buch ab. Dies ist ein praktischer Leitfaden für alle, die mit ihrer Website im Internet erfolgreich werden wollen.Aus dem Inhalt: Teil I: SuchmaschinenoptimierungKeyword- und PotenzialanalyseContent-OptimierungTechnisches SEOLinkstrukturenConversion-OptimierungErfolgskontrolleTeil II: Affiliate-MarketingProvisionsmodelleAmazon PartnerprogrammNischenthemen findenMonetarisierung von InhaltenTeil III: Website aufbauenEinsatz von WordPressRechtliche GrundlagenControlling mit Google AnalyticsAutoren: Die Autoren sind SEO-Experten aus unterschiedlichen Bereichen: Marco Nirschl ist Professor für E-Commerce an der Ostbayerischen Technischen Hochschule Amberg-Weiden und leitet dort den Bachelor-Studiengang Digital Business sowie die beiden MBA-Studiengänge Digital Business Management und Digital Marketing. Stefan Kaltenecker ist Online-Marketing-Berater und Inhaber der Agentur seomoto in Weiden. Alexander Eberhardt ist Online-Marketing-Manager in der Witt-Gruppe (einer Tochter des Otto-Konzerns).

Einstieg in Linux Mint 21 (5. Auflg.)

Mit diesem Buch wird der Einstieg in Linux ganz leicht! Aufschlagen, Mint installieren und los geht's.Dirk Becker führt Sie Schritt für Schritt durch die beliebte Linux-Distribution, die genau auf die Bedürfnisse von Linux-Neulingen und Anfängern zugeschnitten ist. Er zeigt Ihnen, welche Variante für Sie die richtige ist und wie Sie das große Angebot an Apps für sich nutzen. Mit dabei sind natürlich die beliebte Office-Suite Libre Office, die Bildbearbeitung mit GIMP sowie die Virtualisierungs-Software Wine, mit der sich Windows-Anwendungen und Games auch auf einem Linux-System nutzen lassen. Tipps zum Arbeiten mit der Konsole und zur Wartung des Systems sowie ein umfangreicher Troubleshooting-Guide machen das Buch zum Must-have für Linux-Einsteiger. Aktuell zu Linux Mint 21, »Vanessa«.Leseprobe (PDF-Link)

Modern Enterprise Architecture

Enterprise Architecture (EA) frameworks such as TOGAF and Zachman are still valid, but enterprise architects also need to adapt to the new reality of agile, DevOps, and overall disruption through digital transformation. This book will help do just that.The Change to Modern Enterprise Architecture will teach you how to use known frameworks in the new world of digital transformation. Over the course of the book, you'll learn how modern EA is helping drive strategic business decisions, create continuous and agile (“floating”) architecture for scalability, and how to address quality and speed in architecture using and integrating DevSecOps frameworks in EA.This book is divided into three parts: the first explains what modern enterprise architecture is and why it’s important to any business. It covers the different EA frameworks and explains what they are. In the second part, you will learn how to integrate modern development frameworks into EA, and why this knowledge will enable you to deftly respond to various business challenges. The final section of the book is all about scaling the enterprise using modern enterprise architecture. You will also see how the role of the enterprise architect is changing and how to remain in control of your architecture.Upon completing this book, you'll understand why the enterprise architect is no longer just a role overseeing the architecture strategy of a business, but has become more of a leader in driving engineering excellence.WHAT YOU'LL LEARN* Integrate DevSecOps as artifact to modern EA* Use Enterprise Architecture to scale up your business* Understand the changing role of the enterprise architect* Define a floating architecture to enhance business agilityWHO THIS BOOK IS FOREnterprise architects, IT architects, lead engineers, business architects, business leaders, product managers.JEROEN MULDER is a certified enterprise and business architect who holds certifications in various cloud technologies, DevOps, and security. As an architect and consultant, he has executed many complex projects in digital transformation for a wide variety of companies. He’s the author of the books Multi-Cloud Architecture and Governance, Enterprise DevOps for Architects, and Transformation Healthcare using DevOps. His current role is principal consultant at Fujitsu, a Japan-based leading IT company.Jeroen believes that anyone, any team or business will perform better and reach further if they are truly inspired. That’s his mission: to inspire, by inviting people to be creative and bold, so they take that one step further.Chapter 1: Why Any Business Needs Enterprise ArchitectureCHAPTER GOAL: EXPLAIN WHAT EA IS AND WHY IT’S IMPORTANT TO ANY BUSINESS. INTRODUCING VARIOUS EA FRAMEWORKS AND SHOWING THE RELEVANCY OF THESE FRAMEWORKS.NO OF PAGES 35SUB -TOPICS1. Introduction to Enterprise Architecture2. The benefits of EA3. Using Zachman and TOGAF4. Starting with architecture vision from the business5. Collecting business requirements6. Change management is keyChapter 2: The Transformation to Modern EACHAPTER GOAL: DESCRIBING HOW EA (AND THE ROLE OF THE ENTERPRISE ARCHITECT) IS CHANGING DUE TO NEW BUSINESS GOALS.NO OF PAGES: 30SUB - TOPICS1. Modern Enterprise Architecture2. Learning from IT4IT3. Using modern EA techniques and tools4. Defining a target architecture and operating model5. Applying best practices from EAChapter 3: The Real World of Digital TransformationCHAPTER GOAL: HOW DO EARTH-BORN (TRADITIONAL) COMPANIES START THE JOURNEY TO MODERN COMPANIES USING SCALABLE CLOUD-NATIVE TECHNOLOGY, AGILE FRAMEWORKS AND DEVSECOPS? WHAT ARE THE MODERN BUSINESS CHALLENGES AND HOW CAN EA ADDRESS THESE.NO OF PAGES : 30SUB - TOPICS:1. The challenge of the earth-born enterprise2. Starting the journey: earth-born migrants3. Guiding the transformation from EA4. Application Portfolio Management5. Controlling risksChapter 4: Creating the Floating ArchitectureCHAPTER GOAL: INTEGRATING NEW PRACTICES IN EA: AGILE, SCRUM, DEVSECOPS.NO OF PAGES: 30SUB - TOPICS:1. Becoming agile by leveraging the power of small2. Including DevOps principles in architecture3. Security is intrinsic in EA4. Change management in floating architecture5. Putting it all together in the architectural vision1. Best practices from real cases: what defines success?Chapter 5: Scaling the Business with EACHAPTER GOAL:1. Setting strategic objectives in EA2. Why businesses need to be scalable3. Enabling development speed4. Identifying stakeholders in modern EA5. Scaling the organization6. Scaling the businessChapter 6: The Changing Role of the Enterprise ArchitectCHAPTER GOAL:1. The role of the architect in frameworks2. From architect to servant leader3. Creating an architecture culture and engineering excellence in the enterprise4. The future of architecture and the architect5. Training new talents – we need you (conclusion)

Using Microsoft Dynamics 365 for Finance and Operations

Precise instructions and descriptions in this book enable users, consultants, IT managers, and students to understand Microsoft Dynamics 365 for Finance and Operations rapidly. Dynamics 365 for Finance and Operations is a comprehensive business management solution for large and mid-sized organizations, which includes the core products Dynamics 365 Supply Chain Management and Dynamics 365 Finance. This book provides the required knowledge to handle all basic business processes in the application. The exercises in the book also make it a good choice for self-study.DR. ANDREAS LUSZCZAK Is a project manager, consultant, and trainer for Microsoft Dynamics 365/AX. Apart from his engagement in numerous implementation projects, he has been teaching it at renowned universities in Austria. Before focusing on Dynamics 365/AX, he has been working as an IT manager/CIO and consultant for other business solutions (including Microsoft Dynamics NAV).Basics and Technology - Navigation and User Interface - Supply Chain Management - Trade and Logistics - Advanced Warehouse Management - Manufacturing - Financial Management

Handbuch für Salesforce-Architekten

Tauchen Sie tief in den architektonischen Ansatz, die bewährten Verfahren und die wichtigsten Überlegungen ein, die zum Verstehen, Bewerten und Entwerfen einer effizienten, skalierbaren und nachhaltigen Salesforce-basierten Lösung erforderlich sind. Dieses Buch wirft einen umfassenden Blick auf die sieben architektonischen Bereiche, die bei der Architektur einer Salesforce-basierten Lösung berücksichtigt werden müssen, und versetzt Sie in die Lage, die Artefakte zu entwickeln, die für einen durchgängigen Unternehmensarchitektur-Entwurf für die Salesforce-Implementierung und DevOps erforderlich sind.Dieses unentbehrliche Handbuch hilft Salesforce-Experten bei der Implementierung und Verwaltung von Salesforce in ihrem Unternehmen. Sie lernen die Salesforce-Architektur kennen: Lösungsarchitektur, Datenarchitektur, Sicherheitsarchitektur, Integrationsarchitektur, Identitäts- und Zugriffsmanagementarchitektur und Strategien, die für Salesforce-basierte mobile Anwendungen verwendet werden können.Neben den wichtigsten Architekturkonzepten bietet das Buch auch branchenübliche Best Practices und den empfohlenen Rahmen für die Herangehensweise, Verwaltung, Bereitstellung und kontinuierliche Verbesserung einer Salesforce-Lösung mithilfe des Salesforce Development & Deployment Lifecycle.Was Sie lernen werden· Verschaffen Sie sich einen detaillierten Überblick über das mandantenfähige, metadatengesteuerte Architektur-Framework von Salesforce und die zugrunde liegende Technologie, die Salesforce unterstützt· Sie kennen die sieben Architekturbereiche, ihre Feinheiten und die Überlegungen, die beim Entwurf einer Salesforce-Lösung in jedem Bereich angestellt werden müssen.· Sie verfügen über eine architektonische Denkweise und die erforderlichen Artefakte, um eine durchgängige Implementierung von Salesforce auf Unternehmensebene zu konzipieren.· Vertraut sein mit den gängigsten Salesforce-Produkten, Lizenzen, AppExchange-Produkten und den wichtigsten Erwägungen bei der Verwendung von sofort einsatzbereiten deklarativen Funktionen gegenüber benutzerdefinierten programmatischen Funktionen von Salesforce· Verständnis der Überlegungen zur Gestaltung der Datenarchitektur, einschließlich der Datenmodellierung in Salesforce, der Identifizierung und Entschärfung von Problemen bei großen Datenmengen sowie der wichtigsten Überlegungen zur Datenmigration und Datenarchivierungsstrategien· Überlegungen zur Sicherheitsarchitektur im Zusammenhang mit der Sicherung von Daten in Salesforce und den verschiedenen Ansätzen zur Ermöglichung oder Einschränkung der gemeinsamen Nutzung und Sichtbarkeit innerhalb von Salesforce verstehen· Überlegungen zur Integrationsarchitektur, die einen Überblick über die Integrationsmuster und die Integrationslösungen bieten, die mit Salesforce verwendet werden können, um Salesforce mit einem entfernten System zu verbinden, das vor Ort, in der Cloud oder von Drittanbietern gehostet wird· Verständnis der architektonischen Überlegungen zum Identitäts- und Zugriffsmanagement in den 9 Phasen des Lebenszyklus eines Identitäts- und Zugriffsmanagements· Sie kennen die Strategien, die für die Entwicklung mobiler Lösungen mit Salesforce zur Verfügung stehen, und die Optionen, die für die mobile Architektur von Salesforce verfügbar sind.· Anwendung der Grundsätze des DevOps- und Entwicklungslebenszyklus, die für eine Salesforce-Implementierung im Idealzustand erforderlich sindFür wen dieses Buch bestimmt istFachleute, die an der unternehmensweiten Implementierung, Optimierung und Architektur von Salesforce-Lösungen interessiert sind; Salesforce-Implementierungspartner (SI), die ein detailliertes Handbuch für die Architektur und Bereitstellung erfolgreicher Salesforce-Lösungen benötigen; Salesforce-Administratoren, -Entwickler und -Architekten, die eine zentrale Bildungsressource für die Beherrschung der Salesforce-Architekten-Domänen suchen, oder diejenigen, die die Zertifizierungsprüfungen für die Salesforce-Architektur-Domäne anstreben, einschließlich der Prüfung zum Salesforce Certified Technical Architect (CTA)Dipanker "DJ" Jyoti ist ein Branchenveteran mit mehr als zwei Jahrzehnten Erfahrung in der Verwaltung von Projekten zur digitalen Transformation bei Fortune 500-Unternehmen. Er verfügt über insgesamt 23 Branchenzertifizierungen (13 in Salesforce), darunter Salesforce Certified System Architect und Salesforce Certified Architect. Zu seinen weiteren Zertifizierungen auf Architekturebene gehören AWS Certified Solutions Architect-Professional, Google Cloud Certified Professional Architect, Microsoft Certified Azure Solutions Architect und Certified Blockchain Expert.DJ arbeitet derzeit für IBM als Associate Partner und verwaltet die globalen Salesforce-Assets von IBM. Bevor er zu IBM kam, hatte er Führungspositionen bei Capgemini, Accenture und Citibank inne. Sein Engagement für Salesforce begann vor zehn Jahren im Rahmen eines strategischen Geschäftsumwandlungsprojekts, bei dem er ein Salesforce-Proof-of-Concept erstellte, um die Möglichkeiten einer Low-Code/No-Code-CRM-Lösung zu demonstrieren. Er verliebte sich in Salesforce und hat seine Reise fortgesetzt, um sein Wissen zu erweitern und mit seinen Kollegen und der Cloud-Community zu teilen. Derzeit führt er einen Online-Blog über Cloud-Architekturkonzepte (cloudmixdj). Er lebt mit seiner Frau Junko und seinen beiden Söhnen Kazuya und Ouji in Rockville, Maryland. In seiner Freizeit kocht er gerne für seine Familie und schaut sich Fußball in der ersten Liga an.James A. Hutcherson ist eine erfahrene Führungskraft mit mehr als 40 Jahren Technologieerfahrung. Sein erstes Salesforce-Projekt wurde 2004 implementiert, wo er seine Salesforce-Reise begann. Während dieser Zeit hat er jede Gelegenheit genutzt, um sein Salesforce-Wissen zu erweitern. Er besitzt 17 Salesforce-Zertifizierungen, darunter Certified Salesforce Application Architect und Certified Salesforce System Architect. Er ist ein begeisterter Pädagoge und hat in den letzten Jahren mehrere kostenlose Salesforce-Schulungen veranstaltet, um etwas zurückzugeben und das Salesforce-Ökosystem auszubauen.Jim ist derzeit Principal und Chief Technical Architect bei Capgemini Government Solutions, wo er die Salesforce-Praxis leitet und Unternehmenslösungen für Kunden der US-Bundesregierung bereitstellt. Er erwarb einen MBA vom Baldwin-Wallace College, einen MSCIS von der University of Phoenix und einen BA von der Southern Illinois University-Carbondale. Er und seine Frau Sherry leben in Orlando, Florida, wo sie gerne Zeit mit ihrer Familie und ihren vier wunderbaren Enkelkindern verbringen.Kapitel 1: Salesforce-Architektur.- Kapitel 2: Die Kunst der Artefakte.- Kapitel 3: Salesforce-Anwendungsarchitektur.- Kapitel 4: Salesforce-Datenarchitektur.- Kapitel 5: Salesforce-Sicherheitsarchitektur.- Kapitel 6: Salesforce-Integrationsarchitektur.- Kapitel 7: Salesforce-Identitäts- und Zugriffsmanagementarchitektur.- Kapitel 8: Salesforce-Mobilarchitektur.- Kapitel 9: Salesforce-Entwicklungs- und Bereitstellungslebenszyklus.- Anhang A: Salesforce-Berechtigungsabläufe.- Anhang B: Integrationsmuster.- Anhang C: Salesforce-Beispielartefakte.

Linux Mint 21 - Schnelleinstieg

Der einfache Einstieg in die Linux-Welt Steigen Sie mit Linux Mint in die Linux-Welt ein! Mit diesem Buch erhalten Sie eine leicht verständliche Schritt-für-Schritt-Anleitung für die Installation und den Einsatz von Linux Mint 21. Dafür benötigen Sie keinerlei Linux-Kenntnisse und können schnell und einfach von Windows umsteigen. Sie werden Schritt für Schritt durch die verschiedenen Installationsmöglichkeiten von Linux Mint geführt (Live-Version, Festinstallation, Linux Mint als einziges oder als zweites Betriebssystem parallel zu Windows) und erfahren, wie Sie Linux Mint einrichten und an Ihre Bedürfnisse anpassen. Um sich schnell zurechtzufinden, erhalten Sie eine Einführung in die für Linux Mint empfohlenen Arbeitsoberflächen Cinnamon, Mate und XFCE sowie einen Überblick über vorinstallierte und weitere beliebte Linux-Software. Darüber hinaus erfahren Sie, wie Sie Software, die eigentlich für den Betrieb unter Windows gedacht ist, auch unter Linux installieren und nutzen können. Eine Einführung in die wichtigsten Linux-Grundlagen wie die Datei- und Benutzerverwaltung, die Installation von Software (Paketverwaltung) sowie das Terminal runden diesen Praxiseinstieg ab. So sind Sie optimal darauf vorbereitet, alle im Alltag anfallenden Aufgaben mit Linux Mint zu meistern.Aus dem Inhalt: Grundlagen zu Linux und MintInstallation und Live-VersionDie grafischen Oberflächen Cinnamon, Mate und XFCEAnwendungen nachinstallierenWindows-Programme mit Linux Mint nutzenLinux-Alternativen zu gängigen Windows-ProgrammenBackups und SicherheitTerminal und Verzeichnishierarchie

Software Engineering (4. Auflg.)

Grundlagen, Menschen, Prozesse, TechnikenDas Buch vermittelt die Grundlagen, Erfahrungen und Techniken, die den Kern des Software Engineerings bilden. Es ist als Material zu Vorlesungen über Software Engineering konzipiert. Auch für Praktiker, die mit der Softwareentwicklung und -bearbeitung und den dabei auftretenden Problemen vertraut sind, ist das Buch sehr gut geeignet, um die Kenntnisse im Selbststudium zu ergänzen und zu vertiefen. Der Inhalt des Buches ist in fünf Hauptteile gegliedert:GrundlagenMenschen und ProzesseDaueraufgaben im SoftwareprojektTechniken der SoftwarebearbeitungVerwaltung und Erhaltung von SoftwareAuf die Ausbildung zukünftiger Software Engineers wird ebenfalls eingegangen. Ergänzende Informationen sind auf der Webseite der Autoren verfügbar: https://se-buch.de.Die 4. Auflage enthält neben vielen kleinen Verbesserungen und Aktualisierungen neue Themen wie Schätzung in agilen Projekten, agile Skalierung, Microservices, Domain-Driven Design und automatische Software-Auslieferung. Autoren:Jochen Ludewig, Horst LichterProf. Dr. rer. nat. Jochen Ludewig geboren 1947 in Hannover. Studium der Elektrotechnik (TU Hannover) und Informatik (TU München); Promotion 1981. 1975 bis 1980 Gesellschaft für Kernforschung, Karlsruhe, dann Brown Boveri Forschungszentrum in Baden/Schweiz. 1986 Assistenzprofessor an der ETH Zürich, 1988 Ruf auf den neuen Lehrstuhl Software Engineering an der Universität Stuttgart. Arbeitsgebiete: Softwareprojekt-Management, Software-Prüfung und Software-Qualität, Software-Wartung. Ab 1996 Konzeption und Aufbau des Diplomstudiengangs Softwaretechnik, der inzwischen in einen Bachelor- und einen Masterstudiengang umgewandelt wurde. Seit 2009 Fellow der Gesellschaft für Informatik (GI).Prof. Dr. rer. nat. Horst Lichter geboren 1960 in Trier. Studium der Informatik und Betriebswirtschaftslehr (TU Kaiserslautern). Wissenschaftlicher Mitarbeiter (ETH Zürich und Universität Stuttgart), Promotion 1993. Anschließend Schweizerische Bankgesellschaft Zürich und ABB Forschungszentrum Heidelberg. 1998 Ruf an die RWTH Aachen University, Leiter des Lehr- und Forschungsgebiets Software-Konstruktion. Arbeitsgebiete: Software-Architektur, Qualitätssicherung, Software-Evolution. Seit 2005 Lecturer an der Thai German Graduate School of Engineering (TGGS) in Bangkok. Von 2018-2021 Adjunct Lecturer an der Universiti Teknologi Petronas (UTP) Malaysia.Zielgruppe:Praktiker*innen und Manager*innen mit Verantwortung für Software-ProjekteStudierendeLehrende

Foundations of ARM64 Linux Debugging, Disassembling, and Reversing

Gain a solid understanding of how Linux C and C++ compilers generate binary code. This book explains the reversing and binary analysis of ARM64 architecture now used by major Linux cloud providers and covers topics ranging from writing programs in assembly language, live debugging, and static binary analysis of compiled C and C++ code. It is ideal for those working with embedded devices, including mobile phones and tablets.Using the latest version of Red Hat, you'll look closely at the foundations of diagnostics of core memory dumps, live and postmortem debugging of Linux applications, services, and systems. You'll also work with the GDB debugger and use it for disassembly and reversing. This book uses practical step-by-step exercises of increasing complexity with explanations and many diagrams, including some necessary background topics. In addition, you will be able to analyze such code confidently, understand stack memory usage, and reconstruct original C/C++ code.And as you'll see, memory forensics, malware, and vulnerability analysis, require an understanding of ARM64 assembly language and how C and C++ compilers generate code, including memory layout and pointers. This book provides the background knowledge and practical foundations you’ll need to understand internal Linux program structure and behavior.Foundations of ARM64 Linux Debugging, Disassembling, and Reversing is the perfect companion to Foundations of Linux Debugging, Disassembling, and Reversing for readers interested in the cloud or cybersecurity.WHAT YOU'LL LEARN* Review the basics of ARM64 assembly language* Examine the essential GDB debugger commands for debugging and binary analysis * Study C and C++ compiler code generation with and without compiler optimizations* Look at binary code disassembly and reversing patterns* See how pointers in C and C++ are implemented and usedWHO THIS BOOK IS FORSoftware support and escalation engineers, cloud security engineers, site reliability engineers, DevSecOps, platform engineers, software testers, Linux C/C++ software engineers and security researchers without ARM64 assembly language background, and beginners learning Linux software reverse engineering techniques.Dmitry Vostokov is an internationally recognized expert, speaker, educator, scientist, inventor, and author. He is the founder of the pattern-oriented software diagnostics, forensics, and prognostics discipline (Systematic Software Diagnostics), and Software Diagnostics Institute (DA+TA: DumpAnalysis.org + TraceAnalysis.org). Vostokov has also authored books on software diagnostics, anomaly detection and analysis, software and memory forensics, root cause analysis and problem solving, memory dump analysis, debugging, software trace and log analysis, reverse engineering, and malware analysis. He has over 25 years of experience in software architecture, design, development, and maintenance in various industries, including leadership, technical, and people management roles. In his spare time, he presents various topics on Debugging.TV and explores Software Narratology, its further development as Narratology of Things and Diagnostics of Things (DoT), Software Pathology, and Quantum Software Diagnostics. His current interest areas are theoretical software diagnostics and its mathematical and computer science foundations, application of formal logic, artificial intelligence, machine learning, and data mining to diagnostics and anomaly detection, software diagnostics engineering and diagnostics-driven development, diagnostics workflow, and interaction. Recent interest areas also include cloud native computing, security, automation, functional programming, and applications of category theory to software development and big data. He is based out of Dublin, Ireland.CHAPTER 1 - A64.1: MEMORY, REGISTERS, AND SIMPLE ARITHMETIC 11Memory and Registers inside an Idealized Computer 11Memory and Registers inside ARM 64-bit Computer 12“Arithmetic” Project: Memory Layout and Registers 13“Arithmetic” Project: A Computer Program 14“Arithmetic” Project: Assigning Numbers to Memory Locations 15Assigning Numbers to Registers 18“Arithmetic” Project: Adding Numbers to Memory Cells 19Incrementing/Decrementing Numbers in Memory and Registers 22Multiplying Numbers 25CHAPTER 2 - A64.2: CODE OPTIMIZATION 29“Arithmetic” Project: C/C++ Program 29Downloading GDB 31GDB Disassembly Output – No Optimization 32GDB Disassembly Output – Optimization 37CHAPTER 3 - A64.3: NUMBER REPRESENTATIONS 39Numbers and Their Representations 39Decimal Representation (Base Ten) 40Ternary Representation (Base Three) 41Binary Representation (Base Two) 42Hexadecimal Representation (Base Sixteen) 43Why are Hexadecimals Used? 44CHAPTER 4 - A64.4: POINTERS 47A Definition 47“Pointers” Project: Memory Layout and Registers 48“Pointers” Project: Calculations 50Using Pointers to Assign Numbers to Memory Cells 51Adding Numbers Using Pointers 58Incrementing Numbers Using Pointers 62Multiplying Numbers Using Pointers 65CHAPTER 5 - A64.5: BYTES, HALF WORDS, WORDS, AND DOUBLE WORDS 69Using Hexadecimal Numbers 69Byte Granularity 70Bit Granularity 71Memory Layout 72CHAPTER 6 - A64.6: POINTERS TO MEMORY 75Pointers Revisited 75Addressing Types 76Registers Revisited 81NULL Pointers 82Invalid Pointers 83Variables as Pointers 84Pointer Initialization 85Initialized and Uninitialized Data 86More Pseudo Notation 87“MemoryPointers” Project: Memory Layout 88CHAPTER 7 - A64.7: LOGICAL INSTRUCTIONS AND PC 99Instruction Format 99Logical Shift Instructions 100Logical Operations 101Zeroing Memory or Registers 102Instruction Pointer 103Code Section 105CHAPTER 8 - A64.8: RECONSTRUCTING A PROGRAM WITH POINTERS 107Example of Disassembly Output: No Optimization 107Reconstructing C/C++ Code: Part 1 110Reconstructing C/C++ Code: Part 2 112Reconstructing C/C++ Code: Part 3 114Reconstructing C/C++ Code: C/C++ program 116Example of Disassembly Output: Optimized Program 117CHAPTER 9 - A64.9: MEMORY AND STACKS 119Stack: A Definition 119Stack Implementation in Memory 120Things to Remember 122Stack Push Implementation 123Stack Pop Implementation 124Register Review 125Application Memory Simplified 126Stack Overflow 127Jumps 128Calls 130Call Stack 131Exploring Stack in GDB 133CHAPTER 10 - A64.10: FRAME POINTER AND LOCAL VARIABLES 137Stack Usage 137Register Review 138Addressing Array Elements 139Stack Structure (No Function Parameters) 140Function Prolog 141Raw Stack (No Local Variables and Function Parameters) 142Function Epilog 144“Local Variables” Project 145Disassembly of Optimized Executable 148CHAPTER 11- A64.11: FUNCTION PARAMETERS 149“FunctionParameters” Project 149Stack Structure 150Function Prolog and Epilog 152Project Disassembled Code with Comments 154Parameter Mismatch Problem 158CHAPTER 12 - A64.12: MORE INSTRUCTIONS 159PSTATE Flags 159Testing for 0 160TST - Logical Compare 161CMP – Compare Two Operands 162TST or CMP? 163Conditional Jumps 164Function Return Value 165CHAPTER 13 - A64.13: FUNCTION POINTER PARAMETERS 167“FunctionPointerParameters” Project 167Commented Disassembly 168CHAPTER 14 - A64.14: SUMMARY OF CODE DISASSEMBLY PATTERNS 173Function Prolog / Epilog 173ADR (Address) 174Passing Parameters 175Accessing Saved Parameters and Local Variables 176

Foundations of Linux Debugging, Disassembling, and Reversing

Review topics ranging from Intel x64 assembly language instructions and writing programs in assembly language, to pointers, live debugging, and static binary analysis of compiled C and C++ code. This book is ideal for Linux desktop and cloud developers.Using the latest version of Debian, you’ll focus on the foundations of the diagnostics of core memory dumps, live and postmortem debugging of Linux applications, services, and systems, memory forensics, malware, and vulnerability analysis. This requires an understanding of x64 Intel assembly language and how C and C++ compilers generate code, including memory layout and pointers.This book provides the background knowledge and practical foundations you’ll need in order to master internal Linux program structure and behavior. It consists of practical step-by-step exercises of increasing complexity with explanations and ample diagrams. You’ll also work with the GDB debugger and use it for disassembly and reversing.By the end of the book, you will have a solid understanding of how Linux C and C++ compilers generate binary code. In addition, you will be able to analyze such code confidently, understand stack memory usage, and reconstruct original C/C++ code. Foundations of Linux Debugging, Disassembling, and Reversing is the perfect companion to Foundations of ARM64 Linux Debugging, Disassembling, and Reversing for readers interested in the cloud or cybersecurity.WHAT YOU'LL LEARN* Review the basics of x64 assembly language* Examine the essential GDB debugger commands for debugging and binary analysis * Study C and C++ compiler code generation with and without compiler optimizations * Look at binary code disassembly and reversing patterns* See how pointers in C and C++ are implemented and usedWHO THIS BOOK IS FORSoftware support and escalation engineers, cloud security engineers, site reliability engineers, DevSecOps, platform engineers, software testers, Linux C/C++ software engineers and security researchers without Intel x64 assembly language background, beginners learning Linux software reverse engineering techniques, and engineers coming from non-Linux environments.Dmitry Vostokov is an internationally recognized expert, speaker, educator, scientist, inventor, and author. He is the founder of the pattern-oriented software diagnostics, forensics, and prognostics discipline (Systematic Software Diagnostics), and Software Diagnostics Institute (DA+TA: DumpAnalysis.org + TraceAnalysis.org). Vostokov has also authored books on software diagnostics, anomaly detection and analysis, software and memory forensics, root cause analysis and problem solving, memory dump analysis, debugging, software trace and log analysis, reverse engineering, and malware analysis. He has over 25 years of experience in software architecture, design, development, and maintenance in various industries, including leadership, technical, and people management roles. In his spare time, he presents various topics on Debugging.TV and explores Software Narratology, its further development as Narratology of Things and Diagnostics of Things (DoT), Software Pathology, and Quantum Software Diagnostics. His current interest areas are theoretical software diagnostics and its mathematical and computer science foundations, application of formal logic, artificial intelligence, machine learning, and data mining to diagnostics and anomaly detection, software diagnostics engineering and diagnostics-driven development, diagnostics workflow, and interaction. Recent interest areas also include cloud native computing, security, automation, functional programming, and applications of category theory to software development and big data. He is based out of Dublin, Ireland.CHAPTER ONE - X64.1: MEMORY, REGISTERS, AND SIMPLE ARITHMETIC 11Memory and Registers inside an Idealized Computer 11Memory and Registers inside Intel 64-bit PC 12“Arithmetic” Project: Memory Layout and Registers 13“Arithmetic” Project: A Computer Program 14“Arithmetic” Project: Assigning Numbers to Memory Locations 15Assigning Numbers to Registers 17“Arithmetic” Project: Adding Numbers to Memory Cells 18Incrementing/Decrementing Numbers in Memory and Registers 21Multiplying Numbers 24CHAPTER TWO - X64.2: CODE OPTIMIZATION 27“Arithmetic” Project: C/C++ Program 27Downloading GDB 28GDB Disassembly Output – No Optimization 29GDB Disassembly Output – Optimization 32CHAPTER THREE - X64.3: NUMBER REPRESENTATIONS 33Numbers and Their Representations 33Decimal Representation (Base Ten) 34Ternary Representation (Base Three) 35Binary Representation (Base Two) 36Hexadecimal Representation (Base Sixteen) 37Why are Hexadecimals Used? 38CHAPTER FOUR - X64.4: POINTERS 41A Definition 41“Pointers” Project: Memory Layout and Registers 42“Pointers” Project: Calculations 43Using Pointers to Assign Numbers to Memory Cells 44Adding Numbers Using Pointers 50Incrementing Numbers Using Pointers 53Multiplying Numbers Using Pointers 56CHAPTER FIVE - X64.5: BYTES, WORDS, DOUBLE, AND QUAD WORDS 61Using Hexadecimal Numbers 61Byte Granularity 62Bit Granularity 63Memory Layout 64CHAPTER SIX - X64.6: POINTERS TO MEMORY 67Pointers Revisited 67Addressing Types 68Registers Revisited 73NULL Pointers 74Invalid Pointers 75Variables as Pointers 76Pointer Initialization 77Initialized and Uninitialized Data 78More Pseudo Notation 79“MemoryPointers” Project: Memory Layout 80CHAPTER SEVEN - X64.7: LOGICAL INSTRUCTIONS AND RIP 89Instruction Format 89Logical Shift Instructions 90Logical Operations 91Zeroing Memory or Registers 92Instruction Pointer 93Code Section 95CHAPTER EIGHT - X64.8: RECONSTRUCTING A PROGRAM WITH POINTERS 97Example of Disassembly Output: No Optimization 97Reconstructing C/C++ Code: Part 1 99Reconstructing C/C++ Code: Part 2 101Reconstructing C/C++ Code: Part 3 103Reconstructing C/C++ Code: C/C++ program 104Example of Disassembly Output: Optimized Program 105CHAPTER NINE - X64.9: MEMORY AND STACKS 107Stack: A Definition 107Stack Implementation in Memory 108Things to Remember 110PUSH Instruction 111POP instruction 112Register Review 113Application Memory Simplified 115Stack Overflow 116Jumps 117Calls 119Call Stack 121Exploring Stack in GDB 123CHAPTER TEN - X64.10: FRAME POINTER AND LOCAL VARIABLES 127Stack Usage 127Register Review 128Addressing Array Elements 129Stack Structure (No Function Parameters) 130Function Prolog 131Raw Stack (No Local Variables and Function Parameters) 132Function Epilog 134“Local Variables” Project 135Disassembly of Optimized Executable 138CHAPTER ELEVEN - X64.11: FUNCTION PARAMETERS 139“FunctionParameters” Project 139Stack Structure 140Function Prolog and Epilog 142Project Disassembled Code with Comments 144Parameter Mismatch Problem 147CHAPTER TWELVE - X64.12: MORE INSTRUCTIONS 149CPU Flags Register 149The Fast Way to Fill Memory 150Testing for 0 152TEST - Logical Compare 153CMP – Compare Two Operands 154TEST or CMP? 155Conditional Jumps 156The Structure of Registers 157Function Return Value 158Using Byte Registers 159CHAPTER THIRTEEN - X64.13: FUNCTION POINTER PARAMETERS 161“FunctionPointerParameters” Project 161Commented Disassembly 162CHAPTER FOURTEEN - X64.14: SUMMARY OF CODE DISASSEMBLY PATTERNS 169Function Prolog / Epilog 169LEA (Load Effective Address) 171Passing Parameters 172Accessing Parameters and Local Variables 173

SEO

* Suchmaschinenoptimierung* Keyword- und Potenzialanalyse* Content-Optimierung* Technisches SEO* Linkstrukturen* Conversion-Optimierung* ErfolgskontrolleTEIL II:* Affiliate-Marketing* Provisionsmodelle* Amazon Partnerprogramm* Nischenthemen finden* Monetarisierung von InhaltenTEIL III:* Website aufbauen* Einsatz von WordPress* Rechtliche Grundlagen* Controlling mit Google AnalyticsPROF. DR. MARCO NIRSCHL ist Professor für E-Commerce Management an der Technischen Hochschule Amberg-Weiden. Dort leitet er den Bachelor-Studiengang Digital Business sowie die MBA-Studiengänge Digital Business Management und Digital Marketing. Marco Nirschl beschäftigt sich unter anderem mit Strategien und Prozessen im Digital Business und Online-Marketing. Er ist Autor, Speaker und Veranstalter von Tagungen im E-Commerce- und Online Marketing-Umfeld. Zuvor war er beim Sparkassenverband Bayern für Strategieentwicklung und -umsetzung innerhalb der Sparkassen-Finanzgruppe zuständig und verantwortete das Competence Center Retail bei dem Beratungsunternehmen ibi research. Marco Nirschl studierte Wirtschaftsinformatik an der Universität Regensburg und promovierte dort an der wirtschaftswissenschaftlichen Fakultät.STEFAN KALTENECKER ist Berater und Unternehmenstrainer für Online-Marketing. Er verfügt über eine umfassende Praxiserfahrung in den Themen Suchmaschinenoptimierung, Suchmaschinenwerbung und Webanalyse. Der Diplom-Betriebswirt (FH) ist seit 2002 Experte im Bereich E-Commerce und Online-Marketing. Nach seinem Marketing-Studium war er international als Unternehmensberater sowie im E-Commerce der Otto Group tätig. Bereits sein erstes Unternehmen im Online-Reisevertrieb generierte einen Millionenumsatz. Er verantwortete die Suchmaschinenoptimierung bei A.T.U. und leitete das Online-Marketing bei Netto Marken-Discount. Als Gründer und Coach der Erfolg E-Commerce GmbH unterstützt er Onlinehändler erfolgreich dabei, planbare und profitable Ergebnisse im Online-Marketing zu erzielen. Er lehrt Online-Marketing an mehreren Hochschulen, trainiert Unternehmen und gibt Fachseminare für mehr Erfolg im digitalen Unternehmertum.ALEXANDER EBERHARDT ist Online Marketing Manager in der Witt-Gruppe (einer Tochter des Otto Konzerns) in Weiden und derzeit im Bereich Suchmaschinenmarketing für alle organischen Aktivitäten zuständig. Zuvor steuerte er außerdem investive Suchkampagnen mit weltweitem Fokus. Alexander Eberhardt studierte Handels- und Dienstleistungsmanagement mit Schwerpunkt E-Commerce Management an der Ostbayerischen Technischen Hochschule Amberg-Weiden. Er spezialisierte sich auf Affiliate- und Suchmaschinenmarketing und betreibt erfolgreiche Affiliate-Websites.

SEO

* Suchmaschinenoptimierung* Keyword- und Potenzialanalyse* Content-Optimierung* Technisches SEO* Linkstrukturen* Conversion-Optimierung* ErfolgskontrolleTEIL II:* Affiliate-Marketing* Provisionsmodelle* Amazon Partnerprogramm* Nischenthemen finden* Monetarisierung von InhaltenTEIL III:* Website aufbauen* Einsatz von WordPress* Rechtliche Grundlagen* Controlling mit Google AnalyticsPROF. DR. MARCO NIRSCHL ist Professor für E-Commerce Management an der Technischen Hochschule Amberg-Weiden. Dort leitet er den Bachelor-Studiengang Digital Business sowie die MBA-Studiengänge Digital Business Management und Digital Marketing. Marco Nirschl beschäftigt sich unter anderem mit Strategien und Prozessen im Digital Business und Online-Marketing. Er ist Autor, Speaker und Veranstalter von Tagungen im E-Commerce- und Online Marketing-Umfeld. Zuvor war er beim Sparkassenverband Bayern für Strategieentwicklung und -umsetzung innerhalb der Sparkassen-Finanzgruppe zuständig und verantwortete das Competence Center Retail bei dem Beratungsunternehmen ibi research. Marco Nirschl studierte Wirtschaftsinformatik an der Universität Regensburg und promovierte dort an der wirtschaftswissenschaftlichen Fakultät.STEFAN KALTENECKER ist Berater und Unternehmenstrainer für Online-Marketing. Er verfügt über eine umfassende Praxiserfahrung in den Themen Suchmaschinenoptimierung, Suchmaschinenwerbung und Webanalyse. Der Diplom-Betriebswirt (FH) ist seit 2002 Experte im Bereich E-Commerce und Online-Marketing. Nach seinem Marketing-Studium war er international als Unternehmensberater sowie im E-Commerce der Otto Group tätig. Bereits sein erstes Unternehmen im Online-Reisevertrieb generierte einen Millionenumsatz. Er verantwortete die Suchmaschinenoptimierung bei A.T.U. und leitete das Online-Marketing bei Netto Marken-Discount. Als Gründer und Coach der Erfolg E-Commerce GmbH unterstützt er Onlinehändler erfolgreich dabei, planbare und profitable Ergebnisse im Online-Marketing zu erzielen. Er lehrt Online-Marketing an mehreren Hochschulen, trainiert Unternehmen und gibt Fachseminare für mehr Erfolg im digitalen Unternehmertum.ALEXANDER EBERHARDT ist Online Marketing Manager in der Witt-Gruppe (einer Tochter des Otto Konzerns) in Weiden und derzeit im Bereich Suchmaschinenmarketing für alle organischen Aktivitäten zuständig. Zuvor steuerte er außerdem investive Suchkampagnen mit weltweitem Fokus. Alexander Eberhardt studierte Handels- und Dienstleistungsmanagement mit Schwerpunkt E-Commerce Management an der Ostbayerischen Technischen Hochschule Amberg-Weiden. Er spezialisierte sich auf Affiliate- und Suchmaschinenmarketing und betreibt erfolgreiche Affiliate-Websites.

GitHub For Dummies