c't 02/2022

5,90 €

Sofort verfügbar, Lieferzeit: Sofort lieferbar

Highlights:

- c't-Notfall-Windows 2022 zum Download

- Wie heimliche Foto-Scans Unschuldige bedrohen

- Highend-Smartphones im großen Test

- Das Prozessorjahr 2022

- Game-Boy-Klon Analogue Pocket

- Im Test: Supermarkt-Apps mit Bezahlfunktion

- LTE-Router für Wohnmobile

- Kryptografie: TLS optimal konfigurieren

Produktinformationen "c't 02/2022"

-

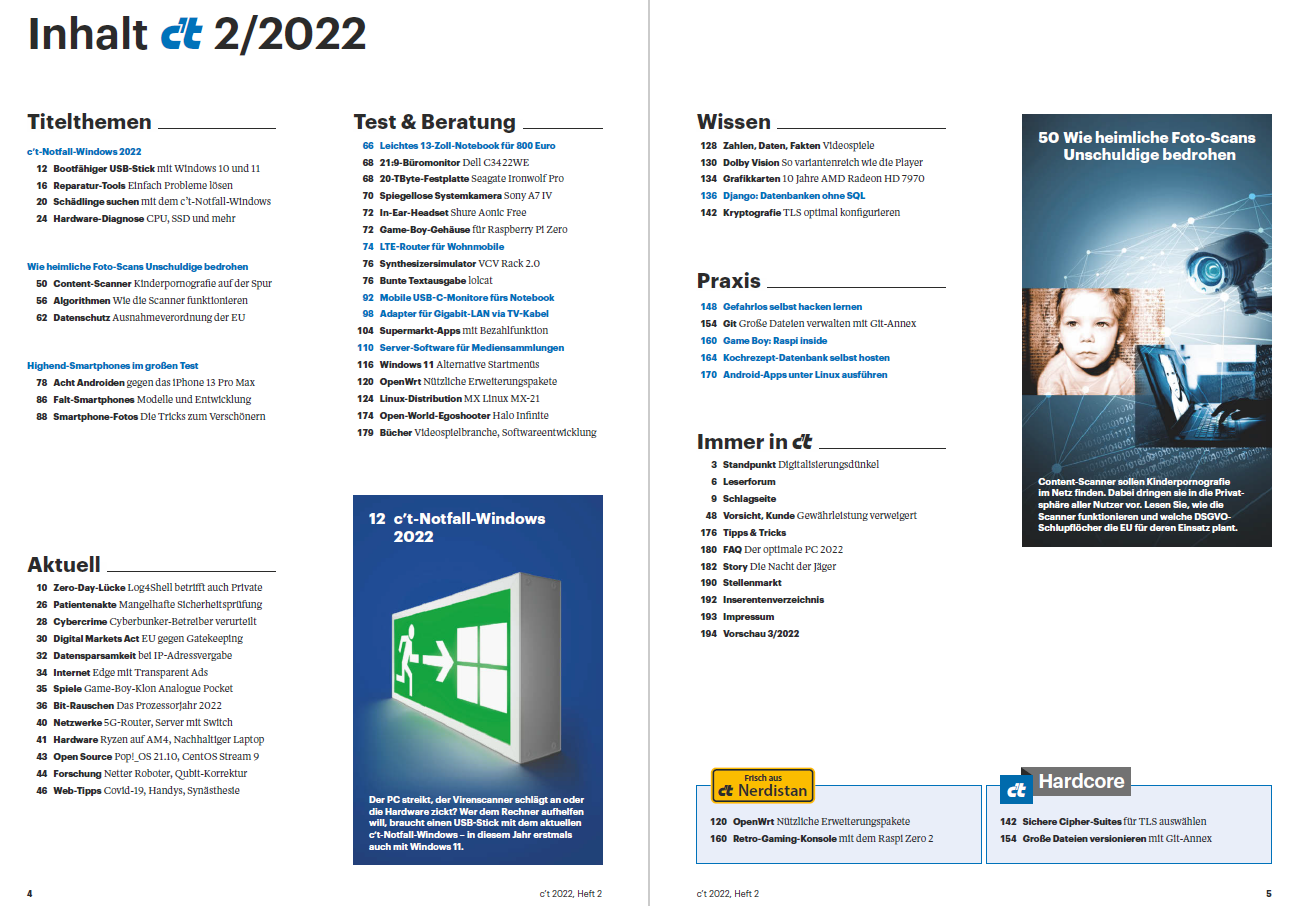

Titelthemen

- 12 Bootfähiger USB-Stick mit Windows 10 und 11

- 16 Reparatur-Tools Einfach Probleme lösen

- 20 Schädlinge suchen mit dem c’t-Notfall-Windows

- 24 Hardware-Diagnose CPU, SSD und mehr

- 50 Content-Scanner Kinderpornografie auf der Spur

- 56 Algorithmen Wie die Scanner funktionieren

- 62 Datenschutz Ausnahmeverordnung der EU

- 78 Acht Androiden gegen das iPhone 13 Pro Max

- 86 Falt-Smartphones Modelle und Entwicklung

- 88 Smartphone-Fotos Die Tricks zum Verschönern

-

Aktuell

- 10 Zero-Day-Lücke Log4Shell betrifft auch Private

- 26 Patientenakte Mangelhafte Sicherheitsprüfung

- 28 Cybercrime Cyberbunker-Betreiber verurteilt

- 30 Digital Markets Act EU gegen Gatekeeping

- 32 Datensparsamkeit bei IP-Adressvergabe

- 34 Internet Edge mit Transparent Ads

- 35 Spiele Game-Boy-Klon Analogue Pocket

- 36 Bit-Rauschen Das Prozessorjahr 2022

- 40 Netzwerke 5G-Router, Server mit Switch

- 41 Hardware Ryzen auf AM4

- 42 Notebook, Server-RAM Nachhaltiger Laptop

- 43 Open Source Pop!_OS 21.10, CentOS Stream 9

- 44 Forschung Netter Roboter, Qubit-Korrektur

- 46 Web-Tipps Covid-19, Handys, Synästhesie

-

Test & Beratung

- 66 Leichtes 13-Zoll-Notebook für 800 Euro

- 68 21:9-Büromonitor Dell C3422WE

- 68 20-TByte-Festplatte Seagate Ironwolf Pro

- 70 Spiegellose Systemkamera Sony A7 IV

- 72 In-Ear-Headset Shure Aonic Free

- 72 Game-Boy-Gehäuse für Raspberry Pi Zero

- 74 LTE-Router für Wohnmobile

- 76 Synthesizersimulator VCV Rack 2.0

- 76 Bunte Textausgabe lolcat

- 92 Mobile USB-C-Monitore fürs Notebook

- 98 Adapter für Gigabit-LAN via TV-Kabel

- 104 Supermarkt-Apps mit Bezahlfunktion

- 110 Server-Software für Mediensammlungen

- 116 Windows 11 Alternative Startmenüs

- 120 OpenWrt Nützliche Erweiterungspakete

- 124 Linux-Distribution MX Linux MX-21

- 174 Open-World-Egoshooter Halo Infinite

- 179 Bücher Videospielbranche

- 179 Bücher Softwareentwicklung

-

Wissen

- 128 Zahlen, Daten, Fakten Videospiele

- 130 Dolby Vision So variantenreich wie die Player

- 134 Grafikkarten 10 Jahre AMD Radeon HD 7970

- 136 Django: Datenbanken ohne SQL

- 142 Kryptografie TLS optimal konfigurieren

-

Praxis

- 148 Gefahrlos selbst hacken lernen

- 154 Git Große Dateien verwalten mit Git-Annex

- 160 Game Boy: Raspi inside

- 164 Kochrezept-Datenbank selbst hosten

- 170 Android-Apps unter Linux ausführen

-

Immer in c't

- 3 Standpunkt Digitalisierungsdünkel

- 6 Leserforum

- 9 Schlagseite

- 48 Vorsicht, Kunde Gewährleistung verweigert

- 176 Tipps & Tricks

- 180 FAQ Der optimale PC 2022

- 182 Story Die Nacht der Jäger

- 190 Stellenmarkt

- 192 Inserentenverzeichnis

- 193 Impressum

- 194 Vorschau 3/2022

Artikel-Details

- Anbieter:

- Heise Medien GmbH & Co. KG

- Artikelnummer:

- 4018837065181

- Veröffentlicht:

- 03.01.22