Computer und IT

Penetration Testing mit Metasploit (2. Auflg.)

Metasploit ist ein mächtiges Werkzeug, mit dem auch unerfahrene Administratoren gängige Angriffsmethoden verstehen und nachstellen können, um Sicherheitslücken im System aufzuspüren. Der Autor erläutert in diesem Buch gezielt alle Funktionen von Metasploit, die relevant für Verteidiger (sogenannte Blue Teams) sind, und zeigt, wie sie im Alltag der IT-Security wirkungsvoll eingesetzt werden können.Als Grundlage erhalten Sie das Basiswissen zu Exploits und Penetration Testing und setzen eine Kali-Linux-Umgebung auf. Mit dem kostenlos verfügbaren Portscanner Nmap scannen Sie Systeme auf angreifbare Dienste ab. Schritt für Schritt lernen Sie die Durchführung eines typischen Hacks mit Metasploit kennen und erfahren, wie Sie mit einfachen Techniken in kürzester Zeit höchste Berechtigungsstufen in den Zielumgebungen erlangen.Schließlich zeigt der Autor, wie Sie Metasploit von der Meldung einer Sicherheitsbedrohung über das Patchen bis hin zur Validierung in der Verteidigung von IT-Systemen und Netzwerken einsetzen. Dabei gibt er konkrete Tipps zur Erhöhung Ihres IT-Sicherheitslevels. Zusätzlich lernen Sie, Schwachstellen mit dem Schwachstellenscanner Nessus zu finden, auszuwerten und auszugeben.So wird Metasploit ein effizienter Bestandteil Ihrer IT-Sicherheitsstrategie. Sie können Schwachstellen in Ihrem System finden und Angriffstechniken unter sicheren Rahmenbedingungen selbst anwenden sowie fundierte Entscheidungen für Gegenmaßnahmen treffen und prüfen, ob diese erfolgreich sind.Aus dem Inhalt:Metasploit: Hintergrund und HistorieKali-Linux-Umgebung aufsetzenPentesting-GrundlagenSchwachstellen und ExploitsNmap-ExkursMetasploit-BasicsMetasploit in der VerteidigungHacking-PraxisbeispieleAnti-Virus-EvasionNessus-SchwachstellenscannerGlossar Autoreninfo (Stand: Mai 2020):Sebastian Brabetz ist als Geschäftsleiter verantwortlich für die Professional Security Services bei der mod IT GmbH und ist zertifiziert als Offensive Security Certified Professional (OSCP).Er arbeitet im Bereich IT Security in allen Bereichen vom Consulting über defensives Schwachstellen-Management und Incident Response bis hin zu offensiven Penetrationstests. U.a. gibt er Workshops zu den Themen Pentesting und Metasploit.

Blockchain Security from the Bottom Up

THE GOLD STANDARD IN UP-TO-DATE BLOCKCHAIN CYBERSECURITY HANDBOOKSIn Blockchain Security from the Bottom Up: Securing and Preventing Attacks on Cryptocurrencies, Decentralized Applications, NFTs, and Smart Contracts, accomplished blockchain and cybersecurity consultant and educator Howard E. Poston delivers an authoritative exploration of blockchain and crypto cybersecurity. In the book, the author shows you exactly how cybersecurity should be baked into the blockchain at every layer of the technology’s ecosystem. You’ll discover how each layer can be attacked and learn how to prevent and respond to those attacks in an environment of constant technological change and evolution. You’ll also find:* Illuminating case studies of real-world attacks and defenses at various layers in the blockchain ecosystem* Thorough introductions to blockchain technology, including its implementations in areas like crypto, NFTs, and smart contracts* Comprehensive explorations of critical blockchain topics, including protocols, consensus, and proof of workA can’t-miss resource for blockchain and cybersecurity professionals seeking to stay on the cutting-edge of a rapidly evolving area, Blockchain Security from the Bottom Up will also earn a place on the bookshelves of software developers working with cryptocurrencies and other blockchain implementations. HOWARD E. POSTON III is an independent blockchain consultant, educator, and content creator who has developed and taught over a dozen courses covering cybersecurity topics. He holds a master’s degree in Cybersecurity from the Air Force Institute of Technology and is a Certified Ethical Hacker. He has developed and facilitated blockchain security courses for major companies.CHAPTER 1 INTRODUCTION TO BLOCKCHAIN SECURITY 1The Goals of Blockchain Technology 2Anonymity 2Decentralization 2Fault Tolerance 2Immutability 3Transparency 3Trustless 3Structure of the Blockchain 3The Blockchain Network 5The Blockchain Node 5A Blockchain Block 6A Blockchain Transaction 7Inside the Blockchain Ecosystem 8Fundamentals 8Primitives 9Data Structures 9Protocols 9Consensus 9Block Creation 10Infrastructure 10Nodes 10Network 11Advanced 11Smart Contracts 11Extensions 11Threat Modeling for the Blockchain 12Threat Modeling with STRIDE 12Spoofing 12Tampering 12Repudiation 13Information Disclosure 13Denial of Service 13Elevation of Privilege 13Applying STRIDE to Blockchain 14Conclusion 14CHAPTER 2 FUNDAMENTALS 15Cryptographic Primitives 15Public Key Cryptography 16Introducing “Hard” Mathematical Problems 16Building Cryptography with “Hard” Problems 18How the Blockchain Uses Public Key Cryptography 19Security Assumptions of Public Key Cryptography 20Attacking Public Key Cryptography 20Hash Functions 25Security Assumptions of Hash Functions 25Additional Security Requirements 27How the Blockchain Uses Hash Functions 28Attacking Hash Functions 31Threat Modeling for Cryptographic Algorithms 32Data Structures 33Transactions 33What’s In a Transaction? 33Inside the Life Cycle of a Transaction 34Attacking Transactions 34Blocks 37Inside a Block 37Attacking Blockchain Blocks 38Threat Modeling for Data Structures 39Conclusion 39CHAPTER 3 PROTOCOLS 43Consensus 43Key Concepts in Blockchain Consensus 44Byzantine Generals Problem 44Security via Scarcity 45The Longest Chain Rule 46Proof of Work 46Introduction to Proof of Work 47Security of Proof of Work 48Proof of Stake 53Introduction to Proof of Stake 53Variants of Proof of Stake 54Security of Proof of Stake 54Threat Modeling for Consensus 59Block Creation 59Stages of Block Creation 60Transaction Transmission 60Block Creator Selection (Consensus) 60Block Building 61Block Transmission 61Block Validation 61Attacking Block Creation 62Denial of Service 62Frontrunning 63SPV Mining 65Threat Modeling for Block Creation 65Conclusion 65CHAPTER 4 INFRASTRUCTURE 67Nodes 67Inside a Blockchain Node 68Attacking Blockchain Nodes 68Blockchain- Specific Malware 69Denial-of-Service Attacks 70Failure to Update 71Malicious Inputs 72Software Misconfigurations 73Threat Modeling for Blockchain Nodes 74Networks 74Attacking the Blockchain Network 75Denial-of-service Attacks 75Eclipse/Routing Attacks 76Sybil Attacks 78Threat Modeling for Blockchain Networks 80Conclusion 80CHAPTER 5 ADVANCED 83Smart Contracts 83Smart Contract Vulnerabilities 84General Programming Vulnerabilities 85Blockchain- Specific Vulnerabilities 94Platform-Specific Vulnerabilities 103Application- Specific Vulnerabilities 119Threat Modeling for Smart Contracts 128Blockchain Extensions 128State Channels 129State Channel Security Considerations 129Sidechains 130Sidechain Security Considerations 131Threat Modeling for Blockchain Extensions 132Conclusion 133CHAPTER 6 CONSIDERATIONS FOR SECURE BLOCKCHAIN DESIGN 137Blockchain Type 137Public vs. Private 138Benefits of Public vs. Private Blockchains 138Open vs. Permissioned 139Benefits of Open vs. Permissioned Blockchains 139Choosing a Blockchain Architecture 140Privacy and Security Enhancements 140Zero-Knowledge Proofs 140Stealth Addresses 141Ring Signatures 141Legal and Regulatory Compliance 142Designing Secure Blockchains for the Future 143Index 145

Digitale Notizen mit GoodNotes

Mit GoodNotes erstellst und verwaltest du deine Notizen schnell und einfach auf dem iPad oder dem iPhone. Egal ob in der Schule, im Studium, beruflich oder privat: Die vielfältigen Funktionen der umfangreichen App ermöglichen es dir, verschiedenste Inhalte wie Notizen, Fotos, gescannte Dokumente, PDF-Dateien und Sketchnotes miteinander zu kombinieren und das Potenzial deines digitalen Notizbuchs voll auszuschöpfen.Die Autorin führt dich Schritt für Schritt durch die Menüs und alle wichtigen Funktionen von GoodNotes: vom Erstellen eines Notizbuchs über den Import verschiedener Dateiformate bis hin zur Datensicherung. Du lernst, wie du eigene Vorlagen und Sticker erstellst, Dokumente einscannst, die Handschrifterkennung nutzt und GoodNotes ganz nach deinen Bedürfnissen einrichtest und anpasst.Darüber hinaus gibt dir die Autorin einen praktischen Leitfaden für die klare Strukturierung deiner Notizen an die Hand und zeigt dir, wie du dich mit GoodNotes selbst organisierst und online mit anderen zusammenarbeitest.Ein farbiges Kapitel rund um die kreative Gestaltung deiner Notizen mit Schmuckschrift, Farben, Sketchnotes und mehr sowie eine Vielzahl von Beispielen als Inspiration für den Einsatz von GoodNotes im Alltag runden dieses Praxisbuch ab.Zahlreiche Tipps und Best Practices helfen dir, GoodNotes effektiv zu nutzen und optimal in deine Arbeitsabläufe einzubinden. So bist du bestens darauf vorbereitet, deine Notizen von der »Papierwelt« auf die »digitale Welt« umzustellen.Aus dem Inhalt:Tipps für die passende HardwareNotizbücher anlegen und organisierenStiftwerkzeuge, Auswahlfunktion, Bilder einfügen und mehrEffizient arbeiten mit der Suchfunktion, Gliederungen, Favoriten und VorlagenImportfunktion und Dokumente scannenLernkarten, Präsentationen und Online-ZusammenarbeitKreative Gestaltung mit Farben, Schmuckschriften und StickernInspiration für Mindmaps, Mitschriften, Kalender, Bullet Journals und mehrNotizen exportieren und druckenSchritt für Schritt auf digitale Notizen umsteigen Autorin:Andrea Rawanschad ist Enthusiastin für handschriftliche Notizen mit klarer Struktur und kreativer Gestaltung sowie Expertin für Selbstorganisation. Digital, denn sie ist bekennender GoodNotes-Fan und organisiert ihren gesamten beruflichen und privaten Alltag mit Hilfe der App. Als Inhaberin der LIKE PAPER Andrea Rawanschad GmbH berät und begleitet sie Menschen bei der Umstellung auf digitale Notizen mit GoodNotes.

Lean UX (3. Auflage)

Mit agilen Teams erfolgreiche Produkte designen Lean UX ist ein Synonym für modernes Produktdesign und -entwicklung. Durch die Kombination von menschenzentriertem Design, agilen Arbeitsweisen und einem ausgeprägten Geschäftssinn machen Designer:innen, Produktmanager:innen, Entwickler:innen und Scrum Master auf der ganzen Welt Lean UX heute zum führenden Ansatz für digitale Produktteams.In der dritten Auflage dieses preisgekrönten Buches helfen Ihnen die Autoren Jeff Gothelf und Josh Seiden, sich auf das Produkterlebnis und nicht auf die Ergebnisse zu konzentrieren. Sie lernen Taktiken für die Integration von User Experience Design, Produktentdeckung, agilen Methoden und Produktmanagement kennen. Und Sie erfahren, wie Sie Ihr Design in kurzen, iterativen Zyklen vorantreiben können, um zu ermitteln, was für Unternehmen und Benutzer:innen am besten funktioniert. Lean UX führt Sie durch diesen Wandel – zum Besseren.Erleichtern Sie Ihrem Team den Lean-UX-Prozess mit dem Lean-UX-Canvas.Stellen Sie sicher, dass jedes Projekt mit klaren kundenzentrierten Erfolgskriterien beginnt.Verstehen Sie die Rolle der Designer:innen in einem agilen Team.Stellen Sie sicher, dass die Designarbeit in jedem Sprint stattfindet.Bauen Sie Produktentdeckung in die »Geschwindigkeit« Ihres Teams ein.Zielgruppe: UX-/Produktdesigner*innenProduktmanager*innenScrum MasterManager*innen von UX-TeamsAutoren: Jeff Gothelf unterstützt Unternehmen bei der Entwicklung besserer Produkte und Führungskräfte bei der Entwicklung einer Kultur, die bessere Produkte hervorbringt. Er begann als Software-Designer und arbeitet heute als Coach, Berater und Keynote-Speaker, der Unternehmen dabei hilft, die Lücken zwischen geschäftlicher Agilität, digitaler Transformation, Produktmanagement und menschenzentriertem Design zu schließen.Josh Seiden ist Designer, Autor und Coach. Er hilft Teams dabei, echte Probleme für Kunden zu lösen und Mehrwert für Unternehmen zu schaffen. Als Coach hilft er Teams, ihre Arbeitsweise zu verbessern, eine effektivere Zusammenarbeit aufzubauen und die Reise der Produktentwicklung zu genießen.

Xiaomi 12 / 12 Pro / 12X

Die verständliche Anleitung für Ihr Smartphone:- Alle Funktionen & Einstellungen auf einen Blick- Schritt für Schritt erklärt – mit praktischen TippsMit diesem smarten Praxisbuch gelingt Ihnen der schnelle und sichere Einstieg in Ihr Smartphone. Lernen Sie das Xiaomi 12 / 12 Pro / 12X von Grund auf kennen und beherrschen! Anschauliche Anleitungen, Beispiele und Bilder zeigen Ihnen gut nachvollziehbar, wie Sie Ihr mobiles Gerät optimal handhaben – von der Ersteinrichtung und Personalisierung über die große Funktionsvielfalt bis zu den wichtigsten Anwendungen. Nutzen Sie darüber hinaus die übersichtlichen Spicker-Darstellungen: Damit können Sie jene Bedienungsschritte, die man am häufigsten braucht, aber immer wieder vergisst, auf einen Blick finden und umsetzen. Freuen Sie sich auf viele hilfreiche Tipps und legen Sie ganz einfach los!Aus dem Inhalt:- Alle Bedienelemente des Xiaomi 12 / 12 Pro / 12X- Ersteinrichtung und Tipps zum Umzug- Google-Konto erstellen und verwalten- Die Benutzeroberfläche Ihres Smartphones personalisieren- Apps aus dem Play Store herunterladen- Kontakte anlegen und im Adressbuch verwalten- Anrufe tätigen und SMS austauschen - Nachrichten über Mail und WhatsApp versenden und empfangen- Uhr, Kalender, Maps und andere praktische Apps nutzen - Fotos sowie Videos aufnehmen, verwalten und teilen- Ins Internet gehen über WLAN und mobile Daten - Updates, Datenschutz und Sicherheit

Teach Yourself VISUALLY Python

A SIMPLE, STRAIGHTFORWARD, AND HANDS-ON ROADMAP TO THE WORLD OF COMPUTER PROGRAMMING WITH PYTHONTeach Yourself VISUALLY: Python is your personal guide to getting you started in programming. As one of the world's most popular—and most accessible—coding languages, Python is your gateway into the wide and wonderful world of computer science. This hands-on guide walks you through Python step by clearly illustrated step, from writing your very first Python code in a terminal window or the VS Code app through to creating your own lists, dictionaries, and custom classes.In the book, you’ll learn to:* Install Python and the tools you need to work with it on Windows, macOS, and Linux* Work with files and folders, manipulate text, and create powerful functions that do exactly what you want* Write clean code that makes decisions effectively, repeats actions as needed, and handles any errors that occurA must-have resource for aspiring programmers starting from the very beginning, Teach Yourself VISUALLY: Python is also an indispensable handbook for programmers making a transition from another language.CHAPTER 1 GETTING READY TO WORK WITH PYTHONUnderstanding What Python Is and Does 4Choose the Right Version of Python 6Install Python on Windows 8Install Python on the Mac 12Install Python on Linux If Necessary 14Learn About Development Tools for Python 16Download and Install Visual Studio Code 20Get Started with Visual Studio Code and Apply a Theme 22Install Visual Studio Code Extensions for Python 24Configure Visual Studio Code for Working with Python 26CHAPTER 2 WRITING AND RUNNING YOUR FIRST PYTHON CODEUnderstanding the main() Function 30Create and Save a New Script in Visual Studio Code 32Write and Run Code in Visual Studio Code 34Execute Python Commands in a Terminal Window 38Run a Python Script in a Terminal Window 39Understanding Comments in Python 40Add Comments to Your Code 42Grasp Importing Modules and Objects 44Import Modules and Use Their Methods 48CHAPTER 3 GETTING STARTED WITH VARIABLESUnderstanding Variables and Their Usage 52Understanding Python’s Data Types 54Work with Integers 58Work with Floating‐Point Values 60Work with Boolean Values 62Work with Tuples 64Work with Sets 66Start Working with Strings 68Start Working with Lists 70Start Working with Dictionaries 72Convert Data from One Type to Another 74CHAPTER 4 WORKING WITH FILES AND DIRECTORIESUnderstanding Working with Files and Directories 78Load the os Module and List Files and Directories 80Navigate Among Directories 82Create and Delete Directories 84Rename, Move, and Copy Files and Directories 88Get Information About the User and System 92Split a File Path into Its Components 94Understanding Python’s open() Function 96Understanding Python’s Ways of Closing Files 97Open a File If It Exists; If Not, Create It 98Check an Open File’s Status and Close It 100Write Data to a File 102Open a File for Both Reading and Writing 104Append Data to a File 106Read a Text File 108CHAPTER 5 WORKING WITH PYTHON’S OPERATORSMeet the Arithmetic Operators 112Work with the Arithmetic Operators 114Meet the Assignment Operators 116Work with the Assignment Operators 117Meet the Comparison Operators 118Work with the Comparison Operators 119Meet the Logical Operators 120Work with the Logical Operators 121Meet the Identity Operators 122Work with the Identity Operators 123Meet the Membership Operators 124Work with the Membership Operators 125Meet the Bitwise Operators 126Work with the Bitwise Operators 127CHAPTER 6 MAKING DECISIONS WITH IF STATEMENTSLearn the Essentials of if Statements 130Understanding the if Statement 132Create an if Statement 133Understanding the if else Statement 134Create an if else Statement 135Understanding the if elif Statement 136Create an if elif Statement 137Understanding the if elif else Statement 138Create an if elif else Statement 139Understanding Nested if Statements 140Create Nested if Statements 141Chapter 7 Repeating Actions with LoopsUnderstanding Python’s Loops 144Understanding How for Loops Work 146Create for Loops 148Understanding How while Loops Work 150Create while Loops 152Understanding break Statements in Loops 154Using a break Statement to Exit a Loop Early 155Understanding continue Statements in Loops 156Using a continue Statement in a Loop 157Understanding else Statements in Loops 158Using an else Statement in a Loop 159Understanding Loop Nesting 160Nest Loops to Create Complex Repetition 161CHAPTER 8 WORKING WITH FUNCTIONSUnderstanding Functions and Their Syntax 164Understanding Function Parameters and Returns 166Using Python’s Built‐In Functions 168Create a Function with Parameters and a Return 172Create a Function with a Parameter But No Return 173Create a Function with No Parameters But a Return 174Create a Function with No Parameters and No Return 176Create a Function That Returns Multiple Values 177Create a Function with Optional Parameters 178CHAPTER 9 WORKING WITH TEXTLearn the Essentials of Strings 182Create Single‐Line Strings 184Create Multiline Strings 186Meet Python’s String Methods 188Return Information About a String 190Transform and Clean Up a String 192Return Part of a String via Slicing 194Concatenate and Repeat Strings 196Search for One String Inside Another String 198Check and Change String Capitalization 200Meet Python’s Tools for Building Strings 204Build Strings with the Interpolation Operator 210Build Strings with the .format Method 212Build Strings with f‐Strings 214Build Strings with Template Strings 216CHAPTER 10 HANDLING ERRORSUnderstanding the Various Types of Errors 220Identify Common Python Errors 222Meet the try except Block 224Cause Errors and Trap Exceptions 226Raise an Exception Manually 228Add an else Block or a finally Block 229Create Nested try except Blocks 230Create Custom Exceptions 232CHAPTER 11 WORKING WITH LISTS AND DICTIONARIESUnderstanding Lists and Their Use 236Create a List 238Meet Python’s List Methods 239Add Items to a List 240Remove Items from a List 242Locate Items and Access Data in a List 244Sort the Items in a List 246Understanding Dictionaries and Their Use 248Create a Dictionary and Return Values 250Meet Python’s Dictionary Methods 251Create a Dictionary from an Existing Iterable 252Add Key/Value Pairs to a Dictionary 254Remove Key/Value Pairs from a Dictionary 256Return Keys and Values from a Dictionary 258CHAPTER 12 WORKING WITH CLASSESUnderstanding Classes and Instances 262Create a Class and Instantiate Instances 264Understanding Class and Instance Attributes 266Set Class and Instance Attributes 268Grasp Class, Instance, and Static Methods 270Create an Instance Method 274Create a Class Method 275Create a Static Method 276Review the Class’s Code 277Index 278

Cloud Attack Vectors

Cyberattacks continue to increase in volume and sophistication, targeting everything owned, managed, and serviced from the cloud. Today, there is widespread consensus—it is not a matter of if, but rather when an organization will be breached. Threat actors typically target the path of least resistance. With the accelerating adoption of cloud technologies and remote work, the path of least resistance is shifting in substantive ways. In recent years, attackers have realigned their efforts, focusing on remaining undetected, monetization after exploitation, and publicly shaming organizations after a breach.New, innovative, and useful products continue to emerge and offer some cloud protection, but they also have distinct limitations. No single, standalone solution or strategy can effectively protect against all cloud attack vectors or identify all malicious activity. The simple fact is that the cloud is based on a company’s assets being offered as services. As a result, the best security any organization can achieve is to establish controls and procedures in conjunction with services that are licensed in the cloud.Cloud Attack Vectors details the risks associated with cloud deployments, the techniques threat actors leverage, the empirically-tested defensive measures organizations should adopt, and shows how to improve detection of malicious activity.WHAT YOU’LL LEARN* Know the key definitions pertaining to cloud technologies, threats, and cybersecurity solutions* Understand how entitlements, permissions, rights, identities, accounts, credentials, and exploits can be leveraged to breach a cloud environment* Implement defensive and monitoring strategies to mitigate cloud threats, including those unique to cloud and hybrid cloud environments* Develop a comprehensive model for documenting risk, compliance, and reporting based on your cloud implementationWHO THIS BOOK IS FORNew security professionals, entry-level cloud security engineers, managers embarking on digital transformation, and auditors looking to understand security and compliance risks associated with the cloud MOREY J. HABER is Chief Technology Officer at BeyondTrust. He has more than 20 years of IT industry experience and is author of the book Privileged Attack Vectors and Asset Attack Vectors. Morey joined BeyondTrust in 2012 as a part of the eEye Digital Security acquisition. He currently oversees BeyondTrust technology for vulnerability, privileged, and remote access management solutions. In 2004, Morey joined eEye as the Director of Security Engineering and was responsible for strategic business discussions and vulnerability management architectures in Fortune 500 clients. Prior to eEye, he was a Development Manager for Computer Associates, Inc. (CA), responsible for new product beta cycles and named customer accounts. Morey began his career as a Reliability and Maintainability Engineer for a government contractor building flight and training simulators. He earned a Bachelors of Science in Electrical Engineering from the State University of New York at Stony Brook.BRIAN CHAPPELL is Chief Security Strategist for Beyond Trust, EMEA & APAC, and is a multi-skilled individual with a passion for delivering best practice solutions that help customers run their businesses more effectively and securely. His specialties include: cybersecurity solutions, IT strategy and implementation, project management, global IT operations management, sales engineering, software development, and enterprise and solutions architecture.CHRISTOPHER HILLS is a Security Strategist focused on Privileged Access Management (PAM) and Identity and Access Management (IAM). He is Security Strategist for BeyondTrust's Privileged Access Management Solutions, enforcing Privileged Password Management and Privileged Session Management, Privileged Endpoint Management, and Secure Remote Access which utilizes a single pane of glass for all management aspects, including Automated Account Discovery, Privileged Management and Elevation, Audit and Compliance, and Behavior & Reporting. His responsibilities include: IAM/PAM focus, strategy, mentoring, leadership, customer and prospect liaison, thought leadership, background reference, business development, customer-facing GRC, and working closely with global sales and marketing organizations to help support GTM efforts while assisting with critical sales opportunities and key marketing events.FORWARDINTRODUCTIONCHAPTER 1. CLOUD COMPUTINGSoftware as a ServicePlatform as a ServiceInfrastructure as a ServiceFunction as a ServiceX as a ServiceDesktop as a ServiceData Center as a ServiceManaged Software as a ServiceBackend as a ServiceCHAPTER 2. CLOUD PROVIDERSAmazon Web ServicesMicrosoft AzureGoogle Cloud PlatformOracle CloudAlibabaOther ServicesCHAPTER 3. CLOUD DEFINITIONSIdentitiesAccountsEntitlementsPrivilegesRightsPermissionsContainersSegmentationMicrosegmentationInstancesChapter 4. Asset ManagementDiscoveryCHAPTER 5. ATTACK VECTORSEntitlementsVulnerabilitiesHardeningConfigurationsCredentialsS3 BucketsIdentitiesEntitlementsAPIAuthenticationCertificatesPhishingRemote AccessSupply Chain – 3rd Party MSP/MSSPChapter 6. MitigationsHardeningPatch ManagementPAMCIEMCIAMCWPPChapter 7. Regulatory ComplianceSecurity QuestionnairesSOCType IType IIType IIICloud Security AllianceCCMCAIQCIS ControlsPCI DSSISONISTFedRampChapter 8. ArchitecturesZero TrustCloud-NativeHybridEphemeral ImplementationsAccountsInstancesPrivilegesCHAPTER 9. Imposter SyndromeCHAPTER 10. RECOMMENDATIONSCHAPTER 11. CONCLUSION

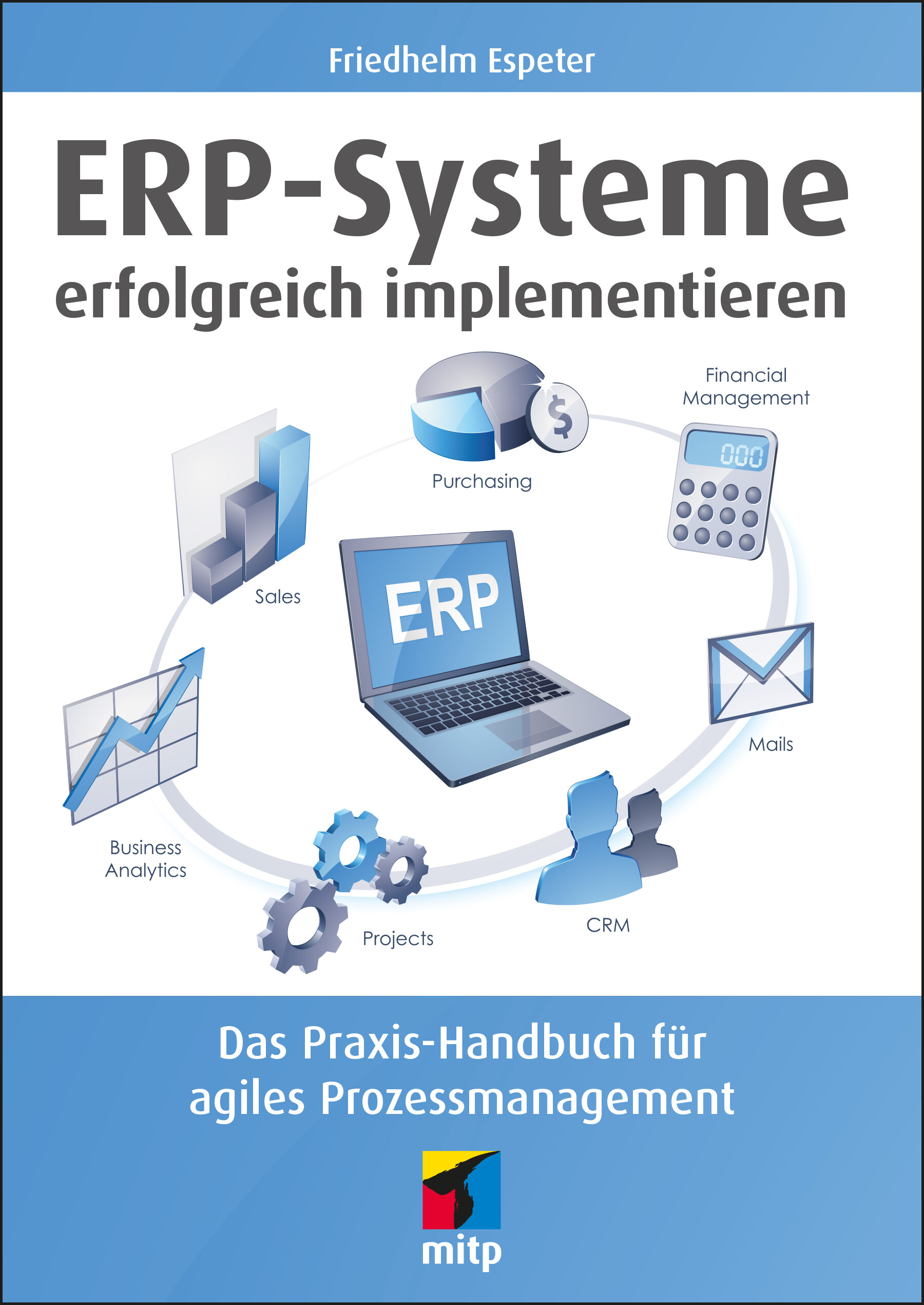

ERP-Systeme erfolgreich implementieren

Mit Enterprise Resource Planning werden Personal und Ressourcen in einem Unternehmen termingemäß und bedarfsgerecht geplant, gesteuert und verwaltet. Dabei geht es nicht primär um die Entwicklung oder Produktion von Software, sondern um die Installation einer fertigen Software und deren Adaption an eine Organisation. Ein ERP-Projekt beinhaltet daher immer individuelle und bedarfsgerechte Anpassungen – sowohl an der eingesetzten Standard-Software als auch im Unternehmen.Friedhelm Espeter zeigt in diesem Buch, wie Sie bei der Implementierung von ERP-Systemen erfolgreich vorgehen. Dabei erfahren Sie insbesondere, inwiefern agiles Prozessmanagement von Vorteil ist, um nicht nur die Vorgaben zu Zeit, Budget und Qualität zu erfüllen, sondern auch um die richtige Balance zwischen Änderungen an der Software und in den Unternehmensprozessen zu finden.Zudem lernen Sie, wie Sie die Risiken der Zeit- und Kostenüberschreitung durch agile Beweglichkeit und Anpassungsfähigkeit reduzieren, um Business-Software erfolgreich einzuführen. Darüber hinaus wird besonderer Wert auf die praktischen Aspekte des agilen Ansatzes z.B. in Form von Workshops und Best Practices gelegt.Die hier dargestellten methodischen Vorgehensweisen basieren auf den 25-jährigen Erfahrungen des Autors in der Implementierung von ERP-Software. Eingeflossen sind die Methoden Triton Target der ehemaligen Fa. Baan, AIM for Business Flows der Fa. Oracle und das von Barry W. Boehm entwickelte Spiralmodell.Aus dem Inhalt:Implementierungsmethoden verstehen: Geschäftsprozesse, Testworkshops, Test-skripts und -casesPraktisches Vorgehen bei der agilen Einführung von Business-SoftwareKauf, Beratung und Projekt-SetupNotwendige Schritte in der EvaluierungsphaseDie verschiedenen Zyklen der ImplementierungsphaseErforderliche Anpassungen vornehmen, Daten übernehmen und Software testenChange-Management: Veränderungsprozesse aktiv steuernDurchführung von ValidierungsworkshopsAufbau der Projekt-InfrastrukturGelungener Systemübergang und effektives Projektmanagement Autor:Friedhelm Espeter, Projektmanager (PMP/PMI) und Scrum Master (PSM I), arbeitet seit mehr als 30 Jahren als Projektmanager bei der Implementierung von Standard-Software. Er war Manager bei namhaften amerikanischen und europäischen Softwarehäusern und arbeitet heute als Berater zu Projekt-Management-Services speziell im ERP-Umfeld.

Kubernetes Application Developer

Write efficient, smart, and optimized code for containerized applications on public and private clouds at a generic level. This book shows you how to set up microservices that are robust, scalable, and capable of running on GKE (Google Kubernetes Service), AKS (Azure Kubernetes Service), ECS (Elastic Container Service), or even on a vanilla K8S cluster.The book covers the nuts and bolts of container orchestration engines (COEs) and explains how to install and configure them. It also covers creation and deployment of a sample application on COEs. You will learn how to integrate different applications such as OAuth and how to test them and secure them using Istio Citadel. You also will be taught how to create HPA rules for microservices and scale only those microservices that require it, making your stack intelligent. In the concluding chapter, the book explains how to build a SaaS solution from scratch, running on the cloud with automated deployments accessed publicly via a secured ingress K8S controller.By the end of the book, you will have a good understanding of developing microservices and how to design and create a software solution on the cloud.WHAT YOU WILL LEARN* Build software on Kubernetes in the most optimized way* Interact with Kubernetes using client SDKs in Python, Go, nodejs, etc.* Create a testing and deployment CI/CD system for software stacks* Secure your application using Istio, without writing code* Access microservices using ingress controllers and scale them using HPA rulesWHO THIS BOOK IS FORSoftware and system engineers and developersPRATEEK KHUSHALANI is a Cloud Architect at Google and works as a full stack developer in developing cloud based accelerators. Prior to Google, he worked as software developer at IBM and worked as an individual contributor on the development of SDN networking of the IBM public cloud. He has worked across industries such as software, retail, and R&D prototypes, with a focus on cloud computing and machine learning. At Google, he contributes to the development of tools which help accelerate customer's migration journey to Google Cloud Platform. Prateek has strong expertise in developing and designing IaaS, PaaS, and SaaS solutions for both public and private clouds. He holds a bachelor's degree from Birla Institute of Technology, Mesra. He is an open-source contributor and is an active writer on tech blogs.•Chapter 1, Cloud Computing and KubernetesChapter Goal:o What is cloud computingo What is Kuberneteso Different distributions of Kuberneteso Setting up a K8S cluster- for workshop purposeso Common commands of K8So Place of Kubernetes from an architecture point of view.•Chapter 2, Creating Applications on KubernetesChapter Goal:o Create an Apache http servero Create a Java Tomcat war-based servero Create a gRPC API servero Create a Rest API servero Differences when creating applications on Kubernetes.o How will the application be actually called in a production based cluster.•Chapter 3, Testing of Applications on KubernetesChapter Goal:o Creating a CI system for testing.o Using of Pytest, go test, behave and other best testing tools based on programming language.o Adding a simple CD system stage.o Coverage of code and mock of applications to replicate real time scenarios.•Chapter 4, Security of ApplicationsChapter Goal:o Creating a book inventory application composed of UI, API and DBo Using cloud services instead of reinventing the wheelo Using and understand Istio for TLS Encryption and monitoring.o Understanding authentication/authorization and RBAC systems.o Leverage all the services available rather than developing things to secure all microservices.•Chapter 5, Networking of ApplicationsChapter Goal:o Understanding the basics of networking in Kubernetes.o How containers/pod reach each other via overlay networking.o Different ways networking is configured in Kubernetes cluster.o Using name-based DNS routing in applications rather than IP’so Understanding load balancers and the features provided by it.o Using Istio to create a service mesh of microservices and see the flow of traffic between them.o Configuring Kubernetes objects such as Ingress, Service, Endpoints.•Chapter 6, Scaling of Software SolutionChapter Goal:o Identify which microservice of the solution is becoming a bottlenecko Creating HPA rules in Kubernetes to scale specific microservice.o Use case and real-world problems and solutions to them via scaling.•Chapter 7, Building a SaaS SolutionChapter Goal:o Start with nothing but a simple k8s cluster.o Create microservice with your own hands one by one.o Identify what all services are required for building a sample SaaS e commerce solution.o Creating/Configuring a UI, API, DB, business logic, monitoring software stack.o Architecting the entire solution.o Bring the stack up and testing it against load and autoscaling the solution to support any number of requests.

Getting Started with Ethereum

Get started with blockchain development with this step-by-step guide. This book takes you all the way from installing requisite software through writing, testing, and deploying smart contracts.Getting Started with Ethereum delves into technologies most closely associated with Ethereum, such as IPFS, Filecoin, ENS, Chainlink, Truffle, Ganache, OpenZeppelin, Pinata, Fleek, Infura, Metamask, and Opensea. Author Davi Bauer walks you through project creation, how to compile projects and contracts, configure networks, and deploy smart contracts on blockchains. He then covers smart contracts, including deploying and verifying them. This book approaches blockchain in a way that allows you to focus on the topic that most interests you, covering Ethereum-related technologies broadly and not just focusing on Solidity.This hands-on guide offers a practical rather than conceptual approach get you coding. Upon completing this book, you will be able to confidently develop and deploy smart contracts on blockchains.Source code can be found at https://github.com/Apress/getting-started-ethereum.WHAT YOU WILL LEARN* Understand tokenization of assets, including NFTs, using Ethereum* Host censorship-resistant applications using IPFS* Deploy on second-layer blockchains using Polygon* Deploy smart contracts with multiple technologies around EthereumWHO IS THIS BOOK FOROff-chain developers who want to migrate to on-chain development starting with the Ethereum blockchain and the technologies around it. Prior programming knowledge and conceptual understanding of blockchain is necessary. Davi Pedro Bauer has over 20 years of experience in the IT sector with experience in analysis and systems development. He has been working with agile methods since 2009, where he participated in agile adoption programs in multidisciplinary teams, supporting the implementation of processes and practices such as Scrum and Kanban, as well as the launch of new digital products for web and mobile platforms. Since 2016, he has been studying topics related to Blockchain, such as cryptocurrencies, asset tokenization, smart contracts, and decentralized applications (DApps), and since 2019, he has been working with DevSecOps from code to infrastructure. ● Pre requirements○ Install Blockchain Dev Kit Extension on VS Code■ Installing the extension○ Install Truffle■ Installing Truffle■ Checking Truffle installation○ Install Ganache CLI■ Installing Ganache■ Starting Ganache locally○ Install DockerChapter 1: MetaMask○ Install and Setup MetaMask Wallet■ Installing the wallet■ Configuring the wallet■ Accessing your wallet■ Discovering your wallet addressChapter 2: Infura○ Create an account on Infura■ Creating a new account■ Setting up your Infura projectChapter 3: Solidity○ Get started with Solidity project on VS Code■ Creating a new project■ Compiling the project■ Deploying to development BlockchainChapter 4: ERC20 Tokens○ Write a simple ERC20 token using OpenZeppelin■ Preparing the environment■ Writing the contract■ Setting the Solidity compiler version■ Compiling the contract■ Verifying the result○ Deploy ERC20 token to ganache development Blockchain■ Preparing the migration■ Writing the contract■ Starting the Blockchain■ Configuring the Blockchain network■ Deploying the contract■ Adding the token to a wallet○ Create an ERC20 token with fixed supply■ Creating the project■ Writing the contract■ Starting Ganache development Blockchain■ Migrating the contract■ Configuring MetaMask■ Adding the token■ Transferring tokens between accounts○ Deploy ERC20 token to Testnet using Infura■ Installing the pre-requirements■ Setting up your Infura project■ Setting up your Smart Contract■ Configuring the private key■ Deploying the Smart Contract■ Checking your wallet balance■ Verifying the Smart Contract on Etherscan○ Deploy ERC20 token to Polygon Testnet (Layer 2)■ Installing the pre-requirements■ Adding Polygon Mumbai to MetaMask networks■ Activating the Polygon add-on on Infura■ Setting up your Infura project■ Setting up your Smart Contract■ Configuring the network (using Matic endpoint)■ Configuring the network (using Infura endpoint)■ Configuring the private key■ Deploying the Smart Contract■ Checking your wallet balance■ Verifying the Smart Contract on Polygan Scan○ Deploy ERC20 Token to Polygon Mainnet (Layer 2)■ Adding Polygon Mainnet to MetaMask networks■ Configuring the network (using Infura endpoint)■ Deploying the Smart Contract■ Checking your wallet balance■ Verifying the Smart Contract on polyganscanChapter 5: Unit Tests for Smart Contracts○ Write Unit Tests for ERC20 Smart Contracts■ Creating a new unit test file■ Writing test for the contract total supply■ Writing test asserting for the contract balanceChapter 6: ERC721- Non-Fungible Tokens○ Create your art NFT using Ganache and OpenZeppelin■ Creating the project■ Configuring the wallet■ Configuring the network■ Configuring the solidity compiler■ Configuring the private key■ Creating the badge image■ Adding the badge to your local IPFS■ Pinning the badge to a remote IPFS node■ Creating the badge metadata■ Compiling the Smart Contract■ Migrating the Smart Contract■ Instantiate the Smart Contract■ Awarding badge to a wallet■ Checking badge on Etherscan■ Adding the NFT token to your wallet○ Sell your art NFT on Opensea■ Connecting to OpenSea■ Viewing your badge■ Listing your badge for sale■ Exploring listing detailsChapter 7: Faucets○ Get Test Ether From Faucet on Ropsten Network■ Accessing the faucet■ Waiting for the transaction○ Get Test Ether From Faucet on Rinkeby Testnet■ Preparing for funding■ Funding your wallet■ Checking your wallet○ Get Test MATIC From Faucet on Mumbai Testnet■ Preparing for funding■ Funding your wallet■ Checking your wallet○ Get Test MATIC From Faucet on Mainnet■ Preparing for funding■ Funding your wallet■ Checking your walletChapter 8: IPFS - InterPlanetary File System○ Create Your IPFS Node■ Installing the node■ Configuring the node■ Testing the node■ Exploring your IPFS node○ Add Files to IPFS■ Adding the file■ Viewing the file content on the console■ Checking the file in the web ui■ Viewing the file content in the browser○ Setup IPFS Browser Extension■ Installing the browser extension■ Configuring the node type■ Starting an external node■ Importing a file○ Pin and Unpin IPFS Files on Local Node■ Starting your local node■ Adding file to your node■ Checking the file was added■ Verifying your file was pinned■ Unpinning your file■ Pinning your file manually○ Pin and Unpin Files on Remote Node using Pinata■ Setting up API Keys on Pinata■ Setting up Pinata as a remove service on your terminal■ Adding a new file to your local IPFS node■ Pinning your file to the remote IPFS node■ Unpinning your file from the remote IPFS node○ Host Your Site on IPFS Using Fleek■ Login on Fleek■ Cloning your existing repository■ Installing Fleek■ Initializing Fleek■ Deploying your siteChapter 9: Filecoin○ How to preserve files on Filecoin local node■ Creating the project■ Configuring truffle■ Adding an image to be preserved■ Installing dependencies■ Starting local endpoints■ Preserving files to FilecoinChapter 10: ENS - Ethereum Name Service○ Register your ENS to Receive any Crypto, Token or NFT on Your Wallet■ Searching your domain name■ Request to register■ Managing your registration name■ Checking the name resolutionChapter 11: Chainlink○ Get Crypto Prices Inside Smart Contracts using Chainlink Oracles■ Creating the project■ Creating the Smart Contract■ Creating the migration■ Setting up your Infura project■ Configuring the wallet■ Configuring the network■ Configuring the solidity compiler■ Configuring the private key■ Compiling the Smart Contract■ Deploying the Smart Contract■ Getting the price information from the Smart ContractChapter 12: Nethereum○ Get Ether Balance using Nethereum■ Creating the project■ Installing web3■ Creating the method■ Getting the balance

Java EE to Jakarta EE 10 Recipes

Take a problem-solution approach for programming enterprise Java or Java EE applications and microservices for cloud-based solutions, enterprise database applications, and even small business web applications. _Java EE to Jakarta EE 10 Recipes_ provides effective, practical, and proven code snippets that you can immediately use to accomplish just about any task that you may encounter. You can feel confident using the reliable solutions that are demonstrated in this book in your personal or corporate environment.Java EE was made open source under the Eclipse Foundation, and Jakarta EE is the new name for what used to be termed the Java Platform, Enterprise Edition. This book helps you rejuvenate your Java expertise and put the platform’s latest capabilities to use for quickly developing robust applications. If you are new to Jakarta EE, this book will help you learn the features of the platform and benefit from one of the most widely used and powerful technologies available for cloud-native enterprise application development today.Examples in this book highlight Jakarta EE’s capabilities, helping you to build streamlined and reliable applications using the latest in Java technologies. The book takes a problem-solution approach in which each section introduces a common programming problem, showing you how to solve that problem in the best possible way using the latest features in Jakarta EE. Solutions in the form of working code examples are presented that you can download and use immediately in your own projects. Clear descriptions are provided to help you understand and learn to build further on the solutions provided.This is the ideal book for the code-focused programmer interested in keeping up with the future of enterprise development on the Java Platform.WHAT YOU WILL LEARN* Develop enterprise java applications using the latest open-source Jakarta EE platform* Create great-looking user interfaces using Jakarta Servlets, Jakarta Server Pages, Jakarta Server Faces and the Eclipse Krazo framework (an implementation of Jakarta MVC)* Build database applications using Jakarta NoSQL, Jakarta Persistence, and Jakarta Enterprise Beans.* Develop enterprise grade applications using Context & Dependency Injection, and Jakarta RESTFul web services* Automate testing through cohesive test suites built on Arquillian for Jakarta EE applications* Build loosely coupled distributed applications using Jakarta Messaging* Deploy microservices applications in cloud environments using Docker* Secure applications utilizing the Jakarta EE Security APIWHO THIS BOOK IS FORJava developers interested in quickly finding effective and proven solutions without reading through a lengthy manual and scrubbing for techniques.Josh Juneau is a professional application developer who enjoys working with database technology and learning new languages. He is a seasoned professional in Java SE and Java EE development, and brings strong database experience to the table as well. His interest in Java for developing web-based solutions has led to a passion of Java technology as a whole, including other languages on the JVM. In his spare time, Josh enjoys spending time with his wife and five wonderful children at his home in rural Illinois.Tarun Telang is an experienced Software Engineer with expertise in Web, Mobile & Cloud-based enterprise software solution development for world-renowned software companies including Microsoft, Oracle, SAP, BlackBerry, and Polycom. He is a hands-on technologist with 15+ years of IT industry experience with a strong business understanding and the ability to architect complex software solutions. He has been presenting in conferences related to software technology, writing technical articles and blogs since more than 10 years now. Tarun has also done 1 year of teaching for topics like Database Concepts, Data Structures & Programming Languages to Computer Science Engineering students. he has these certifications: Oracle Certified Programmer for Java 6.0 Platform, SAP Certified Development Consultant for NetWeaver 04 Java Web Application Development, SAP Certified Application Management Expert for End-to-End Root Cause Analysis - Solution Manager 4.0, and NASBA Certification on Remote Work.Revision Notes from AuthorBased on the book preview, below is the list of changes/updates I see relevant for the next revisions of this book - Jakarta EE 10 Recipes.----------------------------------Introduction:* Adding following details for Jakarta EE 9, 9.1 and 10 releases like timelines and theme.* Updating instructions for enabling Jakarta EE support using NetBeans IDE* Adding instructions for using the following IDE for building Jakarta EE applications.* Eclipse IDE* Visual Studio Code* Providing instructions for installing the following build tools for Jakarta EE* Maven* GradleAll Chapters:* Rename to chapter title Servlets and Jakarta Server Pages* Updating terminologies as below:* JavaServer Pages(JSP) to Jakarta Server Pages* JavaServer Faces(JSF) to Jakarta Faces,* JavaMail to Jakarta Mail* …* Reworking and verifying the code examples by performing the following modifications* Updating import statements in all code samples from javax.* to jakarta.*.* Updating code to make use of the latest Java 11 features* Updating instructions for enabling Jakarta EE support using NetBeans IDE* Adding instructions for using the following IDE as well for building Jakarta EE applications.* Eclipse IDE* Visual Studio Code* Ensuring the code can be executed in the latest releases of the following servers* Open Liberty, WildFly and GlassFish servers as are the flag bearers for Jakarta EE compliance.* Also verifying the code with other servers based on their availability with support for latest functionality like Payara or Apache TomEE or Oracle Weblogic and provide any specific instructions in case applicable.Note: As I would dig deeper into the content will be able to suggest more pointsChapter 1: Servlets and JavaServer Pages* Rename to chapter title Servlets1-8 (Adding content about - Improving performance with server push)* Adding a recipe for adding a user authentication to Servlets.* Adding a recipe for defining servlet behaviour based on user authorization* Adding more recipes for the following topics* session tracking andHandling cookies* HTTP Session handling* Servlet Filters / URL Redirections* . Move JSP related recipes to a separate chapterNew Chapter 2: Creating a New Chapter on Jakarta Server Pages* Adding recipes for the following topics* Handling file uploads* Add recipe for Implementing Internationalization* Managed Bean 2.0Chapter 2: JavaServer Faces Fundamentals* Rename to chapter title Jakarta Faces Fundamentals* Updating code as per Jakarta Faces 4.0 specification* Adding recipes for the following topics* Externalizing strings using resource bundlesChapter 3: Advanced JavaServer Faces* Rename to chapter title Advanced Jakarta FacesChapter 4: Eclipse Krazo* renaming it to Jakarta MVC and updating it with content for Jakarta MVC.Chapter 5: JDBC with Jakarta EE* Adding a Chapter with recipes on Jakarta TransactionsChapter 6: Object-Relational Mapping* Adding sections about migrating from Hibernate ORM 5.5 to Jakarta Persistence.Chapter 7: Jakarta NoSQL* Add recipes related to working with graph databases (like neo4j).Chapter 8: Enterprise JavaBeans* Updating recipes as Jakarta Enterprise Beans 4.0 specifications.Chapter 9: Java Persistence Query Language* Rename chapter title to Jakarta Persistence Query LanguageChapter 10: Bean Validation* Updating recipes as per Jakarta Bean validation 3.0 standard* Adding recipes about Migration from Hibernate ValidatorChapter 11: Contexts and Dependency Injection* Updates based on the latest CDI support* Adding recipes related to* Interceptor bindingsDecorators* Firing EventsChapter 12: Java Message ServiceRename to Jakarta MessagingUpdating recipes as per Jakarta Messaging 3.0Chapter 13: RESTful Web ServicesAdding a Chapter on migrating from Spring would also make sense as the upcoming release of Spring Framework 6 will align with Jakarta EE starting Q3 2021Add recipes for* Handling various status codes in HTTP responses.Chapter 14: WebSockets and JSONContent on WebSockets would be better suited after chapter* Restructuring sections on Web Sockets from Chapter 14 to Chapter 2 after HTTP/2 Server Push in Servlets changes* Adding a chapter on Jakarta ConcurrencyChapter 15: SecurityRename to Jakarta SecurityAdding recipes for* The authentication mechanism for Client-Cert and Digest* Support for OpenID, OAuth and JWTChapter 16: Concurrency and Batch* Updating recipes as per Jakarta Concurrency 3.0Chapter 17: Deploying to Containers* Adding topics related to running microservices targeted at smaller runtimes as per Jakarta Core Profile standard1. Servlets and Java Server Pages2. JavaServer Faces Fundamentals3. Advanced JavaServer Faces4. Eclipse Krazo5. JDBC With Jakarta EE6. Object-Relational Mapping7. Jakarta NoSQL8. Enterprise JavaBeans9. Java Persistence Query Language10. Bean Validation11. Contexts and Dependency Injection12. Java Message Service13. RESTful Web Services14. WebSockets and JSON15. Security16. Concurrency and Batch17. Deploying to Containers

Excel Formeln und Funktionen für Dummies (5. Auflg.)

In Excel gibt es mehr als 400 Funktionen. Aber welche der vielen Funktionen erleichtert Ihnen Ihre Arbeit? Wie setzen Sie die Funktionen richtig ein? Wie lautet die Syntax? Dieses Buch stellt Excel-Einsteigern die 150 nützlichsten Excel-Funktionen ausführlich vor. Sie lernen, wie Sie Formeln richtig für Statistiken einsetzen, Prognosen erstellen, Wahrscheinlichkeiten berechnen und vieles mehr. Einige Funktionen erleichtern den Alltag mit Excel und lassen Sie schneller erreichen, was Sie eigentlich wollen. Der richtige Gebrauch der Funktionen wird Ihnen anhand von Beispielen verdeutlicht. Ken Bluttman arbeitet seit über 25 Jahren als Software-Entwickler. Er ist spezialisiert auf VBA-Programmierung in Microsoft Office.Über den Autor 9Einführung 21TEIL I: LOS GEHT’S 23Kapitel 1: Grundlegendes zu Excel, Formeln und Funktionen 25Kapitel 2: Mit den Tools für Funktionen Zeit sparen 57Kapitel 3: Was es mit Matrixformeln und Matrixfunktionen auf sich hat 75Kapitel 4: Auch Formeln können irren 85TEIL II: SICH REICH RECHNEN 103Kapitel 5: Alles über Darlehen und Zinssätze 105Kapitel 6: Investieren Sie Ihr Geld! 123Kapitel 7: Das kleine Einmaleins der mathematischen Funktionen 141Kapitel 8: Das große Einmaleins der mathematischen Funktionen 159TEIL III: MIT STATISTIKEN JONGLIEREN 181Kapitel 9: Funktionen aus der beschreibenden Statistik 183Kapitel 10: Signifikanztests verwenden 223Kapitel 11: Prognosen und Wahrscheinlichkeiten 233TEIL IV: DIE DATENVIELFALT FEST IM GRIFF 253Kapitel 12: Mit Datumsfunktionen auf dem Laufenden bleiben 255Kapitel 13: Mit den Zeitfunktionen die Zeit im Griff haben 275Kapitel 14: Verweise, logische Werte und Bezüge in Funktionen 285Kapitel 15: Informationsfunktionen 321Kapitel 16: Textfunktionen 335Kapitel 17: Daten mit Datenbankfunktionen zusammenfassen 361TEIL V: DER TOP-TEN-TEIL 377Kapitel 18: Zehn Tipps zum Arbeiten mit Formeln 379Kapitel 19: Zehn Möglichkeiten, mit Excel ausgefallene Dinge zu tun 393Kapitel 20: Zehn wirklich coole Funktionen 399Stichwortverzeichnis 407

Android-Apps programmieren lernen für Dummies

Sie wollen programmieren lernen, um eigene Apps für Ihr Android-Gerät zu entwickeln? Dann sind Sie hier richtig. Dieses Buch ist drei Bücher in einem: Sie lernen Java, begreifen die objektorientierte Programmierung und erhalten eine Einführung in die Android-App-Entwicklung. Wichtige Themen wie die Ansteuerung des Displays oder der Umgang mit der Grafik, den Sensoren und GPS werden Ihnen an kleinen Apps vorgeführt. Nebenher erfahren Sie noch so einiges über die Spieleprogrammierung und sogar, wie Sie JSON-Daten aus dem Internet in eine App einbinden. Freuen Sie sich auf die spannende Reise, die vor Ihnen liegt!Arnold Willemer ist Programmierer und Administrator mit mehr als 30 Jahren Berufserfahrung und Dozent an der Hochschule Flensburg. Er hat mehrere erfolgreiche Computer-Bücher geschrieben, die sich durch ihre Verständlichkeit und ihren lockeren Stil auszeichnen.

Microsoft 365 Zusammenarbeiten in der Cloud für Dummies

Das neue Microsoft 365 bietet die Chance für eine völlig neue Art der digitalen Zusammenarbeit. Flexibel und mobil. Neugierig geworden? Dann greifen Sie zu diesem Buch! Es legt die Grundlagen und erklärt Zusammenhänge und Hintergründe: Betreten Sie durch Microsoft Teams eine neue Welt und kommunizieren Sie punktgenau. Finden Sie heraus, wie Sie auf SharePoint und OneDrive Dateien organisieren und wie Sie mit Outlook, To Do und Planner Aufgaben überwachen. Da ganze Anwendungsszenarien - wie zum Beispiel das Onboarding von neuen Mitarbeitern - beschrieben werden, bekommen Sie eine gute Vorstellung davon, wie die einzelnen Komponenten ineinandergreifen. Sigrid Hess ist Trainerin, Beraterin und Fachautorin zur Digitalisierung und zu Microsoft-Programmen. Sie lebt in Friedrichshafen und hat bereits drei Fachbücher, eine Lehrunterlage und zahlreiche Fachartikel verfasst.Arno Burger ist Trainer und Berater für Arbeitsorganisation, systemischer Coach, Autor und YouTuber. Sein Schwerpunkt liegt auf dem Umgang mit Informationen und Zeit. Er lebt in Gauting bei München.

Scrum mit User Stories (4. Auflage)

Scrum als Framework für die Agile Softwareentwicklung erfreut sich zunehmender Beliebtheit. Kombiniert mit User Stories wird daraus ein unschlagbares Doppel. Scrum definiert mit Hilfe einfacher Regeln und klarer Verantwortlichkeiten einen Rahmen für agile Softwareprojekte. User Stories beschreiben Anforderungen aus Sicht des Anwendenden und liefern einen greifbaren Mehrwert.Dieses Buch erklärt die Grundlagen beider Konzepte und beschreibt, wie Sie User Stories in die Elemente und Abläufe von Scrum einbinden. Angefangen vom Schreiben und Priorisieren eines User-Story-basierten Product Backlog bis hin zur User-Story-getriebenen Sprint- und Releaseplanung lernen Sie alles, was für den erfolgreichen Einsatz von User Stories in Ihrem Scrum-Projekt wichtig ist.Das neue Kapitel „Mobiles Arbeiten“ beschäftigt sich mit den Anforderungen und Möglichkeiten des agilen Arbeitens in mobilen Kontexten. Es beschreibt unsere Erfahrungen beim Arbeiten mit mobilen Scrum-Teams und liefert Tipps und Ideen für das Führen solcher Teams.„Egal, ob man Scrum und User Stories einsetzt oder nicht: Mit diesem Buch lernt wohl jeder noch etwas dazu.“Steffen Gemkow, ObjectFabAus dem Inhalt: EinführungBeispiel: Scrumcoaches.comDie Grundlagen von ScrumUser StoriesAgiles SchätzenAgiles PlanenUser Stories für das Product BacklogUser Story MappingSprint-PlanungSprint-DurchführungUser Stories AkzeptanztestenSprint-RetrospektiveAgile ReleaseplanungMobiles ArbeitenVerticals – SCRUM@OTTOGlossarLeseprobe (PDF-Link)Autor: Ralf Wirdemann ist erfahrener Software-Coach mit dem Schwerpunkt agile Softwareentwicklung. Er hat Scrum bereits in einer Reihe von Projekten eingeführt. Er ist Autor zahlreicher Fachartikel und gefragter Sprecher auf Konferenzen.

Enterprise Architecture Management - einfach und effektiv (3. Auflage)

Ein praktischer Leitfaden für die Einführung von EAMEnterprise Architecture Management (EAM) muss zum Enabler und Absicherer der digitalen Transformation werden. Unternehmensarchitekten müssen dafür sorgen, dass Unternehmen in der volatilen Welt auf Basis belastbarer Informationen entscheidungs- und handlungsfähig bleiben.Enterprise Architecture Management (EAM) in einem Unternehmen einzuführen, ist eine komplexe Aufgabe. Entscheidend für den Erfolg sind ein klares Zielbild und eine Nutzen stiftende, machbare erste Einführungsstufe. Es gilt, zugeschnitten auf die Bedürfnisse der Stakeholder, diese bei ihrer täglichen Arbeit zu entlasten und ihnen zu helfen, die persönlichen Ziele zu erreichen.Genau dabei unterstützt Sie dieser Praxisleitfaden. Er hat zwei Schwerpunkte: Einerseits vermittelt er eine ganzheitliche Sicht auf das Enterprise Architecture Management, seine Ziele und seinen Nutzen. Aus der Praxis abgeleitete Einsatzszenarien liefern Business- und IT-Verantwortlichen und IT-Strategen nachvollziehbare Argumente, um ihr Unternehmen von der Notwendigkeit von EAM zu überzeugen.Zudem erfahren Sie ganz konkret, wie Sie EAM Schritt für Schritt in Ihrem Unternehmen einführen.Aus dem Inhalt:EinleitungBusiness Architecture 4 DigitalizationEAM-Leitfaden für den CIOEAM Best PracticesZoom in die Best-Practice-UnternehmensstrukturEinsatzszenarien für EAM im operativen IT-Management, strategischen IT-Management und Business-IT-Alignment sowie zur Unterstützung der Weiterentwicklung des GeschäftsSchritt-für-Schritt-AnleitungenGlossarAutor:Inge Hanschke, Dipl.-Inf., ist Geschäftsführerin der Lean42 GmbH. In über 30 Berufsjahren hat sie als Managerin bei Anwenderunternehmen, in einem ERP-Produkthaus und bei Dienstleistern konsequent ganzheitliche Lean-Lösungen für den digitalen Wandel und zur Absicherung des Geschäftsbetriebs gestaltet. „Einfach&effektiv“ ist hierbei immer ihr Motto.

Voice over IP - Die Technik (5. Auflage)

Neu in der 5. Auflage: Web Real-Time Communication, Peer-to-Peer VoIP, VoIP und Emergency Services, VoIP und Software-Defined NetworkingVoice over IP (VoIP) hat sich etabliert. Nicht nur für Internet-Telefonie, sondern auch für Multimedia-Kommunikation gibt es inzwischen zahlreiche VoIP-Anwendungen, die sowohl Firmen als auch Privatanwender einsetzen können. Die auf dem Konzept von WebRTC (Web Real-Time Communication) basierenden Lösungen ermöglichen Telearbeit und dienen folglich als technische Basis für das Home-Office.Lernen Sie mit diesem Buch die Grundlagen, Standards und Protokolle für das Telefonieren und die Multimedia-Kommunikation über das Internet kennen. Hier finden Sie eine umfassende und mit über 350 Abbildungen illustrierte Darstellung von VoIP und anderen mit VoIP-verwandten Ideen. Damit werden Sie die Sprachkommunikation über IP-Netze verstehen, diese zu nutzen wissen und selbst neue VoIP-Anwendungen konzipieren und entwickeln können.Die erweiterte 5. Auflage erläutert die aktuellen Entwicklungen – insbesondere neue Anwendungen von VoIP mit SIP – und wurde ergänzt um die mit VoIP-verwandten Themen wie z. B.: Einsatz von WebRTC, VoIP in Netzwerken mit privaten IP-Adressen, Unterstützung der Benutzermobilität, VoIP-Peering, SIP Security. Leseprobe (PDF)Autor:Prof. Dr.-Ing. Anatol Badach war Professor im Fachbereich Angewandte Informatik der Hochschule Fulda. Seine Schwerpunkte in Lehre und Forschung waren Rechnerkommunikation, Netzwerktechnologien und Multiservice Networking (u. a. VoIP). Er ist Autor mehrerer Fachbücher und beschäftigt sich mit den Themen Internet of Things, Software-Defined Networking sowie Network Slicing and Programmability.

Windows 365 For Dummies

SHIFT YOUR PC TO THE CLOUD AND LIBERATE YOURSELF FROM YOUR DESKMicrosoft’s newest cloud-based operating system allows you to access your PC from any device. Windows 365 For Dummies teaches you the ins and outs of this game-changing OS. You’ll learn how to make the most of Windows 365—get your work done, share documents and data, monitor storage space, and do it all with increased security. Oh, and did we mention you can do it from literally anywhere? Dummies will help you wrap your mind around cloud computing with Windows 365, so you can pick up with your files, data, and settings right where you left off, no matter where you are.* Learn what a cloud PC is so you can access, edit, and share files from any device—even Apple devices* Free yourself from the constraints of a physical computer and make work more flexible* Ease the transition to Windows 365—get going with this new OS right away* Discover powerful productivity-enhancing features and collaboration toolsThis is the perfect Dummies guide for anyone moving to Windows 365 who needs to learn just what makes a cloud PC so unique and how to take advantage of all it offers. ROSEMARIE WITHEE is the president of Portal Integrators and founder of Scrum Now. Rosemarie is the author of Microsoft Teams For Dummies and other Dummies titles.KEN WITHEE works for Microsoft and is part of the Azure team. Previously, he was a SharePoint consultant, and he has authored several books on Microsoft products. INTRODUCTION 1About This Book 2Foolish Assumptions 3Icons Used in This Book 3Beyond the Book 4Where to Go from Here 4PART 1: WINDOWS 365 ISN’T THE WINDOWS YOU GREW UP WITH 5CHAPTER 1: GETTING FAMILIAR WITH THE FUTURE OF WINDOWS 7Meeting the Cloud PC 7No, really, what is Windows 365? 9Looking at a real-world example 10Always on, always available, and just how you left it 11How Windows 365 Differs from Previous Windows 12Jumping off the upgrade merry-go-round 13Keeping your knowledge and moving to the cloud 14Building a Mental Model of a Cloud PC 15Freeing up Administrators and Information Technology Teams 16Getting Comfortable with Microsoft Branding 17Questions (and Answers) Likely on Your Mind 18CHAPTER 2: WRANGLING REQUIREMENTS FOR WINDOWS 365 21Figuring Out the Requirements Big Picture 21Making Sure Your Physical Device Makes the Grade 22Plugging into the Online World 25Windows 365 Business versus Windows 365 Enterprise Requirements 27Understanding Subscription and Account Requirements 28Checking Whether Your Geographic Region Is Supported (Yet) 28CHAPTER 3: GETTING UP AND RUNNING WITH WINDOWS 365 29Up and Running with Windows 365 in Five Minutes Flat 30Signing up for Microsoft 365 30Signing up for Windows 365 33Assigning yourself a license to your new cloud PC 37Finding the Windows 365 Administration Center 38Signing In to Your New Cloud PC 39CHAPTER 4: DO MORE WITH THE WINDOWS 365 CLIENT APP 43Getting Familiar with the Windows 365 Remote Desktop Client Application 43Installing the Windows 365 Client on Windows 45Installing the Microsoft Remote Desktop for Mac 51Installing the Windows 365 Client on your iPhone or iPad 54Installing the Windows 365 Client on Your Android Phone or Tablet 57CHAPTER 5: ONE DESKTOP FROM ANY DEVICE 61Performing a Reality Check on Your New Cloud PC 62Opening Your Cloud PC from a Web Browser 62Making your cloud PC feel like it is running locally 65Benefits of using your web browser 67Opening the Windows 365 Remote Desktop Client 67Web Browser vs the Windows 365 Remote Desktop Client 70Using Your Phone in a Pinch (pun intended) 71Peeking under the Covers of Your Cloud PC 73Windows Hybrid: Keeping a Foot in Each World 74PART 2: GETTING THE MOST OUT OF WINDOWS 365 77CHAPTER 6: PERSONALIZING YOUR DESKTOP 79Finding the Best Place to Start 79Taking a trip around your desktop 81Getting comfortable with the Start menu and the Taskbar 83Staying informed with notifications 84Making Your Desktop Your Own 86Picking a memorable background 86Selecting a theme to match your personality 88Customizing the Start menu to increase your productivity 89Security Habits Worth Adopting 91CHAPTER 7: EXPANDING THE REACH OF YOUR CLOUD PC 93Introducing Your Cloud PC to Your Peripherals 94How your cloud PC views peripheral devices 95Putting type to paper with printing 98Using a USB drive with your cloud PC, aka sneaker-net 99Working with Your Cloud PC from Your Tablet or Phone 100Traveling with Your Cloud PC 100Your physical computer as a gateway to your cloud PC 101Keeping your meetings organized across time zones 102CHAPTER 8: DIGGING INTO SOFTWARE APPLICATIONS IN WINDOWS 365 107Discovering Programs Already Installed on Your Cloud PC 108Finding our dear friends, the Office apps 108Using Media Player to view videos 110Content-generation apps 111Oldie but goodie apps 114Getting Comfortable with Apps on Your Physical Computer versus Your Cloud Computer 114Finding and Installing Software on Your Cloud PC 116Installing apps from the store 116Installing Apps from Other Sources 118Cleaning Up and Uninstalling Apps 120PART 3: GETTING WORK DONE WITH MICROSOFT 365 123CHAPTER 9: WORKING WITH DOCUMENTS AND FOLDERS 125Finding Microsoft Office 126Creating a new Excel spreadsheet from the Office app 127Working in full-screen mode when creating a new document 129Saving a document 131Copying and pasting 131Closing a document 132Getting Familiar with Windows in Windows 365 133Looking at Files and Folders 133Moving and copying files 134Creating folders 135Organizing files 135Sharing documents with others 137Deleting and recovering documents and folders 137Getting files from your physical computer to your cloud PC 138Getting Comfortable with Backups in the Metaverse 140Making sure you don’t lose work 141Keeping your cloud PC safe and backed up 141CHAPTER 10: USING MICROSOFT TEAMS TO STAY CONNECTED 143Wrapping Your Head around Microsoft Teams 144Getting Familiar with Teams Terminology 146Getting Started with the Teams App 147Taking a Quick Spin around Teams 147Activity 148Chat 149Teams 149Calendar 150Calls 151Files 151Instant Messaging in Teams 152Sending Messages in Channels 154Creating a New Channel 154Configuring a Channel 157Adding Moderators 161Moving from a Channel to a Chat 162Starting a Private Chat 162Adding Multiple People to a Chat 163Giving a Chat a Title 164Pinning a Chat to the Top of the List 164Sending More Than Text When Chatting 165Adding a File 165CHAPTER 11: MANAGING CONTENT WITH SHAREPOINT AND ONEDRIVE 167Finding SharePoint in Microsoft 365 168Exploring Your SharePoint Team Site 171Finding your way around 172Uploading documents 173Sharing your team site 174Requesting a SharePoint Site 176Getting Your Documents into SharePoint 177Uploading a single document 177Uploading multiple documents 177Sharing Your Documents 179Recovering Deleted Documents 180Uploading Documents into a Folder 181Saving Stuff with OneDrive 183Creating or Uploading Documents in Your OneDrive 184Discovering How SharePoint and Teams Work Together 185CHAPTER 12: GETTING THE MOST OUT OF MICROSOFT 365 187Taking a Spin around Your Microsoft 365 Subscription 188Rediscovering an Old Friend in Microsoft Office 189Learning about Common Microsoft 365 Apps 190Finding Control with the Power Platform 192Creating Apps across the Microsoft Cloud with Power Apps 193Introducing Power Apps 193Signing into Power Apps 193Getting familiar with Power Apps 194Building your first Power App 196Sharing your PowerApp 199Building Workflows with Power Automate 200Understanding Workflow 200Introducing Microsoft Power Automate 201Signing into Microsoft Power Automate 201Getting familiar with Power Automate 201Building your first flow 204PART 4: MAINTAINING YOUR SYSTEM 209CHAPTER 13: KEEPING YOUR SYSTEM AND APPS UP TO DATE 211Learning Your Way around Windows Update 211Diving into Advanced Options 213Keeping all Microsoft software updated 213Taking a look at additional options 215Understanding the Windows Insider Program 219Keeping All Your Software Apps Updated 220CHAPTER 14: STAYING SAFE IN A VIRTUAL WORLD 221Keeping Track of Your Account and Credentials 222Finding your account settings 222Adding an additional Microsoft 365 account to your cloud PC 224Managing Windows Credentials with Credential Manager 226Credentials in your web browser 227Credentials on your physical device versus your cloud PC 228Changing your photo icon on your cloud PC 230Using the Windows Security App 231Getting Familiar with Security Best Practices 233Staying in Sync with Backups 234Advanced Security with Windows 365 Enterprise 235CHAPTER 15: TROUBLESHOOTING WHEN WINDOWS WON’T COOPERATE 237Working through Problems with the Setup Process 238Azure Active Directory limits adding new devices 238Multifactor authentication causes problems 238Figuring Out Why You Can’t Connect to Your Cloud PC 240An Easy Solution to Problems with Your Physical Device 242Keeping Up to Date with Known Issues 243Recovering Deleted Files 243Rebooting a Cloud PC 246Finding Help within Your Cloud PC 247Crashing in the Cloud 248Resetting Your Cloud PC 249Restoring Your Cloud PC to an Earlier State 250PART 5: IMPLEMENTATION AND ADMINISTRATION FOR ORGANIZATIONS 253CHAPTER 16: GETTING COMFORTABLE WITH NETWORKING IN A CLOUD-FIRST WORLD 255Getting Familiar with Computer Networks 256Networking is all about sending messages 256Making messages reliable 257Sending and receiving messages to and from your cloud PC 258Creating a Local Network 259Peering into the Internet 259Taking a Look at the Microsoft Network 260Viewing Networking from Your Cloud PC Point of View 261CHAPTER 17: MOVING FORWARD INTO THE FUTURE OF WINDOWS 263Deciding Whether Embracing a Cloud PC Strategy Is Right for Your Organization 264Sprinting into Windows 365 264Determining your goals 265Gathering any required approvals 266Confirming requirements for physical devices 266Checking everyone’s Internet connectivity 267Checking the status of Microsoft 365 in your organization 268Figuring out licensing 268Create everyone’s cloud PC 270Have a “sign in” party 270Change the look and feel to make environments less confusing 271Move everyone into their new cloud PC 271Keeping an eye on new features 271Some Tips for Enterprises 272CHAPTER 18: UNLEASHING YOUR INNER ADMINISTRATOR 273Getting a Handle on Cloud PC Management 274Finding and exploring the Windows 365 administration center 274Taking a look at the Microsoft 365 administration center 278Digging into the heart of Microsoft services with Azure administration 279Discovering administration centers for SharePoint and Teams 280Manage Cloud PCs from the Cloud 282Getting Help from Microsoft 283Keeping Windows 365 Business and Enterprise Plans in Mind 283PART 6: THE PART OF TENS 285CHAPTER 19: TEN REASONS WINDOWS 365 IS THE FUTURE OS 287Microsoft Is Committed to a Cloud-First World 287The Same Thing Happened with Office 288Windows Needs to Be Cloud-First to Provide the Value We Expect in the Future 289Security Is More Important Now Than Ever 290Mundane IT Tasks Can Be Removed 290Improved Efficiency by Having a Single Computer Accessible from Anywhere 291The State of the Computer and Your Work Are Always as You Left Them 291Basic Computer Hardware Is Becoming a Commodity 292Internet Connections Are Improving Globally 293People Are Distributed and Will Interact and Interface Through the Metaverse 293CHAPTER 20: TOP TEN REASONS TO CONVINCE YOUR BOSS TO MOVE TO WINDOWS 365 295You Have Embraced the Post-Covid World and Your Physical Location Isn’t Tied to the Office 296You Want to Be Your Most Productive Self and If That Means Doing a Little Bit of Work on Your iPad While the Kids Are Doing Homework, Then So Be It 296You Want Your IT People to Help You with More Important Things, Like How to Use the Company ERP Software 297You Don’t Want to Lose Your Work Again by Spilling Coffee or Water on Your Keyboard 298Microsoft, Not Your Boss, Is Responsible for Your PC Now 299You Really Prefer Using a Mac Even Though Windows Is Used at Work 300You Need to Use Your Laptop When on the Move and You Want to Still Be Productive by Accessing Your Work Computer 300You Won’t Have to Bug Your Boss with Ordering a New Computer Every Few Years 301Your Boss Will Get the Benefits of a Cloud PC Too So They Might Want to Convince Their Boss 301Your Boss Can Offload the Risk of the Computer to Microsoft 302Index 303

Mastering Microsoft Teams

GET THE MOST OUT OF MICROSOFT TEAMS WITH THIS COMPREHENSIVE AND INSIGHTFUL RESOURCEMastering Microsoft Teams: Creating a Hub for Successful Teamwork in Office 365 shows readers how to communicate intelligently and effectively within Microsoft’s powerful Office 365. This book covers all the topics required for a full and comprehensive understanding of collaborating within the Microsoft suite of software, including:* Architecture * Implementing Teams * Teams and Channels * Chats, Calls and Meetings * Extending Teams with Custom Apps * Conferencing * Security and Compliance * Best Practices for Organizational Success Written for IT administrators, managers, supervisors, and team members who participate or want to participate in a Microsoft Teams environment, Mastering Microsoft Teams introduces readers to the architecture and structure of the software before showing, in a straightforward and simple way, how to optimize the collaboration experience.CHRISTINA WHEELER is a Microsoft® MVP and is a Director of Innovation at Core BTS. She’s also a technical trainer specializing in Power Platform, Business Intelligence, Modern Workplace, SharePoint, and Microsoft® Teams®. Christina has over 15 years of experience in the industry and is a sought-after speaker at technical conferences and workshops around the world.JOHNNY LOPEZ is a Microsoft® MVP, Microsoft® Certified Trainer, and a Principal Consultant on the Core BTS Modern Workplace team. He is a passionate evangelist who delivers his professional experiences, technical expertise, and real-world Microsoft® 365 content services and Power Platform experience to the technology communities. Johnny has been working in the SharePoint community for the last 10+ years. Introduction xvCHAPTER 1 GETTING TO KNOW MICROSOFT TEAMS 1Overview of Microsoft Teams 1Key Benefits of Microsoft Teams 2Teams for Work 3Teams for Home 10Teams for Education 11Microsoft Teams Collaboration and Acknowledgment 17Environmental Readiness and User Adoption 18Teams Adoption 18Teams Architecture 21Teams and Microsoft 365 21The Bottom Line 22CHAPTER 2 TEAMS, CHANNELS, CHATS, AND APPS 25Overview of Teams, Channels, Chats, and Apps 25Teams and Channels 25Chats 33Teams Apps 37Best Practices 40Team Membership and Roles 41Creating and Managing Teams 42Org-wideTeams 43Team Settings 45Best Practices 56Working with Channels 59Creating Channels 59Channel Moderation 59Sending Messages in a Channel 60Sending Announcements in a Channel 60Cross-Post a Channel Conversation 63Best Practices 63Teams Templates 66User Presence in Microsoft Teams 70Status Duration Setting 70The Bottom Line 72CHAPTER 3 MEETINGS AND CONFERENCING 73Overview of Meetings and Conferencing 73Meetings and Conferencing Prerequisites 74Meetings in Teams 74Private Meetings vs. Channel Meetings 74Scheduling a Meeting 78Joining a Meeting 83Using Video in Microsoft Teams 87Recording a Meeting 91Meeting Notes 93Meeting Etiquette and Tips 94Calls in Teams 95Turn a Chat into a Call 95Adding Additional People to Call Started from Chat 96See Your Call History 97Recommendations and Tips 98Live Events 98Event Group Roles 98Live Event Permissions 100Scheduling 101Production 101Streaming Platform 102Enterprise Content Delivery Network 103Attendee Experience 103Live Event Usage Report 103Webinars 103Breakout Rooms 104Audio Conferencing 105What Is Audio Conferencing? 105Conferencing Bridges and Phone Numbers 105The Bottom Line 105CHAPTER 4 EXTENDING TEAMS WITH APPS 107Teams App Platform 107Core Workloads and Extensible Platform 107Types of Apps in Microsoft Teams 108Understanding Apps in Teams 109Teams App Capabilities 109Apps Scope 117Personal Apps 117Microsoft Apps 117Third-PartyApps 118Extending with Custom Apps 121Teams App Templates 121Power Platform (Low/No Code) 133Microsoft Teams App Development Platform 146The Bottom Line 147CHAPTER 5 ADMINISTERING TEAMS 149Teams Administrator Roles 149Teams Admin Center 150Teams Menu 150Teams Policies 154Update Policies 157Teams Templates 157Template Policies 159Meetings Menu 160Conference Bridges 161Meeting Policies 161Meeting Settings 166Live Events 168Messaging Policies Menu 169Users Menu 171Guest Access and External Access 171Teams Settings 172Teams Apps Menu 176Manage Apps 176Permission Policies 177Setup Policies 180Customize Store 181Analytics & Reports Menu 187The Bottom Line 188CHAPTER 6 SECURITY, COMPLIANCE, AND GOVERNANCE 191Security 191Identity Models and Authentication 191Multi-Factor Authentication 192Safe Links 192Compliance and Governance 195Information Retention 196Information Barriers 197Retention Policies 198Retention Policies for Microsoft Teams 199Communication Compliance 200Communication Compliance in Microsoft Teams 201Policy-Based Recording for Calls and Meetings 204Sensitivity Labels 205Data Loss Prevention 212Privacy and Microsoft Teams 218Data Location in Microsoft Teams 218The Bottom Line 219APPENDIX A ACCESSING TEAMS 221Microsoft Teams App 221Browser Client 221Desktop Client 225Mobile Client 230APPENDIX B THE BOTTOM LINE 235Chapter 1: Getting to Know Microsoft Teams 235Chapter 2: Teams, Channels, Chats, and Apps 236Chapter 3: Meetings and Conferencing 237Chapter 4: Extending Teams with Apps 239Chapter 5: Administering Teams 239Chapter 6: Security, Compliance, and Governance 240Index 241

Generic Data Structures and Algorithms in Go