Security

SAP Analytics Cloud

Ein Tool für alle BI-Aufgaben! Dieses Buch zeigt Ihnen, wie Sie SAP Analytics Cloud einrichten und nutzen. Lernen Sie, wie Sie Ihre Daten in die Anwendung integrieren, modellieren und auswerten. Abassin Sidiq zeigt Ihnen Gestaltungsmöglichkeiten für Storys und Dashboards. Lernen Sie auch die zahlreichen neuen Funktionen und Visualisierungsmöglichkeiten der Releases 2022 und 2023 kennen. Aus dem Inhalt: Architektur der DatenintegrationWerkzeuge zur AdministrationDatenmodellierungReporting und AnalysePlanungsinstrumentePredictive AnalyticsAnwendungsdesignSAP Digital BoardroomSAP Analytics Hub und SAP Analytics CatalogUnified Story Einleitung ... 13 1. Einführung ... 19 1.1 ... Was ist Analytics? ... 20 1.2 ... Die Analytics-Strategie von SAP ... 21 1.3 ... SAP Analytics Cloud im Überblick ... 25 1.4 ... Architektur ... 51 1.5 ... SAP Analytics Cloud Embedded oder Vollversion? ... 53 2. Architektur der Datenintegration ... 55 2.1 ... Welche Datenquellen unterstützt SAP Analytics Cloud? ... 55 2.2 ... Verbindungstypen ... 70 2.3 ... Integrationsszenarien für Live-Verbindungen ... 80 2.4 ... Integrationsszenarien für Importverbindungen ... 91 3. Erste Schritte mit SAP Analytics Cloud ... 97 3.1 ... Das Startbild und das Hauptmenü ... 98 3.2 ... Erste Schritte für die Administration ... 103 3.3 ... Werkzeuge zur Administration von SAP Analytics Cloud ... 111 3.4 ... Verbindungen anlegen ... 141 4. Datenmodellierung ... 145 4.1 ... Wozu dienen Datenmodelle? ... 146 4.2 ... Arten von Datenmodellen ... 150 4.3 ... Modelle aus importierten Daten erstellen ... 160 4.4 ... Modelle aus Live-Datenquellen erstellen ... 179 4.5 ... Modelle mit dem Modeler bearbeiten ... 188 5. Business Intelligence: Berichtswesen und Dashboarding ... 201 5.1 ... Was sind Storys? ... 202 5.2 ... Storys erstellen ... 205 5.3 ... Charts erstellen, bearbeiten und formatieren ... 223 5.4 ... Tabellen erstellen, bearbeiten und formatieren ... 245 5.5 ... Landkarten ... 251 5.6 ... Texte, RSS-Reader und weitere Elemente ... 255 5.7 ... Interaktionsmöglichkeiten für Anwender*innen ... 259 5.8 ... Berechnungen ... 278 5.9 ... Story-Design ... 284 5.10 ... Storys veröffentlichen und verteilen ... 287 5.11 ... Weitere Funktionen der Story ... 298 6. Planung ... 307 6.1 ... Planung in SAP Analytics Cloud ... 308 6.2 ... Planungsmodell erstellen und konfigurieren ... 316 6.3 ... Spezielle Funktionen für die Planung ... 337 7. Predictive Analytics ... 367 7.1 ... Was ist Predictive Analytics? ... 368 7.2 ... Smart Assist ... 372 7.3 ... Smart Predict: Prognoseszenarien ... 389 8. Funktionen des Analytics Designers ... 399 8.1 ... Der bisherige Unterschied zwischen Applikationen und Storys ... 400 8.2 ... Applikationen erstellen ... 403 8.3 ... Benutzerdefinierte Widgets ... 428 8.4 ... Weiterführende Informationen und geplante Entwicklungen ... 433 9. SAP Digital Boardroom ... 435 9.1 ... Was ist SAP Digital Boardroom? ... 436 9.2 ... Boardrooms erstellen ... 442 9.3 ... Hardwareempfehlungen und Voraussetzungen ... 458 10. SAP Analytics Hub und SAP Analytics Catalog ... 459 10.1 ... Was ist SAP Analytics Hub? ... 460 10.2 ... Konfiguration von SAP Analytics Hub und Content-Erstellung ... 463 10.3 ... SAP Analytics Catalog ... 473 Der Autor ... 479 Index ... 481

SAP Analytics Cloud für Dummies

DAS IST ALLES IN DER CLOUDDieses Buch ist Ihnen eine große Hilfe, wenn Sie sich mit SAP Analytics Cloud beschäftigen wollen oder müssen. Die Fachleute Klaus Freyburger und Karsten Oehler erklären Ihnen die Grundideen der SAP Analytics Cloud. Sie erläutern das Wichtigste zum Navigieren in der Anwendung, zur Datenmodellierung und -integration, zu Stories und Reporting, Planung, Administration und vielem mehr. Anhand zahlreicher Fallstudien werden Sie Schritt für Schritt durch die wesentlichen Konzepte geführt und können diese im System umsetzen. SIE ERFAHREN* Welche typischen Anforderungen an Planung und Analyse gestellt werden* Wie Sie mit wenigen Mitteln gute Visualisierungen erzeugen* Wie Sie eine unternehmensweite Simulation umsetzen* Wie Sie mit Scripting Berichte individualisierenKLAUS FREYBURGER arbeitete bei SAP und ist seit 2002 Professor für Wirtschaftsinformatik an der Hochschule für Wirtschaft und Gesellschaft Ludwigshafen. KARSTEN OEHLER ist Chief Solution Advisor bei SAP für die Themen Planung und Analyse. Zudem ist er Professor für Rechnungswesen und Controlling an der Provadis Hochschule in Frankfurt.

Smart Edge Computing

This book pioneers the synergy between state-of-the-art edge computing technologies and the power of operations research. It comprehensively explores real-world applications, demonstrating how various operations' research techniques enhance edge computing’s efficiency, reliability and resource allocation. Innovative solutions for dynamic task scheduling, load balancing and data management, all tailored to the unique challenges of edge environments, are displayed.Starting with operation research methodologies with foundations, applications and research challenges in edge computing and an overview of digital education, this book continues with an exploration of applications in the health sector using IoT, intelligent payment procedures and performance measurement of edge computing, using edge computing and operation research. Smart or AI-based applications are also explored further on and the book ends with insight into ultralightweight and security protocols with solutions for IoT using blockchain.RAJDEEP CHAKRABORTY is Associate Professor in Computer Science and Engineering at the University Institute of Engineering, Chandigarh University, India.ANUPAM GHOSH is Professor of Computer Science and Engineering at Netaji Subhash Engineering College in Kolkata, India, and is Head of the same department.JYOTSNA KUMAR MANDAL is Professor of Computer Science and Engineering at the University of Kalyani, India.TANUPRIYA CHOUDHURY is Professor at Symbiosis Institute of Technology, Lavale Campus of Symbiosis International University in Pune, India.PRASENJIT CHATTERJEE is Professor of Mechanical Engineering and Dean (Research and Consultancy) at MCKV Institute of Engineering, India.

Digitale Selbstverteidigung für Dummies

DER SCHWARZE GÜRTEL FÜR DAS NETZ Sie wollen Ihre Privatsphäre und Ihre digitale Identität schützen? Dabei hilft Ihnen dieses Buch. Christina Czeschik klärt Sie darüber auf, wo Sie welche Daten und Metadaten hinterlassen, und hilft Ihnen dann dabei, darüber die Kontrolle zu behalten und so digital selbstbestimmt zu sein. Konkret erklärt sie Ihnen, wie Sie den Schutz Ihrer Privatsphäre bei E-Mails, Chats, Videocalls, in sozialen Netzwerken, beim Einkaufen, Surfen und Streamen sicher stellen. Zudem wirft sie einen kritischen Blick auf Smartphones, Apps und zuletzt auch unsere eigenen Gewohnheiten rund um das Internet. SIE ERFAHREN* Was es mit dem Konzept der digitalen Souveränität auf sich hat* Wie Sie PGP und S/MIME für E-Mail-Verschlüsselung und digitale Signatur nutzen* Welche Einstellungen für bessere Privatsphäre Sie im Browser treffen können * Wie Sie mit Tor (fast) anonym browsen könnenDR. CHRISTINA CZESCHIK, M.SC., ist Ärztin und Medizininformatikerin. Seit 2015 ist sie freie Autorin und schreibt und bloggt über Digitalisierung, digitale Gesundheit, Informationssicherheit und digitale Privatsphäre. Unter dem Pseudonym Jo Koren schreibt sie Science-Fiction.

Authentifizierung und Autorisierung in der IT

- die Grundlagen der Authentifizierung und Autorisierung erklärt- anhand praxisrelevanter Anwendungsfälle dargelegt- die sinnvollen Lösungsmöglichkeiten erläutert- effektive Kombinationen und Entscheidungswege beschrieben- keine bis wenige Vorkenntnisse nötig- Ihr exklusiver Vorteil: E-Book inside beim Kauf des gedruckten BuchesDas Buch beschreibt grundsätzlich verschiedene Methoden der Authentifizierung und Autorisierung im Rahmen betrieblicher Informationssysteme. Startpunkt ist die Problemstellung, dass Daten und Informationen, Datenflüsse und Informationsflüsse sowohl im Lokalen als auch im Netzwerk geschützt werden müssen. Dazu identifiziert das Buch mehrere Bereiche und Schutzmaßnahmen, wie diese zu kombinieren sind und wie sie sich auf Basis vorhandener Technologien umsetzen lassen. Auch potenzielle Implementierungspattern sind beschrieben.Sie erfahren, wie Sie Daten insbesondere im Rahmen der DSGVO und der immer stärkeren Verteilung auf Basis von Cloud-native Architekturen schützen können. So reicht es nicht mehr aus, eine einfache Benutzeranmeldung zu implementieren, sondern es müssen auf unterschiedlichsten Ebenen abhängig von der Kritikalität mehr oder weniger umfangreiche und sehr feinmaschige Sicherheitsmechanismen umgesetzt werden.AUS DEM INHALT //Ressourcen schützen/Anwendungsfälle/OpenID/OAuth 2.0/OpenID Connect/JSON Web Token/UMA/SAML/XACML/Policy Enforcement/Hashfunktionen/Asymmetrische Verschlüsselung/Abschließender Vergleich Andreas Lehmann ist Lead IT Architekt bei der msg. Als leidenschaftlicher Technologe arbeitet er heute im Crossbereich msg Research. Dort beschäftigt er sich mit Cloud Technologien und Automatisierung bei AWS und Azure, gibt Schulungen und hilft internen und externen Projekten, technologische Herausforderungen zu meistern. Nach seinem Informatik Studium arbeitete er zuvor zwei Jahrzehnte in verschiedenen Rollen bei der msg DAVID GmbH und unterstützte dort hauptsächlich die Automobilindustrie bei der Digitalisierung. Er lebt in Schladen.Mark Lubkowitz ist Journalist und Software-Architekt. Als Lead IT Consultant ist er bei msg Research im Bereich Technologieberatung, Software Engineering und Strategieentwicklung unterwegs. Er leitet das Center of Competence für Web Technologies. In diesem Rahmen analysiert und bewertet er Architekturen, optimiert und schult Engineering-Prozesse, recherchiert und veröffentlicht zu relevanten Themen. Dabei ist er stets branchen- und produktneutral unterwegs und fokussiert vielfältig einsetzbare und nachhaltige Lösungen. Er lebt in Ismaning.Dr. Bernd Rehwaldt ist seit über 35 Jahren in der Informatik zu Hause und entwickelte bereits für verschiedene Branchen Anwendungen. Seit vielen Jahren ist er als Berater unterwegs und hilft seinen Kunden bei der Gestaltung und Integration ihrer IT-Systeme. Er profitiert dabei von seinen umfassenden Kenntnissen von Architekturansätzen und Integrationsmustern. Von der klassischen Anwendungsentwicklung kommend begleitet er seit einigen Jahren die Anwendungstransformation in die Cloud und gestaltet Cloud-native Lösungen. Eine besondere Passion gilt der Authentifizierung und Autorisierung, die Kunden immer wieder vor Herausforderungen stellt. Er lebt in Berlin.

Meine digitale Sicherheit für Dummies

DIGITAL EINFACH BESSER GESCHÜTZT!Wie Sie Ihre Daten zuhause und im Internet vor Betrügern schützen, vermittelt Ihnen dieses Buch. Sichere Passwörter, Browser, Online-Banking, Schutz Ihres Heimnetzwerks und Ihrer Endgeräte, Backups wichtiger Daten oder deren Wiederherstellung: Leicht verständlich und systematisch lernen Sie, sich digital zu schützen. Sie erfahren, welche menschlichen Eigenschaften Angreifer ausnutzen, um beim Phishing oder anderen Angriffen erfolgreich zu sein. Mit konkreten Schutzmaßnahmen für alle gängigen Betrugsmaschen und technischen Schutzvorkehrungen sind Sie ab sofort gewappnet. SIE ERFAHREN* Alles über zentrale Grundlagen der digitalen Sicherheit* Welche Betrugsmaschen es gibt und wie Sie sich schützen* Wie Sie Ihre Daten, Ihr Netzwerk und Ihre Endgeräte absichern* Wie Sie sich zum Beispiel bei Bankgeschäften online wirklich sicher bewegenMATTEO GROẞE-KAMPMANN, Professor für Verteilte Systeme an der Hochschule Rhein-Waal, und CHRIS WOJZECHOWSKI sind geschäftsführende Gesellschafter der AWARE7 GmbH, einem IT-Security-Unternehmen in Gelsenkirchen, das Penetrationstests, Live-Hackings und Seminare anbietet. Sie forschen, halten Vorträge und sind Funk- und TV-Experten für IT-Sicherheit.

Fighting Phishing

KEEP VALUABLE DATA SAFE FROM EVEN THE MOST SOPHISTICATED SOCIAL ENGINEERING AND PHISHING ATTACKSFighting Phishing: Everything You Can Do To Fight Social Engineering and Phishing serves as the ideal defense against phishing for any reader, from large organizations to individuals. Unlike most anti-phishing books, which focus only on one or two strategies, this book discusses all the policies, education, and technical strategies that are essential to a complete phishing defense. This book gives clear instructions for deploying a great defense-in-depth strategy to defeat hackers and malware. Written by the lead data-driven defense evangelist at the world's number one anti-phishing company, KnowBe4, Inc., this guide shows you how to create an enduring, integrated cybersecurity culture.* Learn what social engineering and phishing are, why they are so dangerous to your cybersecurity, and how to defend against them* Educate yourself and other users on how to identify and avoid phishing scams, to stop attacks before they begin* Discover the latest tools and strategies for locking down data when phishing has taken place, and stop breaches from spreading* Develop technology and security policies that protect your organization against the most common types of social engineering and phishingAnyone looking to defend themselves or their organization from phishing will appreciate the uncommonly comprehensive approach in Fighting Phishing.ROGER A. GRIMES has 35 years of experience in computer security and has authored 13 previous books on the topic. He is the Data-Driven Defense Evangelist at KnowBe4, a security awareness education company, and a senior computer security consultant and cybersecurity architect.

Mensch und Informationssicherheit

- Den Menschen als wichtigen Sicherheitsfaktor in Unternehmen und Organisationen verstehen - Verhalten nachvollziehen und durch psychologisches Verständnis beeinflussen - Security Awareness-Kampagnen gestalten und Mitarbeitende effektiv sensibilisieren - Gefahren von Human Hacking (er)kennen - Informationssicherheitsmaßnehmen für (und nicht gegen) Menschen entwickeln - Ihr exklusiver Vorteil: E-Book inside beim Kauf des gedruckten Buches Der Mensch ist das größte Risiko für die Informationssicherheit in Unternehmen!“ Diese Aussage ist schädlich, wenn Mitarbeitende für Informationssicherheit sensibilisiert werden sollen. Tatsächlich sind Menschen ein wichtiger Sicherheitsfaktor. Sie sind Teil der Lösung und kein Problem! Das Buch stellt den Menschen in den Mittelpunkt und hilft zu verstehen, warum diese sich nicht immer „richtig“ verhalten. Häufig liegt es an zu starren Regeln, die nicht zu ihrem Arbeitsalltag passen – oder an der geschickten Manipulation durch Social Engineers. Um Mitarbeitende effektiv für Informationssicherheit zu sensibilisieren, hilft ein Blick in die Verhaltenspsychologie. Ein komplexes Zusammenspiel verschiedener Faktoren beeinflusst menschliches Handeln. Sind diese Faktoren bekannt, können sie zielgerichtet gefördert und beeinflusst werden: Mitarbeitende ändern ihre Einstellungen, sie erhöhen ihr Wissen, stärken ihr Selbstvertrauen, verbessern ihre Fähigkeiten, sie entwickeln sichere Gewohnheiten und sie erinnern sich im entscheidenden Moment an das „richtige“ Verhalten. Das Buch vermittelt Hintergrundwissen und zeigt anhand zahlreicher Beispiele, wie informationssichere Verhaltensweisen gefördert und gemessen werden können. AUS DEM INHALT // - Der Faktor Mensch in der Informationssicherheit: vom „Problem“ zur „Lösung“ - Der Mensch als Bedrohung: Insider Threats - Der Mensch als Opfer von Human Hacking - Verhaltensabsicht, Wissen, Gewohnheit und Salienz als Faktoren von Information Security Awareness - Information Security Awareness zielgerichtet fördern - Information Security Awareness bewerten und messen

SAP Analysis for Microsoft Office

Dank aussagekräftiger Analysen leichter planen: Lernen Sie, wie Sie mit SAP Analysis for Microsoft Office (kurz auch SAP AO) professionelle Berichte für Ihr Unternehmen erstellen. Dieses Praxishandbuch erklärt Ihnen, wie Sie über die Anbindung an SAP Business Warehouse und SAP BW4/HANA aktuelle Daten nutzen und in Microsoft Excel auf vielfältige Weise auswerten und darstellen. Schritt-für-Schritt-Anleitungen mit zahlreichen Screenshots unterstützen Sie – von der Implementierung bis zur Anwendung. Diese 2., aktualisierte und erweiterte Auflage behandelt u.a. die Anbindung an SAP Analytics Cloud und SAP Datasphere (SAP Data Warehouse Cloud). Aus dem Inhalt: Aussagekräftige Analysen erstellenDaten filtern und sortierenPlanungsfunktionen und -sequenzen einbindenMit Formeln arbeitenMakros verwendenDie Benutzeroberfläche personalisierenBEx-Analyzer-Arbeitsmappen konvertierenFehlerursachen findenAnalysis konfigurierenVersteckte Funktionen freischalten Einleitung ... 17 1. Ihre erste Arbeitsmappe in SAP Analysis for Microsoft Office anlegen ... 25 1.1 ... Datenquelle als Basis der Analyse ... 26 1.2 ... Datenquelle in eine Arbeitsmappe einfügen ... 28 1.3 ... Arbeitsmappe speichern ... 37 1.4 ... Standardarbeitsmappe definieren ... 41 1.5 ... Gespeicherte Arbeitsmappe öffnen ... 44 1.6 ... Namen einer Arbeitsmappe anpassen ... 47 1.7 ... Arbeitsmappe löschen ... 48 1.8 ... Zusammenfassung ... 48 2. In Berichten navigieren ... 51 2.1 ... Mit aktuellen Daten arbeiten ... 52 2.2 ... Daten analysieren ... 54 2.3 ... Zusammenfassung ... 93 3. Mit Eingabeaufforderungen arbeiten ... 95 3.1 ... Dialog »Eingabeaufforderungen« ... 98 3.2 ... Varianten für Eingabeaufforderungen verwenden ... 114 3.3 ... Ausgewählte Werte einsehen ... 123 3.4 ... Zusammenfassung ... 125 4. Daten aufbereiten ... 127 4.1 ... Daten filtern ... 128 4.2 ... Daten sortieren ... 156 4.3 ... Hierarchien handhaben ... 161 4.4 ... Darstellung von Elementen, Kennzahlen und Ergebnissen anpassen ... 177 4.5 ... Zusammenfassung ... 192 5. Daten organisieren ... 193 5.1 ... Neue Kennzahlen berechnen ... 193 5.2 ... Kommentare anlegen ... 210 5.3 ... Bericht-Bericht-Schnittstelle verwenden ... 217 5.4 ... Zusammenfassung ... 220 6. Mit Planungsapplikationen arbeiten ... 221 6.1 ... Menüband für die Planung einblenden ... 222 6.2 ... Daten manuell planen ... 224 6.3 ... Mit Planungsfunktionen und -sequenzen arbeiten ... 242 6.4 ... Änderungs- und Anzeigemodus verwenden ... 253 6.5 ... Planungsrelevante Einstellungen kennen ... 263 6.6 ... Zusammenfassung ... 276 7. Berichte gestalten ... 277 7.1 ... Berichte mit lokalen Daten erweitern ... 277 7.2 ... Dimensionen verschiedener Berichte verknüpfen ... 289 7.3 ... Berichte zusammenführen ... 294 7.4 ... Wichtige Einstellungen ... 303 7.5 ... Zusammenfassung ... 313 8. Berichte formatieren ... 315 8.1 ... Formatierung anpassen ... 315 8.2 ... Designregeln administrieren ... 346 8.3 ... Mit Formatvorlagen arbeiten ... 348 8.4 ... Arbeitsmappe um Diagramme, Info-Felder und Filter erweitern ... 356 8.5 ... Zusammenfassung ... 365 9. Mit Hilfsmitteln und Werkzeugen arbeiten ... 367 9.1 ... Werkzeuge einsetzen ... 367 9.2 ... Mit Views arbeiten ... 372 9.3 ... Mit BEx Analyzer erstellte Arbeitsmappe konvertieren ... 375 9.4 ... Arbeitsmappe schützen ... 381 9.5 ... Zusammenfassung ... 383 10. Mit Formeln arbeiten ... 385 10.1 ... Im formeloptimierten Modus arbeiten ... 385 10.2 ... Formeln anlegen ... 388 10.3 ... Zusammenfassung ... 439 11. Makros verwenden ... 441 11.1 ... Makros anlegen ... 442 11.2 ... Makros debuggen ... 445 11.3 ... Syntaxregeln zum Eingeben von Werten ... 450 11.4 ... Mit API-Methoden arbeiten ... 451 11.5 ... Mit Callbacks arbeiten ... 515 11.6 ... Formeln von SAP Analysis for Microsoft Office in Makros nutzen ... 524 11.7 ... Designregeln über Makro anpassen ... 524 11.8 ... Zusammenfassung ... 546 12. SAP Analysis for Microsoft Office konfigurieren ... 547 12.1 ... Benutzeroberfläche anpassen ... 548 12.2 ... Dialog »Optionen« ... 566 12.3 ... Technische Konfiguration ... 580 12.4 ... Zusammenfassung ... 586 13. Problemanalyse ... 587 13.1 ... Modi der Problemanalyse ... 587 13.2 ... Add-in SAP Analysis for Microsoft Office erneut aktivieren ... 598 13.3 ... Zusammenfassung ... 600 Anhang ... 601 A ... Einstellungen für das Add-in SAP Analysis for Microsoft Office ... 603 B ... Einstellungen für das Plug-in SAP Analysis for Microsoft Office ... 617 C ... Glossar ... 675 Der Autor ... 679 Index ... 681

Microsoft Teams

Planung, Change Management, Deployment - mit Teams zum Modern Workplace.Ohne Teamwork läuft nichts mehr in modernen Unternehmen. Schnelle und unkomplizierte Kommunikationskanäle sind dabei genauso wichtig wie die Möglichkeit, Ideen und Dokumente einfach im Unternehmen zu teilen und zuverlässig Besprechungen in virtuellen Teams zu organisieren. Wie Sie dazu Microsoft Teams in Ihre IT-Infrastruktur integrieren und umfassend von den Features profitieren, zeigt Ihnen Markus Widl.Leseprobe (PDF-Link)

Node-RED

Bauen Sie komplexe Schaltungen auf, ohne eine einzige Zeile Code zu schreiben – Node-RED macht es möglich. Mit dem visuellen Programmierkonzept erstellen Sie Flows und Logiken, die Ihre Projekte steuern. Udo Brandes stellt Ihnen dazu in diesem Handbuch alle Nodes vor und zeigt Ihnen, wie Sie Ihre Anforderungen übersichtlich modellieren und passende Dashboards erstellen. So lesen Sie im Handumdrehen automatisiert Sensoren aus, speichern Messwerte ab oder teilen Daten über das Netzwerk mit anderen Systemen. Aus dem Inhalt: Installation und GrundlagenDas zentrale Tool: Der Node-RED-EditorDie Basics: Nodes und FlowsDas Dashboard von Node-REDFunktionen programmierenGrundlagenwissen für JavaScript, Node.js und gutes ProgrammierenDaten abrufen und speichernDatenaustausch über MQTT und TCP/IPHacks: Fortgeschrittene Nodes nutzenAppsteuerung und externe AnbindungEigene Nodes entwickelnMikrocontroller ansteuern Materialien zum Buch ... 15 Einleitung ... 17 1. Node-RED -- das Setup: So starten Sie ... 25 1.1 ... Node-RED -- das zentrale Element ... 25 1.2 ... Node-RED aufsetzen ... 27 1.3 ... Node-RED überall: Docker-Container starten ... 35 1.4 ... Die Ausgaben von Node-RED beim Start ... 39 1.5 ... Node-RED administrieren ... 41 1.6 ... Node-RED absichern ... 45 1.7 ... Node-RED Projekte ... 52 1.8 ... Fazit ... 63 2. Das zentrale Tool: der Node-RED-Editor ... 65 2.1 ... Den Node-RED-Editor in einem Browser öffnen ... 65 2.2 ... Die Kopfleiste ... 67 2.3 ... Die Node-Palette ... 79 2.4 ... Der Arbeitsbereich ... 87 2.5 ... Die rechte Seitenleiste ... 96 2.6 ... Der erste Flow ... 100 2.7 ... Gute Programmierung ... 102 2.8 ... Flows mit dem Flow-Debugger debuggen ... 111 2.9 ... Probleme mit nrlinter aufspüren ... 115 2.10 ... Fazit ... 117 3. Das Fundament: die Basics von Node-RED ... 119 3.1 ... Das Message-Konzept von Node-RED ... 119 3.2 ... Die Geschwister inject-Node und debug-Node ... 127 3.3 ... Messages manipulieren: Der change-Node und seine Begleiter ... 131 3.4 ... Der delay-Node ... 135 3.5 ... Dateiformate konvertieren ... 136 3.6 ... Auf Prozessereignisse reagieren ... 138 3.7 ... Sequenzen (Folgen) ... 141 3.8 ... Fazit ... 147 4. Das Node-RED-Dashboard ... 149 4.1 ... Installation ... 149 4.2 ... Browseraufruf und Einstellungen ... 151 4.3 ... Der Schnelleinstieg: So erstellen Sie Ihre erste Dashboard-Ausgabe ... 151 4.4 ... Das Dashboard-Design bestimmen ... 154 4.5 ... Die Dashboard-Widgets in Aktion ... 162 4.6 ... Charts und Messanzeigen mit dem Raspberry Pi ... 172 4.7 ... Das Diagramm-Kaleidoskop ... 181 4.8 ... Fazit ... 183 5. Funktionen programmieren ... 185 5.1 ... Einsatz und Funktionsweise des function-Nodes ... 186 5.2 ... Programmierung mit JavaScript ... 194 5.3 ... Programmbeispiele für den function-Node ... 229 5.4 ... Externe Module laden ... 235 5.5 ... Der Monaco-Codeeditor ... 238 5.6 ... Fazit ... 238 6. Daten über Netzwerkprotokolle abrufen ... 239 6.1 ... Daten von einem Server im Netz abrufen ... 239 6.2 ... MQTT: das IoT-Protokoll ... 267 6.3 ... Arduino & Co. über USB anbinden ... 282 6.4 ... Fazit ... 289 7. Daten mit Node-RED teilen ... 291 7.1 ... E-Mails versenden ... 291 7.2 ... Instant-Messaging und Bots mit Telegram ... 302 7.3 ... Geräte mit Pushbullet vernetzen ... 320 7.4 ... Sprachsteuerung mit Alexa ... 331 7.5 ... Google-Dienste integrieren ... 337 7.6 ... Mit künstlicher Intelligenz experimentieren ... 345 7.7 ... Fazit ... 349 8. Daten speichern und archivieren ... 351 8.1 ... Kontextvariablen ... 351 8.2 ... Daten in Dateien speichern ... 357 8.3 ... Node-RED und InfluxDB ... 368 8.4 ... Node-RED und SQLite ... 389 8.5 ... Fazit ... 399 9. Node-RED-Hacks ... 401 9.1 ... Python-Skripte einbinden ... 401 9.2 ... Timer ... 403 9.3 ... »Himmelserscheinungen« auswerten ... 407 9.4 ... Wetterdaten mit OpenWeatherMap ... 410 9.5 ... Zeitangaben formatieren ... 414 9.6 ... Mit Bilddateien arbeiten ... 417 9.7 ... Einen QR-Code generieren ... 419 9.8 ... Geräte mit Ping orten ... 421 9.9 ... Auf eine FRITZ!Box zugreifen ... 425 9.10 ... FTP -- Daten zwischen Rechnern übertragen ... 432 9.11 ... Fazit ... 439 10. Apps und externe Anbindung ... 441 10.1 ... Apps aus den App-Stores ... 441 10.2 ... Blynk 2.0 ... 442 10.3 ... Die Termux-App ... 459 10.4 ... Der »Überall-Zugriff« mit ngrok ... 467 10.5 ... Fazit ... 471 11. Dashboards für Fortgeschrittene ... 473 11.1 ... Dynamische Dashboard-Steuerung ... 473 11.2 ... Der template-Node (Widget) ... 475 11.3 ... Ein aufwendigeres Beispiel ... 494 11.4 ... Ein alternatives Dashboard mit uibuilder ... 497 11.5 ... Fazit ... 508 12. Node-RED in andere Dienste integrieren ... 509 12.1 ... ioBroker ... 509 12.2 ... Node-RED versus externe Dienste ... 521 12.3 ... Fazit ... 523 13. Eigene Nodes erstellen ... 525 13.1 ... Anforderungen definieren ... 525 13.2 ... Arbeitsverzeichnis erstellen und ausgestalten ... 526 13.3 ... Die Datei package.json generieren ... 527 13.4 ... Die Datei .js programmieren ... 528 13.5 ... Ein Icon erstellen ... 533 13.6 ... Die Datei basic-math.html generieren ... 533 13.7 ... Den Node basic-math in Node-RED testen ... 536 13.8 ... Ausblick ... 540 13.9 ... Fazit ... 541 14. Mit Node-RED Mikrocontroller programmieren ... 543 14.1 ... Der Soft- und Hardwarerahmen ... 544 14.2 ... Installation von Moddable ... 544 14.3 ... Den Mikrocontroller an Moddable anbinden ... 547 14.4 ... Einrichtung in Node-RED und Test ... 549 Index ... 553

SharePoint für Anwender

Wenn Sie als Anwender im Unternehmen mit SharePoint schnell zu professionellen Lösungen gelangen möchten, dann liegen Sie mit diesem Buch goldrichtig! Es vermittelt Ihnen anschaulich alle nötigen Grundlagen und führt Sie Schritt für Schritt zu einer Collaboration-Plattform on-Premises, die zu Ihrem Unternehmen passt. So erstellen Sie ganz einfach z. B. ein Ticketsystem oder eine Wissensdatenbank oder unterstützen Ihre Genehmigungsprozesse. Mit vielen erprobten Praxistipps und konkreten Beispiellösungen. Aus dem Inhalt: SharePoint einführen: Was ist zu beachten?Überblick über Dienste und FeaturesBusiness Intelligence ToolsEin Portal aufbauen und nutzenWebsites administrierenUnternehmensweites VorlagenmanagementEinen Redaktionsprozess unterstützenArbeitsräume für den Informationsaustausch mit KundenProjektmanagement mir SharePointSharePoint on-Premises einsetzen Geleitwort ... 15 Vorwort ... 17 TEIL I. Grundlagen verstehen und anwenden ... 25 1. Einleitung ... 27 1.1 ... Ziel dieses Buches ... 27 1.2 ... Was ist SharePoint überhaupt? ... 29 1.3 ... Erfahrungen von Anwendern: Wofür setze ich SharePoint ein? ... 39 1.4 ... Typische Herausforderungen bei der Einführung ... 46 1.5 ... Microsoft 365 vs. On-Premises-Installation ... 52 1.6 ... Versionen, Editionen und Updates ... 57 1.7 ... Alte und neue Tools für die Erstellung von SharePoint-Lösungen ... 78 2. Mit diesen SharePoint-Funktionen legen Sie einfach los ... 101 2.1 ... Meine erste SharePoint-Website erstellen ... 102 2.2 ... Informationen zentral verwalten ... 117 2.3 ... Gemeinsames Arbeiten an Dokumenten ... 185 2.4 ... Inhalte für andere Benutzer freigeben ... 214 2.5 ... Benutzerinformationen und mein persönlicher Arbeitsbereich ... 229 2.6 ... Administration von Websites und Websitesammlungen ... 247 2.7 ... Erstellen von Seiten und Hinzufügen von Webparts ... 283 2.8 ... Apps aus dem SharePoint Store ... 306 2.9 ... Die nächsten Schritte ... 316 TEIL II. Die Lösung wichtiger Aufgaben mit einem Mitarbeiterportal unterstützen (klassisch) ... 319 3. Aufbau eines mitarbeiterzentrierten Intranets ... 321 3.1 ... Wie fange ich damit an und erstelle die Informationsarchitektur? ... 323 3.2 ... Bereitstellung von Abteilungs- und Unternehmensinformationen ... 329 3.3 ... Unterstützung des Redaktionsprozesses ... 354 3.4 ... Möglichkeiten zur Einbindung der Mitarbeiter ... 366 3.5 ... Onboarding von neuen Mitarbeitern ... 383 3.6 ... Weiterbildungsmaßnahmen planen, durchführen und Feedback einholen ... 407 3.7 ... Zentrales Adressbuch ... 439 4. Aufgaben, Termine und Dokumente besser verwalten ... 447 4.1 ... Teamräume zur Unterstützung des Wissensmanagements und des täglichen Informationsaustauschs ... 448 4.2 ... Prozessunterstützung im Rahmen des Projektmanagements ... 460 4.3 ... Unternehmensweites Vorlagenmanagement am Beispiel des Angebotserstellungsprozesses ... 479 4.4 ... Planung von Mitarbeitern und Nachverfolgung von Aufgaben ... 507 5. Integration von weiteren Unternehmensprozessen in Ihr Mitarbeiterportal ... 529 5.1 ... Rekrutierung neuer Mitarbeiter ... 531 5.2 ... Verwaltung von Mitarbeiterdaten ... 550 5.3 ... Verwaltung von Arbeitszeiten ... 571 5.4 ... Unterstützung der internen IT mit einem Ticketsystem ... 601 5.5 ... Besucher ankündigen und begrüßen ... 620 5.6 ... Zentrale Erfassung von Telefonnotizen ... 649 5.7 ... Prozesse überwachen ... 656 6. Wichtige Aufgaben in Ihrem Portal, die Sie nicht vergessen sollten ... 683 6.1 ... Informationen suchen und finden ... 684 6.2 ... Design- und Layoutanpassungen ... 709 6.3 ... Ein Datenarchiv erstellen und nutzen ... 745 6.4 ... Aufbau eines Compliance Centers ... 754 6.5 ... Berichte ... 771 6.6 ... Möglichkeiten für Mehrsprachigkeit ... 776 6.7 ... Ist SharePoint mobil? ... 789 TEIL III. Moderne Möglichkeiten mit SharePoint SE oder 2019 ... 815 7. Teamarbeit in modernem Design unterstützen ... 817 7.1 ... SharePoint-Startseite als Ausgangspunkt der Teamarbeit ... 817 7.2 ... Meine erste moderne SharePoint-Website erstellen ... 820 7.3 ... Gemeinsames Arbeiten an Dokumenten ... 825 7.4 ... Neuigkeiten veröffentlichen ... 845 7.5 ... Administration von Websites und Websitesammlungen ... 848 8. Kommunikationswebsites in einem Social Intranet ... 853 8.1 ... SharePoint-Startseite als zentrale Informationsstelle ... 853 8.2 ... Kommunikationswebsite als Eingangsbereich Ihres Social Intranets ... 855 8.3 ... Administration von Websites ... 862 8.4 ... Entscheidungshilfe: Einsatz von SharePoint SE oder 2019 ... 866 TEIL IV. Weiterführende Informationen ... 869 9. Migration von älteren Versionen nach SharePoint Server Subscription Edition (SE) ... 871 9.1 ... Warum sollen wir auf SharePoint SE migrieren? ... 872 9.2 ... Welche Herausforderungen sind bei einer Migration zu berücksichtigen? ... 874 9.3 ... Empfohlene Vorgehensweise für ein Upgrade ... 877 9.4 ... Möglichkeiten für eine Migration ... 881 10. Hybride Einsatzszenarien von Microsoft 365 und SharePoint On-Premises ... 885 10.1 ... Eine hybride Umgebung einrichten ... 887 10.2 ... Inhalte in einer hybriden Umgebung suchen ... 889 10.3 ... Kurzüberblick über Microsoft-365-Dienste ... 890 10.4 ... Konzept der Microsoft-365-Gruppen ... 892 10.5 ... Businessanwendungen in einer hybriden Umgebung ... 895 10.6 ... Entscheidungshilfe: Welche Inhalte kommen auf welche Plattform? ... 897 11. Hilfestellungen zur Umsetzung eigener Ideen ... 899 11.1 ... Unterschiede zwischen SharePoint 2013, 2016, 2019 und SE ... 899 11.2 ... Eigene Ideen planen und umsetzen ... 908 12. Schnellzugriff auf die für Sie relevanten Inhalte ... 917 12.1 ... Schnellzugriff für Anwender und Poweruser ... 918 12.2 ... Schnellzugriff für angehende Administratoren ... 926 12.3 ... Schnellzugriff für angehende Entwickler ... 929 13. Wohin geht unsere Reise? ... 931 Index ... 933

Architecting a Modern Data Warehouse for Large Enterprises

Design and architect new generation cloud-based data warehouses using Azure and AWS. This book provides an in-depth understanding of how to build modern cloud-native data warehouses, as well as their history and evolution.The book starts by covering foundational data warehouse concepts, and introduces modern features such as distributed processing, big data storage, data streaming, and processing data on the cloud. You will gain an understanding of the synergy, relevance, and usage data warehousing standard practices in the modern world of distributed data processing. The authors walk you through the essential concepts of Data Mesh, Data Lake, Lakehouse, and Delta Lake. And they demonstrate the services and offerings available on Azure and AWS that deal with data orchestration, data democratization, data governance, data security, and business intelligence.After completing this book, you will be ready to design and architect enterprise-grade, cloud-based modern data warehouses using industry best practices and guidelines.WHAT YOU WILL LEARN* Understand the core concepts underlying modern data warehouses* Design and build cloud-native data warehousesGain a practical approach to architecting and building data warehouses on Azure and AWS* Implement modern data warehousing components such as Data Mesh, Data Lake, Delta Lake, and Lakehouse* Process data through pandas and evaluate your model’s performance using metrics such as F1-score, precision, and recall* Apply deep learning to supervised, semi-supervised, and unsupervised anomaly detection tasks for tabular datasets and time series applicationsWHO THIS BOOK IS FORExperienced developers, cloud architects, and technology enthusiasts looking to build cloud-based modern data warehouses using Azure and AWSANJANI KUMAR is the Managing Director and Founder of MultiCloud4u, a rapidly growing startup that helps clients and partners seamlessly implement data-driven solutions for their digital businesses. With a background in computer science, Anjani began his career researching and developing multi-lingual systems that were powered by distributed processing and data synchronization across remote regions of India. He later collaborated with companies such as Mahindra Satyam, Microsoft, RBS, and Sapient to create data warehouses and other data-based systems that could handle high-volume data processing and transformation.ABHISHEK MISHRA is a Cloud Architect at a leading organization and has more than a decade and a half of experience building and architecting software solutions for large and complex enterprises across the globe. He has deep expertise in enabling digital transformations for his customers using the cloud and artificial intelligence.SANJEEV KUMAR heads up a global data and analytics practice at the leading and oldest multinational shoe company with headquarters in Switzerland. He has 19+ years of experience working for organizations modeling modern data solutions in multiple industries. He has consulted with some of the top multinational firms and enabled digital transformation for large enterprises using modern data warehouses in the cloud. He is an expert in multiple fields of modern data management and execution including data strategy, automation, data governance, architecture, metadata, modeling, business intelligence, data management, and analytics.Chapter 1: Introduction.- Chapter 2: Modern Data Warehouses.- Chapter 3: Data Lake, Lake House, and Delta Lake.- Chapter 4: Data Mesh.- Chapter 5: Data Orchestration Techniques.- Chapter 6: Data Democratization, Governance, and Security.- Chapter 7: Business Intelligence.

Reverse Engineering with Terraform

This book is a comprehensive guide for employing Terraform in infrastructure as code automation, and its application to infrastructure operations.Reverse Engineering with Terraform begins with an introduction to Terraform’s core functionalities, including state files, configuration files, and providers, followed by a deep dive into the tool. You’ll then learn how to pinpoint problems with Terraform automation and how reverse engineering can help you resolve them. Drilling down, authors Sumit Bhatia and Chetan Gabhane walk you through the various steps in reverse engineering with an eye towards more effective Terraform integration with preexisting and legacy IT infrastructure.Using a real-world reverse engineering example, they demonstrate how to import a preexisting resource into your infrastructure, which can help you develop an automatable and scalable method for Terrraform adoption. You’ll also learn how to create reusable, shareable components to streamline infrastructure code and foster collaboration within teams, and advanced techniques for using Terraform to optimize infrastructure provisioning, configuration, and management.Filled with real-world case studies, tips and tricks, and best practices, this book will leave you with a thorough understanding of the infrastructure as code paradigm, and how to leverage Terraform automation with legacy as well as modern IT infrastructure.WHAT YOU WILL LEARN* Understand Terraform and its infrastructure automation capabilities* Explore how Terraform can be used with other platforms like AWS, Azure and VMware* Master the basic concepts of reverse engineering for legacy infrastructure entities* Enable Terraform in legacy IT environments through reverse engineeringWHO THIS BOOK IS FORIT architects, admins, technical managers, and infrastructure solution experts. Minimal knowledge of Python programming is the only prerequisite.SUMIT BHATIA is a global infrastructure solutions architect with a focus on addressing difficult business challenges and encouraging green IT through intelligent hybrid cloud strategies, advanced automation and cost savings in IT operations to support the global oil and gas industry. With over 15 years in the tech industry, Sumit has a deep knowledge of Python automation, DevOps, cloud, virtualization, storage and backup solutions engineering.CHETAN GABHANE is a seasoned expert with over 15 years of experience as a solution architect and senior technical consultant in the field of hybrid and multi-cloud computing. His major focus is on developing resilient and efficient hybrid cloud architectures that combine the best of on-premises and cloud-based technologies. Chetan has extensive experience adopting cutting-edge DevOps approaches to improve the agility and scalability of cloud infrastructures. Chetan has actively contributed to the creation of cloud solutions seference architecture, white papers, and tech blogs. His commitment to sharing information and best practices has assisted numerous professionals in navigating the complex world of cloud computing with an unwavering dedication to excellence. 1: Terraform Infrastructure as Code.- 2: Deep Dive into Terraform.- 3: Reverse Engineering Basics.- 4: Terraform and Reverse Engineering.- 5: Debugging for import issues.- 6: Lifecycle Management.- 7: Other importing options with Terraform.

Visual Studio Extensibility Development

Master Visual Studio extensibility for an enhanced Visual Studio IDE experience. This book is a comprehensive guide that covers every facet of developing, debugging, and publishing extensions that amplify your productivity, tooling, and analysis within the Visual Studio IDE.This new edition is updated for Visual Studio 2022, which is the latest and greatest version of Visual Studio. Since the last edition, Artificial Intelligence (AI) has taken the world by the storm. This revised edition demonstrates how AI can take your extensions to unparalleled heights using ChatGPT.The book begins with an introduction to the essential concepts of Visual Studio, including data structures and design patterns before diving into the fundamentals of the Visual Studio extensibility model. Here you will learn the anatomy of a VSIX and how extensions are discovered and loaded in Visual Studio. Next, you will explore the extensibility model and see how various extensions, such as menus, commands, and tool windows can be plugged into Visual Studio. Moving forward, you’ll cover developing VS extensions and how they can be made configurable by customizing the UI and options page, and you’ll learn to develop a VS extension that leverages ChatGPT. Next, you will see how to extend the most often used component of Visual Studio, the code editor, before creating your own sample code snippets and templates. This is followed by a demonstration of how to deploy extensions using continuous integration (CI). Finally, you will learn tips and tricks for Visual Studio and its extensibility, along with a few highly valuable extensions.After reading Visual Studio Extensibility Development, you will be able to develop, debug, customize, and deploy extensions in Visual Studio IDE.WHAT YOU WILL LEARN* Master the art of personalizing extensions through the creation of dedicated tools option pages* Extend commands, editor, and tool window of Visual Studio* Seamlessly integrate artificial intelligence in Visual Studio extensions* Create project templates, item templates, and code snippets to streamline your development process* Enhance IntelliSense for your custom project needs* Publish your extension in the Visual Studio marketplaceWHO THIS BOOK IS FORDevelopers, Programmers, Engineers, Architects, Instructors, Innovators, Students and Technology enthusiasts leveraging Visual Studio IDE. RISHABH VERMA is a Microsoft certified professional and works at Google India as a Senior Developer Relations Engineer working on Google Cloud C# SDK development. An electronic engineer by education, he has 15+ years of hardcore development experience on the .NET technology stack. He is passionate about creating tools, Visual Studio extensions, and utilities to increase developer productivity. His interests are .NET Compiler Platform (Roslyn), Visual Studio extensibility, code generation and .NET Core. He is a member of .NET foundation, and has authored books on .NET Core 2.0 and .NET Core 3.1 prior to this title.

Understanding Microsoft Teams Administration

This book provides solutions, best practices, tips, and workarounds to plan, design, customize, implement, and manage Microsoft Teams in any environment. This revised edition has been updated to reflect all the latest techniques and products, including migration from Skype for Business On-Prem to Microsoft Teams, along with Teams for Education, which includes a range of features and tools that enable teachers and students to collaborate, communicate, and learn in a virtual environment.The book begins with an overview of Microsoft Teams, including its architecture, teams/channels, audio/video meetings, and the phone system. The authors then take you deeper into deployment and management of teams, clients, guests and external access, and live events, followed by a walk-through of network assessment and bandwidth planning for Teams. Here, you will learn about deployment of quality of service and how to configure your phone systems using direct routing and calling plans. Moving forward, you will learn Microsoft Teams administration and policy management along with the migration process of Skype from Business On-Prem to Microsoft Teams. To wrap things up, the authors demonstrate some troubleshooting techniques for call quality issues in Teams, and walk you through various features of Teams for Education and how to utilize them.By the time you turn the last page of Understanding Microsoft Teams Administration, you'll be fully equipped to configure, customize, and control Teams with confidence. Don't just adapt to the future of collaboration—lead it.WHAT YOU WILL LEARN* Kickstart your journey: Get acquainted with the Teams architecture, from teams and channels to audio/video conferencing and beyond* Master the mechanics: Dive deep into deployment, including crucial aspects like guest access, such as events, and network assessment* Elevate call quality: Learn the nuts and bolts of Quality of Service (QoS) and phone systems, including direct routing and calling plans* Admin like a pro: Gain insights into robust policy management, and understand how to navigate the Teams admin portal with finesse* Get a grip on network assessment and bandwidth planning tailored specifically for Teams* Unlock secrets of quality of service, direct routing, and customized calling plans* Migration simplified: Seamlessly shift from Skype for Business On-Prem to Teams without missing a beat* Edu-tech unveiled: Explore Teams for Education and how its myriad features can enrich virtual learning experiences for teachers and students alike* What's new: A dedicated chapter exclusively covering Microsoft Teams for Education, focusing on empowering both educators and studentsWHO THIS BOOK IS FORAdministrators and technical consultants focused on Microsoft Teams. This book serves as an invaluable resource for those looking to optimize team collaboration and communication within their organizations.Balu Ilag is a luminary in the realm of unified communications and collaboration technologies. With an impressive career spanning over 17 years, Balu has carved a niche for himself in messaging, telecom, and modern workplace collaboration. He currently serves as an Office 365 and Collaboration Specialist at Juniper Networks, where he wears multiple hats—from product administration and development to strategic guidance for enterprise customers.Balu holds a plethora of distinguished certifications which reinforce his expertise in the field. He is a Microsoft Certified Trainer (MCT), Microsoft 365 Certified Teams Administrator Associate, and a Microsoft Certified Solutions Expert (MCSE) in communication and productivity. These credentials not only highlight his grasp over Microsoft technologies but also signify his commitment to continuous learning and excellence.An avid writer, Balu has authored an array of blog posts on his blog site www.bloguc.com that serve as a treasure trove of insights on unified communication and collaboration technologies. Whether you're looking for a comprehensive how-to guide or best practices for troubleshooting, chances are Balu has penned a blog post about it. His writings reflect his deep understanding of the complexities involved in modern workplace technologies, making them an invaluable resource for professionals and enthusiasts alike.VIJAY IREDDY is a highly skilled technology professional passionate about innovation and digital transformation. He has extensive experience and expertise with a range of Microsoft and UC Certifications, including being certified as a Teams Administrator Associate, Support Specialist, and Collaboration Communication System engineer.As a Modern Communications Architect at Cyclotron, Vijay works with organizations to evaluate their existing communication and collaboration platforms and helps them transition to the modern Microsoft Teams platform. He has a proven track record of implementing Microsoft Teams with industry-specific best practices while ensuring governance and security. He is dedicated to delivering effective solutions that meet each organization's unique needs and staying up-to-date with the latest technological advancements to help his clients achieve their business goals.Chapter 1: Microsoft Teams Overview.- Chapter 2: Managing and controlling Microsoft Teams.- Chapter 3: Organization Readiness for Microsoft Teams.- Chapter 4: Teams Audio Conferencing and Phone system management.- Chapter 5: Microsoft Teams Governance and lifecycle management.- Chapter 6: Migration from Skype for Business (Lync) on-prem and online to Microsoft Teams.- Chapter 7: Microsoft Teams troubleshooting approaches.- Chapter 8: Teams Reporting and Monitoring. – Chapter 9: Microsoft Teams for Education. - Chapter 10: Microsoft Teams Learning to the Next Level and Get Certified.

Python Debugging for AI, Machine Learning, and Cloud Computing

This book is for those who wish to understand how Python debugging is and can be used to develop robust and reliable AI, machine learning, and cloud computing software. It will teach you a novel pattern-oriented approach to diagnose and debug abnormal software structure and behavior.The book begins with an introduction to the pattern-oriented software diagnostics and debugging process that, before performing Python debugging, diagnoses problems in various software artifacts such as memory dumps, traces, and logs. Next, you’ll learn to use various debugging patterns through Python case studies that model abnormal software behavior. You’ll also be exposed to Python debugging techniques specific to cloud native and machine learning environments and explore how recent advances in AI/ML can help in Python debugging. Over the course of the book, case studies will show you how to resolve issues around environmental problems, crashes, hangs, resource spikes, leaks, and performance degradation. This includes tracing, logging, and analyziing memory dumps using native WinDbg and GDB debuggers.Upon completing this book, you will have the knowledge and tools needed to employ Python debugging in the development of AI, machine learning, and cloud computing applications.WHAT YOU WILL LEARN* Employ a pattern-oriented approach to Python debugging that starts with diagnostics of common software problems* Use tips and tricks to get the most out of popular IDEs, notebooks, and command-line Python debugging* Understand Python internals for interfacing with operating systems and external modules* Perform Python memory dump analysis, tracing, and loggingWHO THIS BOOK IS FORSoftware developers, AI/ML engineers, researchers, data engineers, as well as MLOps and DevOps professionals. DMITRY VOSTOKOV is an internationally recognized expert, speaker, educator, scientist, inventor, and author. He founded the pattern-oriented software diagnostics, forensics, and prognostics discipline (Systematic Software Diagnostics) and Software Diagnostics Institute (DA+TA: DumpAnalysis.org + TraceAnalysis.org). Vostokov has also authored multiple books on software diagnostics, anomaly detection and analysis, software, and memory forensics, root cause analysis and problem-solving, memory dump analysis, debugging, software trace and log analysis, reverse engineering, and malware analysis. He has over thirty years of experience in software architecture, design, development, and maintenance in various industries, including leadership, technical, and people management roles. In his spare time, he presents multiple topics on Debugging.TV and explores Software Narratology and its further development as Narratology of Things and Diagnostics of Things (DoT), Software Pathology, and Quantum Software Diagnostics. His current interest areas are theoretical software diagnostics and its mathematical and computer science foundations, application of formal logic, artificial intelligence, machine learning, and data mining to diagnostics and anomaly detection, software diagnostics engineering and diagnostics-driven development, diagnostics workflow, and interaction. Recent interest areas also include cloud native computing, security, automation, functional programming, applications of category theory to software development and big data, and artificial intelligence diagnostics. Chapter 1: Fundamental Vocabulary.- Chapter 2: Pattern-Oriented Debugging.- Chapter 3: Elementary Diagnostics Patterns.- Chapter 4: Debugging Analysis Patterns.- Chapter 5: Debugging Implementation Patterns.- Chapter 6: IDE Debugging in Cloud.- Chapter 7: Debugging Presentation Patterns.- Chapter 8: Debugging Architecture Patterns.- Chapter 9: Debugging Design Patterns.- Chapter 10: Debugging Usage Patterns.- Chapter 11: Case Study: Resource Leaks.- Chapter 12: Case Study: Deadlock.- Chapter 13: Challenges of Python Debugging in Cloud Computing.- Chapter 14: Challenges of Python Debugging in AI and Machine Learning.- Chapter 15: What AI and Machine Learning Can Do for Python Debugging.- Chapter 16: The List of Debugging Patterns.

Learning VMware Workstation for Windows

Master VMware Workstation to create and run virtual machines, containers, and Kubernetes clusters simultaneously on physical devices without having to reformat or dual boot the underlying device. This book provides a practical, step-by-step guide to creating and managing virtual machines using VMware Workstation, a software solution that provides a type-2 hypervisor, or desktop hypervisor, that runs on x64 Windows and Linux-based operating systems. This book focuses on the Windows version.You’ll start with an overview of hypervisors and desktop hypervisors. You'll then look at resources, such as CPU, memory, and networking, and how they are configured in a virtual environment. In the final chapters, you’ll learn how to configure Workstation Pro to run and manage virtual machines before going on to build example virtual machines, including how to build a nested vSphere environment. Once built you’ll see how to manage these virtual machines, before finally upgrading your VMware Workstation Pro environment.In the end, you’ll learn how to build and manage different virtual machines running on different operating systems and build an ESXi lab environment with VMware Workstation.WHAT YOU'LL LEARN* Examine hypervisors and desktop hypervisors* Understand how to install and configure VMware Workstation* Gain practical knowledge on building and managing virtual machines on different OSs* Support and troubleshoot VMware Workstation environments.WHO THIS BOOK IS FORDevelopers, IT professionals that remote, home, and BYODPeter von Oven is an experienced technical consultant working closely with customers, partners, and vendors in designing technology solutions, to meet business needs and deliver outcomes. During his career, Peter has presented at key IT events such as VMworld, IP EXPO, and various VMUGs and CCUG events across the UK. He has also worked in senior presales roles and presales management roles for Fujitsu, HP, Citrix, and VMware, and has been awarded VMware vExpert for the last nine years in a row and vExpert EUC for the last three consecutive years. In 2021, Peter added the vExpert Desktop Hypervisor award to his portfolio of awards. In 2016, Peter founded his own company specializing in application delivery. Today he works with partners and vendors helping drive and deliver innovative technology solutions. He is also an avid author, having now written 18 books and made videos about VMware end-user computing solutions. In his spare time, Peter volunteers as a STEM Ambassador, working with schools and colleges, helping the next generation develop the skills and confidence in building careers in technology. He is also a serving Royal Air Force Reservist working as an instructor with the Air Cadet organization.1. Introduction to hypervisors2. Introduction to VMware Workstation3. Configuring CPU resources4. Configuring Storage Resources5. Configuring Network Resources6. Virtual hardware7. Installing VMware Workstation8. A guided tour of the UI9. Creating a Windows VM10. Installing VMware vSphere11. Configuring VM options12. Managing and working with existing VMs13. Upgrading to a new version of Workstation

Microsoft Windows Server 2022 Essentials - Das Praxisbuch

Microsoft Windows Server 2022 Essentials. Active Directory, Dateifreigabe, VPN, Microsoft 365 und Home Office in kleinen und mittleren Unternehmen. Dezember 2023.Dieses Buch hilft kleinen und mittleren Unternehmen, das Beste aus Windows Server 2022 Essentials herauszuholen, auch bei kleinerem Budget. Mit vielen Praxisbeispielen und detaillierten Anleitungen lernen Sie alles, was Sie über Windows Server wissen müssen, von der Installation über Administration und Konfiguration, Hyper V und Active Directory, Freigaben und Berechtigungen, Datensicherung und Troubleshooting, Hochverfügbarkeit und Sicherheit bis zur Anbindung an die Cloud und Microsoft 365. Außerdem gibt IT-Experte Thomas Joos Ihnen praktische Tipps zum Betrieb eines eigenen VPNs, damit im Homeoffice alles glatt läuft, und zeigt Ihnen, wie Sie auch mithilfe von vorinstallierten oder kostenlosen Tools wie Veeam Backup und Open-Source-Software ein stabiles und sicheres Netzwerk betreiben.Aus dem Inhalt:Die Grundlagen und ersten Schritte in Windows Server 2022 Essentials Der Windows Admin CenterServer mit Azure Arc remote verwaltenVPNs mit Open Source einrichten- Active Directory, DNS und DomänencontrollerBenutzer und Gruppen verwaltenDatenträger partitionieren, verkleinern und erweiternOrdnerfreigaben und Berechtigungen verwaltenDatensicherung und Schutz vor Ransom- und Malware Gruppenrichtlinien erstellen Windows-Update automatisieren Überwachung und Fehlerbehebung Netzwerke, DHCP und InfrastrukturProblemlösung mit PowerShellÜber den Autor:Thomas Joos ist selbstständiger IT-Consultant und seit über 20 Jahren in der IT-Branche tätig. Er schreibt Fachbücher und berät Unternehmen in den Bereichen Active Directory, Exchange Server und IT-Sicherheit. Durch seinen praxisorientierten und verständlichen Schreibstil sind seine Fachbücher für viele IT-Spezialisten eine wichtige Informationsquelle geworden. Neben vielen erfolgreichen Büchern schreibt er für zahlreiche IT-Publikationen wie z. B. c't, Computerwoche und IT-Administrator sowie LinkedIn. Seinen Blog finden Sie auf http://thomasjoos.wordpress.com.Leseprobe (PDF-Link)

AWS IoT With Edge ML and Cybersecurity

In an era where the fusion of connectivity and technology is redefining industries, this book is a must-have guide for aspiring technologists and seasoned professionals alike. This meticulously crafted handbook guides you through every aspect of AWS IoT, touching upon vital spheres such as edge computing, machine learning, and industrial IoT, with a distinct spotlight on cybersecurity.Over the course of this book, industry veteran Syed Rehad unveils the secrets to setting up your AWS IoT environment and walks you through advanced concepts such as leveraging MQTT, mastering Digital Twin implementation, and plumbing the depths of edge machine learning. Whether you're experimenting with virtual devices or hands-on with Raspberry Pi setups, this book will steer you towards innovation and a transformative journey where technology meets intelligence and security, all under the expansive umbrella of AWS IoT.WHAT YOU WILL LEARN* AWS MASTERY: Dive deep into AWS IoT essentials, from setup to hands-on SDK tools* ADVANCED CONNECTIVITY: Explore advanced MQTT features and the potential of AWS IoT Core MQTT clients* DEVICE INTEGRATION: Master AWS IoT device creation, connection, and deployment, blending the digital and physical* DIGITAL TWIN: Unleash IoT's future with AWS IoT device shadow, capitalizing on digital twin technology* DEVICE MANAGEMENT: Transform remote oversight using secure IoT tunnelling and innovative actions* EDGE DEVELOPMENT: Merge IoT and Machine Learning via AWS IoT Greengrass, spotlighting image classification* DATA TO INSIGHTS: Swiftly move from raw data to actionable insights leveraging Amazon Timestream* IOT CYBERSECURITY: Strengthen your defenses using AWS IoT Device Defender, Zero Trust principles, and Machine Learning (ML) Detect to prepare for and counter threatsWHO THIS BOOK IS FORIoT developers and enthusiasts, professionals who want to implement IoT solutions in industrial scenarios, system architects and designers interested in edge machine learning, business intelligence analysts, and cybersecurity professionals.SYED REHAN has established himself as a luminary in the world of cloud technologies over the course of a career spanning 18+ years in the fields of development, IoT, and cybersecurity. Having joined AWS in 2017, Syed has been at the forefront of their initiatives, consistently driving innovation and contributing to the platform's evolution. His rich portfolio includes numerous insightful blogs, workshops and authoritative whitepapers for AWS, showcasing his deep expertise and thought leadership in the industry.Syed has graced the main stage as a speaker at AWS re:Invent and numerous global conferences, shedding light on the rapidly evolving landscapes of cybersecurity, IoT, and cloud technologies.Presently, Syed serves as a Senior Global Cybersecurity Specialist in the AWS IoT Core Security Foundation team. His collaborative spirit has been reflected in his instrumental role with the product teams in launching pivotal services like AWS IoT Device Defender and AWS IoT Greengrass.Syed's trailblazing journey is marked with several firsts. He was among the initial cohort of specialist solution architects for AWS IoT in EMEA, and he also earned the honor of being the first specialist Solution Architect for Amazon Connect.Syed's legacy in AWS and the cloud domain is a blend of vast experience, innovation, unwavering passion and leadership, a legacy that continues to inspire and guide the next generation of tech enthusiasts.

Skalierbare Container-Infrastrukturen

Kubernetes-basierte Container-Cluster und die über sie bereitgestellten Microservices sind längst zum Standard in aktuellen IT-Landschaften geworden. Sie ermöglichen flexible und resiliente Infrastrukturen mit einem extrem hohen Automationsgrad und können selbst komplexeste Applikations-Stacks effizient orchestrieren, verwalten und skalieren, egal ob in der Cloud oder On-Premises. Damit bilden sie in vielen Unternehmen die Foundation für autoskalierbare Infrastrukturen, beispielsweise für vollautomatisierte CI/CD- und GitOps-Systeme oder für GPU-beschleunigte KI/ML-Modelle Die vierte, komplett überarbeitete Auflage der seit vielen Jahren bewährten Container-Referenz liefert Ihnen praxiserprobte Anleitungen und tiefes, fundiertes Profi-Know-how, um strategisch wichtige Architekturentscheidungen mit solidem Background-Wissen zu treffen. Aus dem Inhalt: Container: Einsatzgebiete, Planungsstrategien, Kubernetes in Multi-/ Hybrid-Cloud-UmgebungenKubernetes-Architektur im Detail, LTS-Betrachtungen, Produkte und KostenTrusted Registries, Security-Konzepte, automatisiertes Zertifikatsmanagement, Backup und Disaster RecoveryIntegration von IDM-Backends per Keycloak via OperatorMaximale Infrastruktur-Automation, Air-gapped/Offline-Installation und BetriebFinOps/Kostenkontrolle, Wirtschaftlichkeitsaspekte, SustainabilityPlanung, Installation und fortgeschrittene Orchestrierung hochverfügbarer Kubernetes- und OpenShift-Cluster, On-Premises und in der CloudMetrics, Monitoring und LoggingServices, Ingress, Cloud-native API-Gateways und Service MeshesMaximale In-Cluster Automation: Operatoren für hunderte Applikationsstacks, eigene Operatoren und Operator-Bundles erstellen und bereitstellenAutoskalierbare KI/ML-taugliche Kubernetes Cluster mit Datacenter-GPUs von NVIDIAEnterprise-taugliche CI/CD-Pipelines und GitOps, Progressive Delivery mit Analysis 1. Catch-22 ... 39 1.1 ... Vorbemerkungen ... 43 1.2 ... Kernziele und rote Fäden ... 45 1.3 ... Was dieses Buch sein soll und was nicht ... 46 1.4 ... Wie dieses Buch zu lesen ist ... 46 1.5 ... Docker-Replacement-Tools ... 48 Teil I. Strategische Vorbetrachtungen, Foundations und Preflights ... 51 2. Grundsätzliche strategische Fragen ... 53 2.1 ... Worum geht es? ... 53 2.2 ... Überblick: Container- und Infrastruktur-Konzepte ... 54 2.3 ... Generelle Infrastruktur-Fragen: Cloud vs. On-Prem, Managed Kubernetes, Managed Server, hybrider Mischbetrieb ... 58 2.4 ... Maximale Vollautomation -- IaC, Operatoren, GitOps ... 66 2.5 ... Registries ... 73 2.6 ... Ganzheitliche Security -- High-Level View ... 76 Teil II. Kubernetes-Architektur, Core-Concepts, Workloads und Day 1 Operations ... 87 3. Kubernetes ... 89 3.1 ... Kubernetes im Überblick ... 89 3.2 ... Vanilla Kubernetes und das traurige Thema LTS ... 91 3.3 ... Kubernetes-Komponenten ... 100 3.4 ... Dienste auf allen Node-Typen: Kubelet, Container-Engine, Overlay-Netze, Proxies ... 103 3.5 ... Dienste auf den Kubernetes-Master-/Controlplane-Nodes ... 106 3.6 ... Etcd als Key/Value-Store in Kubernetes-basierten Clustern ... 112 3.7 ... Networking in Kubernetes ... 118 3.8 ... Windows-Nodes in Kubernetes-Clustern? ... 121 3.9 ... Container-Engines für Kubernetes ... 126 4. Kubernetes-Setup-Varianten im kompakten Überblick ... 131 4.1 ... Optionen und Grad der Verwaltbarkeit ... 131 4.2 ... Setup-Ansätze (Auszüge) ... 133 4.3 ... Zeitsynchronisation ... 137 4.4 ... Instance Sizing ... 137 5. Kubernetes-Cluster-Setups (Cloud) ... 141 5.1 ... GKE ... 142 5.2 ... EKS ... 158 5.3 ... AKS ... 160 5.4 ... Vergleichstabelle für Managed-Kubernetes-Angebote ... 164 6. Kubernetes: Deployment-Tools und -Konzepte, API-Foundations, Manifest- und CLI-Handling ... 165 6.1 ... Überblick: Tools zum Deployment von Kubernetes-Ressourcen ... 165 6.2 ... Helm und Kustomize -- the Big Short ... 167 6.3 ... Editoren und Tools: VI(M), Visual Studio Code und K9s ... 172 6.4 ... Grundlegende Verfahren zum Erstellen von Workloads ... 176 6.5 ... Grundlagen zu kubectl ... 178 6.6 ... kubectl-Operations ... 188 6.7 ... Debugging von Kubernetes-Ressourcen ... 198 7. Kubernetes-Cluster: Day 1 Operations -- Core-Workloads ... 201 7.1 ... Namespaces: Foundations ... 201 7.2 ... Namespaces: Multi-Tenancy- und Security-Aspekte ... 207 7.3 ... Pods und Container ... 210 7.4 ... Pod-Sidecar-Patterns und das Applikations-Design ... 220 7.5 ... Pods und Init-Container ... 222 7.6 ... Pod- und Container-Security ... 225 7.7 ... Pod-/Container-Attribute über Umgebungsvariablen nutzen ... 231 7.8 ... Überblick: ConfigMaps, ServiceAccounts und Secrets ... 233 7.9 ... ConfigMaps ... 234 7.10 ... ServiceAccounts ... 245 7.11 ... Secrets ... 249 7.12 ... Jobs ... 255 7.13 ... Label, Selektoren und Annotations ... 260 7.14 ... Deployments ... 265 7.15 ... DaemonSets ... 275 7.16 ... StatefulSets ... 279 7.17 ... Entscheidungshilfe: Wann Deployment, wann DaemonSet, wann StatefulSet? ... 282 7.18 ... Update-Strategien für Pods im Überblick ... 284 7.19 ... Kubernetes: Autorisierung/RBAC ... 289 7.20 ... Kubernetes-Volumes und dynamische Storage-Provisionierung ... 296 7.21 ... Storage für cloudbasiertes Kubernetes: GKE, EKS und AKS ... 323 7.22 ... Services ... 327 7.23 ... Ingress ... 358 Teil III. Skalierbare Container-Cluster mit Kubernetes: Day 2 Operations ... 365 8. Day 2 Operations: In-Cluster-Vollautomation mit Operatoren -- Foundations ... 367 8.1 ... Vorbetrachtungen: Zwei Operator-spezifische Hauptkapitel ... 367 8.2 ... CustomResourceDefinitions ... 368 8.3 ... Operatoren unter Kubernetes ... 382 8.4 ... Operator-Typen und Maturitäts-Level: Helm vs. Ansible vs. Go ... 387 8.5 ... Operator-Typen im funktionalen Vergleich: Ansible vs. Go ... 391 8.6 ... Operator-Preflights: OLM -- wer überwacht die Wächter? ... 392 8.7 ... Operator-Management ... 396 8.8 ... Hands on: PostgreSQL-Operator (Level 5) ... 401 9. Kubernetes-Cluster: Day 2 Operations -- Pod-Lifecycle, De-Scheduling, Tenancy und Limits ... 411 9.1 ... Pod-Lifecycle und Health-Checks ... 411 9.2 ... (De-)Scheduling: Überblick ... 429 9.3 ... (De-)Scheduling: Constraints -- Node-Selektoren, Pod Topology Spread Constraints ... 438 9.4 ... (De-)Scheduling: (Anti-)Affinity, Taints und Tolerations ... 443 9.5 ... (De-)Scheduling: QoS-Classes, Compute Resource Requests und Limits ... 450 9.6 ... (De-)Scheduling: Pod-Priorities ... 469 9.7 ... (De-)Scheduling: PodDisruptionBudgets ... 474 9.8 ... (De-)Scheduling: Node-Kapazitäten ... 483 9.9 ... De-Scheduling und HA-Abstinenz: Descheduler und Re-Balancing ... 485 9.10 ... Namespaces und (Compute-)Resource-Limits ... 490 9.11 ... Namespaces und NetworkPolicies ... 501 10. Kubernetes-Cluster: Day 2 Operations -- DNS, Certificates, API-Gateways ... 513 10.1 ... ExternalDNS für externe Hostnamenauflösung ... 513 10.2 ... Automatisierte Zertifikatserzeugung (alle Plattformen): Cert-Manager ... 519 10.3 ... Gateway-API ... 536 10.4 ... API-Gateway: Foundations ... 541 10.5 ... API-Gateway: Beispiel-Setup (GKE) ... 543 10.6 ... API-Gateway: Beispiel-Setup mit Kong (alle Plattformen) ... 551 11. Kubernetes-Cluster: Day 2 Operations -- Metrics, Monitoring, Logging, APM/Observability, Autoscaler ... 563 11.1 ... Kubernetes-Standard-Metriken: Metrics Server und kube-metrics ... 563 11.2 ... Log-Erfassung und mehr unter Kubernetes: Elastic ... 566 11.3 ... Log-Erfassung und mehr unter Kubernetes: Loki -- Grafana-Logging ... 584 11.4 ... Cluster-Monitoring mit Prometheus ... 589 11.5 ... Federated Prometheus mit Thanos ... 615 11.6 ... Tracing mit Jaeger ... 625 11.7 ... Full-Stack-Monitoring: APM und Observability ... 627 11.8 ... HPA -- Horizontaler Pod-Autoscaler ... 640 11.9 ... Custom-Metrics-Autoscaling mit KEDA und HPA ... 650 11.10 ... Vertical Pod Autoscaler ... 665 11.11 ... Multidimensionales Pod-AutoScaling (GKE) ... 678 11.12 ... Cluster-Autoscaling ... 678 12. Kubernetes-Cluster: Day 2 Operations -- Meshes, Authentication, Debugging, Backup/Recovery ... 681 12.1 ... Service-Meshes ... 681 12.2 ... Kubernetes: Authentifizierung und Autorisierung (Keycloak-basiert) ... 692 12.3 ... Debugging und Troubleshooting ... 709 12.4 ... Backup und Disaster-Recovery ... 710 Teil IV. Vollautomation und Resilienz mit eigenen Operatoren ... 721 13. Day 3 Operations: In-Cluster-Vollautomation mit Operatoren -- Advanced Concepts ... 723 13.1 ... Operator-SDK, OLM und weitere Konzepte ... 723 13.2 ... Ansible oder Go? ... 727 13.3 ... Operator-Build-Demo: Level-5-Operator in Go ... 733 13.4 ... Operator-Bundle für den L5-Operator erzeugen ... 745 13.5 ... Index/Catalog (für L5-Operator und andere) erzeugen ... 749 13.6 ... Hands-On: Memcached-Operator mit Ansible ... 756 13.7 ... Diverses ... 760 Teil V. High-Level-Setup- und Orchestrierungs-Tools für Kubernetes-basierte Container-Infrastrukturen ... 763 14. Red Hat OpenShift ... 765 14.1 ... Vorbetrachtungen und Historisches ... 765 14.2 ... Lizenzierung und Lifecycle ... 767 14.3 ... OpenShift, das Enterprise-Kubernetes in »ready to use« ... 773 15. OpenShift-Setup ... 775 15.1 ... Generelle Vorbetrachtungen und Vorbereitungen ... 775 15.2 ... Setup von OpenShift 4.12 (IPI) auf AWS ... 789 15.3 ... Setup von OpenShift 4.12 (IPI) auf GCP ... 795 15.4 ... Setup von OpenShift 4.13 (IPI) auf vSphere ... 798 15.5 ... Post-install Tasks und Day 2 Operations für OpenShift ... 808 15.6 ... Disconnected/Air-Gapped-Installation und der Betrieb ... 813 16. OpenShift-Administration ... 819 16.1 ... CLI-Tools ... 819 16.2 ... Administration per GUI ... 823 16.3 ... OpenShifts Cluster-Operatoren ... 824 16.4 ... OpenShift-Networking im Überblick ... 826 16.5 ... Authentifizierung und Autorisierung unter OpenShift ... 830 16.6 ... Authentifizierung und Autorisierung: Security Context Constraints ... 834 16.7 ... Imagestreams ... 841 16.8 ... OpenShift-Router ... 845 16.9 ... OpenShift-Router: Ingress-Operator und Ingress-Controller ... 847 16.10 ... Egress-Limitierung und Priorisierung ... 864 16.11 ... DNS-Customizing ... 870 16.12 ... MachineConfigs, Machines, MachineSets und Scaling ... 871 16.13 ... Cluster-Autoscaler und Machine-Autoscaler ... 879 16.14 ... Customisierte MachineSets für spezielle Instanztypen -- (z. B. GPU- oder Storage-Nodes) erzeugen ... 884 16.15 ... Infrastructure-Nodes in OpenShift ... 890 16.16 ... HA für das OpenShift-Controlplane mit ControlPlaneMachineSets ... 894 16.17 ... OpenShift-Upgrades: Foundations ... 897 16.18 ... OpenShift-Upgrades: EUS Upgrades ... 899 16.19 ... Interaktive OpenShift-Workshops ... 903 Teil VI. Day 3 Operations: Cluster-Federation, Security, CI/CD-GitOps-Systeme, SDS und mehr ... 905 17. Day 3 Operations: Multi-Cluster-Management und Federated Cluster ... 907 17.1 ... Historisches ... 907 17.2 ... Multi-Cluster-Management mit Red Hat Advanced Cluster Management ... 909 17.3 ... Setup und grundlegende Cluster-Verwaltung per RHACM ... 914 17.4 ... Services, Ingress und Gateways in Multi-Cluster-Umgebungen ... 927 Teil VII. Virtualisierung, Security und GitOps ... 933 18. Day 3 Operations: VMs in Kubernetes/OpenShift-Cluster einbinden ... 935 18.1 ... KubeVirt -- VMs als Container ... 936 19. Day 3 Operations: Container-Security -- Full-Featured Security-Stacks ... 947 19.1 ... Vorbetrachtungen zu Security-Lösungen ... 948 19.2 ... NeuVector ... 950 19.3 ... RHACS -- Red Hat Advanced Cluster Security für OpenShift ... 956 20. Day 3 Operations: Container-Security -- Advanced Secret Management ... 961 20.1 ... EncryptionConfiguration für Secrets und andere Objekte ... 962 20.2 ... Secret Encryption unter GKE und EKS ... 963 20.3 ... HashiCorp Vault ... 964 20.4 ... Setup des Vault Clusters ... 973 20.5 ... Vault PKI Secrets Engine ... 995 20.6 ... Sealed Secrets (Bitnami) ... 998 Teil VIII. Vollautomatisierte CI/CD-GitOps-Pipelines ... 1003 21. Day 3 Operations: CI/CD-Pipelines und GitOps ... 1005 21.1 ... GitOps ... 1005 21.2 ... GitOps mit Tekton (CI-Fokus) ... 1009 21.3 ... Tekton-Setup ... 1017 21.4 ... Beispiele für Tekton Pipeline (Pi-Calculator, Build, Push & Deploy) ... 1022 21.5 ... Tekton Pipelines unter OpenShift (OpenShift Pipelines) ... 1026 21.6 ... GitOps mit Argo CD (CD-Fokus) ... 1033 21.7 ... Argo Rollouts ... 1042 Teil IX. Software-Defined Storage für verteilte Container-Infrastrukturen ... 1059 22. Day 3 Operations: Software-Defined Storage für Container-Cluster ... 1061 22.1 ... SDS-Funktionsprinzipien ... 1061 22.2 ... Ceph ... 1064 22.3 ... Ceph: Storage-Bereitstellungsverfahren für Container-Cluster ... 1067 22.4 ... Containerized SDS -- Ceph per Rook ... 1068 22.5 ... Setup von Rook ... 1072 22.6 ... Rook-Administration ... 1084 23. Day 3 Operations: Kostenkontrolle in Kubernetes/OpenShift-Clustern (FinOps) ... 1105 23.1 ... FinOps ... 1106 24. Day 3 Operations: GPU-beschleunigte KI/ML-Container-Infrastrukturen ... 1113 24.1 ... GPUs und autoskalierbare KI/ML-Stacks ... 1113 24.2 ... Konkrete Einsatzszenarien und Kosten ... 1115 24.3 ... NVIDIAs GPU-Operator ... 1118 24.4 ... GKE-Cluster mit NVIDIA-A100-Instanzen und MIG-Partitionierung ... 1121 24.5 ... OpenShift-Cluster mit NVIDIA-A100-GPUs in der GCP ... 1128 24.6 ... AKS- und EKS-Cluster mit NVIDIA-GPUs ... 1131 25. The Road ahead ... 1133 Index ... 1135

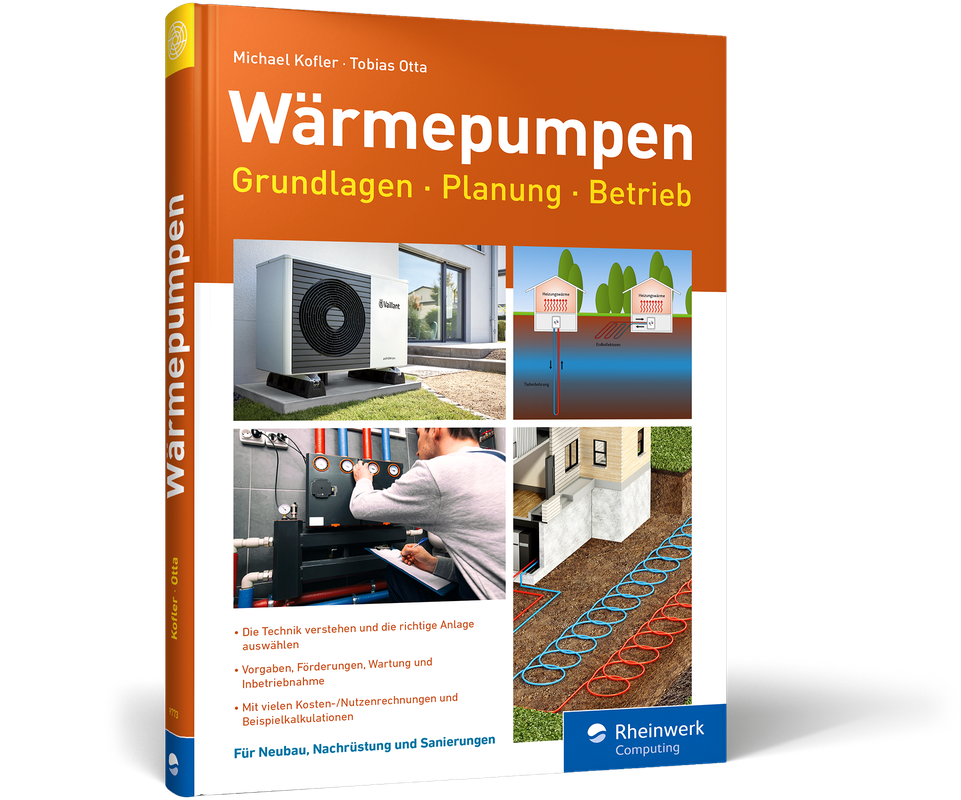

Wärmepumpen - Grundlagen, Planung, Betrieb

Modernes Heizen für die Zukunft. Jetzt erhältlich im heise shop, Dezember 2023.Muss Ihre Gas- oder Öl-Heizung ersetzt werden? Was tun bei einem Neubau? Und brauchen Sie unbedingt eine PV-Anlage auf dem Dach, die den nötigen Strom produziert? Wenn Sie ein Haus besitzen oder einen Neubau planen, müssen Sie sich mit diesen Fragen beschäftigen – oder der nächste Winter wird ziemlich kalt. Fachleute sind sich einig: der Wärmepumpe gehört die Zukunft. Michael Kofler und Tobias Otta geben Ihnen einen Überblick zu allen Fragen rund um das Heizen mit einer Wärmepumpe. Sie erläutern verständlich, worauf Sie bei der Planung achten müssen. So verstehen Sie die Technik und können anhand von zahlreichen Beispielszenarien die richtige Entscheidung für Ihr Zuhause treffen. Aus dem Inhalt:Von der fossilen Heizung zur WärmepumpeGrundlagen und FunktionsweiseIntegration in die HeizungsanlageBrauchwasserwärmepumpenKühlen mit der WärmepumpeFörderungen, Gesetze, BetriebPhotovoltaikBeispielszenarien mit Kosten-/NutzenrechnungenDie Autoren:Michael Kofler hat Elektrotechnik studiert und beschäftigt sich seit Jahren intensiv mit allen Themen rund um die private Energie- und Wärmewende.Ob privat mit dem Lastenrad zum Kindergarten oder seit 15 Jahren als Ingenieur in der Heizungsbranche: Tobias Otta steht für die Energiewende und einen nachhaltigen Lebensstil.

CCSP For Dummies

GET CCSP CERTIFIED AND ELEVATE YOUR CAREER INTO THE WORLD OF CLOUD SECURITY CCSP For Dummies is a valuable resource for anyone seeking to gain their Certified Cloud Security Professional (CCSP) certification and advance their cloud security career. This book offers a thorough review of subject knowledge in all six domains, with real-world examples and scenarios, so you can be sure that you’re heading into test day with the most current understanding of cloud security. You’ll also get tips on setting up a study plan and getting ready for exam day, along with digital flashcards and access to two updated online practice tests. . Review all content covered on the CCSP exam with clear explanations* Prepare for test day with expert test-taking strategies, practice tests, and digital flashcards* Get the certification you need to launch a lucrative career in cloud security* Set up a study plan so you can comfortably work your way through all subject matter before test dayThis Dummies study guide is excellent for anyone taking the CCSP exam for the first time, as well as those who need to brush up on their skills to renew their credentials. ARTHUR J. DEANE, CISSP, CCSP is a Chief Information Security Officer with nearly 20 years of experience building security teams and programs at multiple global organizations, including Amazon, Google, and Capital One. Arthur is an Adjunct Professor at American University and a member of the Computer Science Advisory Board at Howard University.

Kafka Troubleshooting in Production