c't Daten schützen 2021

Welcher Messenger verschlüsselt Ihre Daten wirksam? Wie können Sie E-Mails und Telefonate absichern? Wie gehen Apps mit verräterischen Verbindungsaten um? Das erfahren Sie en dètail im Sonderheft c't Daten schützen 2021.

Komplett im Set: gedrucktes Heft + digitale Ausgabe mit einer Ersparnis von 7,90 Euro!Vertraulich kommunizieren6 Verbindungen absichern10 Sichere Messenger im Test18 Instant Messages ohne Datenlecks22 Abhörsicher telefonieren26 E-Mails bestmöglich absichern30 Messenger auf Metadaten-Diät34 Telefonnummern als Messenger-IDsPasswörter im Griff38 Wie Sie Ihre digitale Identität schützen46 Passwörter sicher und bequem verwalten54 So wechseln Sie zu KeePassXC60 2FA-Generator Reiner SCT Authenticator64 Universal-Sicherheitsschlüssel TrustKeyÜberwachung verhindern66 Tracking und Cookie-Hinweise loswerden72 Sieben Browser im Privacy-Check78 Surfen ohne Cookies, Tracking und Reklame86 Die Zukunft des Tracking90 Microsoft Office ohne Cloud96 Windows ohne Microsoft-Konto nutzen104 Zeiterfassung per Fingerscan?107 Spionageschutz mit Access Dots108 Lauschangriff mit optischem TeleskopVerschlüsseln statt vertrauen114 Was Sie über Kryptografie wissen müssen116 (A-)symmetrische Verschlüsselung122 Sicher durch Falltürfunktionen126 Wie kryptografische Hashes funktionieren132 Sichere KommunikationKleingedrucktes verstehen138 Privacy statt Buzzwords142 Datenschutz-ABC148 Onlinewerbung und Datenschutz156 Zwischen Datenschutz und -nutz164 Datenschutz-Fragezeichen bei AppsZum Heft3 Editorial155 Impressum170 Aktion: Reiner SCT Authenticator

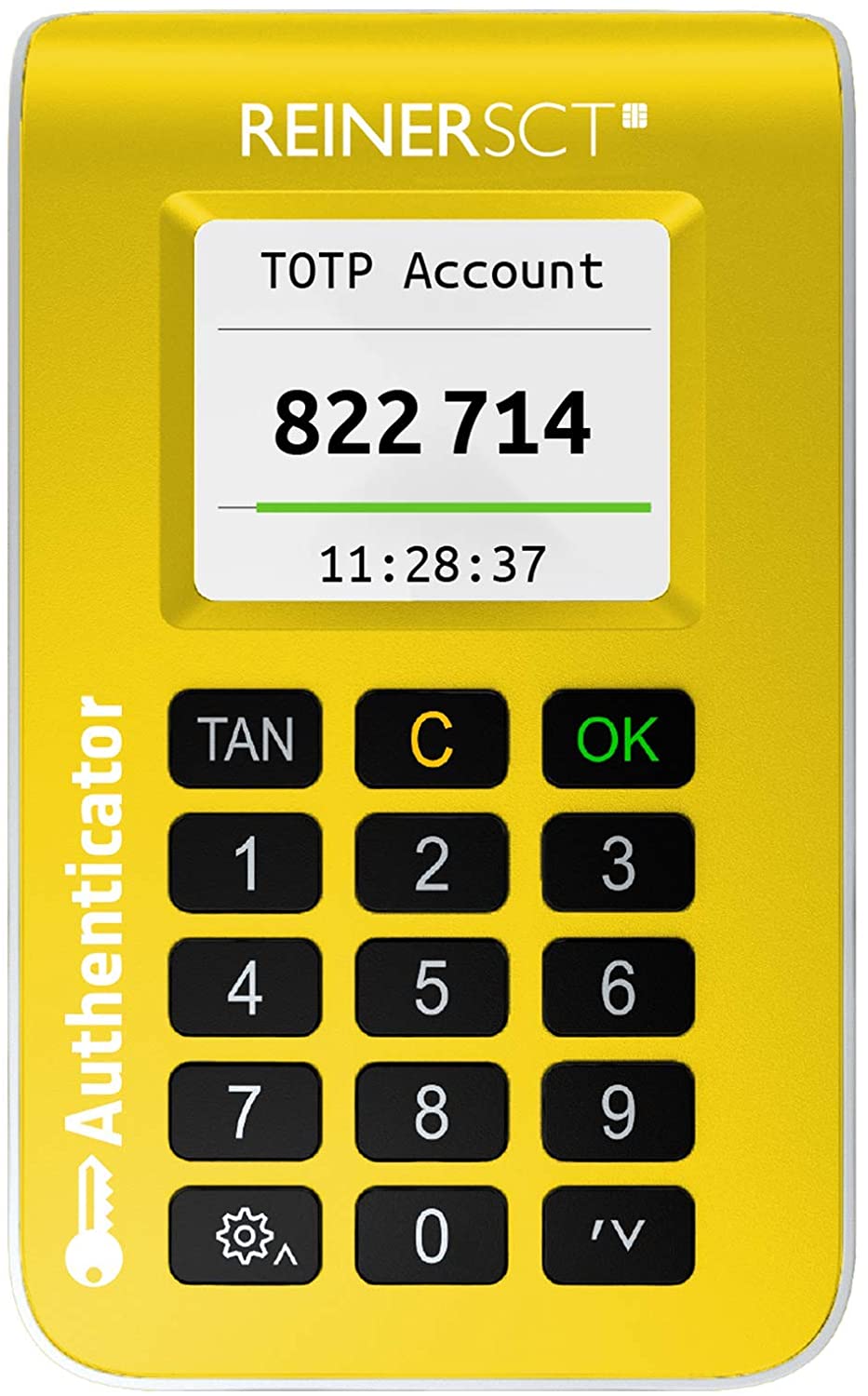

Zum Heft:Welcher Messenger verschlüsselt Ihre Daten wirksam? Wie können Sie E-Mails und Telefonate absichern? Wie gehen Apps mit verräterischen Verbindungsaten um? Das erfahren Sie en dètail im Sonderheft c't Daten schützen 2021.Vertraulich kommunizieren6 Verbindungen absichern10 Sichere Messenger im Test18 Instant Messages ohne Datenlecks22 Abhörsicher telefonieren26 E-Mails bestmöglich absichern30 Messenger auf Metadaten-Diät34 Telefonnummern als Messenger-IDsPasswörter im Griff38 Wie Sie Ihre digitale Identität schützen46 Passwörter sicher und bequem verwalten54 So wechseln Sie zu KeePassXC60 2FA-Generator Reiner SCT Authenticator64 Universal-Sicherheitsschlüssel TrustKeyÜberwachung verhindern66 Tracking und Cookie-Hinweise loswerden72 Sieben Browser im Privacy-Check78 Surfen ohne Cookies, Tracking und Reklame86 Die Zukunft des Tracking90 Microsoft Office ohne Cloud96 Windows ohne Microsoft-Konto nutzen104 Zeiterfassung per Fingerscan?107 Spionageschutz mit Access Dots108 Lauschangriff mit optischem TeleskopVerschlüsseln statt vertrauen114 Was Sie über Kryptografie wissen müssen116 (A-)symmetrische Verschlüsselung122 Sicher durch Falltürfunktionen126 Wie kryptografische Hashes funktionieren132 Sichere KommunikationKleingedrucktes verstehen138 Privacy statt Buzzwords142 Datenschutz-ABC148 Onlinewerbung und Datenschutz156 Zwischen Datenschutz und -nutz164 Datenschutz-Fragezeichen bei AppsZum Heft3 Editorial155 Impressum170 Aktion: Reiner SCT AuthenticatorZum REINERT SCT AuthenticatorDer REINER SCT Authenticator speichert die elektronischen Schlüssel für die Logins sicher in seiner Hardware und generiert die TOTP-Einmalpasswörter hochgenau alle 30 Sekunden. Er arbeitet ohne Internetverbindung und kann deshalb online nicht angegriffen werden. Zusätzlich kann seine Funktion noch mit einem PIN-Schutz abgesichert werden.Der REINER SCT Authenticator erkennt mittels eingebauter Kamera die von der Online-Plattform angezeigten Authentisierungsdaten in Form eines QR-Codes blitzschnell und ordnet diese einem Konto zu.Kategorie und FunktionGeräte-Kategorie: Hardware TOTP-GeneratorUnterstützte Verfahren: OATH-TOTP nach RFC 6238Unterstützte TOTP-Algorithmen: SHA 1, SHA 256, SHA 512Schlüsselspeicherung: Im gesicherten HardwarechipAnzahl TOTP-Konten: 60Zeitsynchronisierung: www.reiner-sct.com/sync unidirektional mittels verschlüsseltem QR-CodeMenü-Funktionen: Konten, Leser (Identifikation), Einstellung (einschl. Batteriestatus), Benutzer-PINTastatur, Kamera und AnzeigeNumerische Tasten / Funktionstasten / Sondertasten: 10 / 3 / 2 gummierte-TastenKamera: CMOS-Farbkamera, mit OmniPixel3-HSTM Technology, Öffnungswinkel: 57°Betriebsanzeige: Durch TFT-Farb-DisplayDisplay: 1,77 Zoll TFT-Farb-Display 128 x 160 PixelDisplayausschnitt: 36 x 29 mmHardwareeigenschaftenEchtzeituhr: (RTC) Hochgenaue Quarz-Echtzeituhr. Mittlere Abweichung < 1 ppm durch automatische Kalibrierung bei Zeitsynchronisierung. Referenztemperatur: 25 °CPufferung Echtzeituhr: Pufferung der Echtzeituhr bei Batteriewechsel für ca. 1 MinuteSchlüsselspeicherung: Im persistenten Speicher. Die TOTP-Schlüssel und Konten bleiben auch ohne Batterieversorgung gespeichert.Stromversorgung: 3x Alkali-Mangan Batterien, Größe: AAA / IEC LR03, wechselbarBatterie-Lebensdauer: ca. 5 Jahre (Berechnungsgrundlage: 500 TOTPs pro Jahr, tatsächliche Lebensdauerist abhängig von der jeweiligen Nutzungsdauer und -art sowie Umgebungsbedingungen)Kartenslot: keinenGehäusefarben: (Standard) gelb / weißSonderfarben, kundenspezifischer Druck: Auf Anfrage, Mindestabnahme beachtenAbmessungen Produkt (L x B x H) ca.: 102 x 62,5 x 19 mmAbmessungen Verpackung (L x B x H) ca.: 201 x 149 x 47 mmGewicht (ohne Verpackung / mit Verpackung) ca.: 80 g / 200 gService, ZubehörLieferumfang: REINER SCT Authenticator mit Batterien 3x AAA und KurzanleitungGewährleistung: 2 Jahre (keine Gewährleistung auf Batterien)Design und Entwicklung: Deutschland

Mehr Infos zum Thema Datenschutz:

Wie uns Spielzeug, Apps, Sprachassistenten und Smart Homes überwachen und unsere Sicherheit gefährdet.Neue Technologien sollen unser Leben komfortabler machen. Doch der Preis, den wir dafür zahlen, ist hoch. Die zunehmende Vernetzung durch Geräte, die permanent mit dem Internet verbunden sind, bringt eine Überwachung von ungeahntem Ausmaß mit sich. Das Absurde dabei ist, dass wir unsere Privatsphäre freiwillig aufgeben – und das, ohne uns der Auswirkungen in vollem Umfang bewusst zu sein.Im Kinderzimmer ermöglichen App-gesteuerte Spielzeug-Einhörner böswilligen Hackern, dem Nachwuchs Sprachnachrichten zu senden. Im Wohnzimmer lauschen mit der digitalen Sprachassistentin Alexa und ihren Pendants US-Konzerne mit und ein chinesischer Hersteller smarter Lampen speichert den Standort unseres Heims auf unsicheren Servern. Nebenbei teilen Zyklus- und Dating-Apps alle Daten, die wir ihnen anvertrauen, mit Facebook & Co.In diesem Buch zeigt Ihnen Barbara Wimmer, was Apps und vernetzte Geräte alles über Sie wissen, was mit Ihren Daten geschieht und wie Sie sich und Ihre Privatsphäre im Alltag schützen können.Wie die zunehmende Vernetzung Ihre Privatsphäre und Sicherheit gefährdet:Smart Home: Überwachung und SicherheitslückenSpielzeug mit Online-Funktionen und die Gefahren für Kind und HeimSicherheitslücken und Unfallrisiken bei Connected CarsLauschangriff der digitalen SprachassistentenDatenmissbrauch zu Werbezwecken durch Apps auf dem SmartphoneContact Tracing mit Corona-AppsGesichtserkennung und Überwachung in Smart CitysPerspektiven: Datenschutz und digitale SelbstbestimmungInhaltsverzeichnis & Leseprobe (PDF-Link)

Diese leicht verständliche Einführung mit vielen Praxisbeispielen erläutert die Anforderungen, die die Datenschutzgrundverordnung (DSVGO) mit sich bringt, und unterstützt Sie bei der Entwicklung und Umsetzung eines sinnvollen Datenschutzmanagements.Der Datenschutz hat mit dem Erlass der Datenschutzgrundverordnung noch an Bedeutung gewonnen. Bei Verstößen drohen inzwischen hohe Bußgelder. Dieses Buch bietet einen einfachen, verständlichen und - gemessen an der Materie - unterhaltsamen Einstieg in das Thema. Es richtet sich an Nicht-Juristen ohne Vorwissen. Zahlreiche Praxiserfahrungen des Autors veranschaulichen die Fallstricke und Probleme des Datenschutzes und machen das Thema besser verständlich und das Buch gut lesbar. Ein eigener Teil mit Hinweisen und Tipps für ein praktikables Datenschutzmanagement rundet das Angebot ab. Dieses Buch schützt nicht nur Ihre Daten, sondern auch Ihr Unternehmen.Dr. Christian Szidzek ist Rechtsanwalt und tätig als externer Datenschutzbeauftragter und Projektmanager. Er betreibt in Würzburg die Kanzlei THALES (www.thales-datenschutz.de), die sich ausschließlich auf Datenschutz spezialisiert hat.

Mehr Infos zu Hacking & Co.:

Der weltweit bekannte IT-Sicherheitsexperte Bruce Schneier deckt die eklatanten Sicherheitslücken unserer hypervernetzten Welt auf. Identitäts- und Datendiebstahl sind dabei noch das geringste Risiko. Hacker können sogar die Kontrolle über Ihr Auto, Ihre Alarmanlage oder das nationale Stromnetz übernehmen, solange das Internet of Things nicht sicherer wird. Bruce Schneier zeigt in diesem Buch anhand beunruhigender und zugleich aufschlussreicher Fallbeispiele, wie leicht es für Hacker ist, Sicherheitslücken in Software und Protokollen auszunutzen und nahezu jedes technische Gerät unseres Alltags zu kompromittieren. Die Risiken sind unüberschaubar und können katastrophale Ausmaße annehmen. Dennoch haben Unternehmen und Regierungen bisher scheinbar kein großes Interesse daran, die IT-Sicherheit zu verbessern. Bruce Schneier beleuchtet ausführlich, wie die aktuellen Sicherheitsmängel entstanden sind und welche enormen Auswirkungen sie in Zukunft auf unser tägliches Leben haben könnten. Er fordert Regierungen mit konkreten Handlungsvorschlägen auf, das Internet of Things zukünftig verantwortungsvoll zu regulieren, und macht deutlich, was getan werden muss, um die Sicherheitslücken zu schließen.

Hardware für Ihre Sicherheit:

Produktinformationen "Yubico YubiKey 5 NFC"Die YubiKey 5 Serie bietet Multi-Protokoll-Sicherheitsschlüssel mit einer starken Zwei-Faktor-, Multi-Faktor- und Passwort-freien Authentifizierung sowie eine nahtlose Touch-to-Sign-Funktion. Unterstützt FIDO2, FIDO U2F, Einmalpasswort (OTP) und Smartcard.Technische Daten:AllgemeinProdukttypSystemsicherheitsschlüsselBreite1.8 cmTiefe4.5 cmHöhe0.33 cmGewicht3 gDaten "Yubico YubiKey 5 NFC"Artikelnummer:5060408461426Gewicht Brutto (in kg):0.100EAN:5060408461426Hersteller:YUBICOHersteller Produktnummer:5060408461426Zolltarifnummer:84718000Herkunftsland:SchwedenVPE:1Farbe:schwarzVerschiedenesLeistungsmerkmaleWasserfest, schlagfest

Kategorie und FunktionGeräte-Kategorie: Hardware TOTP-GeneratorUnterstützte Verfahren: OATH-TOTP nach RFC 6238Unterstützte TOTP-Algorithmen: SHA 1, SHA 256, SHA 512Schlüsselspeicherung: Im gesicherten HardwarechipAnzahl TOTP-Konten: 60Zeitsynchronisierung: www.reiner-sct.com/sync unidirektional mittels verschlüsseltem QR-CodeMenü-Funktionen: Konten, Leser (Identifikation), Einstellung (einschl. Batteriestatus), Benutzer-PINTastatur, Kamera und AnzeigeNumerische Tasten / Funktionstasten / Sondertasten: 10 / 3 / 2 gummierte-TastenKamera: CMOS-Farbkamera, mit OmniPixel3-HSTM Technology, Öffnungswinkel: 57°Betriebsanzeige: Durch TFT-Farb-DisplayDisplay: 1,77 Zoll TFT-Farb-Display 128 x 160 PixelDisplayausschnitt: 36 x 29 mmHardwareeigenschaftenEchtzeituhr: (RTC) Hochgenaue Quarz-Echtzeituhr. Mittlere Abweichung < 1 ppm durch automatische Kalibrierung bei Zeitsynchronisierung. Referenztemperatur: 25 °CPufferung Echtzeituhr: Pufferung der Echtzeituhr bei Batteriewechsel für ca. 1 MinuteSchlüsselspeicherung: Im persistenten Speicher. Die TOTP-Schlüssel und Konten bleiben auch ohne Batterieversorgung gespeichert.Stromversorgung: 3x Alkali-Mangan Batterien, Größe: AAA / IEC LR03, wechselbarBatterie-Lebensdauer: ca. 5 Jahre (Berechnungsgrundlage: 500 TOTPs pro Jahr, tatsächliche Lebensdauerist abhängig von der jeweiligen Nutzungsdauer und -art sowie Umgebungsbedingungen)Kartenslot: keinenGehäusefarben: (Standard) gelb / weißSonderfarben, kundenspezifischer Druck: Auf Anfrage, Mindestabnahme beachtenAbmessungen Produkt (L x B x H) ca.: 102 x 62,5 x 19 mmAbmessungen Verpackung (L x B x H) ca.: 201 x 149 x 47 mmGewicht (ohne Verpackung / mit Verpackung) ca.: 80 g / 200 gService, ZubehörLieferumfang: REINER SCT Authenticator mit Batterien 3x AAA und KurzanleitungGewährleistung: 2 Jahre (keine Gewährleistung auf Batterien)Design und Entwicklung: Deutschland

Produktinformationen "Yubico YubiKey 5C Nano"Die YubiKey 5 Serie bietet Multi-Protokoll-Sicherheitsschlüssel mit eine starke Zwei-Faktor-, Multi-Faktor- und Passwort-freie Authentifizierung sowie eine nahtlose Touch-to-Sign-Funktion. Unterstützt FIDO2, FIDO U2F, Einmalpasswort (OTP) und Smartcard.Technische Daten:AllgemeinProdukttypSystemsicherheitsschlüsselAnschlussUSB Type C Stecker