Tipp des Monats

Neuheiten

Top-Magazine

Alle anzeigen

- Der neue Krieg: Drohnen, KI und Cyberattacken sind in der modernen Kriegsführung angekommen. Sie bergen Chancen, aber auch Risiken

- Biotechnologie: Mithilfe von Genscheren entstehen weltweit neue Pflanzensorten. In der EU müssen sie voraussichtlich künftig weder zugelassen noch genehmigt werden

- Supercomputer: Europa hat mit Jupiter seinen ersten Exaflop-Rechner. Was kommt als Nächstes?

Großer CPU-Wegweiser | Grafikkarten-Kaufberatung | Aufrüsten alter PCs | Schnelle SSDs im Test | Ausblick Festplattenzukunft u.v.m.

E-Book- & Buch-Empfehlungen

Alle anzeigen

Programmierung mit KI leicht gemacht – von der Idee zum funktionierenden Programm! Dieses Buch zeigt dir, wie du mithilfe von KI-Tools wie ChatGPT & Co. ganz einfach programmieren lernst, auch ohne Vorkenntnisse. Rainer Hattenhauer verbindet klassische Programmierthemen mit modernen KI-Methoden. Lerne die wichtigsten KI-Assistenten kennen, richte deine Entwicklungsumgebung ein und starte direkt mit ersten Projekten durch: vom einfachen Taschenrechner über Datenverarbeitung bis hin zu grafischen Benutzeroberflächen. Schritt für Schritt steigerst du die Komplexität und erweiterst dein Coding-Know-how. Fortgeschrittene Themen wie Objektorientierung, Datenbanken, App-Entwicklung, Hardware-Projekte und ein Ausflug ins Machine Learning runden das Werk ab.Aus dem Inhalt:KI-gestützter Einstieg ins ProgrammierenDie perfekte Entwicklungsumgebung einrichtenErste Programme schreiben (lassen)Mit Variablen, Verzweigungen und Schleifen arbeitenDaten verarbeiten und visualisierenGUIs und Grafiken programmierenHardware-Projekte mit dem Funduino CubeFortgeschrittene Themen: OOP, Datenbanken, AppsAusflug ins maschinelle LernenTroubleshooting und Optimierung mit KILeseprobe (pdf-Link)

Umsetzbare Sicherheitsstrategien – auch für Unternehmen und Organisationen mit kleinen Budgets - Das komplexe Thema »Informationssicherheit« zugänglich und praxisnah aufbereitet. - Umfassend und kompakt: praktische Anleitungen zum Aufbau eines Informationssicherheitsmanagementsystems (ISMS) - komprimierte Alternative zum IT-Grundschutz Obwohl die Zahl der spektakulären Hacks, Datenleaks und Ransomware-Angriffe zugenommen hat, haben viele Unternehmen immer noch kein ausreichendes Budget für Informationssicherheit. Dieser pragmatische Leitfaden unterstützt Sie dabei, effektive Sicherheitsstrategien zu implementieren – auch wenn Ihre Ressourcen finanziell und personell beschränkt sind. Kompakt beschreibt dieses Handbuch Schritte, Werkzeuge, Prozesse und Ideen, mit denen Sie Ihre Sicherheit ohne hohe Kosten verbessern. Jedes Kapitel enthält Schritt-für-Schritt-Anleitungen zu typischen Security-Themen wie Sicherheitsvorfällen, Netzwerkinfrastruktur, Schwachstellenanalyse, Penetrationstests, Passwortmanagement und mehr. Netzwerk techniker, Systemadministratoren und Sicherheitsexpertinnen lernen, wie sie Frameworks, Tools und Techniken nutzen können, um ein Cybersicherheitsprogramm aufzubauen und zu verbessern. Dieses Buch unterstützt Sie dabei: - Incident Response, Disaster Recovery und physische Sicherheit zu planen und umzusetzen - grundlegende Konzepte für Penetrationstests durch Purple Teaming zu verstehen und anzuwenden - Schwachstellenmanagement mit automatisierten Prozessen und Tools durchzuführen - IDS, IPS, SOC, Logging und Monitoring einzusetzen - Microsoft- und Unix-Systeme, Netzwerkinfrastruktur und Passwortverwaltung besser zu sichern - Ihr Netzwerk mit Segmentierungspraktiken in sicherheitsrelevante Zonen zu unterteilen - Schwachstellen durch sichere Code-Entwicklung zu reduzieren

Python-Bibliotheken für numerische Anwendungen: NumPy, Matplotlib und Pandas Effiziente Verarbeitung großer Datenmengen – auch relevant für maschinelles Lernen Daten visualisieren und analysieren mit Matplotlib und Pandas Praxisbeispiele aus Wissenschaft, Ingenieurwesen, Finanzen und Bildverarbeitung Umfassend erweiterte 3. Auflage – mehr Umfang, neue Praxisanwendungen und farbig gestaltete DataFrames Dieses Buch vermittelt die Python-Grundlagen zur Bearbeitung numerischer Probleme in den Bereichen Data Science und Maschinelles Lernen. Im ersten Teil steht NumPy als Basis der numerischen Programmierung im Mittelpunkt: Arrays als zentraler Datentyp, numerische Operationen, Broadcasting und Ufuncs werden ebenso behandelt wie Statistik, Wahrscheinlichkeitsrechnung, boolesche Maskierung und Dateiverarbeitung. Der zweite Teil widmet sich der Datenvisualisierung mit Matplotlib – von den grundlegenden Konzepten bis hin zu Linien-, Balken-, Histogramm- und Konturplots. Im dritten Teil geht es um Pandas mit Series und DataFrames, den Import und Export von Excel-, CSV- und JSON-Dateien, den Umgang mit fehlenden Daten sowie die Möglichkeiten der Visualisierung direkt in Pandas. Der vierte Teil bietet praxisnahe Anwendungen, darunter ein Haushaltsbuch, eine Einnahmen-Überschuss-Rechnung und eine Einführung in die Bildverarbeitung. Abgerundet wird das Buch durch einen fünften Teil mit den Lösungen zu den zahlreichen Übungsaufgaben, die fast jedes der 33 Kapitel begleiten. AUS DEM INHALT // Numerische Operationen mit Arrays, Broadcasting und Ufuncs Statistik und Wahrscheinlichkeitsrechnung mit NumPy Dateiverarbeitung und File-Handling Diagramme mit Matplotlib: Linien, Balken, Histogramme, Konturplots Arbeiten mit Series und DataFrames Import und Export von Excel-, CSV- und JSON-Dateien Umgang mit fehlenden Werten (NaN) und Visualisierung mit Pandas Praxisbeispiele: Bildverarbeitung, Haushaltsbuch und Einnahmen-Überschuss-Rechnung Übungen zu fast allen Kapiteln mit ausführlichen Lösungen

Für kleine und große Maker: Roboter-Autos mit dem ESP32. Bauen, programmieren, steuern. Aus dem September 2025, empfohlen vom Make Magazin.Wer braucht schon einen Telsa, wenn man sein eigenes E-Auto bauen kann?Dein Flitzer wird zwar ein bisschen kleiner als ein richtiges Auto werden, dafür kannst du ihn selbst bauen, programmieren und steuern. Ingmar Stapel zeigt dir in diesem Buch, welche Werkzeuge und Teile du brauchst und wie sie zusammenpassen. Für die Programmierung gibt es ausführliche Codebeispiele und die Unterstützung eines KI-Helfers. Und zum krönenden Abschluss bringst du deinem Auto bei, selbstständig durch die Wohnung zu fahren. Dein Roboter-Auto im Selbstbau Mit einigen Handgriffen und überraschend wenigen Teilen baust du dir dein eigenes Auto. Der ESP32 ist das Gehirn, das alles steuert. Das Chassis kannst du im 3D-Druck erstellen oder selbst basteln, und auch die restlichen Teile sind schnell besorgt. Wie alles zusammenpasst, zeigen dir detaillierte Schritt-für-Schritt-Anleitungen. Programmierung mit KI Programmierung kann ganz einfach sein, wenn du dir ein bisschen Hilfe holst. Zusammen mit künstlicher Intelligenz liest du Sensoren aus, bestimmst GPS-Koordinaten und schreibst Code, der deinen Roboter steuert. Tipps zum richtigen Prompting sorgen dafür, dass die KI genau das macht, was du willst. Du behältst immer die Kontrolle und verstehst, was dein Auto macht. Autonomes Fahren Du kannst dein Auto natürlich mit einem Controller selbst fahren – aber wäre es nicht auch cool, der KI das Lenkrad zu überlassen? Mit dem OpenBot-Framework und einem Smartphone trainierst du dein eigenes Modell, mit dem dein Auto ganz alleine fährt. Aus dem Inhalt: Werkzeuge und Teile Das Chassis aus dem 3D-Druck Antrieb, Akku und Verkablung: die Energie für dein Auto Das Gehirn: das ESP32 Dev Kit Schritt für Schritt: die Montage des Autos Programmierung mit KI: richtiges Prompting, ohne den Überblick zu verlieren Steuerung programmieren: umfassende Codebeispiele, die zeigen, wie's geht Sensoren auslesen, Spuren folgen und immer im Gleichgewicht bleiben Autonom fahren mit Ultraschallsensor und GPS-Modul Dein Auto wird smart: das OpenBot-Framework Daten sammeln und KI trainieren Leseprobe (PDF-Link) Über den Autoren: Ingmar Stapel studierte Technische Informatik und ist aktuell als KI-Experte, Projektleiter und Enterprise Technical Architect international tätig; daneben beschäftigt er sich seit Jahren mit Robotik. Dieses Wissen teilt er gerne auf Vorträgen zum Thema Robotik mit Interessierten aus der Bastler-Szene.

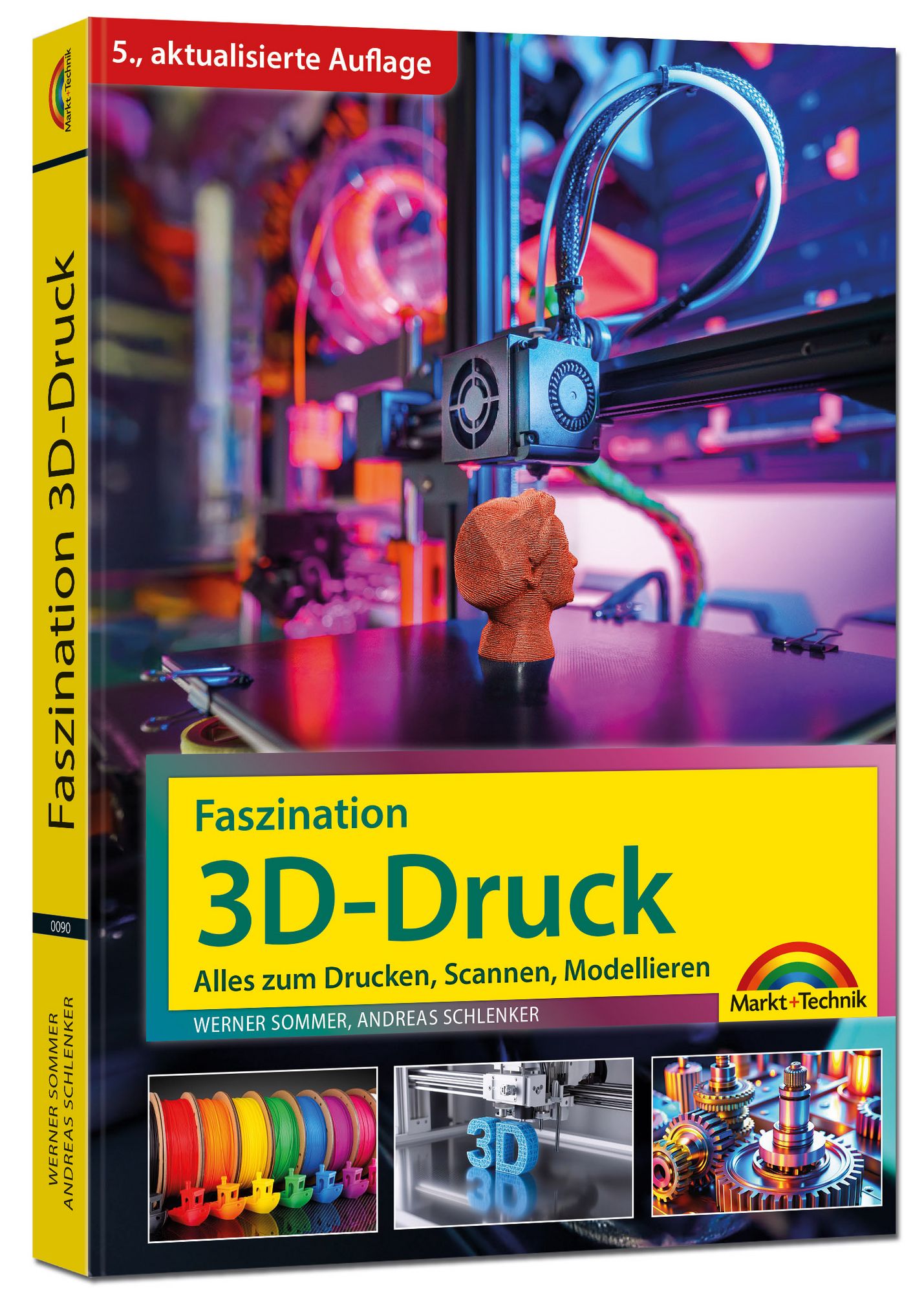

Der 3D-Druck entwickelt sich mit großer Geschwindigkeit weiter und eröffnet immer wieder neue Anwendungsmöglichkeiten. In der aktualisierten Neuauflage ihres Buches zeigen die beiden Autoren die aktuellen Trends und Fortschritte beim 3D-Druck.Sie stellen die verschiedenen Druckverfahren und Materialien vor und bieten einen Überblick über die Hersteller und Drucker mit ihrem jeweiligen Anwendungsprofil. Zudem informieren sie darüber, welche Software Sie als Anwender für Ihr gewünschtes 3D-Druck-Vorhaben einsetzen können.Der Praxisteil enthält umfangreiche Tutorials zu den 3D-CAD-Programmen TinkerCAD, FreeCAD sowie Fusion 360. Damit steigen Sie in das Modellieren ein und lernen an Beispielen mit unterschiedlichem Schwierigkeitsgrad die Arbeitsweise der 3D-Modellierung kennen, sodass Sie Ihr eigenes Modell erstellen können.Beispielmaterial und Übungsdateien werden als Download zur Verfügung gestellt.Aus dem Inhalt: Die verschiedenen 3D-Druck-Verfahren Welcher Drucker für welchen Zweck? Moderne Produktentwicklung mit 3D-Druck und KI 3D-Drucker: Hersteller und Geräte Software für die 3D-Modellierung, Datenaufbereitung und Druckersteuerung Materialien für den 3D-Druck Selbst modellieren mit CAD-Software 3D-Scannen

So fängst Du Deine Outdoor-Abenteuer in packenden Bildern ein! - Lerne von einem erfahrenen Outdoor-Profi und prämierten Fotografen - Alles von der Bildkomposition über die Tourenplanung bis hin zur Datensicherung - Wertvolles, fotografisch relevantes Wissen zu Naturräumen und Jahreszeiten Du liebst es, bei jedem Wetter in der Natur unterwegs zu sein und möchtest deine Erlebnisse fotografisch festhalten? Dieses Buch von Björn Nehrhoff von Holderberg bietet dir Wissen, Erfahrung und wertvolle Tipps aus 20 Jahren Outdoor-Fotografie. Egal ob kleine Ausflüge oder große Abenteuer wie Wanderungen, Kajak- oder Fahrradtouren und Van-Reisen – das Buch deckt alles ab, vom Foto-Schnellkurs und der richtigen Vorbereitung über die sichere Durchführung bis zur Sicherung deiner Bilder. Lass dich von den erlebnisreichen Schilderungen und den packenden Fotos des Autors inspirieren und setze deine eigene Vision der großen weiten Welt da draußen um! Aus dem Inhalt: - Kleine Fotoschule: alles, was du für gute Bilder wissen musst - Was in deine Foto- und Outdoorausrüstung gehört (inkl. Packlisten) - Planung und Vorbereitung von Wettervorhersage bis Locationscouting - Naturräume, Jahreszeiten und ihre Motive - Nachthimmelfotografie - Action-Kameras und Drohnen einsetzen - Fotografieren am und auf dem Wasser (inkl. Kaufberatung zu Booten) - Unterwegs zu Fuß oder per Fahrrad, mit dem Zelt oder Camper - Tipps für »wildes« Übernachten und richtiges Verhalten in der Natur

Mathematische Prinzipien unterhaltsam erklärt. Mit vielen Knobeleien, Geschichten und Rätseln.Mathematik muss nicht schwierig sein! In diesem Buch finden Sie kleine Geschichten und Rätseleien, die Ihnen grundlegende mathematische Prinzipien näherbringen. Dazu brauchen Sie lediglich Ihre Vorkenntnisse aus der Mittelstufe, ein bisschen Zeit und eine gute Portion Neugier. Der erfahrene Didaktiker Benno Grabinger sorgt mit intuitiven Beispielen aus dem Alltag und kleinen Mitmach-Projekten mit Tabellenkalkulationen für Unterhaltung und viele Aha-Momente. Lernen Sie Mathematik von einer neuen Seite kennen!Mathematik neu entdeckt Mathematik für Mathe-Muffel Um die mathematischen Zusammenhänge in diesem Buch zu verstehen, brauchen Sie nur Ihre Vorkenntnisse aus der Mittelstufe. Der Autor erklärt prägnant und intuitiv die grundlegenden Begriffe und Sachverhalte aus der Welt der Mathematik. Praxisbeispiele zum Mitmachen Mit Excel, Calc oder Numbers können Sie selber aktiv werden: Kleine Projekte zum Ausprobieren zeigen Ihnen, mit welchen Handgriffen und Befehlen Sie eine Tabellenkalkulation verwenden können. Unterhaltsame Rätseleien aus Kunst und Kultur Wie lange dauern eigentlich Glückssträhnen? Wie verläuft die Naht um einen Tennisball? Was bewirkt der Goldene Schnitt? Was ist das Hexen-Einmaleins? Verblüffende Antworten auf all diese Fragen und mehr finden Sie in diesem Buch. Aus dem Inhalt: Roulette und das Gesetz der großen Zahlen Chevalier de Méré und die Kombinatorik Dreieckszahlen und der goldene Schnitt Palindromzahlen Die Mathematik der Tennisbälle Magische Quadrate Lotto und Gewinnwahrscheinlichkeiten Figurierte Zahlen Wurstpellen und die Ellipsengleichung Das Reuleaux-Dreieck Leseprobe (PDF-Link)Hier können Sie das Material zum Buch herunterladen: Die Übungsdateien in Excel und Numbers sowie kurze Tutorial-Filme zu den Übungen.

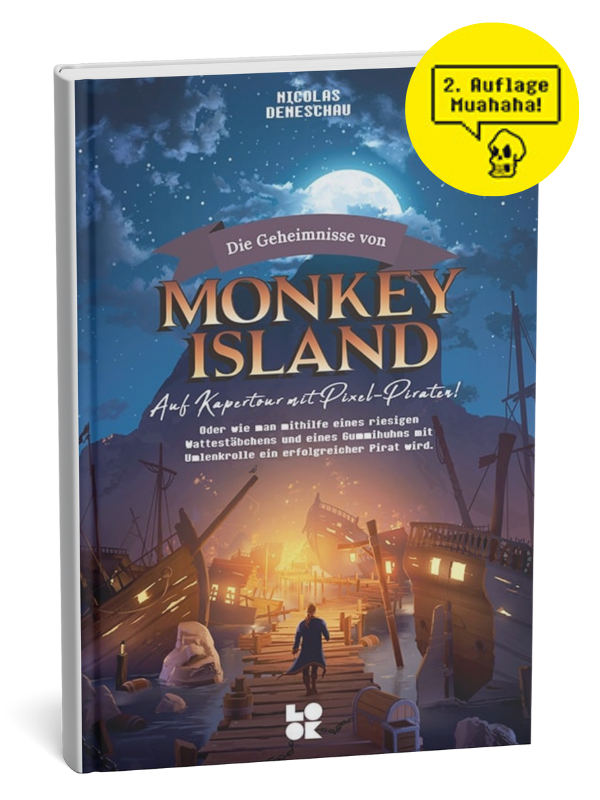

Point & Click-Adventures sind mehr als nostalgisches Rätseln – sie sind interaktive Erzählkunst.Dieses Buch beleuchtet das Genre aus gestalterischer, narrativer und medienkultureller Perspektive. Es verbindet persönliche Anekdoten mit fundierter Analyse, deckt Designprinzipien, historische Entwicklungen und aktuelle Remakes ab. Es zeigt so, wie Adventures Lernprozesse, Kreativität und kollaboratives Denken fördern können. Ein Standardwerk für alle, die sich professionell und / oder leidenschaftlich mit Games im allgemeinen und Point & Click-Adventures im Besonderen beschäftigen – ob in Entwicklung, Forschung, Lehre oder einfach aus Liebe zum Genre.Zum Inhalt: Einleitung Designprinzipien Wie Point & Click-Adventures funktionieren Eine kurze Geschichte der Point & Click-Adventures Lucasarts vs. Sierra On-Line Die Underdogs 2D oder 3D – Warum das Genre (fast) starb Escape Room vs. Point & Click-Adventure Weibliche Protagonisten in Point & Click-Adventures Vorher / Nachher – Remakes von Point & Click-Adventures Kurioses und Skurriles Die wichtigsten Point & Click-Adventures Zwischen Retro und Renaissance Glossar mit Begriffen rund um Point & Click-Adventures Ausführliches Inhaltsverzeichnis zum PDF-Download

Die 2., aktualisierte und erweiterte Auflage aus dem April 2025.“Die Geheimnisse von Monkey Island – Auf Kapertour mit Pixel-Piraten!” ist eine Hommage an die Abenteuer von Guybrush Threepwood ™, mächtiger Pirat. Aber es möchte Ihnen auch in vielen Details schildern, wie Monkey Island durch seine einzigartige Erzählkunst zum Meilenstein der Videospielgeschichte wurde. Darüber hinaus bietet es die Gelegenheit, auf die turbulente Historie von LucasArts und Telltale Games zurückzublicken, Rezepte für Voodoo-Grog zu entdecken, interaktive Piratenreggae-Songs zu lernen, auf einer mondänen Party unter 40-jährigen Geeks zu glänzen und Sprüche zu erkunden, die so scharf wie ein Entermesser sind (nützlich für Duelle oder Geburtstagsfeiern).“Macht, was ihr wollt, aber macht coole Sachen!” – George Lucas am 1. Mai 1982.Das war das einzige Ziel, das George Lucas seinen zwanzig jungen, ehrgeizigen, lustigen und schlecht frisierten Game-Designern als Rahmen für die Entwicklung von eigenen Computerspielen setzte. Lucasfilm Games ™ und später LucasArts ™ wurde in der Folgezeit zu einer legendären Spieleschmiede, auch durch die Veröffentlichung von The Secret of Monkey Island ™ im Jahr 1990. Das bekannteste Point’n’Click-Adventure verdankt seinen legendären Ruf seiner herrlich anachronistischen Welt voller bunter Piraten und seinem von Monty Python inspirierten Humor, aber auch schlicht und einfach der Tatsache, dass es ein komplettes Genre revolutioniert hat.Diese überarbeitete Edition enthält zwei neue Bonuskapitel, 36 zusätzliche Bildseiten sowie jede Menge neue Anekdoten und Trivia, die selbst dem Papagei schwindlig machen. Und natürlich kommt auch diese Auflage wieder ganz ohne Grog-Flecken.Aus dem Inhalt: Vorwort von Larry Ahern™: Mäandern auf der Affeninsel Prolog: Das Abenteuer laut LucasArts ™ Einleitung Kapitel 1: Lucasfilm Games ™ Kapitel 2: Von der interaktiven Erzählung zu Point&Click ™ Kapitel 3: Spielmotor SCUMM ™ Kapitel 4: Neuerfindung des Adventures ™ Kapitel 5: The Secret of Monkey Island ™ Kapitel 6: Von Lucasfilm Games ™ zu LucasArts ™ Kapitel 7: Monkey Island 2: LeChuck’s Revenge ™ Kapitel 8: iMUSE™! Interaktive Reggae-Musik, Mann! Kapitel 9: Das Ende einer Ära ™ Kapitel 10: The Curse of Monkey Island ™ Kapitel 11: Curse of Monkey Island: Der Film ™ Kapitel 12: Escape from Monkey Island ™ Kapitel 13: Das Adventure-Game ist tot! ™ Kapitel 14: Telltale Games ™ Kapitel 15: Tales of Monkey Island ™ Kapitel 16: Monkey Island Special Edition ™ Kapitel 17: Leben und Sterben von LucasArts ™ Kapitel 18: Die Geheimnisse von Monkey Island ™ Kapitel 19: Das Erbe von Monkey Island ™ Kapitel 20: Ron Gilbert vs. Disney ™ Kapitel 21: Return to Monkey Island ™ Kapitel 22: Zutritt nur für Mitarbeiter! ™ Anhang 1: Beleidigungsduell Anhang 2: Mojo-Credits Anhang 3: LucasArts-Klassiker Anhang 4: Plank of Love