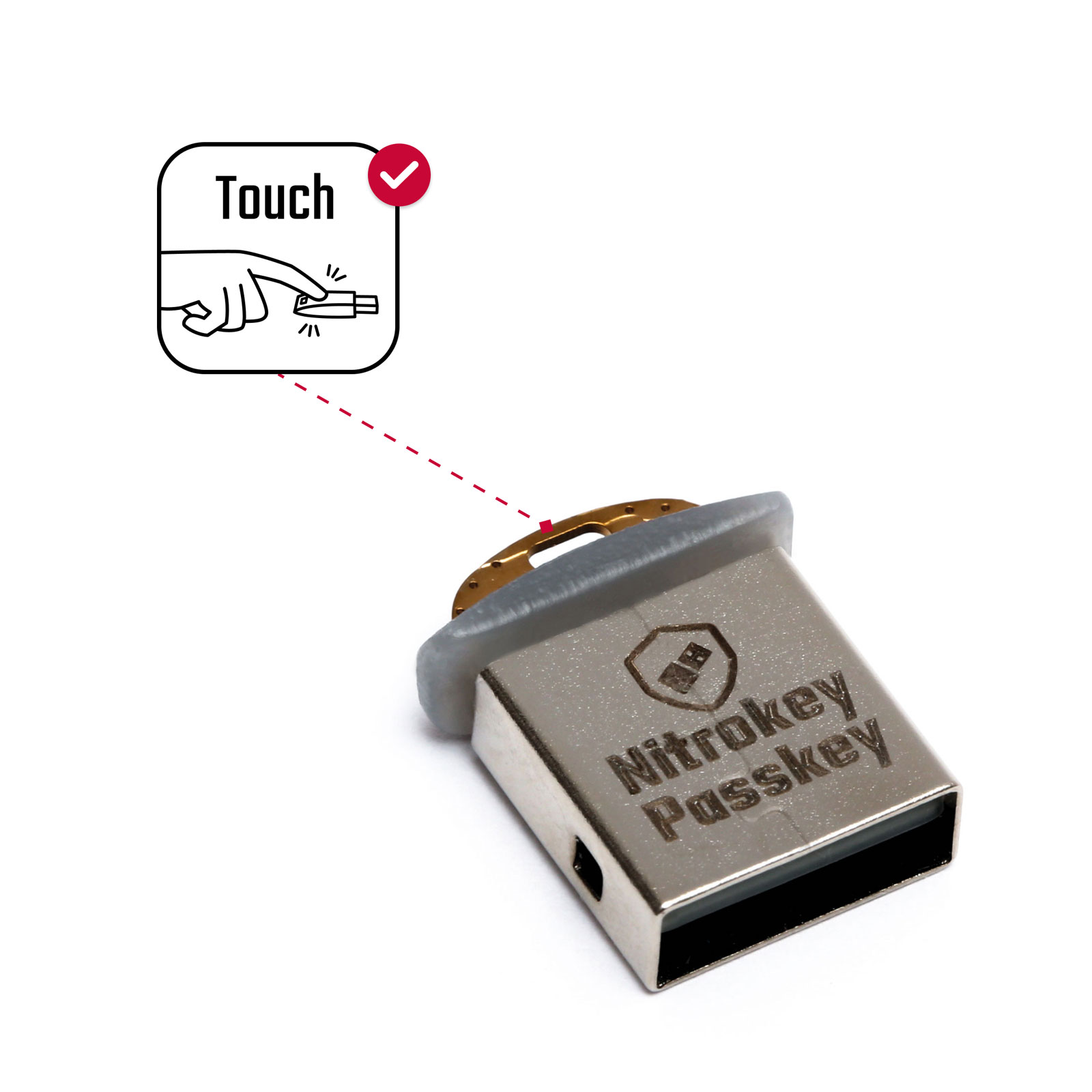

Mit dem Nitrokey Passkey schützen Sie Ihre Accounts zuverlässig gegen Phishing und Passwort-Diebstahl. Das Gerät erlaubt das super einfache und sichere passwortlose Login sowie Zweifaktor-Authentifizierung (2FA) mittels des modernen WebAuthn bzw. FIDO2 Standards. Dieser Standard wird von immer mehr Webseiten unterstützt und hat das Ziel, klassische Passwörter zu ersetzen. Das Gerät hat ein praktisches USB-A Mini Format und passt somit an jedes Schlüsselbund.Der Nitrokey Passkey basiert auf unserem modernen, von Grund auf in Rust neu entwickeltem Nitrokey 3. Er richtet sich an Menschen und Organisationen die einen günstigen Security Key zur sicheren Anmeldung benötigen, aber den großen Funktionsumfang des Nitrokey 3 (Verschlüsselung, OpenPGP, Passwörter, OTP, PIV, Secure Element) nicht brauchen.Vertrauenswürdig dank Open Source; Qualität made in Germany.AnwendungsfälleFür privat und Unternehmen - Schutz gegen Massenüberwachung und HackerPasswortlose AnmeldungVergessen Sie Ihr Passwort zur Anmeldung und verwenden Sie stattdessen den Nitrokey zum passwortlosen Login.Online-Accounts mittels Zwei-Faktor-Authentisierung (2FA) schützenNitrokey ist Ihr Schlüssel zum sicheren Login an Webseiten (z. B. Google, Facebook; Übersicht auf www.dongleauth.com. Mittels FIDO2 bleiben Ihre Accounts auch dann sicher, falls Ihr Passwort gestohlen werden sollte.Phishing-SchutzBei der Verwendung von FIDO wird die jeweilige Domain automatisch überprüft und die Benutzer effektiv gegen Phishing-Angriffe geschützt.Für Firmen - Schutz gegen Hacker und IndustriespionagePasswortlose Anmeldung an Windows 11 ComputernMitarbeiter melden sich zukünftig an ihre, mittels Microsoft Entra ID (Azure Active Directory) verwalteten, Windows 11 Pro Computer ohne Passwörter an. Dazu ist lediglich ein Nitrokey nötig.Passwortlose Anmeldung an eigenen Enterprise-SystemenErsetzen Sie Ihre Passwort-Policy, unerlaubte Passwort-Zettel und aufwendiges Passwort-Reset durch passwortloses Login mit dem Nitrokey. Sicherheit und Akzeptanz durch Einfachheit. Wir beraten Sie gerne bei der Integration.Für IT-Administratoren und Sicherheitsexperten – kritische Infrastruktur schützenServer sicher mit SSH administrierenHaben Sie Ihren SSH-Schlüssel immer sicher im Nitrokey dabei. Ihr Schlüssel ist PIN-geschützt und kann nicht aus dem Nitrokey exportiert/gestohlen werden. Somit entfällt das unsichere und lästige Synchronisieren von Schlüsseldateien auf Clientsystemen.Internet of Things (IoT) und eigene Produkte schützenSchützen Sie Ihre eigenen Hardware-Produkte durch Integration des Nitrokeys. Ideal zur Fernwartung und zur Gewährleistung der Produktechtheit.FunktionenFIDO U2F, FIDO2 zum passwortlosem LoginBei der einfachen Benutzbarkeit setzt FIDO neue Maßstäbe und erzielt somit hohe Akzeptanz. FIDO schützt Ihre Accounts zuverlässig gegen Passwortdiebstahl und gegen Phishing.SicherheitstechnologieDer Nitrokey Passkey basiert auf einer neuartigen Sicherheitsarchitektur:Die gesamte Firmware ist in der speichersicheren Programmiersprache Rust entwickelt. Dadurch werden potentiell sicherheitskritische Speicherfehler vermieden.Die Firmware basiert auf dem in Rust entwickelten Framework Trussed, welches für sicherheitskritische Embedded-Systeme ausgelegt ist. Trussed realisiert u.a. kryptographische Operationen. Natürlich ist der Code als Open Source veröffentlicht.Die Hardware basiert auf dem Mikroprozessor nRF52, welcher über zahlreiche Sicherheitsfunktionen verfügt, wie z.B. Secure Boot, ARM TrustZone, Physical Unclonable Functions (PUF).Wie bei allen Entwicklungen von Nitrokey, ist auch der Nitrokey Passkey open source, so dass die sichere Implementierung von jedem begutachtet werden kann.Unterstützte Systeme und SchnittstellenBetriebssysteme: Windows, macOS, Linux, BSD, Android, iOSSchnittstellen: FIDO2, FIDO U2FÜbersicht einiger Webseiten mit Zweifaktorauthentisierung auf www.dongleauth.com

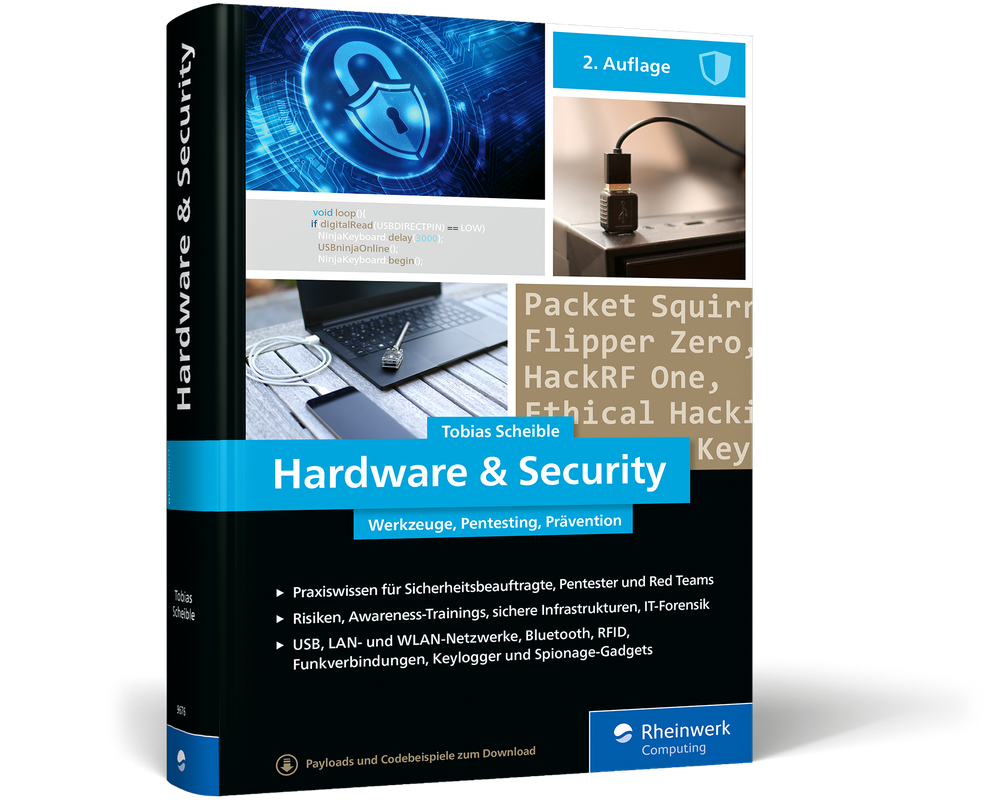

Manipulierte USB-Sticks, unscheinbare Keylogger, falsche Access-Points, geklonte RFID-Karten – die Gefahren für Ihre IT-Infrastruktur beschränken sich nicht auf Attacken von Viren und Trojanern. Tobias Scheible zeigt Ihnen in diesem Handbuch, wie Sie Ihre Rechnersysteme und Netzwerke umfassend vor Hardware-Angriffen schützen. Sorgen Sie proaktiv für Sicherheit, indem Sie Ihre Mitarbeiterinnen und Mitarbeiter für die Bedrohungen sensibilisieren und die Werkzeuge der Angreifer detailliert kennenlernen. Denn nur mit einem ganzheitlichen Blick auf die Bedrohungslage gelingt es Ihnen, Industriespionage, Ransomware-Angriffe und andere Attacken richtig zu bekämpfen.Aktuell zu: Rubber Ducky Mark II, MalDuino 3, ESP32-S3 Pendrive, O.MG Plug, O.MG Cabel, O.MG Adapter, O.MG UnBlocker, USBKill Professionell, HackrRF One Porta Pack, XIXEI X7, Packet Squirrel Mark II, LilyGo T-Dongle S3, Flipper Zero und Lilygo T-Embed.Aus dem Inhalt Planung, Durchführung und Auswertung von Penetrationstests: Red Teaming in der Praxis Security Awareness schulen Spionage-Gadgets: GPS-Tracker, Kameras, Aufnahmegeräte, Key- und Screenlogger Angriffe über die USB-Schnittstelle: Rubber Ducky, Digispark, USBKill und mehr WLAN-Verbindungen manipulieren: WiFi Deauther, WiFi Pineapple Kabelgebundene Netzwerke ausspionieren: Throwing Star LAN Tap, Packet Squirrel Funkverbindungen stören: Crazyradio PA, HackRF One, Störsender und mehr RFID-Tags duplizieren und manipulieren: Proxmark, iCopy-X, NFC-Kill Bluetooth tracken und abhören: Bluefruit LE Sniffer, Ubertooth One und BBC micro:Boards Universelle Hacking-Hardware: LilyGo, Raspberry Pi Zero, Flipper Zero und mehr Gefundene Hardware analysieren, Datenspeicher auslesen und Netzwerkverkehr überwachen Angriffsszenarien und LaborumgebungLeseprobe (PDF)

Tiefe Stille herrscht im Büro,Ohne Regung root der Nerd,Und bekümmert sieht der UserBlaue Schirme ringsumher.Dieses (leicht abgewandelte) Gedicht von Goethe beschreibt einen Zustand, von dem jeder Sysadmin nur träumen kann: Schlaf. Denn es kostet so viel Zeit und Mühe, sich um all die kleinen Wehwechen der normalen User zu kümmern, dass man ab und an gerne mit dem Hüter des sprichwörtlichen Sacks Flöhe tauschen möchte. Wobei, an sich hat das "Ein Sysadmin schläft nicht"-Shirt ja Recht: Ein echter Admin root nur. ;)Für alle, die gerade nur Bahnhof verstanden haben: Beim Betriebssystem Linux heißt der super user, der alle Rechte besitzt, root. Zufällig klingt dieses Wort genauso wie "er/sie/es ruht" im Deutschen. Ja, wir wissen, dass Witze, die man erklären muss, doof sind. Aber Ausnahmen wie diese bestätigen die Regel. ;)Material & Größe:100% Jersey Baumwolle aus kontrolliert biologischem Anbau, 145g/qm.Keine Schadstoffe im TextilFaire ArbeitsbedingungenT-Shirt-Farbe: schwarzDie T-Shirts fallen normal groß aus.

Jetzt noch mehr Kaffee-Genuss mit der beliebten c't "Kein Backup? Kein Mitleid!"-TasseNie wieder den Stress ungesicherter Daten Ihrer Kollegen ertragen! Mit unserer schicken Porzellantasse in zeitlosem Schwarz setzen Sie ein klares Statement: "Kein Backup? Kein Mitleid!".Unsere Tasse ist ein absolutes Must-have, um Ihre Kollegen daran zu erinnern, regelmäßig Updates durchzuführen. Und das Beste daran? Jetzt mit noch mehr Fassungsvermögen für noch mehr Kaffeegenuss!Technische Details:Porzellan mit Hydroglasur und weißer GravurspülmaschinengeeignetInhalt: 450 mlHöhe: 10 cmDurchmesser 9,8 cmGewicht: ca. 0,34 kg

Kaffee trinken wie in alten Zeiten. Diese Tasse im Retro-Look und mit dem Logo aus den ersten zwei Jahren c't Magazin sorgt für Nostalgie-Momente am Frühstückstisch. Gebt euch mit dieser Kaffeetasse als Fan der ersten Stunde zu erkennen.Neben dem Retro-Look von unserem ersten c't-Logo runden kleine Unebenheiten in der Emaille-Beschichtung das Gesamtbild der Tasse ab.Material: Metall mit Emaille-BeschichtungFarbe: weißInhalt: 0,3lHöhe: 8 cmDurchmesser: 8,5 cmGewicht: 129gHinweise:Handspülung empfohlenNicht mikrowellengeeignet

Der Trinkbecher für den c't-Leser. Egal ob kleinen oder großen Wissensdurst, die Jumbo Kaffeetasse ist für jeden großen c't Fan ein "Must-have".Der Kaffeebecher ist eine Mahlwerck Porzellan Tasse mit großem Griff und 400ml Füllmenge.Material: PorzellanFarbe: außen hellblau, innen weißInhalt: 0,4 lHöhe: 100 mmDurchmesser: 95 mmGewicht: 340g

Explain vs Understand BecherEgal ob in der Schule, in der Kundenberatung, oder in der Technik – so manch eine Interaktion mit Otto Normaltrottel bringt einen fast zur Weißglut. Egal wie viel Mühe du dir mit dem Erklären gibst, das Gegenüber will es scheinbar einfach nicht begreifen. In jedem Fall muss der Frust irgendwo raus, und bevor du explodierst und etwas sagst das du bereuen könntest, lass lieber deinen Explain vs. Understand Becher für dich sprechen. ;)Technische Details:Pflege und Instandhaltung: SpülmaschinenfestFassungsvermögen: ca. 300 mlMaterial: Keramik

127.0.0.1 ThermobecherBei der Navigation durch die schier unendlichen Weiten des lokalen Netzwerkes müssen ungeübte Benutzer aufpassen, nicht die Übersicht über die vergebenen IP-Adressen zu verlieren. Egal, ob auf LAN-Parties, bei der Einrichtung von Netzwerkdruckern oder nach einem unfreiwilligen Werksreset des Routers: Ohne IP-Adressen sieht es düster aus. Mitunter kommt es sogar vor, dass man als User sein eigenes System auf Erreichbarkeit prüfen muss. Praktischerweise erreicht man den sogenannten localhost in den meisten Fällen über die Adresse 127.0.0.1. Aus diesem Grund ist unter Informatikern diese Zahlenkette als Synonym für "Zuhause" oder "Heimat" bekannt geworden.Egal, ob Du als erfahrener IT-Fuchs ein stilechtes Trinkgefäß für unterwegs suchst oder als Neuling in der Welt der Informatik eine Erinnerung benötigst, der 127.0.0.1 Thermobecher ist für Dich da.Technische Details:Abmessungen: 164 x 82 mmGewicht: 260 gFassungsvermögen: 420 mlPflegehinweise: Handspülung empfohlen, nicht mikrowellengeeignetMaterial: Edelstahl, Kunststoff

Ping Me BecherAls Nerd muss man in der Öffentlichkeit stets aufpassen, dass niemand hinter die Fassade des freundlichen und harmlosen Technikfans blicken kann. Denn sobald die heimischen vier Wände erreicht sind, kann die Scharade fallengelassen werden: Dann passiert das, was auf dem "Ping Me"-Becher beschrieben ist...Mit Hinblick auf unsere jüngeren Leser sagen wir nur so viel: Es wird gepingt und gescannt, bis der Arzt kommt. Und im Eifer des Gefechts kann einem sogar mal ein schmutziger Hostname rausrutschen. Falls Du keine Ahnung hast, was auf diesem doppelseitig bedruckten Keramikbecher zu sehen ist, lass Dir das mal in Ruhe von deinem Admin erklären. ;)Technische Details:Pflege und Instandhaltung: Spülmaschinen und mikrowellenfestFassungsvermögen: ca. 300mlMaterial: Keramik

Sicherheit und Zuverlässigkeit sind die größten Tugenden bei der Arbeit mit modernen IT-Infrastrukturen. Gutes IT Service Continuity Management (ITSCM) sorgt dafür, dass Sie vor Ausfällen und Störungen gewappnet sind und Ihre geschäftskritischen IT-Services immer im Griff haben.In diesem praktischen Leitfaden zeigt Ihnen IT-Experte Frank M. Marks, wie Sie ein effektives ITSCM planen, implementieren und betreiben. Sie erfahren, wie Sie kritische Services identifizieren und absichern, IT-Risiken systematisch bewerten und minimieren, IT-Notfallpläne entwickeln und praktisch testen, Wiederanlaufzeiten optimieren und Compliance-Anforderungen erfüllen – und zwar ohne verkopfte Theorie, sondern mit vielen praktischen Beispielen, nutzbaren Templates und bewährten Tipps für die Umsetzung.Aus dem Inhalt IT-Notfallvorsorge IT-Risikomanagement Resilienzerhöhung Den Worst Case üben Policy schreiben Handbuch erstellen Awareness schaffen Interne und externe Schnittstellen Notfall-Dokumentation und Pläne Gap-Analyse ITSCM und KIITSCM und die Cloud

* FUNDIERTES UND UMFASSENDES WISSEN ZUM THEMA IT-SICHERHEIT* INKLUSIVE ALLER NEUERUNGEN ZUR RECHTSLAGE BZGL. DATENSCHUTZ UND DATENSICHERHEITT* MIT VORBEREITUNGSFRAGEN ZU JEDEM FACHGEBIETBedrohungen durch mangelhafte Sicherheitskonzepte, unsichere Anwendungen und Angriffe nehmen laufend zu. Eine sichere IT-Umgebung zu gestalten, ist daher ein zentrales Thema in jedem Unternehmen. Die Zertifizierung CompTIA Security+ ist ein wertvoller Nachweis für praxisnahe und umfassende Kenntnisse im Bereich der Informationssicherheit, denn die Prüfung deckt zahlreiche wichtige Themengebiete ab.In der aktuellen Fassung der Prüfung (SYO-701) sind das:* Generelle Sicherheitskonzept* Bedrohungen, Schwachstellen und Abwehrmaßnahmen* Sicherheitsarchitektur* Sicherer Betrieb* Verwaltung und Überwachung von SicherheitsprogrammenDie Autoren behandeln umfassend die genannten Themenbereiche und vermitteln Ihnen mit diesem Buch das für die Zertifizierung notwendige Fachwissen. Im Zentrum steht dabei der Aufbau eines eigenen Verständnisses für die IT-Sicherheit. So erhalten Sie die notwendigen Grundlagen, um die Prüfung CompTIA Security+ erfolgreich zu bestehen.AUS DEM INHALT:* Sicherheitsmanagement und Richtlinien* Unterschiedliche Zugriffsverfahren* Authentifizierungsmethoden* Aktuelle Rechtslage im Datenschutz* Biometrische Erkennungssysteme* Sicherheit durch Redundanz* IT-Infrastruktur resilient gestalten* Grundlagen der Systemhärtung* Gezielte und neuartige Angriffsformen* Mailverkehr sichern* Cloud Computing sicher gestalten* Denial of Service, Pufferüberlauf, Race-Condition* Sichere Verbindungen durch VPN und Remote Access* Sicherheitsimplikationen bei eingebetteten Systemen und IoT* WLAN sicher konfigurieren* System- und Netzwerküberwachung* Analyseprogramme Wireshark, RRDTools, Nagios* Unterschiedliche Firewallkonzepte* Methoden der Datensicherung* Disaster Recovery-Planung* Pentesting und Forensics* Metasploit Framework* Sicherheitsüberprüfungen und Security AuditsMARKUS KAMMERMANN, ausgebildeter ICT-Projektleiter und Erwachsenenausbilder für CompTIA Security+, ist seit mehr als fünfundzwanzig Jahren in der System- und Netzwerktechnik tätig. Er ist Dozent in der höheren beruflichen Bildung und Autor zahlreicher Fachbücher. Sein Standardwerk CompTIA Network+ liegt bereits in der neunten Auflage vor.

Der Keramikbecher mit einer äußerst treffenden Definition von Debugging.Niemand hat Lust, ständig die Fehler auszubügeln, die eine andere Person aus Unwissen, Faulheit oder schlicht aus Versehen gemacht hat. Aber wenn man selbst diese Person ist, dann ärgert man sich nicht nur über die zusätzliche Arbeit, sondern schämt sich manchmal auch für das Brett, das man in der Vergangenheit offensichtlich vor dem Kopf hatte.Der Debugging Becher zeigt, dass viele Programmierer genau diese Tortur regelmäßig über sich ergehen lassen müssen, wenn sie Fehler aus Programmen beseitigen. Im Grunde ist es, als ob man in einem Krimi gleichzeitig der Detektiv und der Mörder ist! Man kann die ganze Sache auch positiv sehen: Denn niemand kennt dich so gut wie du selbst!Material: KeramikVolumen: ca. 300mlPflegehinweise: spülmaschinenfest

Tiefe Stille herrscht im Büro,Ohne Regung root der Nerd,Und bekümmert sieht der UserBlaue Schirme ringsumher.Dieses (leicht abgewandelte) Gedicht von Goethe beschreibt einen Zustand, von dem jeder Sysadmin nur träumen kann: Schlaf. Denn es kostet so viel Zeit und Mühe, sich um all die kleinen Wehwechen der normalen User zu kümmern, dass man ab und an gerne mit dem Hüter des sprichwörtlichen Sacks Flöhe tauschen möchte. Wobei, an sich hat der "Ein Sysadmin schläft nicht"-Becher ja Recht: Ein echter Admin root nur.Material: KeramikVolumen: ca. 300mlPflegehinweise: spülmaschinenfest

In der Bibel sind die vier Reiter die Boten der Apokalypse. Heutzutage werden sie oft (vereinfacht) als Krieg, Hunger, Krankheit und Tod benannt. Doch selbst wer nicht an die christliche Version des Weltuntergangs glaubt, kennt ihr modernes Gegenstück: Schlechtes Internet und niedriger Akku!Auf dem Four Horsemen Becher findest du die symbolischen Reiter aus der Heiligen Schrift als Symbole aus dem Computer-und Smartphone-Alltag wieder: Kein WLAN-Empfang, ein nicht ladendes Video, ein leerer Akku und schlechter Mobilfunkempfang. Diese vier Reiter bringen dem modernen Menschen die Technologie-Apokalypse!Material: KeramikVolumen: ca. 300mlPflegehinweise: spülmaschinenfest

c't-Security-Checkliste 2023 (PDF)IT-Sicherheit, einfach erklärt: Die Neuauflage der c't-Security-Checklisten unterstützt Sie bei der Absicherung Ihrer technischen Begleiter wie PCs, Smartphones, WLAN-Router und vielem mehr. Dabei wird nur so viel Aufwand wie nötig betrieben, um die häufigsten Cyber-Bedrohungen abzuwehren. Denn die wichtigsten Handgriffe sollten verständlich und für jeden umsetzbar sein, damit möglichst viele davon profitieren.Nitrokey Daten Blocker USB-C/CMit dem Daten Blocker können Sie Ihr Endgerät sicher aufladen, ohne dass die Gefahr einer unerwünschten Datenübertragung besteht (auch "Juice Jacking" genannt). Er kann verwendet werden, um Ihr Gerät auf Reisen an öffentlichen Ladestationen sicher aufzuladen. Der Daten Blocker schützt Sie nicht nur vor unbekannten USB-Buchsen, die möglicherweise gehackt worden sind. Er schützt Sie auch vor dem Risiko, dass das Ladekabel selbst gehackt wurde.Anschlüsse: USB-C-Stecker, USB-C-BuchseGröße: 8 x 16 x 42 mmDer neue Nitrokey 3 mit NFC, USB-A, Rust, Common Criteria EAL 6+Der neue Nitrokey 3 ist der beste Nitrokey der je entwickelt wurde. Er bietet erstmals NFC, USB-A. Der Nitrokey 3 vereint die Funktionen vorheriger Nitrokey Modelle: FIDO2, Einmalpasswörter, OpenPGP Chipkarte, Curve25519, Passwort-Manager, Common Criteria EAL 6+ zertifiziertes Secure Element, Firmware-Updates. Damit werden Ihre Accounts zuverlässig gegen Phishing und Passwort-Diebstahl geschützt und Ihre Kommunikation und Daten verschlüsselt. Mit starker Hardware-Verschlüsselung, vertrauenswürdig dank Open Source, Qualität made in Germany.WICHTIGER HINWEIS !!!Das ausgelieferte Gerät unterstützt FIDO2 und FIDO U2F und beinhaltet bereits die Hardware (inkl. Secure Element) für alle aufgeführten Funktionen. Weitere Funktionen wie Einmalpasswörter, Passwortmanager und OpenPGP Chipkarte werden nicht zum Auslieferungszeitpunkt implementiert sein, sondern später per Firmware-Updates bereitgestellt.AnwendungsfälleFür privat und Unternehmen - Schutz gegen Massenüberwachung und HackerPasswortlose AnmeldungVergessen Sie Ihr Passwort zur Anmeldung an Microsoft-Diensten (z. B. Office 365) und Nextcloud und verwenden Sie stattdessen den Nitrokey zum passwortlosen Login.Online-Accounts mittels Zwei-Faktor-Authentisierung (2FA) schützenNitrokey ist Ihr Schlüssel zum sicheren Login an Webseiten (z. B. Google, Facebook; Mittels FIDO2, FIDO U2F, oder Einmalpasswörtern (OTP) bleiben Ihre Accounts auch dann sicher, falls Ihr Passwort gestohlen werden sollte.Phishing-SchutzBei der Verwendung von FIDO wird die jeweilige Domain automatisch überprüft und die Benutzer effektiv gegen Phishing-Angriffe geschützt.Mobile Nutzung mit SmartphonesMittels FIDO und NFC können Sie auch an Android und iPhone Smartphones sicher auf Ihre Accounts zugreifen.Daten und E-Mails verschlüsselnVerschlüsseln Sie Ihre E-Mails mit GnuPG, OpenPGP, S/MIME, Thunderbird oder Outlook. Verschlüsseln Sie gesamte Festplatten mittels TrueCrypt/VeraCrypt, LUKS oder einzelne Dateien mittels GnuPG. Ihre privaten Schlüssel werden sicher im Nitrokey gespeichert und können nicht exportiert/gestohlen werden.Für Firmen - Schutz gegen Hacker und IndustriespionagePasswortlose Anmeldung an Windows 10 ComputernMitarbeiter melden sich zukünftig an ihre, mittels Azure Active Directory verwalteten, Windows 10 Pro Computer ohne Passwörter an. Dazu ist lediglich ein Nitrokey 3 nötig.Passwortlose Anmeldung an eigenen Enterprise-SystemenErsetzen Sie Ihre Passwort-Policy, unerlaubte Passwort-Zettel und aufwendiges Passwort-Reset durch passwortloses Login mit dem Nitrokey 3. Sicherheit und Akzeptanz durch Einfachheit. Wir beraten Sie gerne bei der Integration.Für IT-Administratoren und Sicherheitsexperten – kritische Infrastruktur schützenServer sicher mit SSH administrierenHaben Sie Ihren SSH-Schlüssel immer sicher im Nitrokey dabei. Ihr Schlüssel ist PIN-geschützt und kann nicht aus dem Nitrokey exportiert/gestohlen werden. Somit entfällt das unsichere und lästige Synchronisieren von Schlüsseldateien auf Clientsystemen.Internet of Things (IoT) und eigene Produkte schützenSchützen Sie Ihre eigenen Hardware-Produkte durch Integration des Nitrokeys. Ideal zur Fernwartung und zur Gewährleistung der Produktechtheit.Kryptographische Schlüssel sicher speichernSpeichern Sie kryptographische Schlüssel und Zertifikate sicher im Nitrokey und verhindern so deren Diebstahl.BIOS-Integrität von Computern schützenMittels des Nitrokey und Measured Boot wird die Integrität des Computer-BIOS/Firmware überprüft und somit gegen Evil Maid Angriffe geschützt. Die farbliche LED des Nitrokey signalisiert, ob das BIOS integer ist (grün) oder eine Manipulation erkannt wurde (rot). Kompatibel z.B. mit NitroPads.FunktionenFIDO U2F, FIDO2 zum passwortlosem LoginBei der einfachen Benutzbarkeit setzt FIDO neue Maßstäbe und erzielt somit hohe Akzeptanz. FIDO schützt Ihre Accounts zuverlässig gegen Passwortdiebstahl und gegen Phishing.Einmalpasswörter zum Schutz von Accounts gegen IdentitätsdiebstahlSchützen Sie Ihre Accounts gegen Identitätsdiebstahl. Einmalpasswörter werden im Nitrokey generiert und dienen als zweiter Authentifizierungsfaktor für Logins (zusätzlich zu Ihrem normalen Passwort). Somit bleiben Ihre Accounts auch bei gestohlenem Passwort sicher.Sichere Speicherung kryptografischer SchlüsselSpeichern Sie Ihre privaten Schlüssel für die Verschlüsselung von E-Mails, Festplatten oder einzelnen Dateien sicher im Nitrokey. So sind diese gegen Verlust, Diebstahl und Computerviren geschützt und immer dabei. Schlüsselbackups schützen gegen Verlust.PasswortmanagerSpeichern Sie Ihre Passwörter sicher verschlüsselt im integrierten Passwortmanager. So haben Sie Ihre Passwörter immer dabei und sie bleiben auch bei Verlust des Nitrokeys geschützt.Integritätsüberprüfung / ManipulationserkennungÜberprüfen Sie die Integrität vom Computer-BIOS mittels Verified Boot. Die farbliche LED des Nitrokey signalisiert, ob das BIOS integer ist (grün) oder eine Manipulation erkannt wurde (rot). Unterstützte Computer erfordern ein BIOS auf Basis von Coreboot und Heads wie z.B. das NitroPad.SicherheitstechnologieDer Nitrokey 3 basiert auf einer neuartigen Sicherheitsarchitektur:Die gesamte Firmware ist in der speichersicheren Programmiersprache Rust entwickelt. Dadurch werden potentiell sicherheitskritische Speicherfehler vermieden.Die Firmware basiert auf dem in Rust entwickelten Framework Trussed, welches für sicherheitskritische Embedded-Systeme ausgelegt ist und in Zusammenarbeit mit unserem Partner Solokey entwickelt wird. Trussed realisiert u.a. kryptographische Operationen. Natürlich ist der Code als Open Source veröffentlicht.Die Hardware basiert auf dem Mikroprozessor LPC55S6x oder nRF52, welcher über zahlreiche Sicherheitsfunktionen verfügt, wie z.B. Secure Boot, ARM TrustZone, Physical Unclonable Functions (PUF).Zusätzlich wird für den kryptographischen Speicher ein Secure Element (SE050), quasi eine Chipkarte, verwendet. Dieses wurde bis zur Betriebssystem-Ebene nach Common Criteria EAL 6+ sicherheitszertifiziert und entspricht somit auch hohen Sicherheitsanforderungen. Aufgrund des Strombedarfs kann das sichere Element nur per USB aber nicht per NFC verwendet werden.Wie bei allen Entwicklungen von Nitrokey, ist auch der Nitrokey 3 open source, so dass die sichere Implementierung von jedem begutachtet werden kann.Unterstützte Systeme und SchnittstellenBetriebssysteme: Windows, macOS, Linux, BSDSchnittstellen: Microsoft CSP, OpenPGP, S/MIME, X.509, PKCS#11, OpenSC, FIDO2, FIDO U2FTechnische DetailsAuthentifizierungsstandards: WebAuthentication (WebAuthn), CTAP2/FIDO2, CTAP1/FIDO U2F 1.2, HMAC-Based One-Time Password (RFC 4226), Time-Based One-Time Password (RFC 6238)Zwei-Faktor-Authentisierung und passwortlose Anmeldung für unbegrenzte Anzahl von Accounts (FIDO U2F, FIDO2)Signierte Firmware-AktualisierungenMit TouchbuttonZertifzierung des manipulationsgeschützten Sicherheitselement nach CC EAL6+Sicherer Schlüsselspeicher: RSA 2048-4096 Bit oder ECC 256-521 Bit, AES-128 oder AES-256Elliptische Kurven: NIST P-256, P-384, P-521 (secp256r1/prime256v1, secp384r1/prime384v1, secp521r1/prime521v1), Ed25519/Curve25519, Koblitz (192-256 Bit), brainpoolP256r1, brainpoolP384r1, brainpoolP512r1Externe Hash-Algorithmen: SHA-256, SHA-384, SHA-512Einmalpasswörter: HOTP (RFC 4226), TOTP (RFC 6238), HOTP-PrüfungPhysikalischer Zufallszahlengenerator (TRNG)Aktivitätsanzeige: vierfarbige LEDHardware-Schnittstellen: USB 1.1, Typ A oder Typ C, NFCKonformität: FCC, CE, RoHS, WEEE, OSHwA

c't-Security-Checkliste 2023 (PDF)IT-Sicherheit, einfach erklärt: Die Neuauflage der c't-Security-Checklisten unterstützt Sie bei der Absicherung Ihrer technischen Begleiter wie PCs, Smartphones, WLAN-Router und vielem mehr. Dabei wird nur so viel Aufwand wie nötig betrieben, um die häufigsten Cyber-Bedrohungen abzuwehren. Denn die wichtigsten Handgriffe sollten verständlich und für jeden umsetzbar sein, damit möglichst viele davon profitieren.Nitrokey Daten Blocker USB-A/CMit dem Daten Blocker können Sie Ihr Endgerät sicher aufladen, ohne dass die Gefahr einer unerwünschten Datenübertragung besteht (auch "Juice Jacking" genannt). Er kann verwendet werden, um Ihr Gerät auf Reisen an öffentlichen Ladestationen sicher aufzuladen. Der Daten Blocker schützt Sie nicht nur vor unbekannten USB-Buchsen, die möglicherweise gehackt worden sind. Er schützt Sie auch vor dem Risiko, dass das Ladekabel selbst gehackt wurde.Anschlüsse: USB-A-Stecker, USB-C-BuchseGröße: 8 x 16 x 42 mmDer neue Nitrokey 3 mit NFC, USB-A, Rust, Common Criteria EAL 6+Der neue Nitrokey 3 ist der beste Nitrokey der je entwickelt wurde. Er bietet erstmals NFC, USB-A. Der Nitrokey 3 vereint die Funktionen vorheriger Nitrokey Modelle: FIDO2, Einmalpasswörter, OpenPGP Chipkarte, Curve25519, Passwort-Manager, Common Criteria EAL 6+ zertifiziertes Secure Element, Firmware-Updates. Damit werden Ihre Accounts zuverlässig gegen Phishing und Passwort-Diebstahl geschützt und Ihre Kommunikation und Daten verschlüsselt. Mit starker Hardware-Verschlüsselung, vertrauenswürdig dank Open Source, Qualität made in Germany.WICHTIGER HINWEIS !!!Das ausgelieferte Gerät unterstützt FIDO2 und FIDO U2F und beinhaltet bereits die Hardware (inkl. Secure Element) für alle aufgeführten Funktionen. Weitere Funktionen wie Einmalpasswörter, Passwortmanager und OpenPGP Chipkarte werden nicht zum Auslieferungszeitpunkt implementiert sein, sondern später per Firmware-Updates bereitgestellt.AnwendungsfälleFür privat und Unternehmen - Schutz gegen Massenüberwachung und HackerPasswortlose AnmeldungVergessen Sie Ihr Passwort zur Anmeldung an Microsoft-Diensten (z. B. Office 365) und Nextcloud und verwenden Sie stattdessen den Nitrokey zum passwortlosen Login.Online-Accounts mittels Zwei-Faktor-Authentisierung (2FA) schützenNitrokey ist Ihr Schlüssel zum sicheren Login an Webseiten (z. B. Google, Facebook; Mittels FIDO2, FIDO U2F, oder Einmalpasswörtern (OTP) bleiben Ihre Accounts auch dann sicher, falls Ihr Passwort gestohlen werden sollte.Phishing-SchutzBei der Verwendung von FIDO wird die jeweilige Domain automatisch überprüft und die Benutzer effektiv gegen Phishing-Angriffe geschützt.Mobile Nutzung mit SmartphonesMittels FIDO und NFC können Sie auch an Android und iPhone Smartphones sicher auf Ihre Accounts zugreifen.Daten und E-Mails verschlüsselnVerschlüsseln Sie Ihre E-Mails mit GnuPG, OpenPGP, S/MIME, Thunderbird oder Outlook. Verschlüsseln Sie gesamte Festplatten mittels TrueCrypt/VeraCrypt, LUKS oder einzelne Dateien mittels GnuPG. Ihre privaten Schlüssel werden sicher im Nitrokey gespeichert und können nicht exportiert/gestohlen werden.Für Firmen - Schutz gegen Hacker und IndustriespionagePasswortlose Anmeldung an Windows 10 ComputernMitarbeiter melden sich zukünftig an ihre, mittels Azure Active Directory verwalteten, Windows 10 Pro Computer ohne Passwörter an. Dazu ist lediglich ein Nitrokey 3 nötig.Passwortlose Anmeldung an eigenen Enterprise-SystemenErsetzen Sie Ihre Passwort-Policy, unerlaubte Passwort-Zettel und aufwendiges Passwort-Reset durch passwortloses Login mit dem Nitrokey 3. Sicherheit und Akzeptanz durch Einfachheit. Wir beraten Sie gerne bei der Integration.Für IT-Administratoren und Sicherheitsexperten – kritische Infrastruktur schützenServer sicher mit SSH administrierenHaben Sie Ihren SSH-Schlüssel immer sicher im Nitrokey dabei. Ihr Schlüssel ist PIN-geschützt und kann nicht aus dem Nitrokey exportiert/gestohlen werden. Somit entfällt das unsichere und lästige Synchronisieren von Schlüsseldateien auf Clientsystemen.Internet of Things (IoT) und eigene Produkte schützenSchützen Sie Ihre eigenen Hardware-Produkte durch Integration des Nitrokeys. Ideal zur Fernwartung und zur Gewährleistung der Produktechtheit.Kryptographische Schlüssel sicher speichernSpeichern Sie kryptographische Schlüssel und Zertifikate sicher im Nitrokey und verhindern so deren Diebstahl.BIOS-Integrität von Computern schützenMittels des Nitrokey und Measured Boot wird die Integrität des Computer-BIOS/Firmware überprüft und somit gegen Evil Maid Angriffe geschützt. Die farbliche LED des Nitrokey signalisiert, ob das BIOS integer ist (grün) oder eine Manipulation erkannt wurde (rot). Kompatibel z.B. mit NitroPads.FunktionenFIDO U2F, FIDO2 zum passwortlosem LoginBei der einfachen Benutzbarkeit setzt FIDO neue Maßstäbe und erzielt somit hohe Akzeptanz. FIDO schützt Ihre Accounts zuverlässig gegen Passwortdiebstahl und gegen Phishing.Einmalpasswörter zum Schutz von Accounts gegen IdentitätsdiebstahlSchützen Sie Ihre Accounts gegen Identitätsdiebstahl. Einmalpasswörter werden im Nitrokey generiert und dienen als zweiter Authentifizierungsfaktor für Logins (zusätzlich zu Ihrem normalen Passwort). Somit bleiben Ihre Accounts auch bei gestohlenem Passwort sicher.Sichere Speicherung kryptografischer SchlüsselSpeichern Sie Ihre privaten Schlüssel für die Verschlüsselung von E-Mails, Festplatten oder einzelnen Dateien sicher im Nitrokey. So sind diese gegen Verlust, Diebstahl und Computerviren geschützt und immer dabei. Schlüsselbackups schützen gegen Verlust.PasswortmanagerSpeichern Sie Ihre Passwörter sicher verschlüsselt im integrierten Passwortmanager. So haben Sie Ihre Passwörter immer dabei und sie bleiben auch bei Verlust des Nitrokeys geschützt.Integritätsüberprüfung / ManipulationserkennungÜberprüfen Sie die Integrität vom Computer-BIOS mittels Verified Boot. Die farbliche LED des Nitrokey signalisiert, ob das BIOS integer ist (grün) oder eine Manipulation erkannt wurde (rot). Unterstützte Computer erfordern ein BIOS auf Basis von Coreboot und Heads wie z.B. das NitroPad.SicherheitstechnologieDer Nitrokey 3 basiert auf einer neuartigen Sicherheitsarchitektur:Die gesamte Firmware ist in der speichersicheren Programmiersprache Rust entwickelt. Dadurch werden potentiell sicherheitskritische Speicherfehler vermieden.Die Firmware basiert auf dem in Rust entwickelten Framework Trussed, welches für sicherheitskritische Embedded-Systeme ausgelegt ist und in Zusammenarbeit mit unserem Partner Solokey entwickelt wird. Trussed realisiert u.a. kryptographische Operationen. Natürlich ist der Code als Open Source veröffentlicht.Die Hardware basiert auf dem Mikroprozessor LPC55S6x oder nRF52, welcher über zahlreiche Sicherheitsfunktionen verfügt, wie z.B. Secure Boot, ARM TrustZone, Physical Unclonable Functions (PUF).Zusätzlich wird für den kryptographischen Speicher ein Secure Element (SE050), quasi eine Chipkarte, verwendet. Dieses wurde bis zur Betriebssystem-Ebene nach Common Criteria EAL 6+ sicherheitszertifiziert und entspricht somit auch hohen Sicherheitsanforderungen. Aufgrund des Strombedarfs kann das sichere Element nur per USB aber nicht per NFC verwendet werden.Wie bei allen Entwicklungen von Nitrokey, ist auch der Nitrokey 3 open source, so dass die sichere Implementierung von jedem begutachtet werden kann.Unterstützte Systeme und SchnittstellenBetriebssysteme: Windows, macOS, Linux, BSDSchnittstellen: Microsoft CSP, OpenPGP, S/MIME, X.509, PKCS#11, OpenSC, FIDO2, FIDO U2FTechnische DetailsAuthentifizierungsstandards: WebAuthentication (WebAuthn), CTAP2/FIDO2, CTAP1/FIDO U2F 1.2, HMAC-Based One-Time Password (RFC 4226), Time-Based One-Time Password (RFC 6238)Zwei-Faktor-Authentisierung und passwortlose Anmeldung für unbegrenzte Anzahl von Accounts (FIDO U2F, FIDO2)Signierte Firmware-AktualisierungenMit TouchbuttonZertifzierung des manipulationsgeschützten Sicherheitselement nach CC EAL6+Sicherer Schlüsselspeicher: RSA 2048-4096 Bit oder ECC 256-521 Bit, AES-128 oder AES-256Elliptische Kurven: NIST P-256, P-384, P-521 (secp256r1/prime256v1, secp384r1/prime384v1, secp521r1/prime521v1), Ed25519/Curve25519, Koblitz (192-256 Bit), brainpoolP256r1, brainpoolP384r1, brainpoolP512r1Externe Hash-Algorithmen: SHA-256, SHA-384, SHA-512Einmalpasswörter: HOTP (RFC 4226), TOTP (RFC 6238), HOTP-PrüfungPhysikalischer Zufallszahlengenerator (TRNG)Aktivitätsanzeige: vierfarbige LEDHardware-Schnittstellen: USB 1.1, Typ A oder Typ C, NFCKonformität: FCC, CE, RoHS, WEEE, OSHwA

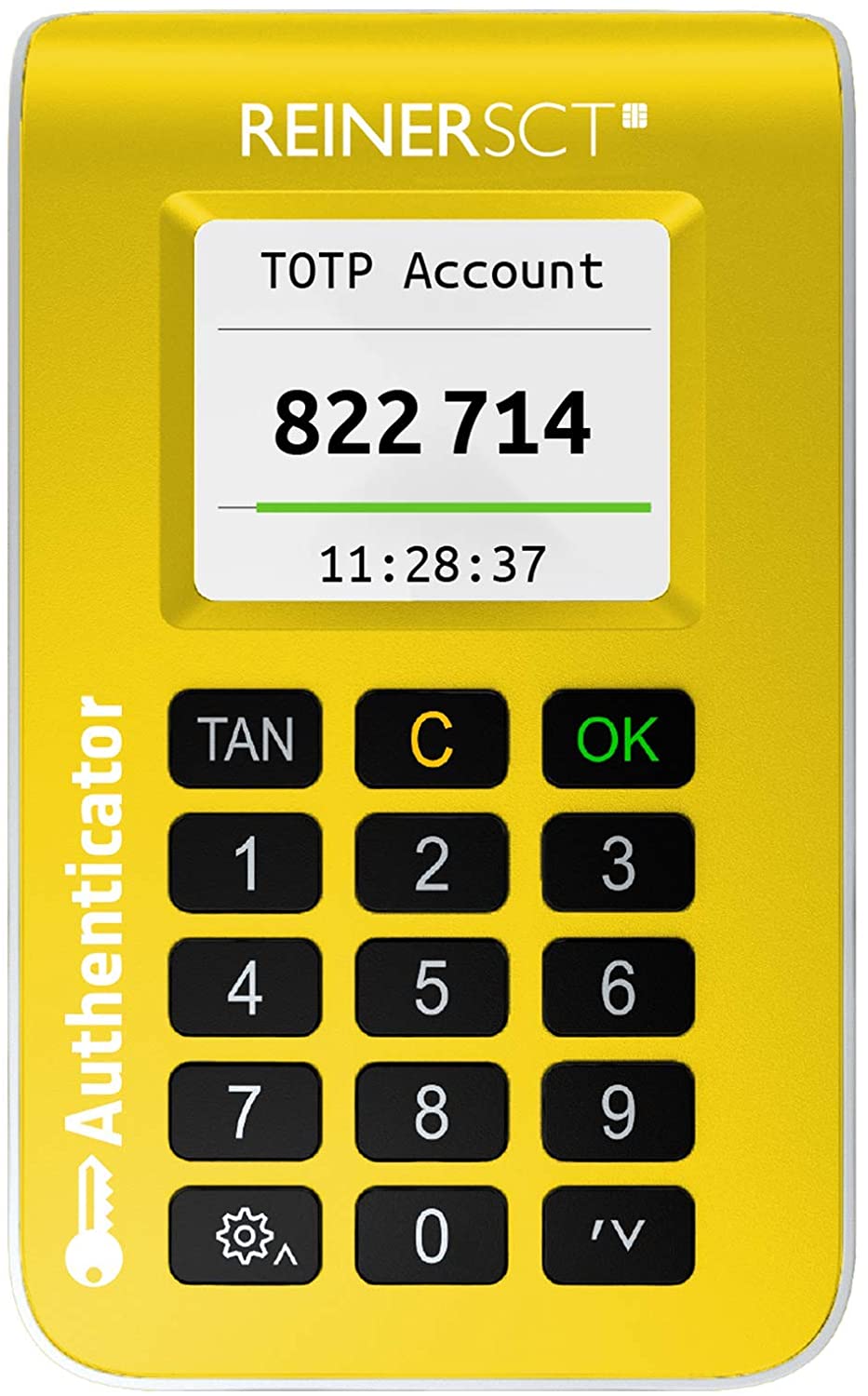

Kategorie und FunktionGeräte-Kategorie: Hardware TOTP-GeneratorUnterstützte Verfahren: OATH-TOTP nach RFC 6238Unterstützte TOTP-Algorithmen: SHA 1, SHA 256, SHA 512Schlüsselspeicherung: Im gesicherten HardwarechipAnzahl TOTP-Konten: 60Zeitsynchronisierung: www.reiner-sct.com/sync unidirektional mittels verschlüsseltem QR-CodeMenü-Funktionen: Konten, Leser (Identifikation), Einstellung (einschl. Batteriestatus), Benutzer-PINTastatur, Kamera und AnzeigeNumerische Tasten / Funktionstasten / Sondertasten: 10 / 3 / 2 gummierte-TastenKamera: CMOS-Farbkamera, mit OmniPixel3-HSTM Technology, Öffnungswinkel: 57°Betriebsanzeige: Durch TFT-Farb-DisplayDisplay: 1,77 Zoll TFT-Farb-Display 128 x 160 PixelDisplayausschnitt: 36 x 29 mmHardwareeigenschaftenEchtzeituhr: (RTC) Hochgenaue Quarz-Echtzeituhr. Mittlere Abweichung < 1 ppm durch automatische Kalibrierung bei Zeitsynchronisierung. Referenztemperatur: 25 °CPufferung Echtzeituhr: Pufferung der Echtzeituhr bei Batteriewechsel für ca. 1 MinuteSchlüsselspeicherung: Im persistenten Speicher. Die TOTP-Schlüssel und Konten bleiben auch ohne Batterieversorgung gespeichert.Stromversorgung: 3x Alkali-Mangan Batterien, Größe: AAA / IEC LR03, wechselbarBatterie-Lebensdauer: ca. 5 Jahre (Berechnungsgrundlage: 500 TOTPs pro Jahr, tatsächliche Lebensdauerist abhängig von der jeweiligen Nutzungsdauer und -art sowie Umgebungsbedingungen)Kartenslot: keinenGehäusefarben: (Standard) gelb / weißSonderfarben, kundenspezifischer Druck: Auf Anfrage, Mindestabnahme beachtenAbmessungen Produkt (L x B x H) ca.: 102 x 62,5 x 19 mmAbmessungen Verpackung (L x B x H) ca.: 201 x 149 x 47 mmGewicht (ohne Verpackung / mit Verpackung) ca.: 80 g / 200 gService, ZubehörLieferumfang: REINER SCT Authenticator mit Batterien 3x AAA und KurzanleitungGewährleistung: 2 Jahre (keine Gewährleistung auf Batterien)Design und Entwicklung: Deutschland

Zuhause ist es doch am schönsten – besonders, wenn „Zuhause“ 127.0.0.1 heißt. Denn diese IP-Adresse steht für den eigenen Rechner, den Ort, an dem alles so eingerichtet ist, wie man es liebt: die richtigen Tools, das perfekte Setup, volle Kontrolle.Das „There is no place like 127.0.0.1“-Shirt ist damit eine augenzwinkernde Liebeserklärung an das eigene System – und an das beruhigende Gefühl, nicht auf fremden Maschinen arbeiten zu müssen.Material & Größe:100% Jersey Baumwolle aus kontrolliert biologischem Anbau, 145g/qm.Keine Schadstoffe im TextilFaire ArbeitsbedingungenT-Shirt-Farbe: schwarzDie T-Shirts fallen normal groß aus.

42 BecherSie wollten den Sinn des Lebens erfahren, fragten aber nach der Antwort auf "das Leben, das Universum, auf alles". In den 7,5 Millionen Jahren, die der Supercomputer Deep Thought gebraucht hat, um die Antwort auf diese Frage zu berechnen, hätte doch irgendjemandem mal auffallen müssen, dass das eine nichts mit dem anderen zu tun hat.Tatsächlich haben im Internet viele schlaue Menschen schon viele schlaue Theorien darüber verlauten lassen, warum 42 tatsächlich die Antwort auf (fast) alles ist. Andererseits ist es vielleicht auch ganz gut, wenn wir an der Frage nach dem Sinn des Lebens und des Universums noch ein wenig weiter herumknobeln müssen. Denn manche Leute nehmen an, dass das Universum durch etwas noch Unbegreiflicheres ersetzt wird, sobald wir erst das Rätsel seiner Existenz gelöst haben.Technische Details:Pflege und Instandhaltung: SpülmaschinenfestFassungsvermögen: ca. 300ml

Purpur Tentakel BecherWohl kaum ein Bösewicht aus der goldenen Ära der Point-and-Click-Adventures hat so einen Kultstatus, wie der größenwahnsinnige Purpurtentakel. Nachdem der an sich harmlose Tentakel mit giftigem Schleim in Berührung kommt, wachsen ihm Arme und er strebt fortan nach der Weltherrschaft.Egal, ob Du einfach nur ein Fan klassischer Adventures bist oder Dich großartig, smarter und (hoffentlich nicht) aggressiver fühlen willst, der Purpur Tentakel Becher ist in jedem Fall ein Muss. Wir empfehlen allerdings, keinen giftigen Schlamm zu trinken. Denn wer will sich schon in einen lila Tentakel verwandeln?Technische Details:Pflege und Instandhaltung: SpülmaschinenfestFassungsvermögen: ca. 300mlMaterial: Keramik

Earl Grey BecherDas Leben eines Kapitäns auf einem riesigen Raumschiff, das die unendlichen Weiten des Weltraums erkundet, ist nicht immer entspannt. Man muss sich neben feindseligen Außerirdischen auch mit seinen durchaus speziellen Untergebenen rumschlagen und regelmäßig den Tag retten. Da ist es verständlich, dass man ab und an ein bisschen entspannen will. Und nichts eignet sich dafür besser als eine heiße Tasse Tee. Welche Sorte? Natürlich Earl Grey!Falls Du einem bekannten Kapitän nacheifern möchtest, kannst Du mit dem Earl-Grey-Becher einen Replikator in den Händen halten, der auf heißen Tee eingestellt ist. Leider ist die Technik noch nicht ganz ausgereift, Du musst den Tee also manuell eingießen. Natürlich kannst Du auch Kaffee daraus trinken, für einen echten Teetrinker ist der Becher danach aber ruiniert...Technische Details:Pflege und Instandhaltung: Spülmaschinen und mikrowellenfestFassungsvermögen: 330 mlMaterial: Keramik

Wer kennt es nicht? Man hat einen brillianten Plan, das Kopfkino arbeitet auf Hochtouren daran, sich alle coolen und heroischen Einzelheiten bis ins kleinste Detail auszumalen – und die Würfel sagen nein.Ob im Spiel oder im echten Leben – wenn die phantastische Vorstellung von der peinlichen Realität abgelöst wird, ist es manchmal die beste Strategie, an Verleugnung grenzenden Optimismus an den Tag zu legen und so zu tun, als wäre alles in bester Ordnung…das war alles genau. So. Geplant. Material & Größe:100% Jersey Baumwolle aus kontrolliert biologischem Anbau, 145g/qm.Keine Schadstoffe im TextilFaire ArbeitsbedingungenT-Shirt-Farbe: schwarzDie T-Shirts fallen normal groß aus.

Ein schöner Aspekt daran, eine Sprache zu sprechen, die nicht alle verstehen, ist die Möglichkeit, sehr viele Insider-Witze machen zu können. Das gilt ganz besonders auch für Programmiersprachen.Auf den ersten Blick wirkt dieser Aufdruck einfach nur etwas merkwürdig. Bis man sich klar macht, dass das Ausrufezeichen in vielen Programmiersprachen einen sogenannten Negationsoperator darstellt, der die Bedeutung seines Operanden umkehrt. Material & Größe:100% Jersey Baumwolle aus kontrolliert biologischem Anbau, 145g/qm.Keine Schadstoffe im TextilFaire ArbeitsbedingungenT-Shirt-Farbe: schwarzDie T-Shirts fallen normal groß aus.

Wenn man sich eingehend mit dem sogenannten Vater der Psychoanalytik, Sigmund Freud, auseinandersetzt, rutscht man schnell in leicht schmuddelige Gefilde ab. Dann sind Zigarren auf einmal keine Zigarren mehr, sondern... andere Dinge. Zudem zog Freud gerne auch mal Parallelen zu König Ödipus, der seinen Vater erschlug und seine Mutter heiratete, ohne zu wissen, wer die beiden waren.Obwohl wir Nerds normalerweise nichts mit der Psychoanalyse am Hut haben, sollten wir Freud dankbar sein. Warum? Das verrät Dir das "Deine Mutter"-Shirt: Er hat unbewusst den "Deine Mutter"-Witz erfunden! Ohne ihn würde wahrscheinlich niemand wissen, dass Deine Mutter so [ hier Beleidigung einfügen ] ist wie [ hier Vergleichspunkt einfügen ]! Ha, der hat gesessen, oder? Und falls Du nicht so kreativ bist, reicht auch ein einfaches "Deine Mutter!". ;)Material & Größe:100% Jersey Baumwolle aus kontrolliert biologischem Anbau, 145g/qm.Keine Schadstoffe im TextilFaire ArbeitsbedingungenT-Shirt-Farbe: schwarzDie T-Shirts fallen normal groß aus.