Jetzt selbst Hacken lernen!

Profi-Hacker lassen sich mittlerweile als Pentester bezahlen, um Sicherheitslecks in der Infrastruktur aufzudecken. Im c't Sonderheft Hacking 2025 schauen wir guten und bösen Hackern über die Schulter.

Im heise shop finden Sie zu diesem Thema jede Menge Fachliteratur, Videokurse und auch Hardware, mit der Sie sich besser vor Cyber-Angriffen schützen können. Wir haben eine kleine Auswahl für Sie zusammengestellt:

Komplett im Set: gedrucktes Heft + digitale Ausgabe mit einer Ersparnis von 7.99 Euro.Hacking lernen6 Trainingsmaterial für angehende Hacker8 Hacken üben mit Knobelaufgaben18 Hacken üben mit Knobelaufgaben II26 Kali-Alternativen für Pentesting & Co.36 Recht: Hackerwerkzeuge im Visier40 Bitburner: Hacking als Browserspiel42 Hacking-UniversitätHacking in der Praxis44 Wie gute und böse Hacker vorgehen46 Wie Hacker sich ausbreiten56 Live-Pentest: Cyberangriff zu Fuß60 Taschenrechner: Will it run Doom?66 Interview zum DOOM-Taschenrechner70 Interview zu iPhone-Jailbreaks74 Interview: Über das Hacken einer PS578 Eine Analyse der xz-Hintertür, Teil 184 Eine Analyse der xz-Hintertür, Teil 290 Eine Analyse der xz-Hintertür, Teil 396 Eine Analyse der xz-Hintertür, Teil 4Mit dem Raspi Angriffe simulieren100 Mit dem Raspi Angriffe simulieren102 Raspi-Hacking104 Captive Portal demonstriert Phishing110 Raspi Zero W als BadUSB-Tool116 Raspi 3/4/5 als WLAN-Schreck122 Raspi 400 als Hacking-RechnerHacker-Know-how-Chiffren128 Faszination und Fehler alter Chiffren130 Wie man Botschaften verschleiert134 Chiffren, die es sich lohnt zu kennen, I140 Chiffren, die es sich lohnt zu kennen, II148 Hill-Chiffre im Überblick Teil 1156 Hill-Chiffre im Überblick Teil 2164 Ein Rätsel aus dem Jahr 1724Zum Heft3 Editorial163 Impressum170 Vorschau: c’t Photovoltaik

Mit dem Superbundle sparen Sie über 12 Euro. Komplett im Set: gedrucktes Heft + digitale Ausgabe. Enthalten im Angebot ist das Buch "Einstieg in Ethical Hacking" vom mitp Verlag im Wert von 29,99 €. ► Zum Buch: Penetration Testing und Hacking-Tools für die IT-Security.Ethical Hacking spielt eine wesentliche Rolle für die IT-Sicherheit in Unternehmen. Mit diesem Buch lernen Sie, wie ein Angreifer zu denken, um die Systeme von Unternehmen vor Cyberangriffen zu schützen.Sie erfahren, welche gängigen Angriffe es gibt und wie Sie diese in einer sicheren Testumgebung durchführen, um Sicherheitslücken im System aufzuspüren. Hierzu richten Sie Kali Linux auf einer virtuellen Maschine ein und nutzen die zahlreichen integrierten Tools für verschiedene Angriffstechniken wie das Hacken von Passwörtern, Codeinjection, Social Engineering und mehr. Die notwendigen Grundlagen zu Netzwerken, Active Directory und Shell Scripting sind ebenfalls Bestandteil des Buches.Darüber hinaus erfahren Sie, wie ein professioneller Penetrationstest abläuft, welche Rahmenbedingungen dafür notwendig sind und welche Richtlinien eingehalten werden müssen, um legal und ethisch zu hacken.Über den Autor:Jürgen Ebner ist u.a. IT-Techniker und zertifizierter Datenschutz- und IT-Security-Experte. Bei der IT-Betreuung setzt er auf proaktive Services, um für mehr Sicherheit in den Unternehmen zu sorgen. Mit seinem IT-Unternehmen ICTE bietet er neben Managed Services vor allem Security Assessments und die Erarbeitung von Datenschutzkonzepten an. ► Zum Heft: Hacking lernen6 Trainingsmaterial für angehende Hacker8 Hacken üben mit Knobelaufgaben18 Hacken üben mit Knobelaufgaben II26 Kali-Alternativen für Pentesting & Co.36 Recht: Hackerwerkzeuge im Visier40 Bitburner: Hacking als Browserspiel42 Hacking-UniversitätHacking in der Praxis44 Wie gute und böse Hacker vorgehen46 Wie Hacker sich ausbreiten56 Live-Pentest: Cyberangriff zu Fuß60 Taschenrechner: Will it run Doom?66 Interview zum DOOM-Taschenrechner70 Interview zu iPhone-Jailbreaks74 Interview: Über das Hacken einer PS578 Eine Analyse der xz-Hintertür, Teil 184 Eine Analyse der xz-Hintertür, Teil 290 Eine Analyse der xz-Hintertür, Teil 396 Eine Analyse der xz-Hintertür, Teil 4Mit dem Raspi Angriffe simulieren100 Mit dem Raspi Angriffe simulieren102 Raspi-Hacking104 Captive Portal demonstriert Phishing110 Raspi Zero W als BadUSB-Tool116 Raspi 3/4/5 als WLAN-Schreck122 Raspi 400 als Hacking-RechnerHacker-Know-how-Chiffren128 Faszination und Fehler alter Chiffren130 Wie man Botschaften verschleiert134 Chiffren, die es sich lohnt zu kennen, I140 Chiffren, die es sich lohnt zu kennen, II148 Hill-Chiffre im Überblick Teil 1156 Hill-Chiffre im Überblick Teil 2164 Ein Rätsel aus dem Jahr 1724Zum Heft3 Editorial163 Impressum170 Vorschau: c’t Photovoltaik

Hacking E-Books

SCHWACHSTELLEN ERKENNEN UND GEGENMAẞNAHMEN DURCHFÜHRENDies ist ein praxisorientierter Leitfaden für angehende Hacker, Penetration Tester, IT-Systembeauftragte, Sicherheitsspezialisten und interessierte Poweruser. Der Fokus liegt auf der Perspektive des Angreifers und auf den Angriffstechniken, die jeder Penetration Tester kennen muss. Darüber hinaus erläutern die Autoren für alle Angriffe effektive Gegenmaßnahmen. So gibt dieses Buch Ihnen alle Mittel und Informationen an die Hand, um Ihre Systeme auf Herz und Nieren zu prüfen und effektiv vor Angriffen zu schützen.ZAHLREICHE PRAXIS-WORKSHOPS UND SCHRITT-FÜR-SCHRITT-ANLEITUNGENMithilfe vieler Workshops, Schritt-für-Schritt-Anleitungen sowie Tipps und Tricks lernen Sie die Werkzeuge der Hacker und Penetration Tester sowie die Vorgehensweise eines professionellen Hacking-Angriffs kennen. Sie finden zahlreiche Beispiele, die anhand konkreter Szenarien direkt zum Mitmachen gezeigt werden. So haben Sie die Möglichkeit, die Angriffstechniken selbst zu erleben und zu üben.PRÜFUNGSVORBEREITUNG FÜR DIE ZERTIFIZIERUNG CEHV12Sowohl der Inhalt als auch die Methodik orientieren sich an der Zertifizierung zum Certified Ethical Hacker (CEHv12) des EC-Council. Testfragen am Ende jedes Kapitels helfen dabei, das eigene Wissen zu überprüfen und für die CEH-Prüfung zu trainieren.Damit eignet sich das Buch hervorragend als ergänzendes Material zur Prüfungsvorbereitung.AUS DEM INHALT:* Hacking-Labor einrichten* Einführung in Kali Linux* Sicher und anonym im Internet kommunizieren* Reconnaissance (Informationsbeschaffung)* Vulnerability-Scanning* Password Hacking* Bind und Reverse Shells* Mit Malware das System übernehmen* Spuren verwischen* Lauschangriffe und Man-in-the-Middle* Social Engineering* Web- und WLAN-Hacking* Angriffe auf IoT-Systeme* Cloud-Hacking und -Security* Penetrationstests durchführenERIC AMBERG ist selbstständiger Experte für IT-Netzwerke und -Sicherheit und hat in den letzten 20 Jahren zahlreiche Projekte aller Größenordnungen durchgeführt. Er verfügt über zahlreiche Zertifizierungen, unter anderem CEH, CISSP, CCNP Security, LPIC-2 und ist zertifizierter Cisco-Trainer (CSI # 34318).DANIEL SCHMID ist seit über 10 Jahren bei einem großen Energiekonzern im Bereich Netzwerke und Security tätig und leitet dort große, teils internationale Projekte.Die Autoren sind Gründer der Hacking-Akademie (https://hacking-akademie.de).

Hacking mit Post Exploitation Frameworks, September 2023.Um effektiv auf Cyber-Angriffe reagieren zu können, ist es unerlässlich, die aktuellen Angriffstechniken des Gegners zu kennen. Nur so ist es möglich, auf komplexe Angriffe adäquat zu reagieren und rechtzeitig geeignete Maßnahmen zu ergreifen. An dieser Stelle kommt die Phase der Post-Exploitation ins Spiel. Sie ist eine Phase des Penetrationstests, die voraussetzt, dass bereits eine Verbindung zwischen Angreifer und Ziel-IT besteht.Dieses Buch befasst sich mit der Installation und dem Einsatz von Post-Exploitation-Frameworks, die Penetrationstestern helfen, mögliche Angriffsszenarien in einer sicheren Umgebung zu simulieren und Systeme auf bestehende und potenzielle Schwachstellen zu überprüfen.Es führt durch den Aufbau eines Testsystems und stellt verschiedene Post-Exploitation-Tools wie Metasploit, Koadic, Empire, Covenant, Merlin, Sliver und Mythic vor. Jedes Kapitel gibt einen Überblick über die Eigenschaften, die Installation und den praktischen Einsatz des jeweiligen Frameworks anhand verschiedener Szenarien. Am Ende jedes Kapitels finden Sie Wiederholungsfragen, um Ihr Wissen zu festigen.Ihr exklusiver Vorteil: E-Book inside beim Kauf des gedruckten Buches Frank Neugebauer ist seit über 25 Jahren in der IT-Sicherheit tätig und hat als Mitglied des Computer Emergency Response Teams der Bundeswehr maßgeblich an der Schwachstellenanalyse von Netzwerken der Bundeswehr mitgearbeitet. Unter anderem war er als Incident Handler im Zentrum für Cybersicherheit der Bundeswehr eingesetzt. Mittlerweile arbeitet er als externer Berater, bildet Cyberspezialisten für die Bundeswehr aus und schreibt Fachartikel für die Zeitschrift iX sowie Fachbücher. Er lebt und arbeitet in Euskirchen.Martin Neugebauer verfügt über 14 Jahre Erfahrung im IT-Bereich der Bundeswehr und hat ein tiefes Verständnis für die IT- und Netzwerkadministration. Seine umfassende Expertise in den Bereichen Netzwerkadministration, IT-Sicherheit und Betriebssysteme, einschließlich Linux und Windows, hat ihm eine zentrale Rolle bei der jährlichen NATO Interoperability Exercise (CWIX) eingebracht. Als wichtiger Akteur bei der Planung, dem Aufbau und der Wartung der Netzwerkinfrastruktur ist er auch für die IT-Sicherheit und den sicheren Betrieb der Systeme verantwortlich. Er lebt und arbeitet in Euskirchen.Leseprobe (PDF-Link)

Penetration Testing und Hacking-Tools für die IT-Security. Erstauflage von Jürgen Ebner aus März 2024.Ethical Hacking spielt eine wesentliche Rolle für die IT-Sicherheit in Unternehmen. Mit diesem Buch lernen Sie, wie ein Angreifer zu denken, um die Systeme von Unternehmen vor Cyberangriffen zu schützen.Sie erfahren, welche gängigen Angriffe es gibt und wie Sie diese in einer sicheren Testumgebung durchführen, um Sicherheitslücken im System aufzuspüren. Hierzu richten Sie Kali Linux auf einer virtuellen Maschine ein und nutzen die zahlreichen integrierten Tools für verschiedene Angriffstechniken wie das Hacken von Passwörtern, Codeinjection, Social Engineering und mehr. Die notwendigen Grundlagen zu Netzwerken, Active Directory und Shell Scripting sind ebenfalls Bestandteil des Buches.Darüber hinaus erfahren Sie, wie ein professioneller Penetrationstest abläuft, welche Rahmenbedingungen dafür notwendig sind und welche Richtlinien eingehalten werden müssen, um legal und ethisch zu hacken.Über den Autor:Jürgen Ebner ist u.a. IT-Techniker und zertifizierter Datenschutz- und IT-Security-Experte. Bei der IT-Betreuung setzt er auf proaktive Services, um für mehr Sicherheit in den Unternehmen zu sorgen. Mit seinem IT-Unternehmen ICTE bietet er neben Managed Services vor allem Security Assessments und die Erarbeitung von Datenschutzkonzepten an.

IT-Security für Profis

IT-Sicherheit verständlich erklärt: Die umfassende Prüfungsvorbereitung zur CompTIA-Prüfung SY0-701 in 5. Auflage aus Januar 2025.Bedrohungen von Unternehmen durch Angriffe und Sicherheitslücken in den Systemen nehmen laufend zu. Informationssicherheit ist daher ein zentrales Thema in jeder IT-Umgebung. Unternehmen müssen sich gründlich mit der Thematik auseinandersetzen und sich kontinuierlich weiterbilden. Die Zertifizierung CompTIA Security+ ist ein wertvoller Nachweis für praxisnahe und umfassende Kenntnisse zu Themen der Unternehmenssicherheit und die Prüfung deckt die wichtigen Fragestellungen ab. In der aktuellen Fassung der Prüfung (SYO-701) sind das: Generelle Sicherheitskonzept Bedrohungen, Schwachstellen und Abwehrmaßnahmen Sicherheitsarchitektur Sicherer Betrieb Verwaltung und Überwachung von Sicherheitsprogrammen Die Autoren behandeln umfassend die genannten Themenbereiche und vermitteln Ihnen mit diesem Buch das für die Zertifizierung notwendige Fachwissen. Im Zentrum steht dabei der Aufbau eines eigenen Verständnisses für die IT-Sicherheit. So erhalten Sie die notwendigen Grundlagen, um die Prüfung CompTIA Security+ erfolgreich zu bestehen. Aus dem Inhalt: Sicherheitsmanagement und Richtlinien Grundlagen der Kryptografie Unterschiedliche Zugriffsverfahren Authentifizierungsmethoden Aktuelle Rechtslage im Datenschutz Biometrische Erkennungssysteme Sicherheit durch Redundanz IT-Infrastruktur resilient gestalten Grundlagen der Systemhärtung Gefahren durch Malware Gezielte und neuartige Angriffsformen Social Engineering Phishing, Pharming und andere Bösartigkeiten Mailverkehr sichern Sicherheit für Protokolle Cloud Computing sicher gestalten Denial of Service, Pufferüberlauf, Race-Condition Cross-Site-Scripting, SQL-Injection, LDAP-Injection Spoofing, Man-in-the-Middle, Session-Hijacking Sichere Verbindungen durch VPN und Remote Access Sicherheitsimplikationen bei eingebetteten Systemen und IoT WLAN sicher konfigurieren System- und Netzwerküberwachung Analyseprogramme Wireshark, RRDTools, Nagios Unterschiedliche Firewallkonzepte Methoden der Datensicherung Disaster Recovery-Planung Pentesting und Forensics Metasploit Framework Sicherheitsüberprüfungen und Security Audits Über den Autor: Mathias Gut ist Informations- und Cyber-Security-Experte. Er ist in verschiedenen Bereichen von Sicherheitsfragen ausgebildet und zertifiziert – unter anderem als CompTIA Advanced Security Practitioner, CompTIA Security+ – und hat zusätzlich ein abgeschlossenes CAS Information Security & Risk Management der Fachhochschule Nordwestschweiz. Als Dozent unterrichtet er im Bereich der Informationstechnik mit Schwerpunkt IT-Sicherheit in der höheren beruflichen Bildung. Markus Kammermann, ausgebildeter ICT-Projektleiter und Erwachsenenausbilder für CompTIA Security+, ist seit mehr als zwanzig Jahren in der System- und Netzwerktechnik tätig. Er ist Dozent in der höheren beruflichen Bildung und Autor zahlreicher Fachbücher.

Für Unternehmen ist es existenziell, die Sicherheit ihrer Informationen, Systeme und Produkte zu gewährleisten. Dies trifft heute mehr denn je zu, denn mit zunehmender Vernetzung wächst auch die Angriffsfläche: Jedes vernetzte Gerät ist ein potenzielles Einfallstor für Gefährdungen, und das erhöht das Risiko zusätzlich. Doch wie können Sie Ihr Unternehmen vor diesen Gefährdungen schützen und Sicherheit gewährleisten?Die Antwort auf diese Frage – und viele hilfreiche Impulse und Best Practices – bietet Ihnen dieser Praxisratgeber zum Thema IT-Sicherheit. Es werden alle für Entscheider:innen relevanten Aspekte der IT-Sicherheit beschrieben und das für weiterführende Entscheidungen erforderliche Know-how zielgerichtet vermittelt. Das Buch dient als Leitfaden auf Ihrem Weg zur konsequenten und gleichzeitig effizienten Sicherstellung und Umsetzung von IT-Sicherheit im Unternehmen.Aus dem InhaltZiele von IT Security (Vertraulichkeit, Integrität, Verfügbarkeit)Grundlegende Maßnahmen (Berechtigungen zuteilen, Ausfallplanung, Tests etc.)Absicherung der IT-Infrastruktur im UnternehmenIT Security in der CloudSystematische Umsetzung von Bedrohungs- und RisikoanalysenSichere ProduktentwicklungSicherheit in Produktionsnetzen und -anlagenRechtliche RahmenbedingungenOrganisation des IT-Sicherheitsmanagements im UnternehmenSicherheitsstandards und -zertifizierungenRelevante Wechselwirkungen zwischen Datenschutz und IT-SicherheitAutoreninfo:Prof. Dr. Michael Lang ist Professor für Wirtschaftsinformatik an der Technischen Hochschule Nürnberg. Seine Forschungs- und Lehrschwerpunkte liegen in den Bereichen Digitale Transformation, Business Analytics und IT-Management.Dr. Hans Löhr ist Professor für Informatik mit Schwerpunkt in den Bereichen IT-Sicherheit und Kryptografie an der Technische Hochschule Nürnberg Georg Simon Ohm. Er promovierte am Horst-Görtz-Institut für IT-Sicherheit der Ruhr-Universität Bochum und war daraufhin langjährig in der zentralen Konzernforschung der Robert Bosch GmbH und danach bei der SUSE Software Solutions Germany GmbH tätig.

Security professionals, you know encryption is essential to protect your data. In this book, learn about the cryptography fundamentals—and then apply them! Explore algorithms for symmetric and asymmetric cryptography and see how to use encryption strategies to enforce data and web security. Put modern cryptography principles to work in real-world scenarios: cloud environments, cryptocurrency, artificial intelligence, quantum computing, and more. Build the cryptography skills you need to manage today’s security threats!Includes a foreword by Dr. Taher Elgamal, inventor of the Elgamal cryptosystem and known as the "father of SSL".In this book, you’ll learn about:Cryptography Concepts Master the theory behind cryptography. Walk through the principles, methods, and algorithms that are used to protect your data. Ensure data confidentiality, integrity, and authenticity using techniques such as hash functions, digital signatures, and MAC. Practical Applications Learn about modern cryptography in practice. From managing encryption keys in the cloud, to securing AI systems and machine learning models, to developing quantum-resistant cryptography algorithms, see how cryptography is used to protect data. Expert Tips, Examples, and Best Practices Unravel cryptography topics with guidance from an experienced security professional. Practical demonstrations, detailed formulas, and tips and tricks will help you navigate the complex world of data encryption. Highlights include:Symmetric and asymmetric encryptionArtificial intelligence and IoTHash functionsDigital signaturesMessage authentication codes (MAC)Storage and network securityEncryption key managementCloud cryptographyLightweight cryptographyCryptocurrenciesQuantum computingHomomorphic encryptionLeseprobe (PDF-Link)

Security Webinar-Aufzeichnungen

Webinar "Praktische Security in Windows-Netzen: Tiering und PAWs", im heise shop als Aufzeichnung der Live-Veranstaltung aus dem März 2025.Das Ebenenmodell und speziell gesicherte Admin-Arbeitsplätze sind nach wie vor die wichtigsten Bausteine jedes Sicherheitskonzepts für Windows-Netze. Sie sind auch eigentlich gut dokumentiert. Doch wer das Tiering konkret umsetzen und Privileged Access Workstations (PAWs) im Alltag einsetzen will, stößt sehr schnell auf Fragen und scheinbar unüberwindbare Probleme. Wie viele Ebenen müssen es denn wirklich sein? Wie kommt der Admin im Homeoffice an seine PAWs? Was mach ich mit meiner Cloud-IT? Diese und viele weitere Fragen beantwortet unser Webinar zu “Praktische Security in Windows-Netzen”.Unser Webinar zeigt nicht nur, dass jede Organisation, die Active Directory nutzt, ein Ebenenmodell umsetzen sollte – egal wie groß sie ist. Es liefert praktische und auf jedes Unternehmen anwendbare Leitlinien zur Aufteilung dieser Ebenen, zum Aufbau der notwendigen PAWs und deren Administration. Es hilft Ihnen auch bei der Argumentation, warum das Clean-Source-Prinzip, das PAWs erfordert, mindestens so wichtig ist wie das bekannte Least Privilege.Das Webinar richtet sich an alle Betreiber eines Active Directories und dabei besonders die Sicherheitsverantwortlichen und Systemverwalter. Es erfordert lediglich grundlegende Kenntnisse der AD-Administration; wer seine AD-Sicherheit schon lange auf eine solide Basis stellen, sich dabei aber nicht in Ideologiefragen verlieren will, ist hier genau richtig.Übrigens bleiben Tiering und PAWs auch wichtige Security-Bausteine, wenn man bereits Teile seiner IT in die Cloud ausgelagert hat; das Webinar ist deshalb auch für den oft anzufindenden Hybrid-Betrieb von On-Prem- und Cloud-IT relevant.Schwerpunkte:AD-Security-Grundlagen und das elementare Clean-Source-Prinzippraxisnahe Einführung in das Tiering-Modell und verschiedene VariantenPAWs in Theorie und Praxis, für reine On-Prem-Umgebungen und bei Cloud-NutzungTiering versus Enterprise-Access-ModellWeiterführende Quellen für den schnellen Einstieg

heise Security Webinar: Microsofts-Cloud-Security: Lücken und Fehler mit SCUBA selbst finden und beheben (Webinar-Aufzeichnung aus Dezember 2024)ScubaGear ist ein kostenloses Security-Tool der US-Sicherheitsbehörde CISA, mit dem man seine eigene Microsoft-Cloud-Instanz selbst auditieren kann. Es deckt verbreitete Konfigurationsfehler, Policy-Verstöße und andere Sicherheitsprobleme systematisch auf.Das Webinar erklärt das Konzept und die Funktionsweise des Tools; es zeigt, wie man es selbst nutzen kann und sollte, um die Sicherheit seines M365-Tenants zu verbessern. Dazu gehört auch, wie man das US-amerikanische Tool in einem deutschen beziehungsweise europäischen Kontext sinnvoll einsetzt. Der Referent Tim Mittermeier erläutert dazu verschiedene Angriffsprimitive und -verfahren, die Angreifer nutzen, um sich Zugriff auf Cloud-Infrastrukturen zu verschaffen und Privilegien zu erhöhen. Darauf aufbauend erklärt er mit praktischen Beispielen, wie man solche Schwachstellen in Microsoft Entra ID und M365 mit ScubaGear – und anderen, vergleichbaren Werkzeuge – gezielt aufspüren kann.Abschließend gibt er Tipps zur Härtung der Entra-Mandanten und M365-SaaS-Applikationen. Administratoren und Sicherheitsverantwortliche erhalten damit direkt umsetzbare Hilfestellung bei der sicheren Konfiguration ihres M365-Tenants.Themenschwerpunkte Secure Cloud Business Applications (SCuBA) Project und ScubaGearMicrosoft Azure, Entra ID und M365Angriffe auf und Absicherung von Cloud-UmgebungenSelbstauditierung und Härtung

Videokurse

Unsere zweiteilige Kursserie vermittelt wesentliche Werkzeuge und Konzepte, um Linux-Systeme effektiv abzusichern. Anhand dreier gängiger Distributionen (Ubuntu, openSUSE und Rocky Linux) lernen Sie, Sicherheitsprobleme in Linux zu diagnostizieren und zu beheben.Dieser erste Teil startet mit der Einführung in das klassische Linux-Berechtigungsmodell. Sie erfahren, weshalb Standardberechtigungen keinen hinreichenden Schutz bieten und es zusätzlicher Absicherungsmechanismen bedarf. Aufbauend darauf entdecken Sie die Möglichkeiten von Access Control Lists (ACLs), die eine präzisere Steuerung von Zugriffsrechten ermöglichen.Ein zentraler Bestandteil des Kurses ist die Arbeit mit SELinux und AppArmor, zwei sogenannten Mandatory-Access-Control-, kurz MAC-Systemen. Während SELinux auf Sicherheitsrichtlinien basiert, arbeitet AppArmor mit Profilen, um Berechtigungen feingranular zu definieren. Zum Abschluss erfahren Sie, wie Sie in Linux den Fernzugriff per Secure Shell (SSH) sicher konfigurieren und den Umgang mit erhöhten Rechten meistern, um administrative Aufgaben durchzuführen.Die erfolgreiche Kursteilnahme setzt gute Erfahrungen in der Linux-Administration sowie dem Umgang mit der Shell und einer virtuellen Testumgebung voraus.Länge: 05:36 Stunden Alle Video-Lektionen im Überblick: Vorstellung und ein Blick in die Testumgebung Herzlich willkommen zu diesem Kurs Meine Testumgebung Warum Linux-Systeme absichern und schützen? Kapitelüberblick Standard-Verzeichnisberechtigungen des Webservers Auch Dokumentationen sind nicht immer perfekt Zertifikate und das Betriebssystem Quiz: Warum Linux-Systeme sichern und schützen? Dateimodus und Berechtigungen verstehen Kapitelüberblick Metadaten auflisten und verstehen Einführung in Linux-Standardberechtigungen umask und Standardberechtigungen Mit chmod Berechtigungen anpassen Erweiterte Berechtigungen Dateibesitzer ändern Standardberechtigungen sind nicht kumulativ Ausführbares Recht bei einem Verzeichnis Quiz: Dateimodus und Berechtigungen verstehen Spezielle Dateiberechtigungen verwalten Kapitelüberblick Einführung in Spezialberechtigungen und Verzeichnisstruktur erstellen Mit find Spezialberechtigungen untersuchen Sticky Bit in Aktion SGID-Bit konfigurieren Berechtigungen für den Apache Webserver anpassen Spezialberechtigungen bei Built-in-Befehlen Linux-Fähigkeiten (Capabilities) Quiz: Spezielle Dateiberechtigungen verwalten Dateimodus mit Access Control Lists (ACLs) erweitern Kapitelüberblick Grenzen der Linux-Standardberechtigungen ACL-Unterstützung prüfen Default ACLs konfigurieren ACLs für bestehende Inhalte konfigurieren Arbeiten mit ACLs ACLs sichern und wiederherstellen Quiz: Dateimodus mit Access Control Lists (ACLs) erweitern Security Enhanced Linux (SELinux) implementieren Kapitelüberblick Einführung in SELinux SELinux Mode ändern SELinux Booleans einsetzen SELinux Context Neues Homeverzeichnis einrichten SELinux und Apache mit Port 1000 SELinux und Apache mit neuem Standardverzeichnis Quiz: Security Enhanced Linux (SELinux) implementieren Arbeiten mit AppArmor Kapitelüberblick AppArmor in openSUSE AppArmor Profile Python-Skript erstellen AppArmor-Profil mit Python-Skript generieren Quiz: Arbeiten mit AppArmor SSH-Server und -Verbindungen verwalten Kapitelüberblick Einführung in Secure Shell (SSH) SSH-Authentifizierungsmethoden verstehen Mit der Datei known_hosts arbeiten Erstellen einer config-Datei Mit einer zentralen known_hosts-Datei arbeiten SSH-Schlüsselpaar erstellen SSH Certficate Authority (CA) einrichten Serverschlüssel mit der CA signieren Quiz: SSH-Server und -Verbindungen verwalten Erhöhte Berechtigungen in Linux Kapitelüberblick su (Substitute User) sudo für Bob einrichten und testen Anderen Editor verwenden polkit (früher: PolicyKit) einsetzen Quiz: Erhöhte Berechtigungen in Linux Abschluss GitHub Fazit und Kursabschluss Über den Trainer:Tom Wechsler ist seit mehr als 20 Jahren professionell in der Informatikbranche tätig. Seit 2007 arbeitet er als selbstständiger Cloud Solution Architect, Cyber Security Analyst und Trainer. Der charismatische Schweizer hat es sich zum Ziel gemacht, die komplexe Welt der Informatik anhand von Lernvideos so verständlich wie möglich zu erklären. So gelingt es ihm in seinen Kursen, auch komplexe Themen und Zusammenhänge verständlich zu vermitteln. Tom Wechslers Schwerpunkte liegen in den Bereichen Netzwerktechnik (Cisco), Microsoft Azure, Microsoft 365, Windows Server und Active Directory.So lernen Sie mit diesem Videokurs:In den Videokursen von heise academy lernen Sie IT-Themen anschaulich und verständlich. In den Videos schauen Sie den Experten bei der praktischen Arbeit zu und lassen sich dabei alles genau erklären. Das Wissen ist in kleine Lernschritte und Aufgaben unterteilt, sodass Sie den Kurs Lektion für Lektion durcharbeiten oder gezielt zu Themen springen können, die Sie interessieren. Die persönliche Lernumgebung der heise academy hält viele Funktionen für Sie bereit, die Ihnen beim Lernen helfen können:Flexibler Videoplayer mit vielen SteuerungsmöglichkeitenWissensquiz zur LernkontrolleLernhistorie und LernfortschrittLesezeichen und Notizen Volltextsuche in den VideosFrage-den-Experten-ModulÜbungsmaterial zum MitmachenResponsive Web-App und Videostreaming für alle EndgeräteTechnische Voraussetzungen:Für diesen Videokurs werden lediglich ein Browser (mit eingeschalteter JavaScript-Funktionalität) und eine Internetverbindung benötigt.

Dieser Kurs beleuchtet die verschiedenen Sicherheitsmaßnahmen, Compliance-Richtlinien und Datenschutzbestimmungen, die Microsoft 365 zu einer sicheren und zuverlässigen Plattform für Unternehmen jeder Größe machen. Zunächst werden Sie in die Verwaltung von Identitäten und Zugriffsrechten eingeführt, einschließlich Multi-Faktor-Authentifizierung und bedingtem Zugriff. Anschließend erkunden wir die integrierten Sicherheitslösungen von Microsoft 365, mit denen Bedrohungen frühzeitig erkannt und abgewehrt werden können, darunter Advanced Threat Protection und Secure Score. Zum Schluss erhalten Sie Einblick in die Strategien und Werkzeuge, die Microsoft 365 zur Einhaltung von Compliance- und Datenschutzvorgaben nutzt.Dieser Kurs ist Teil einer Serie, die sich zur Vorbereitung auf die Zertifizierung „Microsoft 365 Certified: Fundamentals“ eignet:MS-900 Teil 1: Übersicht über verfügbare CloudkonzepteMS-900 Teil 2: Apps und Dienste in Microsoft 365MS-900 Teil 3: Sicherheit, Compliance, Datenschutz und Vertrauenswürdigkeit in Microsoft 365MS-900 Teil 4: Preise, Lizenzierung und Support in Microsoft 365Spezielle Vorkenntnisse sind nicht erforderlich.Länge: 02:36 Stunden Alle Video-Lektionen im Überblick: Vorstellung und Infos zum Kurs Herzlich willkommen zu diesem Kurs Meine Testumgebung Identitäts- und Zugriffsverwaltungslösungen von Microsoft 365 Kapitelüberblick Einführung in Entra ID Identitätstypen im Überblick Self-Service-Kennwortzurücksetzung (SSPR) Multi-Faktor-Authentifizierung (MFA) Migrieren von MFA- und SSPR-Richtlinieneinstellungen Bedingter Zugriff: Notfallkonto Neue Richtlinie für bedingten Zugriff Quiz: Identitäts- und Zugriffsverwaltungslösungen von Microsoft 365 Bedrohungsschutzlösungen von Microsoft 365 Kapitelüberblick Einführung in Microsoft Defender XDR Microsoft Defender Portal Defender for Endpoint Defender for Office 365 Defender for Identity Defender for Cloud Apps Bewertung mit Secure Score Sicherheitsrisikomanagement in Microsoft Defender Quiz: Bedrohungsschutzlösungen von Microsoft 365 Lösungen für Vertrauenswürdigkeit, Datenschutz, Risiko und Compliance von Microsoft 365 Kapitelüberblick Einführung in das Zero-Trust-Modell Microsoft Purview Admin Center Insider-Risiko eDiscovery Vertraulichkeitsbezeichnungen Datenresidenz durch Microsoft Microsoft Priva Quiz: Lösungen für Vertrauenswürdigkeit, Datenschutz, Risiko und Compliance von Microsoft 365 Abschluss GitHub Fazit und Kursabschluss Über den Trainer:Tom Wechsler ist seit mehr als 20 Jahren professionell in der Informatikbranche tätig. Seit 2007 arbeitet er als selbstständiger Cloud Solution Architect, Cyber Security Analyst und Trainer. Der charismatische Schweizer hat es sich zum Ziel gemacht, die komplexe Welt der Informatik anhand von Lernvideos so verständlich wie möglich zu erklären. So gelingt es ihm in seinen Kursen, auch komplexe Themen und Zusammenhänge verständlich zu vermitteln. Tom Wechslers Schwerpunkte liegen in den Bereichen Netzwerktechnik (Cisco), Microsoft Azure, Microsoft 365, Windows Server und Active Directory.So lernen Sie mit diesem Videokurs:In den Videokursen von heise academy lernen Sie IT-Themen anschaulich und verständlich. In den Videos schauen Sie den Experten bei der praktischen Arbeit zu und lassen sich dabei alles genau erklären. Das Wissen ist in kleine Lernschritte und Aufgaben unterteilt, sodass Sie den Kurs Lektion für Lektion durcharbeiten oder gezielt zu Themen springen können, die Sie interessieren. Die persönliche Lernumgebung der heise academy hält viele Funktionen für Sie bereit, die Ihnen beim Lernen helfen können:Flexibler Videoplayer mit vielen SteuerungsmöglichkeitenWissensquiz zur LernkontrolleLernhistorie und LernfortschrittLesezeichen und Notizen Volltextsuche in den VideosFrage-den-Experten-ModulÜbungsmaterial zum MitmachenResponsive Web-App und Videostreaming für alle EndgeräteTechnische Voraussetzungen:Für diesen Videokurs werden lediglich ein Browser (mit eingeschalteter JavaScript-Funktionalität) und eine Internetverbindung benötigt.

Microsoft entwickelt seinen cloudbasierten Identitäts- und Zugriffsverwaltungsdienst Entra ID (ehemals Azure Active Directory) kontinuierlich weiter, um den wachsenden Anforderungen gerecht zu werden. In diesem Update präsentiert Ihnen der IT-Experte Klaus Bierschenk anhand praktischer Beispiele ausgewählte Neuerungen aus dem vierten Quartal 2024. Dabei konzentriert er sich auf hybride Szenarien und Features, die großen Nutzen für Ihre Arbeit haben und die Sicherheit Ihres Tenants erhöhen – Stichwort: Zero Trust.Auch im letzten Quartal des Jahres 2024 wartet Microsoft mit einer Reihe nützlicher Neuerungen auf. Klaus Bierschenk stellt Ihnen den Security Copilot vor, der als Public Preview nun in Microsoft Entra integriert ist. Zudem erkunden wir gemeinsam Microsoft Security Exposure Management, das eine zentrale Übersicht über alle Ressourcen und potenzielle Bedrohungen bietet und damit Unternehmen eine ganzheitliche Bewertung ihrer Sicherheitsrisiken ermöglicht. Ab September 2025 sollen die Legacy-Einstellungen für die Multi-Faktor-Authentifizierung (MFA) und Self-Service-Kennwortzurücksetzung (SSPR) nicht mehr unterstützt werden. Mit dem neuen Assistenten ist nun eine automatische Migration auf die Authentifizierungsmethoden in Entra ID möglich. Die Betrugswarnung für MFA-Requests wird im März 2025 eingestellt. Klaus Bierschenk erklärt Ihnen im Detail, wie Sie die Umstellung vornehmen und worauf dabei zu achten ist.Unser quartalsweise erscheinendes Update informiert Sie über die neuesten Änderungen in Entra ID und bringt Sie auf den aktuellen Stand. Also bleiben Sie dran!Länge: 00:57 StundenAlle Video-Lektionen im Überblick: Entra ID – Neuerungen Q4/2024 Herzlich willkommen zu diesem Kurs Übersicht über die Neuerungen Migrationsassistent für MFA- und SSPR-Richtlinie Änderung bei Policy für Betrugswarnung Microsoft Security Exposure Management Security Copilot einrichten Security Copilot: Praxisbeispiel Zusammenfassung kleinerer Neuerungen Quiz: Entra ID – Neuerungen Q4/2024 Über den Trainer:Klaus Bierschenk ist seit über 20 Jahren in der IT-Branche tätig und wirkt schon lange in internationalen Identity- und Security-Projekten mit. Als Technologieberater bei CGI Deutschland liegt sein Schwerpunkt auf hybriden Themen. Dabei ist seine Begeisterung für Microsoft-Technologien ungebrochen. Klaus Bierschenkt berät IT-Betreiber bei Herausforderungen im Kontext von Microsoft Active Directory und Microsoft Entra ID. Regelmäßig tritt er als Referent in der Microsoft Azure Community auf, zudem schreibt er in seinem Technik-Blog „NothingButCloud“ und publiziert Fachartikel.So lernen Sie mit diesem Videokurs:In den Videokursen von heise academy lernen Sie IT-Themen anschaulich und verständlich. In den Videos schauen Sie den Experten bei der praktischen Arbeit zu und lassen sich dabei alles genau erklären. Das Wissen ist in kleine Lernschritte und Aufgaben unterteilt, sodass Sie den Kurs Lektion für Lektion durcharbeiten oder gezielt zu Themen springen können, die Sie interessieren. Die persönliche Lernumgebung der heise academy hält viele Funktionen für Sie bereit, die Ihnen beim Lernen helfen können:Flexibler Videoplayer mit vielen SteuerungsmöglichkeitenWissensquiz zur LernkontrolleLernhistorie und LernfortschrittLesezeichen und Notizen Volltextsuche in den VideosFrage-den-Experten-ModulÜbungsmaterial zum MitmachenResponsive Web-App und Videostreaming für alle EndgeräteTechnische Voraussetzungen:Für diesen Videokurs werden lediglich ein Browser (mit eingeschalteter JavaScript-Funktionalität) und eine Internetverbindung benötigt.

Hardware

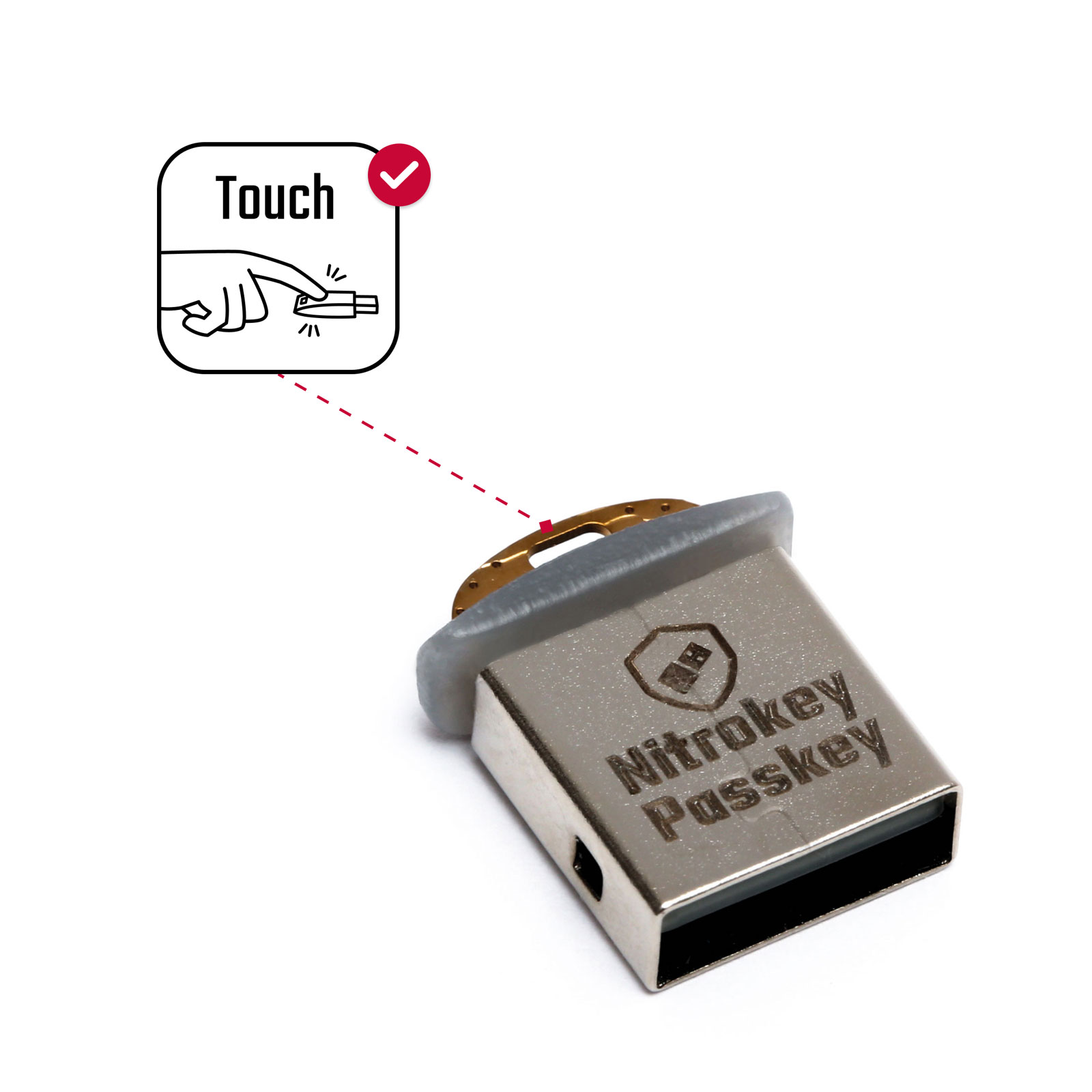

Mit dem Nitrokey Passkey schützen Sie Ihre Accounts zuverlässig gegen Phishing und Passwort-Diebstahl. Das Gerät erlaubt das super einfache und sichere passwortlose Login sowie Zweifaktor-Authentifizierung (2FA) mittels des modernen WebAuthn bzw. FIDO2 Standards. Dieser Standard wird von immer mehr Webseiten unterstützt und hat das Ziel, klassische Passwörter zu ersetzen. Das Gerät hat ein praktisches USB-A Mini Format und passt somit an jedes Schlüsselbund.Der Nitrokey Passkey basiert auf unserem modernen, von Grund auf in Rust neu entwickeltem Nitrokey 3. Er richtet sich an Menschen und Organisationen die einen günstigen Security Key zur sicheren Anmeldung benötigen, aber den großen Funktionsumfang des Nitrokey 3 (Verschlüsselung, OpenPGP, Passwörter, OTP, PIV, Secure Element) nicht brauchen.Vertrauenswürdig dank Open Source; Qualität made in Germany.AnwendungsfälleFür privat und Unternehmen - Schutz gegen Massenüberwachung und HackerPasswortlose AnmeldungVergessen Sie Ihr Passwort zur Anmeldung und verwenden Sie stattdessen den Nitrokey zum passwortlosen Login.Online-Accounts mittels Zwei-Faktor-Authentisierung (2FA) schützenNitrokey ist Ihr Schlüssel zum sicheren Login an Webseiten (z. B. Google, Facebook; Übersicht auf www.dongleauth.com. Mittels FIDO2 bleiben Ihre Accounts auch dann sicher, falls Ihr Passwort gestohlen werden sollte.Phishing-SchutzBei der Verwendung von FIDO wird die jeweilige Domain automatisch überprüft und die Benutzer effektiv gegen Phishing-Angriffe geschützt.Für Firmen - Schutz gegen Hacker und IndustriespionagePasswortlose Anmeldung an Windows 11 ComputernMitarbeiter melden sich zukünftig an ihre, mittels Microsoft Entra ID (Azure Active Directory) verwalteten, Windows 11 Pro Computer ohne Passwörter an. Dazu ist lediglich ein Nitrokey nötig.Passwortlose Anmeldung an eigenen Enterprise-SystemenErsetzen Sie Ihre Passwort-Policy, unerlaubte Passwort-Zettel und aufwendiges Passwort-Reset durch passwortloses Login mit dem Nitrokey. Sicherheit und Akzeptanz durch Einfachheit. Wir beraten Sie gerne bei der Integration.Für IT-Administratoren und Sicherheitsexperten – kritische Infrastruktur schützenServer sicher mit SSH administrierenHaben Sie Ihren SSH-Schlüssel immer sicher im Nitrokey dabei. Ihr Schlüssel ist PIN-geschützt und kann nicht aus dem Nitrokey exportiert/gestohlen werden. Somit entfällt das unsichere und lästige Synchronisieren von Schlüsseldateien auf Clientsystemen.Internet of Things (IoT) und eigene Produkte schützenSchützen Sie Ihre eigenen Hardware-Produkte durch Integration des Nitrokeys. Ideal zur Fernwartung und zur Gewährleistung der Produktechtheit.FunktionenFIDO U2F, FIDO2 zum passwortlosem LoginBei der einfachen Benutzbarkeit setzt FIDO neue Maßstäbe und erzielt somit hohe Akzeptanz. FIDO schützt Ihre Accounts zuverlässig gegen Passwortdiebstahl und gegen Phishing.SicherheitstechnologieDer Nitrokey Passkey basiert auf einer neuartigen Sicherheitsarchitektur:Die gesamte Firmware ist in der speichersicheren Programmiersprache Rust entwickelt. Dadurch werden potentiell sicherheitskritische Speicherfehler vermieden.Die Firmware basiert auf dem in Rust entwickelten Framework Trussed, welches für sicherheitskritische Embedded-Systeme ausgelegt ist. Trussed realisiert u.a. kryptographische Operationen. Natürlich ist der Code als Open Source veröffentlicht.Die Hardware basiert auf dem Mikroprozessor nRF52, welcher über zahlreiche Sicherheitsfunktionen verfügt, wie z.B. Secure Boot, ARM TrustZone, Physical Unclonable Functions (PUF).Wie bei allen Entwicklungen von Nitrokey, ist auch der Nitrokey Passkey open source, so dass die sichere Implementierung von jedem begutachtet werden kann.Unterstützte Systeme und SchnittstellenBetriebssysteme: Windows, macOS, Linux, BSD, Android, iOSSchnittstellen: FIDO2, FIDO U2FÜbersicht einiger Webseiten mit Zweifaktorauthentisierung auf www.dongleauth.com

Der neue Nitrokey 3 ist der beste Nitrokey den wir je entwickelt haben. Er bietet erstmals NFC, USB-C. Der Nitrokey 3 vereint die Funktionen vorheriger Nitrokey Modelle: FIDO2, Einmalpasswörter, OpenPGP Chipkarte, Curve25519, Passwort-Manager, Common Criteria EAL 6+ zertifiziertes Secure Element, Firmware-Updates. Damit werden Ihre Accounts zuverlässig gegen Phishing und Passwort-Diebstahl geschützt und Ihre Kommunikation und Daten verschlüsselt. Mit starker Hardware-Verschlüsselung, vertrauenswürdig dank Open Source, Qualität made in Germany. Anwendungsfälle Für privat und Unternehmen - Schutz gegen Massenüberwachung und Hacker Passwortlose Anmeldung Vergessen Sie Ihr Passwort zur Anmeldung an Microsoft-Diensten (z. B. Office 365) und Nextcloud und verwenden Sie stattdessen den Nitrokey zum passwortlosen Login. Online-Accounts mittels Zwei-Faktor-Authentisierung (2FA) schützen Nitrokey ist Ihr Schlüssel zum sicheren Login an Webseiten (z. B. Google, Facebook; Übersicht auf www.dongleauth.com). Mittels FIDO2, FIDO U2F, oder Einmalpasswörtern (OTP) bleiben Ihre Accounts auch dann sicher, falls Ihr Passwort gestohlen werden sollte. Phishing-Schutz Bei der Verwendung von FIDO wird die jeweilige Domain automatisch überprüft und die Benutzer effektiv gegen Phishing-Angriffe geschützt. Mobile Nutzung mit Smartphones Mittels FIDO und NFC können Sie auch an Android und iPhone Smartphones sicher auf Ihre Accounts zugreifen. Daten und E-Mails verschlüsseln Verschlüsseln Sie Ihre E-Mails mit GnuPG, OpenPGP, S/MIME, Thunderbird oder Outlook. Verschlüsseln Sie gesamte Festplatten oder einzelne Dateien. Ihre privaten Schlüssel werden sicher im Nitrokey gespeichert und können nicht exportiert/gestohlen werden. Für Firmen - Schutz gegen Hacker und Industriespionage Passwortlose Anmeldung an Windows 10 Computern Mitarbeiter melden sich zukünftig an ihre, mittels Azure Active Directory verwalteten, Windows 10 Pro Computer ohne Passwörter an. Dazu ist lediglich ein Nitrokey 3 nötig. Passwortlose Anmeldung an eigenen Enterprise-Systemen Ersetzen Sie Ihre Passwort-Policy, unerlaubte Passwort-Zettel und aufwendiges Passwort-Reset durch passwortloses Login mit dem Nitrokey 3. Sicherheit und Akzeptanz durch Einfachheit. Wir beraten Sie gerne bei der Integration. Für IT-Administratoren und Sicherheitsexperten – kritische Infrastruktur schützen Server sicher mit SSH administrieren Haben Sie Ihren SSH-Schlüssel immer sicher im Nitrokey dabei. Ihr Schlüssel ist PIN-geschützt und kann nicht aus dem Nitrokey exportiert/gestohlen werden. Somit entfällt das unsichere und lästige Synchronisieren von Schlüsseldateien auf Clientsystemen. Internet of Things (IoT) und eigene Produkte schützen Schützen Sie Ihre eigenen Hardware-Produkte durch Integration des Nitrokeys. Ideal zur Fernwartung und zur Gewährleistung der Produktechtheit. Kryptographische Schlüssel sicher speichern Speichern Sie kryptographische Schlüssel und Zertifikate sicher im Nitrokey und verhindern so deren Diebstahl. BIOS-Integrität von Computern schützen Mittels des Nitrokey und Measured Boot wird die Integrität des Computer-BIOS/Firmware überprüft und somit gegen Evil Maid Angriffe geschützt. Die farbliche LED des Nitrokey signalisiert, ob das BIOS integer ist (grün) oder eine Manipulation erkannt wurde (rot). Kompatibel z.B. mit NitroPads. Funktionen FIDO U2F, FIDO2 zum passwortlosem Login Bei der einfachen Benutzbarkeit setzt FIDO neue Maßstäbe und erzielt somit hohe Akzeptanz. FIDO schützt Ihre Accounts zuverlässig gegen Passwortdiebstahl und gegen Phishing. Einmalpasswörter zum Schutz von Accounts gegen Identitätsdiebstahl Schützen Sie Ihre Accounts gegen Identitätsdiebstahl. Einmalpasswörter werden im Nitrokey generiert und dienen als zweiter Authentifizierungsfaktor für Logins (zusätzlich zu Ihrem normalen Passwort). Somit bleiben Ihre Accounts auch bei gestohlenem Passwort sicher. Sichere Speicherung kryptografischer Schlüssel Speichern Sie Ihre privaten Schlüssel für die Verschlüsselung von E-Mails, Festplatten oder einzelnen Dateien sicher im Nitrokey. So sind diese gegen Verlust, Diebstahl und Computerviren geschützt und immer dabei. Schlüsselbackups schützen gegen Verlust. Passwortmanager Speichern Sie Ihre Passwörter sicher verschlüsselt im integrierten Passwortmanager. So haben Sie Ihre Passwörter immer dabei und sie bleiben auch bei Verlust des Nitrokeys geschützt. Integritätsüberprüfung / Manipulationserkennung Überprüfen Sie die Integrität vom Computer-BIOS mittels Verified Boot. Die farbliche LED des Nitrokey signalisiert, ob das BIOS integer ist (grün) oder eine Manipulation erkannt wurde (rot). Unterstützte Computer erfordern ein BIOS auf Basis von Coreboot und Heads wie z.B. das NitroPad. Sicherheitstechnologie Der Nitrokey 3 basiert auf einer neuartigen Sicherheitsarchitektur: Die gesamte Firmware ist in der speichersicheren Programmiersprache Rust entwickelt. Dadurch werden potentiell sicherheitskritische Speicherfehler vermieden. Die Firmware basiert auf dem in Rust entwickelten Framework Trussed, welches für sicherheitskritische Embedded-Systeme ausgelegt ist und in Zusammenarbeit mit unserem Partner Solokey entwickelt wird. Trussed realisiert u.a. kryptographische Operationen. Natürlich ist der Code als Open Source veröffentlicht.

Mit dem Daten Blocker können Sie Ihr Endgerät sicher aufladen, ohne dass die Gefahr einer unerwünschten Datenübertragung besteht (auch "Juice Jacking" genannt). Er kann verwendet werden, um Ihr Gerät auf Reisen an öffentlichen Ladestationen sicher aufzuladen. Der Daten Blocker schützt Sie nicht nur vor unbekannten USB-Buchsen, die möglicherweise gehackt worden sind. Er schützt Sie auch vor dem Risiko, dass das Ladekabel selbst gehackt wurde.Anschlüsse: USB-A-Stecker, USB-C-BuchseGröße: 8 x 16 x 42 mm