Desinfec't im heise shop

DAS Sicherheitstool der c't-Redaktion endlich in aktueller Version: Desinfec't 2022 ist da!

Als digitale Beilage der aktuellen c't 13/2022 erhalten Sie die neueste Version automatisch mit Ihrem Heft-Kauf im heise shop. Aber natürlich gibt es auch noch den Desinfec't-Stick: inklusive digitaler c't 13/2022 und der aktuellsten Desinfec't-Version, direkt bootbar vom 32GByte USB-Stick!

Zudem finden Sie auf dieser Seite weitere wertvolle Fachbücher, Tools und Webinare rund um Ihren Schutz vor Viren und Angreifern!

In dieser c't erfahren Sie alles über Quantencomputer aus Europa, Meshnetz für Katastrophenfälle und was der Windows Server 2022 Neues bringt. Diese und weitere spannende Themen in der c't 13/2022.

In dieser c't erfahren Sie alles über Quantencomputer aus Europa, Meshnetz für Katastrophenfälle und was der Windows Server 2022 Neues bringt. Diese und weitere spannende Themen in der c't 13/2022.

Bücher für Ihre Sicherheit:

Wie uns Spielzeug, Apps, Sprachassistenten und Smart Homes überwachen und unsere Sicherheit gefährdet.Neue Technologien sollen unser Leben komfortabler machen. Doch der Preis, den wir dafür zahlen, ist hoch. Die zunehmende Vernetzung durch Geräte, die permanent mit dem Internet verbunden sind, bringt eine Überwachung von ungeahntem Ausmaß mit sich. Das Absurde dabei ist, dass wir unsere Privatsphäre freiwillig aufgeben – und das, ohne uns der Auswirkungen in vollem Umfang bewusst zu sein.Im Kinderzimmer ermöglichen App-gesteuerte Spielzeug-Einhörner böswilligen Hackern, dem Nachwuchs Sprachnachrichten zu senden. Im Wohnzimmer lauschen mit der digitalen Sprachassistentin Alexa und ihren Pendants US-Konzerne mit und ein chinesischer Hersteller smarter Lampen speichert den Standort unseres Heims auf unsicheren Servern. Nebenbei teilen Zyklus- und Dating-Apps alle Daten, die wir ihnen anvertrauen, mit Facebook & Co.In diesem Buch zeigt Ihnen Barbara Wimmer, was Apps und vernetzte Geräte alles über Sie wissen, was mit Ihren Daten geschieht und wie Sie sich und Ihre Privatsphäre im Alltag schützen können.Wie die zunehmende Vernetzung Ihre Privatsphäre und Sicherheit gefährdet:Smart Home: Überwachung und SicherheitslückenSpielzeug mit Online-Funktionen und die Gefahren für Kind und HeimSicherheitslücken und Unfallrisiken bei Connected CarsLauschangriff der digitalen SprachassistentenDatenmissbrauch zu Werbezwecken durch Apps auf dem SmartphoneContact Tracing mit Corona-AppsGesichtserkennung und Überwachung in Smart CitysPerspektiven: Datenschutz und digitale SelbstbestimmungInhaltsverzeichnis & Leseprobe (PDF-Link)

Mehr Bücher für Ihre Sicherheit:

Tools für Ihre Sicherheit:

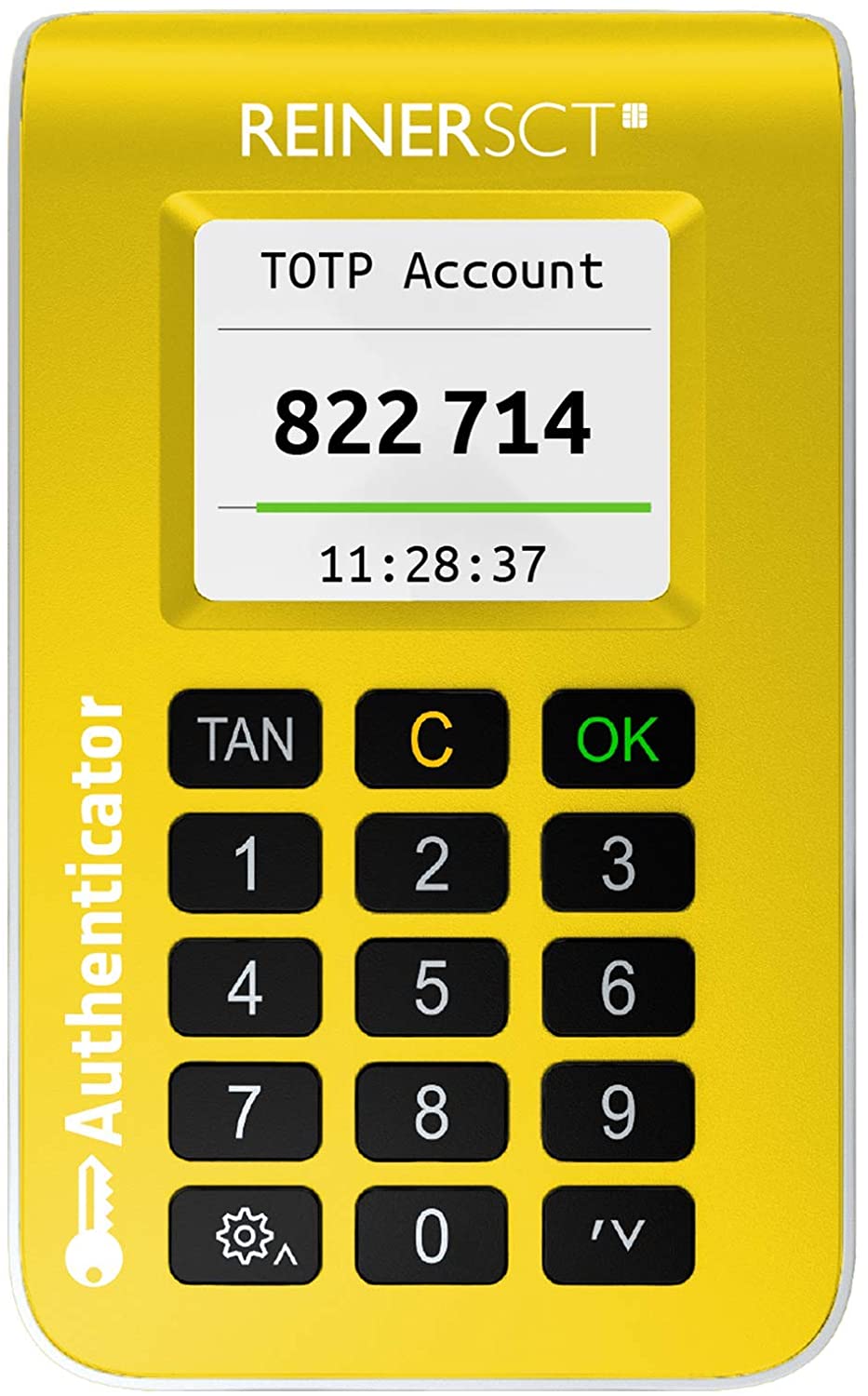

Kategorie und FunktionGeräte-Kategorie: Hardware TOTP-GeneratorUnterstützte Verfahren: OATH-TOTP nach RFC 6238Unterstützte TOTP-Algorithmen: SHA 1, SHA 256, SHA 512Schlüsselspeicherung: Im gesicherten HardwarechipAnzahl TOTP-Konten: 60Zeitsynchronisierung: www.reiner-sct.com/sync unidirektional mittels verschlüsseltem QR-CodeMenü-Funktionen: Konten, Leser (Identifikation), Einstellung (einschl. Batteriestatus), Benutzer-PINTastatur, Kamera und AnzeigeNumerische Tasten / Funktionstasten / Sondertasten: 10 / 3 / 2 gummierte-TastenKamera: CMOS-Farbkamera, mit OmniPixel3-HSTM Technology, Öffnungswinkel: 57°Betriebsanzeige: Durch TFT-Farb-DisplayDisplay: 1,77 Zoll TFT-Farb-Display 128 x 160 PixelDisplayausschnitt: 36 x 29 mmHardwareeigenschaftenEchtzeituhr: (RTC) Hochgenaue Quarz-Echtzeituhr. Mittlere Abweichung < 1 ppm durch automatische Kalibrierung bei Zeitsynchronisierung. Referenztemperatur: 25 °CPufferung Echtzeituhr: Pufferung der Echtzeituhr bei Batteriewechsel für ca. 1 MinuteSchlüsselspeicherung: Im persistenten Speicher. Die TOTP-Schlüssel und Konten bleiben auch ohne Batterieversorgung gespeichert.Stromversorgung: 3x Alkali-Mangan Batterien, Größe: AAA / IEC LR03, wechselbarBatterie-Lebensdauer: ca. 5 Jahre (Berechnungsgrundlage: 500 TOTPs pro Jahr, tatsächliche Lebensdauerist abhängig von der jeweiligen Nutzungsdauer und -art sowie Umgebungsbedingungen)Kartenslot: keinenGehäusefarben: (Standard) gelb / weißSonderfarben, kundenspezifischer Druck: Auf Anfrage, Mindestabnahme beachtenAbmessungen Produkt (L x B x H) ca.: 102 x 62,5 x 19 mmAbmessungen Verpackung (L x B x H) ca.: 201 x 149 x 47 mmGewicht (ohne Verpackung / mit Verpackung) ca.: 80 g / 200 gService, ZubehörLieferumfang: REINER SCT Authenticator mit Batterien 3x AAA und KurzanleitungGewährleistung: 2 Jahre (keine Gewährleistung auf Batterien)Design und Entwicklung: Deutschland

Webinare für Ihre Sicherheit:

Log4Shell verstehen, Infrastruktur analysieren und Risiken für die eigene IT abwenden Die Schwachstelle in der beliebten Java-Logging-Bibliothek Log4j betrifft ungezählte Anwendungen, aber auch Netzwerkgeräte – sie ist kinderleicht zu finden und auszunutzen. Botnetze sowie Ransomware-Gruppen scannen bereits das Internet nach verwundbaren Systemen und nutzen die Lücke aktiv aus. Erschreckend viele Unternehmen sind gefährdet. Wer sich und seine Firmen-IT keiner unkalkulierbaren Gefahr aussetzen will, sollte jetzt eine Bestandsaufnahme machen. Die deckt bestehende Risiken auf und ordnet diese richtig ein, bevor man sich daran macht, sie sinnvoll zu entschärfen. Dieses Webinar gibt Administratoren und Sicherheitsverantwortlichen das nötige Wissen und Werkzeug für den verantwortungsvollen Umgang mit Log4Shell an die Hand.

Noch mehr Bücher für Ihre Sicherheit:

Protokolle, Datenschutz, Zensur und Internet Governance anschaulich illustriert. Erstauflage, November 2021.Das Internet hat die zwischenmenschliche Kommunikation tiefgreifend verändert, aber die meisten von uns verstehen nicht wirklich, wie es funktioniert. Wie können Informationen durch das Internet reisen? Können wir online wirklich anonym und privat sein? Wer kontrolliert das Internet, und warum ist das wichtig? Und... was hat es mit den ganzen Katzen auf sich?»Das Internet gehört uns allen!« beantwortet diese Fragen und mehr. In klarer Sprache und mit skurrilen Illustrationen übersetzt das Autorenteam hochtechnische Themen in verständliche Sprache, die das komplizierteste Computernetzwerk der Welt entmystifiziert.Mit der Comic-Katze Catnip erfahren Sie mehr über:das »Wie-Was-Warum« von Knoten, Paketen und Internet-Protokollen;kryptografische Techniken, die die Geheimhaltung und Integrität Ihrer Daten zu gewährleisten;Zensur und Möglichkeiten der Überwachung und wie Sie diese umgehen könnenKybernetik, Algorithmen und darüber wie Computer Entscheidungen treffenDie Zentralisierung der Macht im Internet, ihre Auswirkungen auf die Demokratie und wie sie die Menschenrechte beeinträchtigtInternet-Governance und Möglichkeiten, sich zu engagierenDieses Buch ist auch ein Aufruf zum Handeln, indem es einen Fahrplan aufstellt, wie Sie Ihr neu erworbenes Wissen nutzen können, um die Entwicklung digitaler, inklusiver und die Rechte achtender Internet-Gesetze und -Politik zu beeinflussen.Egal, ob Sie sich um die Sicherheit im Internet sorgen, ein Anwalt sind, der sich mit Fragen der weltweiten Meinungsfreiheit befasst, oder einfach jemand mit einer katzenhaften Neugier auf die Netzwerkinfrastruktur, Sie werden begeistert sein – und aufgeklärt – von Catnips unterhaltsamen Leitfaden zum Verständnis, wie das Internet wirklich funktioniert!Leseproben (PDF-Links):VorwortInhaltsverzeichnisKapitel 1Kapitel 3Kapitel 7Kapitel 10Zu den Herausgebenden:ARTICLE 19 ist eine internationale Non-Profit-Organisation, die das Recht auf freie Meinungsäußerung, einschließlich des Zugangs zu Informationen, fördern, entwickeln und schützen will. Mit Hauptsitz in London und Büros in Bangladesch, Brasilien, Kenia, Mexiko, Senegal, Tunesien, Myanmar und den USA arbeitet ARTICLE 19 daran, die Wissenslücke über die Internet-Infrastruktur und deren Bedeutung für die Menschen zu schließen.

InhaltDer Schutz vertraulicher Daten und der persönlichen Identität spielt im Zeitalter der Vernetzung und des E-Commerce eine zentrale Rolle sowohl für Einzelpersonen als auch für Unternehmen in allen Größen. Die angewandte Kryptographie spielt dabei eine zentrale Rolle. Sie umfasst die Themen Verschlüsselung, Public-Key-Kryptographie, Authentifikation, digitale Signatur, elektronisches Bargeld, Blockchain-Technologie und sichere Netze.Leicht verständlich werden die Grundlagen der für viele Anwendungen wichtigen Blockchain-Technologie erklärt.Anhand von praktischen Beispielen wird gezeigt, wie kryptographische Algorithmen, zum Beispiel Hash-Funktionen, bei der Blockchain eingesetzt werden.Ziel des Buches ist es, Grundwissen über Algorithmen und Protokolle zu vermitteln und kryptographische Anwendungen aufzuzeigen. Mit so wenig Mathematik wie nötig, aber vielen Beispielen, Übungsaufgaben und Musterlösungen wird dem Leser der Schritt von der Theorie zur Praxis vereinfacht.Aus dem Inhalt:• Klassische Chiffren• Moderne Blockchiffren• Public-Key-Kryptographie• Authentifikation und digitale Signatur• Public-Key-Infrastruktur• Public-Key-Systeme• Elektronisches Bargeld• Elektronische Zahlungssysteme• Blockchain-Technologie und Bitcoin• Politische Randbedingungen

Der weltweit bekannte IT-Sicherheitsexperte Bruce Schneier deckt die eklatanten Sicherheitslücken unserer hypervernetzten Welt auf. Identitäts- und Datendiebstahl sind dabei noch das geringste Risiko. Hacker können sogar die Kontrolle über Ihr Auto, Ihre Alarmanlage oder das nationale Stromnetz übernehmen, solange das Internet of Things nicht sicherer wird. Bruce Schneier zeigt in diesem Buch anhand beunruhigender und zugleich aufschlussreicher Fallbeispiele, wie leicht es für Hacker ist, Sicherheitslücken in Software und Protokollen auszunutzen und nahezu jedes technische Gerät unseres Alltags zu kompromittieren. Die Risiken sind unüberschaubar und können katastrophale Ausmaße annehmen. Dennoch haben Unternehmen und Regierungen bisher scheinbar kein großes Interesse daran, die IT-Sicherheit zu verbessern. Bruce Schneier beleuchtet ausführlich, wie die aktuellen Sicherheitsmängel entstanden sind und welche enormen Auswirkungen sie in Zukunft auf unser tägliches Leben haben könnten. Er fordert Regierungen mit konkreten Handlungsvorschlägen auf, das Internet of Things zukünftig verantwortungsvoll zu regulieren, und macht deutlich, was getan werden muss, um die Sicherheitslücken zu schließen.