Der iX-Notfallguide

Dieses Special der iX-Redaktion gibt Ihnen Hilfestellung, um sich bestmöglich

auf Cyberangriffe vorzubereiten. Je besser Sie sich technisch und organisatorisch

für den Ernstfall wappnen, umso schneller und meist mit weniger gravierenden

Auswirkungen können Sie in den Normalbetrieb zurückkehren.

Im heise shop finden Sie zu diesem Thema jede Menge Fachliteratur, Videokurse und auch Hardware, mit der Sie sich besser schützen können. Wir haben eine kleine Auswahl für Sie zusammengestellt:

Komplett im Set: gedrucktes Heft + digitale Ausgabe mit einer Ersparnis von über 10 Euro. Aktuelle BedrohungslageIn den letzten Jahren ist die Anzahl und Schwere der Cyberangriffe stetig gestiegen. Vor allem von Ransomware sind nicht nur große Unternehmen, sondern auch zunehmend KMU, Forschungseinrichtungen oder Kommunen betroffen. Das Augenmerk potenzieller Opfer sollte deshalb nicht mehr nur auf Schutzmaßnahmen liegen, sondern sich auch auf die Vorbereitung und die Reaktion auf den Ernstfall richten.Angriffe und DetektionWer seine IT schützen und seine Organisation vor Angriffen bewahren will, muss wissen, welche Angriffsarten es gibt und welche Techniken und Taktiken die Kriminellen dafür einsetzen. Essenziell ist außerdem, Cyberangriffe so schnell wie möglich zu erkennen, damit Experten und Sicherheitssysteme die Notbremse ziehen und den Schaden noch eingrenzen können.Incident ResponseWurde eine Organisation erfolgreich angegriffen, bricht über alle Betroffenen eine Katastrophe herein. Wichtig ist jetzt, handlungsfähig zu bleiben – zu wissen, was als Erstes zu tun und was unbedingt zu lassen ist. Unentbehrlich ist auch ein kompetenter Dienstleister, der durch die schlimme Zeit begleitet. Behördliche Anlaufstellen, die es in allen Bundesländern gibt, sind weitere gute Adressen und können unterstützen.Technische ReaktionNach einem Sicherheitsvorfall gilt es, Ausmaß und Ursache des Schadens zu bestimmen. Eine vollständige Datenanalyse kostet aber oft zu viel Zeit – die Priorisierung mithilfe einer Triage ist daher das Mittel der Wahl. Informationen aus dem MITRE-ATT&CK-Framework helfen dabei, schnell auf forensische Artefakte zu stoßen. Werkzeuge wie Velociraptor durchsuchen Systeme effizient nach Angriffsspuren.Organisatorische ReaktionWird ein Unternehmen erfolgreich angegriffen, ist die Wahrscheinlichkeit hoch, dass Daten nicht nur verschlüsselt, sondern auch abgezogen werden und in falsche Hände gelangen. Jetzt ist zum einen eine gute und transparente Kommunikation nötig, zum anderen sind rechtliche Anforderungen zu erfüllen – von Meldepflichten nach DSGVO über Datenschutzaspekte bei technischen Untersuchungen bis hin zur Frage der Rechtmäßigkeit von Lösegeldzahlungen.Wiederherstellung und NachbereitungDie Wiederherstellung und das Neuaufsetzen von Systemen sind wesentlich, um den Geschäftsbetrieb nach einem Angriff zu gewährleisten. Es braucht Klarheit im Business Continuity Management, Unternehmen sollten die nötigen Prozesse daher bereits im Vorfeld üben. Eine gute Vorbereitung kann zum Beispiel das Active Directory retten und spart wertvolle Ausfallzeit. Nach einem Angriff gilt es, aus der Krise zu lernen, um resilienter gegen kommende Angriffe zu werden.VorbereitungIncident-Response-Dienstleister und Sicherheitsexperten weisen unermüdlich darauf hin, dass Vorbereitung das A und O für einen glimpflichen Verlauf eines Cyberangriffs ist. Wer gut gerüstet ist, kann schneller, mit weniger Aufwand und vor allem weniger Kosten den Weg zurück in die Normalität des Geschäftsalltags finden. Es gibt vieles, das man vorbeugend umsetzen kann: vom Notfallplan über regelmäßig durchgeführte Krisenübungen bis hin zu einem verschlüsselungsresistenten Backup.Aktuelle Bedrohungslage8 EinführungAngriffe und Detektion16 Angriffsarten22 AngriffserkennungIncident ResponseBeispielfälle32 Erstreaktion38 IR-Dienstleister43 Kommunale IT46 Ransomwareattacke50 Angriff auf Landau Media: „Das war die größte Krise unseres Unternehmens“52 Business-Impact-Analyse als Erfolgsfaktor53 Behördliche Ermittlungen56 IR-Standards62 AnlaufstellenTechnische Reaktion66 Triage74 Velociraptor großflächig einsetzen80 Cloud-Forensik86 macOS-SicherheitOrganisatorische Reaktion92 Krisenkommunikation96 Datenverlust101 Recht106 KrisenmanagementWiederherstellung und Nachbereitung112 Active Directory119 Vorfall aufarbeiten123 Belastung durch CyberkrisenVorbereitung128 Vorbeugende Maßnahmen134 Notfallplanung138 Notfallübungen144 „Train as you fight“ in Cyberkrisenübungen147 Datensicherung154 Notfallumgebung158 CyberversicherungenRubriken3 Editorial143 Impressum

Mit dem Superbundle sparen Sie über 17 Euro. Komplett im Set: gedrucktes Heft + digitale Ausgabe. Enthalten im Angebot ist auch das Buch "KRITIS. Anforderungen, Pflichten, Nachweisprüfung" vom Rheinwerk-Verlag im Wert von 69,90 Euro. Zum Buch: KRITIS. Anforderungen, Pflichten, Nachweisprüfung (April 2024)Seit dem ersten Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme, IT-Sicherheitsgesetz oder kurz IT-SiG im Jahr 2015 wird der Schutz kritischer Infrastrukturen ernster genommen denn je. Wer gegen Sorgfaltspflichten verstößt oder Vorfälle in der IT-Sicherheit nicht meldet, kann sich empfindliche Strafen einhandeln. In diesem Leitfaden erfahren Sie, was Ihre Pflichten als Betreiber einer kritischen Infrastruktur sind, was Sie in der Nachweisprüfung erwartet und wie Sie sich ideal darauf vorbereiten. Auditoren hilft dieses Handbuch mit Infos zur zusätzlichen Prüfverfahrenskompetenz und Anleitungen zur eigenständigen Durchführung von KRITIS-Audits.Jacqueline Naumann begleitet Sie durch die Verordnungen und Orientierungshilfen des BSIs und erklärt praxisnah, was hinter den Anforderungen steckt.1. Der Schutz kritischer InfrastrukturenTransportwesen, Wasserwerke, Krankenhäuser, Energieversorger – gehört auch Ihre IT zur kritischen Infrastruktur? Dann gilt es, sich jetzt über gesetzliche Nachweispflichten zu informieren.2. Die Nachweisprüfung in der PraxisWie bereiten Sie sich ideal auf die Nachweisprüfung vor und wie kommen Sie Ihren Pflichten als Betreiber nach? Worauf wird im Audit geachtet und wie bearbeiten Sie die Prüfung nach? Mit diesem Ratgeber erfahren Sie, worauf Sie besonders achten müssen.3. Prüfverfahrenskompetenz nach dem BSIGGute Prüfer sind rar gesät. Wenn Sie selbst die erforderliche Prüfverfahrenskompetenz erwerben wollen, bilden Sie sich mit diesem Fachbuch in den relevanten Gesetzen und Prozessen weiter und bereiten sich für die Eignungsprüfung vor.Aus dem Inhalt:Die KritisverordnungDie IT-SicherheitskatalogeDie Unterstützung und Orientierungshilfen durch das BSIVorgaben für die NachweisprüfungIhre Pflichten als KRITIS-BetreiberEinen Branchenspezifischen Sicherheitsstandard (B3S) erstellenPlanung der Nachweisprüfung durch den BetreiberVorarbeiten für die Nachweisprüfung durch PrüferDie Nachweisprüfung durchführenPrüfung der eingereichten Nachweise durch das BSIAus der Praxis: Untersuchung zu Umfang und Komplexität der NachweisprüfungZusätzliche Prüfverfahrenskompetenz nach dem BSIGLeseprobe (PDF-Link) Zum Heft: Aktuelle BedrohungslageIn den letzten Jahren ist die Anzahl und Schwere der Cyberangriffe stetig gestiegen. Vor allem von Ransomware sind nicht nur große Unternehmen, sondern auch zunehmend KMU, Forschungseinrichtungen oder Kommunen betroffen. Das Augenmerk potenzieller Opfer sollte deshalb nicht mehr nur auf Schutzmaßnahmen liegen, sondern sich auch auf die Vorbereitung und die Reaktion auf den Ernstfall richten.Angriffe und DetektionWer seine IT schützen und seine Organisation vor Angriffen bewahren will, muss wissen, welche Angriffsarten es gibt und welche Techniken und Taktiken die Kriminellen dafür einsetzen. Essenziell ist außerdem, Cyberangriffe so schnell wie möglich zu erkennen, damit Experten und Sicherheitssysteme die Notbremse ziehen und den Schaden noch eingrenzen können.Incident ResponseWurde eine Organisation erfolgreich angegriffen, bricht über alle Betroffenen eine Katastrophe herein. Wichtig ist jetzt, handlungsfähig zu bleiben – zu wissen, was als Erstes zu tun und was unbedingt zu lassen ist. Unentbehrlich ist auch ein kompetenter Dienstleister, der durch die schlimme Zeit begleitet. Behördliche Anlaufstellen, die es in allen Bundesländern gibt, sind weitere gute Adressen und können unterstützen.Technische ReaktionNach einem Sicherheitsvorfall gilt es, Ausmaß und Ursache des Schadens zu bestimmen. Eine vollständige Datenanalyse kostet aber oft zu viel Zeit – die Priorisierung mithilfe einer Triage ist daher das Mittel der Wahl. Informationen aus dem MITRE-ATT&CK-Framework helfen dabei, schnell auf forensische Artefakte zu stoßen. Werkzeuge wie Velociraptor durchsuchen Systeme effizient nach Angriffsspuren.Organisatorische ReaktionWird ein Unternehmen erfolgreich angegriffen, ist die Wahrscheinlichkeit hoch, dass Daten nicht nur verschlüsselt, sondern auch abgezogen werden und in falsche Hände gelangen. Jetzt ist zum einen eine gute und transparente Kommunikation nötig, zum anderen sind rechtliche Anforderungen zu erfüllen – von Meldepflichten nach DSGVO über Datenschutzaspekte bei technischen Untersuchungen bis hin zur Frage der Rechtmäßigkeit von Lösegeldzahlungen.Wiederherstellung und NachbereitungDie Wiederherstellung und das Neuaufsetzen von Systemen sind wesentlich, um den Geschäftsbetrieb nach einem Angriff zu gewährleisten. Es braucht Klarheit im Business Continuity Management, Unternehmen sollten die nötigen Prozesse daher bereits im Vorfeld üben. Eine gute Vorbereitung kann zum Beispiel das Active Directory retten und spart wertvolle Ausfallzeit. Nach einem Angriff gilt es, aus der Krise zu lernen, um resilienter gegen kommende Angriffe zu werden.VorbereitungIncident-Response-Dienstleister und Sicherheitsexperten weisen unermüdlich darauf hin, dass Vorbereitung das A und O für einen glimpflichen Verlauf eines Cyberangriffs ist. Wer gut gerüstet ist, kann schneller, mit weniger Aufwand und vor allem weniger Kosten den Weg zurück in die Normalität des Geschäftsalltags finden. Es gibt vieles, das man vorbeugend umsetzen kann: vom Notfallplan über regelmäßig durchgeführte Krisenübungen bis hin zu einem verschlüsselungsresistenten Backup.Aktuelle Bedrohungslage8 EinführungAngriffe und Detektion16 Angriffsarten22 AngriffserkennungIncident ResponseBeispielfälle32 Erstreaktion38 IR-Dienstleister43 Kommunale IT46 Ransomwareattacke50 Angriff auf Landau Media: „Das war die größte Krise unseres Unternehmens“52 Business-Impact-Analyse als Erfolgsfaktor53 Behördliche Ermittlungen56 IR-Standards62 AnlaufstellenTechnische Reaktion66 Triage74 Velociraptor großflächig einsetzen80 Cloud-Forensik86 macOS-SicherheitOrganisatorische Reaktion92 Krisenkommunikation96 Datenverlust101 Recht106 KrisenmanagementWiederherstellung und Nachbereitung112 Active Directory119 Vorfall aufarbeiten123 Belastung durch CyberkrisenVorbereitung128 Vorbeugende Maßnahmen134 Notfallplanung138 Notfallübungen144 „Train as you fight“ in Cyberkrisenübungen147 Datensicherung154 Notfallumgebung158 CyberversicherungenRubriken3 Editorial143 Impressum

Security-Fachbücher

Weitere Fachbücher

Das Praxishandbuch für IT- und Systemverantwortliche. Deutsche Erstauflage aus September 2023.Dieses Buch ist der ultimative praktische Leitfaden, um eine Ransomware-Erpressung, ein Denial-of-Service und andere Formen der Cyber-Erpressung zu überleben.Anhand ihrer eigenen, bisher unveröffentlichten Fallbibliothek zeigen die Cybersicherheitsexperten Sherri Davidoff, Matt Durrin und Karen E. Sprenger Ihnen, wie Sie schneller reagieren, den Schaden minimieren, effizienter ermitteln, die Wiederherstellung beschleunigen ... und von vornherein verhindern, dass so etwas überhaupt erst passiert.Bewährte Checklisten helfen Ihnen und Ihren Sicherheitsteams dabei, während des gesamten Lebenszyklus schnell und effektiv zusammenzuarbeiten. Sie lernen Folgendes:Verschiedene Formen von Cyber-Erpressung und deren Entwicklung verstehenBedrohungen identifizieren, Angriffe eindämmen und »Patient Zero« ausfindig machenLösegeldverhandlungen erfolgreich führen und, wenn nötig, Lösegeldforderungen sicher bezahlenDas Risiko von Datenverlust und Neuinfektion verringernEin ganzheitliches Cybersicherheitsprogramm aufbauen, das Ihr Risiko, gehackt zu werden, minimiertDieser Leitfaden ist von unmittelbarem Nutzen für alle, die mit Prävention, Reaktion, Planung oder Richtlinien zu tun haben, insbesondere CIOs, CISOs, Sicherheitsexperten, Administratoren, Verhandlungsführer, Führungskräfte und Ermittler.Vorwort | Inhalt | Leseprobe (PDF-Links)Die Autoren:Sherri Davidoff ist CEO von LMG Security und Autorin des Buches Data Breaches: Crisis and Opportunity. Als anerkannte Expertin für Cybersicherheit wurde Sie von der The New York Times als „security badass“ tituliert. Sherri ist regelmäßige Dozentin bei den renommierten Black-Hat-Trainings und Fakultätsmitglied der Pacific Coast Banking School. Sie ist auch Koautorin des Buchs Network Forensics: Tracking Hackers Through Cyberspace (Addison-Wesley, 2012). Sherri ist GIAC-zertifizierte forensische Analytikerin (GCFA) und Pentesterin (GPEN) und besitzt einen Abschluss in Informatik und Elektrotechnik vom Massachusetts Institute of Technology (MIT).Matt Durrin ist Director of Training and Research bei LMG Security und Senior Consultant für das Unternehmen. Er ist Dozent der internationalen Black-Hat-USA-Konferenz, wo er Kurse zu Ransomware und Datensicherheit gehalten hat. Matt hat Seminare zu Cybersicherheit, Planspiele und Kurse mit tausenden Teilnehmern aus Banken, Handel, Gesundheitswesen und Behörden abgehalten.Als erfahrener Cybersicherheits- und IT-Profi hat sich Matt auf Response und Forschung für Ransomware spezialisiert sowie auf den Einsatz proaktiver Cybersicherheitslösungen. Matt hat einen Bachelor in Informatik von der University of Montana, und seine Malware-Forschung wurde bei NBC Nightly News vorgestellt.Karen Sprenger ist COO und Chefunterhändlerin für Ransomware bei LMG Security. Sie hat mehr als 25 Jahre Erfahrung mit Cybersicherheit und IT, ist anerkannte Expertin für Cybersicherheit, Rednerin und Trainerin. Karen ist GIAC Certified Forensics Examiner (GCFE), Certified Information Systems Security Professional (CISSP) und besitzt einen Bachelor of Music (Performance) (ja, wirklich). Sie spricht auf vielen Events wie der Wall Street Journal Cyber Pro, Fortinet, der Internal Legal Tech Association und dem Volunteer Leadership Council. In ihrer Freizeit betrachtet Karen „digitale Forensik“ als völlig legitime Antwort auf die Frage „Welches Hobby haben Sie?“. Sie lebt seit ihrer Geburt in Montana und wohnt mit einer Unmenge von Pudeln in Missoula.

IT Security managen. In 2., überarbeiteter Auflage (April 2024).Die Basis für Ihren Erfolg in der Verantwortung für das IT Security ManagementIT-Sicherheit ist weit mehr als nur der Einsatz technischer Sicherheitsmaßnahmen wie Firewalls oder Virenschutz. Eine beständige und wirtschaftliche Sicherheit für Ihre IT erreichen Sie nur, wenn Sie die IT-Risiken kontinuierlich managen und die ITSicherheit ganzheitlich betrachten, wozu neben der physischen und technischen Situation auch die Einbeziehung von personellen und organisatorischen Faktoren gehören.Dieses Praxishandbuch geht nicht nur auf die Methodik des IT Security Managements ein, so wie dies viele andere Bücher über das Thema tun, sondern widmet sich vor allem den Dingen dahinter, zum Beispiel unternehmenspolitischen Einflüssen, organisatorischen Fragestellungen oder taktischen Überlegungen. Damit beschäftigt es sich mit den Managementaspekten, mit denen Sie in der Verantwortung für das IT Security Management in Ihrer täglichen Arbeit konfrontiert werden und geht auf die Aspekte ein, die Sie berücksichtigen müssen, um in Ihrer Tätigkeit erfolgreich zu sein.Aus dem Inhalt:Stellenwert der InformationssicherheitRisiko und SicherheitEntstehung und Auswirkungen von RisikenSicherheitsorganisationIT Security PolicySicherheit definieren und vorgebenRisiken erkennen und bewertenReportingBusiness ContinuityNotfallmanagementDer Mensch in der InformationssicherheitIncident Handling und IT-ForensikIT-Sicherheit und externe PartnerRechtliche Einflüsse

KRITIS. Anforderungen, Pflichten, Nachweisprüfung (April 2024)Seit dem ersten Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme, IT-Sicherheitsgesetz oder kurz IT-SiG im Jahr 2015 wird der Schutz kritischer Infrastrukturen ernster genommen denn je. Wer gegen Sorgfaltspflichten verstößt oder Vorfälle in der IT-Sicherheit nicht meldet, kann sich empfindliche Strafen einhandeln. In diesem Leitfaden erfahren Sie, was Ihre Pflichten als Betreiber einer kritischen Infrastruktur sind, was Sie in der Nachweisprüfung erwartet und wie Sie sich ideal darauf vorbereiten. Auditoren hilft dieses Handbuch mit Infos zur zusätzlichen Prüfverfahrenskompetenz und Anleitungen zur eigenständigen Durchführung von KRITIS-Audits.Jacqueline Naumann begleitet Sie durch die Verordnungen und Orientierungshilfen des BSIs und erklärt praxisnah, was hinter den Anforderungen steckt.1. Der Schutz kritischer InfrastrukturenTransportwesen, Wasserwerke, Krankenhäuser, Energieversorger – gehört auch Ihre IT zur kritischen Infrastruktur? Dann gilt es, sich jetzt über gesetzliche Nachweispflichten zu informieren.2. Die Nachweisprüfung in der PraxisWie bereiten Sie sich ideal auf die Nachweisprüfung vor und wie kommen Sie Ihren Pflichten als Betreiber nach? Worauf wird im Audit geachtet und wie bearbeiten Sie die Prüfung nach? Mit diesem Ratgeber erfahren Sie, worauf Sie besonders achten müssen.3. Prüfverfahrenskompetenz nach dem BSIGGute Prüfer sind rar gesät. Wenn Sie selbst die erforderliche Prüfverfahrenskompetenz erwerben wollen, bilden Sie sich mit diesem Fachbuch in den relevanten Gesetzen und Prozessen weiter und bereiten sich für die Eignungsprüfung vor.Aus dem Inhalt:Die KritisverordnungDie IT-SicherheitskatalogeDie Unterstützung und Orientierungshilfen durch das BSIVorgaben für die NachweisprüfungIhre Pflichten als KRITIS-BetreiberEinen Branchenspezifischen Sicherheitsstandard (B3S) erstellenPlanung der Nachweisprüfung durch den BetreiberVorarbeiten für die Nachweisprüfung durch PrüferDie Nachweisprüfung durchführenPrüfung der eingereichten Nachweise durch das BSIAus der Praxis: Untersuchung zu Umfang und Komplexität der NachweisprüfungZusätzliche Prüfverfahrenskompetenz nach dem BSIGLeseprobe (PDF-Link)

Fachbücher/eBooks

Original Microsoft Prüfungstraining MS-101: mit dem Original zum Erfolg!Bereiten Sie sich auf die Microsoft-Prüfung MS-101 vor und zeigen Sie, dass Sie die erforderlichen Fähigkeiten und Kenntnisse für die Verwaltung von Mobilität und Sicherheit in Microsoft 365 sowie die damit verbundenen Verwaltungsaufgaben in der Praxis beherrschen. Dieses Prüfungstraining wurde für erfahrene IT-Profis entwickelt und konzentriert sich auf das kritische Denken und den Scharfsinn bei der Entscheidungsfindung, die für den Erfolg auf der Ebene des Microsoft Certified Expert (MCE) erforderlich sind.Das Training ist entsprechend der in der Prüfung bewerteten Fähigkeiten aufgebaut. Es enthält strategische Was-wäre-wenn-Szenarien und behandelt die folgenden Themenbereiche:Moderne Gerätedienste implementierenMicrosoft 365-Sicherheits- und -Bedrohungsmanagement implementierenMicrosoft 365-Governance und -Compliance verwaltenEs wird vorausgesetzt, dass Sie als Microsoft 365 Enterprise Administrator an der Evaluierung, Planung, Migration, Bereitstellung und Verwaltung von Microsoft 365-Diensten beteiligt sind.Diese Prüfung konzentriert sich auf das Wissen, das erforderlich ist für:die Implementierung von Mobile Device Management (MDM)die Verwaltung der Geräte-Compliancedie Planung von Geräten und Appsdie Planung der Windows 10-Bereitstellungdie Implementierung von Cloud App Security (CAS)Threat Management und Windows Defender Advanced Threat Protection (ATP)die Verwaltung von Sicherheitsberichten und -warnungendie Konfiguration von Data Loss Prevention (DLP)die Implementierung von Azure Information Protection (AIP)die Verwaltung von Data Governance, Auditing und eDiscoveryDie Microsoft-Zertifizierung:Das Bestehen dieser Prüfung und der Prüfung MS-100 sowie der Erwerb einer Microsoft 365 Workload-Administrator-Zertifizierung oder der MCSE-Productivity-Zertifizierung erfüllt Ihre Anforderungen für die Zertifizierung zu Microsoft 365 Certified: Enterprise Administrator Expert. Damit weisen Sie nach, dass Sie in der Lage sind, Microsoft 365-Dienste zu bewerten, zu planen, zu migrieren, bereitzustellen und zu verwalten.Inhalt (PDF-Link)Leseprobe, Kapitel 1 (PDF-Link)Die Autoren:Charles Pluta ist technischer Berater sowie Microsoft Certified Trainer (MCT) und hat zahlreiche Zertifizierungsprüfungen und Prüfungshandbücher für verschiedene Technologieanbieter geschrieben. Außerdem arbeitet er mehrmals im Jahr als Sprecher und Trainer bei großen Konferenzen, hat ein Diplom in Computer Networking und mehr als 15 Zertifizierungen.Bob Clements ist auf die Verwaltung von Unternehmensgeräten spezialisiert. Er verfügt über Branchenzertifizierungen im Bereich Client-Verwaltung und Administration für Windows, Mac und Linux sowie über umfangreiche Erfahrungen bei der Entwicklung, Implementierung und Unterstützung von Gerätemanagementlösungen für Unternehmen des privaten und öffentlichen Sektors.Brian Svidergol entwirft und entwickelt Infrastruktur-, Cloud- und Hybrid-Lösungen. Er besitzt zahlreiche Branchenzertifizierungen, darunter den Microsoft Certified Solutions Expert (MCSE) Cloud Platform and Infrastructure. Er ist Autor mehrerer Bücher, die alles von Infrastrukturtechnologien vor Ort bis hin zu hybriden Cloud-Umgebungen abdecken. Er verfügt über umfangreiche praktische Erfahrungen in Design-, Implementierungs- und Migrationsprojekten von Startup- bis hin zu Fortune-500-Unternehmen.

Microsoft Azure Security. Bewährte Methoden, Prozesse und Grundprinzipien für das Entwerfen und Entwickeln sicherer Anwendungen in der Cloud. November 2023. Wenn wichtige Anwendungen und Workloads eines Unternehmens in die Microsoft Azure-Cloud verlagert werden, müssen sie gegen eine Vielzahl von ebenso unterschiedlichen wie gefährlichen Bedrohungen gewappnet werden. Um ihre Sicherheit zu optimieren, ist es erforderlich, dass Sie diese bereits zuverlässig in Ihre Entwürfe einbauen, bewährte Best Practices über die gesamte Entwicklung hinweg anwenden und verschiedene Azure-Dienste kombinieren.In diesem Buch zeigen Ihnen drei führende Azure-Sicherheitsexperten, wie Sie genau das tun. Auf der Grundlage ihrer umfangreichen Erfahrungen mit der Absicherung von Azure-Workloads geben die Autoren Ihnen eine praktische Anleitung zur Bewältigung unmittelbarer Sicherheitsherausforderungen an die Hand sowie eine umfassende Referenz, auf die Sie sich über Jahre hinweg verlassen können. Egal ob Softwarearchitektin, Softwareentwickler oder beim Testen: Integrieren Sie die wichtigsten Azure-Sicherheitstechnologien – von Entwurf und Entwicklung über Tests und Bereitstellung bis hin zu Governance und Compliance.In diesem Buch werden folgende Themen behandelt:Verbesserung der Anwendungs-/Workload-Sicherheit, Verringerung der Angriffsflächen und Implementierung von Zero Trust im Cloud-CodeAnwendung von Sicherheitsmustern zur einfacheren Lösung gängiger ProblemeFrühzeitige Modellierung von Bedrohungen, um wirksame Abhilfemaßnahmen zu planenImplementierung moderner Identitätslösungen mit OpenID Connect und OAuth2Azure-Monitoring, Protokollierung und Kusto-Abfragen optimal nutzenAbsicherung von Workloads mit den Best Practices von Azure Security Benchmark (ASB)Prinzipien für sicheren Code, defensiven Code schreiben, unsicheren Code reparieren und Codesicherheit testenNutzung von Azure-Kryptographie und Technologien für verschlüsselte DatenverarbeitungVerstehen von Compliance- und RisikoprogrammenSichere automatisierte CI/CD-Workflows und -PipelinesVerstärkung der Container- und NetzwerksicherheitMichael Howard ist Principal Security Program Manager im Bereich Security Engineering. Er ist einer der Architekten des Microsoft Security Development Lifecycle und hat einer Vielzahl von unterschiedlichen Kunden dabei geholfen, ihre Azure-Workloads zu sichern. Heinrich Gantenbein ist Senior Principal Consultant für Cybersicherheit bei Microsofts Industry Solutions Delivery. Mit über 30 Jahren Erfahrung im Softwareengineering und in der Beratung bringt er jede Menge praktisches Know-how in seine Rolle ein. Er ist auf Azure-Sicherheit, Bedrohungsmodellierung und DevSecOps spezialisiert.Simone Curzi ist Principal Consultant bei Microsofts Industry Solutions Delivery. Als anerkannter Experte für Bedrohungsmodellierung und den Microsoft Security Development Lifecycle tritt er regelmäßig als Speaker auf internationalen Konferenzen auf.Leseprobe (PDF-Link)

Hacking mit Post Exploitation Frameworks, September 2023.Um effektiv auf Cyber-Angriffe reagieren zu können, ist es unerlässlich, die aktuellen Angriffstechniken des Gegners zu kennen. Nur so ist es möglich, auf komplexe Angriffe adäquat zu reagieren und rechtzeitig geeignete Maßnahmen zu ergreifen. An dieser Stelle kommt die Phase der Post-Exploitation ins Spiel. Sie ist eine Phase des Penetrationstests, die voraussetzt, dass bereits eine Verbindung zwischen Angreifer und Ziel-IT besteht.Dieses Buch befasst sich mit der Installation und dem Einsatz von Post-Exploitation-Frameworks, die Penetrationstestern helfen, mögliche Angriffsszenarien in einer sicheren Umgebung zu simulieren und Systeme auf bestehende und potenzielle Schwachstellen zu überprüfen.Es führt durch den Aufbau eines Testsystems und stellt verschiedene Post-Exploitation-Tools wie Metasploit, Koadic, Empire, Covenant, Merlin, Sliver und Mythic vor. Jedes Kapitel gibt einen Überblick über die Eigenschaften, die Installation und den praktischen Einsatz des jeweiligen Frameworks anhand verschiedener Szenarien. Am Ende jedes Kapitels finden Sie Wiederholungsfragen, um Ihr Wissen zu festigen.Ihr exklusiver Vorteil: E-Book inside beim Kauf des gedruckten Buches Frank Neugebauer ist seit über 25 Jahren in der IT-Sicherheit tätig und hat als Mitglied des Computer Emergency Response Teams der Bundeswehr maßgeblich an der Schwachstellenanalyse von Netzwerken der Bundeswehr mitgearbeitet. Unter anderem war er als Incident Handler im Zentrum für Cybersicherheit der Bundeswehr eingesetzt. Mittlerweile arbeitet er als externer Berater, bildet Cyberspezialisten für die Bundeswehr aus und schreibt Fachartikel für die Zeitschrift iX sowie Fachbücher. Er lebt und arbeitet in Euskirchen.Martin Neugebauer verfügt über 14 Jahre Erfahrung im IT-Bereich der Bundeswehr und hat ein tiefes Verständnis für die IT- und Netzwerkadministration. Seine umfassende Expertise in den Bereichen Netzwerkadministration, IT-Sicherheit und Betriebssysteme, einschließlich Linux und Windows, hat ihm eine zentrale Rolle bei der jährlichen NATO Interoperability Exercise (CWIX) eingebracht. Als wichtiger Akteur bei der Planung, dem Aufbau und der Wartung der Netzwerkinfrastruktur ist er auch für die IT-Sicherheit und den sicheren Betrieb der Systeme verantwortlich. Er lebt und arbeitet in Euskirchen.Leseprobe (PDF-Link)

Videokurse zur IT-Sicherheit

Die Microsoft Cloud besitzt einen stetig steigenden Marktanteil unter den Cloud-Computing-Anbietern, besonders im Bereich Identity Management. Immer mehr Unternehmen verlagern ihre Daten in die Azure Cloud. Allerdings werden viele der angebotenen Dienste ohne Einbezug der IT-Sicherheit konfiguriert und genutzt, so entstehen Datenspeicher mit öffentlichen Zugriffsrechten oder unzureichend gesicherte Benutzerverwaltungen.Dieser Kurs mit dem IT-Sicherheitsexperten Max Engelhardt bietet eine anwendungsorientierte Einführung in die Grundlagen der IT-Sicherheit in der Azure Cloud. Darin erfahren Sie, wie Sie Identitäten sicher und effizient verwalten. Sie lernen, die Überwachung und Auswertung der Ressourcen und Aktivitäten in Azure sicherzustellen. Zudem machen Sie sich mit den Verschlüsselungstools und den Security Services vertraut, die in der Azure-Umgebung zur Verfügung stehen, um eine robuste Sicherheitsinfrastruktur aufzubauen. Abschließend befassen Sie sich mit der Netzwerkkonfiguration, um Ihre Azure-Ressourcen wirksam vor Angriffen zu schützen.Länge: 05:55 Stunden Alle Lektionen im Überblick: Herzlich willkommen zu diesem Kurs Azure Security: Fundamentals Kapitelüberblick Was ist die Azure? Einführung in Azure Security Eigenes Azure-Testsetup aufbauen Eingebaute Sicherheitsmaßnahmen Infrastruktur und physische Sicherheit Verfügbarkeit Network Security IaaS Workloads PaaS Deployments Identity Management und Access Control Logging und Monitoring Security Tools Quiz: Azure Security – Fundamentals Azure Security: Identity und Access Management Kapitelüberblick Azure Active Directory (Azure AD) – ein Überblick Benutzer Rollen: Built-in Roles Rollen: Custom Roles Gruppen Azure Role-Based Access Control (Azure RBAC) Azure AD Connect Single Sign-on Multi-Factor Authentication Monitoring IAM Privileged Identity Management Identity Protection Azure Active Directory External Identities Quiz: Azure Security – Identity und Access Management Azure Security: Monitoring und Logging Kapitelüberblick Logtypen Activity Logs Resource Logs Azure AD Logs Azure Log Analytics Workspace Diagnostic Settings und Policies Azure Monitor Agent und Log Ingestion API Event Hub und Storage Account Azure Central Logging Connection to SIEM Quiz: Azure Security – Monitoring und Logging Azure Security: Verschlüsselung Kapitelüberblick Encryption of Data at Rest Azure Encryption Models Encryption of Data in Transit Express Route Encryption Key Management with Key Vault Key Vault anlegen Schlüsselnutzung in Key Vault Audit-Schlüsselnutzung Quiz: Azure Security – Verschlüsselung Azure Security: Sicherheitstools Kapitelüberblick Microsoft Defender for Cloud Defender for Endpoint Defender for 365 Azure Benchmarks Azure Defender for Identity Azure Sentinel Azure Firewall Manager Azure DDoS Protection Plan Quiz: Azure Security – Sicherheitstools Azure Security: Sicherheitsaspekte im Azure-Netzwerk Kapitelüberblick Einführung in Azure Virtual Network (VNet) Anlage eines VNet Sicherheitsmaßnahmen in VNet Security Group (Teil 1) Security Group (Teil 2) Application Security Groups Routing Network Watcher Sicherheitsaspekte der Azure Firewall Azure WAF Azure DDoS Protection Azure Bastion und JIT Access Azure Reference Architecture Quiz: Azure Security – Sicherheitsaspekte im Azure-Netzwerk Abschluss Fazit und Kursabschluss Über den Trainer:Max Engelhardt ist seit 2013 freiberuflicher IT-Sicherheitsberater. Er berät Kunden in allen Aspekten der IT-Sicherheit in Form von Penetrationstests und Risikoeinschätzungen sowie beim Aufbau von SIEM/SOC-Systemen. Seine Stärke liegt darin, Schwachstellen in Netzwerken zu identifizieren und Verteidigungsstrategien zu entwickeln. Neben seiner Haupttätigkeit ist er Tutor an der EURO-FH und Bug Bounty Hunter bei Plattformen wie HackerOne oder Bugcrowd.So lernen Sie mit diesem Videokurs:In den Videokursen von heise academy lernen Sie IT-Themen anschaulich und verständlich. In den Videos schauen Sie den Experten bei der praktischen Arbeit zu und lassen sich dabei alles genau erklären. Das Wissen ist in kleine Lernschritte und Aufgaben unterteilt. Sie können den Kurs Lektion für Lektion durcharbeiten oder gezielt zu Themen springen, die Sie interessieren. Die persönliche Lernumgebung der heise academy hält viele Funktionen für Sie bereit, die Ihnen beim Lernen helfen können:Flexibler Videoplayer mit vielen SteuerungsmöglichkeitenWissensquizzes zur LernkontrolleLernhistorie und LernfortschrittLesezeichen und Notizen Volltextsuche in den VideosFrage-den-Experten-ModulÜbungsmaterial zum MitmachenResponsive Web-App und Videostreaming für alle EndgeräteTechnische Voraussetzungen:Für diesen Videokurs wird lediglich ein Browser (mit eingeschalteter JavaScript-Funktionalität) und eine Internetverbindung benötigt.

Die AWS Cloud besitzt einen großen Marktanteil unter den Cloud-Computing-Anbietern. Immer mehr Unternehmen verlagern ihre Daten in die AWS Cloud. Allerdings werden viele der angebotenen Dienste ohne Berücksichtigung der IT-Sicherheit konfiguriert und genutzt. So entstehen Datenspeicher mit öffentlichen Zugriffsrechten oder unüberwachte virtuelle Maschinen mit Cryptominern. Dieser Kurs bietet eine praxisnahe Einführung in die Grundlagen der IT-Sicherheit in der AWS Cloud. Im ersten Kapitel lernen Sie die Struktur der Amazon-Rechenzentren und zwei wichtige Frameworks der AWS aus Sicht der IT-Sicherheit kennen: das Well-Architectured Framework und das Shared Responsibility Model. Das zweite Kapitel widmet sich dem Identity und Access Management (IAM) in der AWS, beginnend mit Benutzern, Gruppen und Rollen. Betrachtet werden auch Richtlinien und spezielle Use Cases, wie External ID, Federated Access und AWS IAM in Kombination mit AWS Organizations.Im dritten Kapitel machen Sie sich mit Logging und Monitoring in der AWS Cloud vertraut. Sie lernen die wichtigsten Logquellen kennen und erfahren, wie Sie mit dem Log Aggregator Cloudwatch eine Loganalyse durchführen und einen Alarm anlegen. Auch das zentralisierte Logging (mit dem Service Security Lake von Amazon) und die SIEM-Anbindung werden behandelt.Das vierte Kapitel erläutert, warum Verschlüsselung in AWS notwendig ist und welche Rolle das Key-Management-System (KMS) dabei spielt. Sie machen sich mit den verschiedenen Schlüssel- und Schlüsselverwaltungsarten innerhalb von AWS vertraut und lernen die Standardverschlüsselung und erweiterte Konfigurationsmöglichkeiten kennen.Das fünfte Kapitel geht auf die AWS Services ein, welche speziell für IT-Sicherheitszwecke entworfen wurden. Guardduty, das zentrale Intrusion-Detection-System von AWS, steht dabei im Fokus. Daneben werden AWS Inspector als Schwachstellenmanagement und AWS Security Hub als zentrales Compliance und Security Dashboard erläutert. Das sechste Kapitel dreht sich rund um das Thema Sicherheit im AWS-Netzwerk. Zu Beginn wird der Service VPC aus IT-Sicherheitssicht vorgestellt und auf einzelne Aspekte, wie Security Groups und NACLs, eingegangen. Außerdem erfahren Sie, wie der Netzwerkverkehr geblockt werden kann, und lernen weitere Konfigurationsmöglichkeiten, wie Routing Tables und VPC Endpoints, sowie Netzwerk-Services, wie AWS Shield und AWS WAF, zur Abwehr spezieller Angriffe kennen.Länge: 07:07 Stunden Alle Lektionen im Überblick: Herzlich willkommen zu diesem Kurs AWS Security: Fundamentals Kapitelüberblick Was ist die AWS? Well-Architectured Framework Shared Responsibility Einstiegspunkte in die AWS Eigenes AWS-Test-Setup aufbauen (Teil 1) Eigenes AWS-Test-Setup aufbauen (Teil 2) Zugriff via CLI Globale AWS-Infrastruktur Sicherheit des Rechenzentrums Compliance und Governance Customer Responsibility – IAM Logging Erkennungskontrolle Infrastrukturschutz Datenschutz Vorfallsreaktion Verfügbarkeit und DDoS-Angriffe Quiz: AWS Security – Fundamentals AWS Security: Identity und Access Management Kapitelüberblick Was ist IAM? Warum IAM? Benutzer MFA für IAM-Benutzer Zugangspunkte für IAM Gruppen Rollen Richtlinien: Überblick Beispiele für Richtlinien Richtlinienauswertungslogik Praxisbeispiel: Anwendung von Rollen und Rechten External ID Federated Access IAM und AWS Organizations Quiz: AWS Security – Identity and Access Management AWS Security: Monitoring und Logging Kapitelüberblick Warum Logging und Security-Monitoring? Cloudtrail Cloudtrail Data Events Weitere wichtige Logquellen Cloudwatch Cloudwatch: Logdaten durchsuchen und Metrikfilter anlegen Cloudwatch: Alarm anlegen Zentralisiertes Logging Security Lake Anbindung eines SIEM Quiz: AWS Security – Monitoring und Logging AWS Security: Verschlüsselung Kapitelüberblick Warum Verschlüsselung? Was ist KMS? Arten der Schlüsselverwaltung Standardverschlüsselung Schlüsselarten in AWS KMS Herkunft des Schlüsselmaterials Schlüsselverwaltung in KMS Schlüsselrichtlinie Auditierung der Schlüsselverwendung Quiz: AWS Security – Verschlüsselung AWS Security: Sicherheitstools Kapitelüberblick Einführung in Guardduty Guardduty Findingtypes und Beispiele AWS Inspector AWS Security Hub AWS Detective Quiz: AWS Security – Sicherheitstools Sicherheitsaspekte im AWS-Netzwerk Kapitelüberblick Einführung in Virtual Private Cloud (VPC) VPC-Sicherheitsmaßnahmen Security Group NACL Praktisches Beispiel #1 Praktisches Beispiel #2 Routing Table und Internet Gateway VPC: Endpoints, Peering und Transit Gateways AWS Shield AWS WAF und Firewall Manager AWS Reference Architecture Quiz: Sicherheitsaspekte im AWS Netzwerk Abschluss Fazit und Kursabschluss Über den Trainer:Max Engelhardt ist seit 2013 freiberuflicher IT-Sicherheitsberater. Er berät Kunden in allen Aspekten der IT-Sicherheit in Form von Penetrationstests und Risikoeinschätzungen sowie beim Aufbau von SIEM/SOC-Systemen. Seine Stärke liegt darin, Schwachstellen in Netzwerken zu identifizieren und Verteidigungsstrategien zu entwickeln. Neben seiner Haupttätigkeit ist er Tutor an der EURO-FH und Bug Bounty Hunter bei Plattformen wie HackerOne oder Bugcrowd.So lernen Sie mit diesem Videokurs:In den Videokursen von heise Academy lernen Sie IT-Themen anschaulich und verständlich. In den Videos schauen Sie den Experten bei der praktischen Arbeit zu und lassen sich dabei alles genau erklären. Das Wissen ist in kleine Lernschritte und Aufgaben unterteilt. Sie können den Kurs Lektion für Lektion durcharbeiten oder gezielt zu Themen springen, die Sie interessieren. Die persönliche Lernumgebung der heise Academy hält viele Funktionen für Sie bereit, die Ihnen beim Lernen helfen können:Flexibler Videoplayer mit vielen SteuerungsmöglichkeitenWissensquizzes zur LernkontrolleLernhistorie und LernfortschrittLesezeichen und Notizen Volltextsuche in den VideosFrage-den-Experten-ModulÜbungsmaterial zum MitmachenResponsive Web-App und Videostreaming für alle EndgeräteTechnische Voraussetzungen:Für diesen Videokurs wird lediglich ein Browser (mit eingeschalteter JavaScript-Funktionalität) und eine Internetverbindung benötigt.

Sicherheit ist ein Thema, das extrem wichtig ist und sich gleichzeitig größtenteils “hinter den Kulissen” abspielt. Zusammen mit der damit verbundenen Verantwortung wird das Thema Security daher oft gemieden, obwohl die Nachfrage und der Bedarf an entsprechenden Entwicklern stetig steigt.In diesem Kurs zeigt Ihnen Thomas Kruse Schritt für Schritt, wie Sie Ihre Anwendung mit Spring Security absichern können. Dazu erweitern Sie eine vorbereitete Beispielanwendung, um sich mit den verschiedenen Aspekten vertraut zu machen. Natürlich sind alle Zwischenstände bereits implementiert, damit Sie alles gut nachvollziehen können. Und auch das Thema Testen kommt nicht zu kurz.Wenn Sie bisher noch nicht mit Spring Security gearbeitet haben, dann ist dieser Kurs genau das Richtige für Sie.Länge: 04:02 Stunden Alle Video-Lektionen im Überblick: Herzlich willkommen zu diesem Kurs Einführung Kapitelüberblick Vorstellung Beispielanwendung Nachvollziehbarkeit auf Datenebene sicherstellen Einführung der Begriffe Authentifizierung und Autorisierung Spring Security aktivieren Login mit Formular umsetzen Verwendung der HTTP Session Einstieg in Spring Boot Security Autoconfiguration Verwendung von UserDetails Design mit User Details Manager Sicherer Umgang mit Passwörtern durch Password encoder Quiz: Grundlagen Basiskonzepte: Nutzer, Rollen, Rechte Kapitelüberblick Einfache Entwicklung dank In Memory User Manager Sichere Oberfläche durch Integration mit Thymeleaf Übung: Anzeige User Infos Beispielumsetzung Anzeige User Infos Einsatz von Rollen und Rechten Erstellung eines Admin Nutzers Übung: Conditional Rendering Bereitstellung spezieller Admin Ansichten Security Infos im Controller nutzen Wiederholung Ablauf von Request Nachvollziehbarkeit von Änderungen mit Userinformationen Quiz: Basiskonzepte: Nutzer, Rollen, Rechte Absicherung von Anwendungsbereichen Kapitelüberblick Erstellung einer eigenen Security Filter Chain Requesthandling definieren mit Filter Chain Matcher Absicherung der Trainings-Route in der Anwendung Einsatz von HTTP Security Headern Sicherheit in der Tiefe: Method Security Detaillierte Konfiguration mit Pre- und Post-Authorize Quiz: Absicherung von Anwendungsbereichen Nutzer in der Datenbank verwalten Kapitelüberblick Nutzerverwaltung mit JDBC UserManager Vorbereitung von MariaDB als Datenbank Datenbankschema in MariaDB erstellen Nutzung von JPA für Nutzer Entities Anpassung des Schemas für JPA Entwicklung eines JPA Userdetailsmanagers Umgang mit Test Daten Quiz: Nutzer in der Datenbank verwalten Oberfläche zur Nutzeradministration Kapitelüberblick Erstellung eines Bereichs zur Nutzerverwaltung Implementierung Controller zur Nutzerverwaltung Anzeige bestehender User Nutzer per Formular anlegen Implementierung Logik zum Nutzer anlegen Nutzer löschen Quiz: Oberfläche zur Nutzeradministration Erweiterete Aspekte konfigurieren Kapitelüberblick Anpassung der Login Ansicht Individuelle Logout Ansicht Absicherung von Actuator Endpoints Konfiguration von Stateless Authentifizierung Authentifizierte HTTP Aufrufe als Client Implementierung Info Endpoint Quiz: Erweiterte Aspekte konfigurieren Anwendung testen Intro Einführung in automatisierte Tests mit Spring Security Verwendung von Mockuser Anonymous User zur Testvalidierung Einsatz spezieller Testkonfigurationen Quiz: Anwendung testen Abschluss Fazit und Kursabschluss Über den Trainer:Thomas Kruse ist Geschäftsführer der trion development GmbH und unterstützt Unternehmen als Architekt, Coach und Trainer. Seine Schwerpunkte sind Java-basierte Webanwendungen sowie Cloud- und Container-Technologien. In seiner Freizeit engagiert er sich für OpenSource-Projekte und organisiert die Java User Group und die Frontend Freunde in Münster.So lernen Sie mit diesem Videokurs:In den Videokursen der heise Academy lernen Sie IT-Themen anschaulich und verständlich. In den Videos schauen Sie Experten bei der praktischen Arbeit zu und lassen sich alles genau erklären. Das Wissen ist in viele kleine Lernschritte und Aufgaben unterteilt - Sie können den Kurs Lektion für Lektion durcharbeiten oder gezielt zu Themen springen, die Sie interessieren. Die persönliche Lernumgebung der heise Academy bietet Ihnen viele Funktionen, die Sie beim Lernen unterstützen:Flexibler Videoplayer mit vielen SteuerungsmöglichkeitenWissensquizzes zur LernkontrolleLernhistorie und LernfortschrittLesezeichen und Notizen Volltextsuche in den VideosFrage-den-Experten-ModulÜbungsmaterial zum MitmachenResponsive Web-App und Videostreaming für alle EndgeräteTechnische Voraussetzungen:Für diesen Videokurs wird lediglich ein Browser (mit eingeschalteter JavaScript-Funktionalität) und eine Internetverbindung benötigt.

MS und AD absichern - Videokurse

Die Nutzung von Microsoft 365 ist mittlerweile in vielen Unternehmen Standard und gehört längst zu einem modernen Arbeitsplatz. Viele Vorteile wie standardisierte Konfigurationen erleichtern den Umzug in die Cloud. Doch Sicherheit und Zugriffskontrolle dürfen angesichts der Bedeutung von Unternehmensdaten nicht vernachlässigt werden. Die gute Nachricht: Microsoft liefert in seinen Lizenzpaketen einige gute Möglichkeiten zum Schutz von Cloud-Diensten und -Anwendungen gleich mit.Dieser Kurs richtet sich an Administratoren, die einen Microsoft 365 Account absichern und in einer hybriden Umgebung mit Active Directory arbeiten. Der IT-Spezialist Tom Wechsler stellt nützliche Sicherheitsfunktionen vor. Sie lernen, wie Sie den Benutzerzugriff auf die Ressourcen Ihrer Organisation absichern können, befassen sich mit dem Schutz von Benutzerpasswörtern, der Multi-Faktor-Authentifizierung, der Aktivierung von Azure Identity Protection, der Einrichtung und Verwendung von Azure AD Connect und machen sich mit der Zugriffskontrolle in Microsoft 365 vertraut.Dieser Kurs kann zur Vorbereitung auf die Zertifizierung "Microsoft 365 Certified: Security Administrator Associate" genutzt werden.Voraussetzung für die Teilnahme sind grundlegende Kenntnisse in der Administration von Microsoft 365 sowie im Bereich IT-Sicherheit. Erste Erfahrungen mit der Microsoft Security Suite, dem Security & Compliance Center, dem Azure Active Directory und dem Endpoint Manager sind von Vorteil, aber nicht zwingend erforderlich.Länge: 03:38 Stunden Alle Video-Lektionen im Überblick: Herzlich willkommen zu diesem Kurs Sichere Microsoft-365-Hybridumgebungen Kapitelüberblick Das Szenario Identitäten Die lokalen Konten für die Synchronisation vorbereiten Die Konten für die Synchronisation erstellen Azure AD Connect installieren Azure AD Connect konfigurieren Azure AD Hybrid Join Eine Gruppenrichtlinie für Azure AD Hybrid Join Azure AD Connect Health Quiz: Sichere Microsoft-365-Hybridumgebungen Identitäten und Authentifizierungsmethoden Kapitelüberblick Gruppen in der Microsoft Cloud Azure AD Password Protection Azure AD externe Konten Self-Service Password Reset Multi-Faktor-Authentifizierung pro Benutzer Monitoring der Multi-Faktor-Authentifizierung Geräteauthentifizierung Quiz: Identitäten und Authentifizierungsmethoden Implementierung von Conditional Access Kapitelüberblick Einführung Conditional Access Policy Einrichten einer Conditional Access Policy Conditional Access Policy und Geräte Conditional Access Policy und Locations Conditional Access Policy und What if Quiz: Implementierung von Conditional Access Implementierung von Rollen und Rollengruppen Kapitelüberblick Einführung administrative Rollen Zuweisen einer Rolle Rollenzuweisung testen Rollenzuweisung einer Gruppe Konzept der am wenigsten privilegierten Rollen Quiz: Implementierung von Rollen und Rollengruppen Identitätsmanagement konfigurieren und verwalten Kapitelüberblick Einführung Privileged Identity Management PIM Eligible Assignment konfigurieren PIM testen Erstellen eines Access Packages Access Packages testen Erstellen eines Access Review Access Review testen Administrative Units Quiz: Identitätsmanagement konfigurieren und verwalten Implementierung von Azure AD Identity Protection Kapitelüberblick User Risk Policy Sign-in Risk Policy MFA Policy Berichte Risky Konten untersuchen Quiz: Implementierung von Azure AD Identity Protection Implementierung und Verwaltung von Microsoft Defender for Identity Kapitelüberblick Einführung Microsoft Defender for Identity Microsoft Defender for Identity Portal erstellen Sensor installieren Eventlogs konfigurieren Ereignis untersuchen Quiz: Implementierung und Verwaltung von Microsoft Defender for Identity Schutz vor Gerätebedrohungen implementieren Kapitelüberblick Einführung Microsoft Defender for Endpoint Onboarding Endpoint Manager Admin Center Weitere Systeme einbinden Erweiterte Funktionen Geräte Gruppen Regeln erstellen Sicherheitsempfehlungen Materialien zum Kurs Quiz: Schutz vor Gerätebedrohungen implementieren Abschluss Fazit und Kursabschluss Über den Trainer:Tom Wechsler ist seit mehr als 20 Jahren professionell in der Informatikbranche tätig. Seit 2007 arbeitet er als selbstständiger Cloud Solution Achitect, Cyber Security Analyst und Trainer. Der charismatische Schweizer hat es sich zum Ziel gemacht, die komplexe Welt der Informatik anhand von Lernvideos so verständlich wie möglich zu erklären. So gelingt es ihm in seinen Kursen, auch komplexe Themen und Zusammenhänge verständlich zu vermitteln. Tom Wechslers Schwerpunkte liegen auf Microsoft Azure und in den Bereichen Netzwerktechnik (Cisco), Microsoft 365, Windows Server und Active Directory.So lernen Sie mit diesem Videokurs:In den Videokursen von heise Academy lernen Sie IT-Themen anschaulich und verständlich. In den Videos schauen Sie den Experten bei der praktischen Arbeit zu und lassen sich dabei alles genau erklären. Das Wissen ist in kleine Lernschritte und Aufgaben unterteilt, sodass Sie den Kurs Lektion für Lektion durcharbeiten oder gezielt zu Themen springen können, die Sie interessieren. Die persönliche Lernumgebung der heise Academy hält viele Funktionen für Sie bereit, die Ihnen beim Lernen helfen können:Flexibler Videoplayer mit vielen SteuerungsmöglichkeitenWissensquiz zur LernkontrolleLernhistorie und LernfortschrittLesezeichen und Notizen Volltextsuche in den VideosFrage-den-Experten-ModulÜbungsmaterial zum MitmachenResponsive Web-App und Videostreaming für alle EndgeräteTechnische Voraussetzungen:Für diesen Videokurs wird lediglich ein Browser (mit eingeschalteter JavaScript-Funktionalität) und eine Internetverbindung benötigt.

IT-Umgebungen werden durch die Cloud-Transformation immer komplexer und erfordern daher deutlich mehr Aufmerksamkeit und zuverlässige Lösungen, um IaaS (Infrastructure as a Service), PaaS (Platform as a Service) und SaaS (Software as a Service) zu schützen.Microsoft unterstützt Sie dabei mit zeitgemäßen Security- und Compliance-Lösungen und bietet sichere und moderne Technologien wie Microsoft Defender, Microsoft Sentinel, Defender for Cloud Apps oder Azure Information Protection, um die Daten in Azure und Microsoft 365 zu sichern.In diesem Kurs zeigt Ihnen IT-Experte Tom Wechsler, wie Sie den Betrieb Ihrer Microsoft 365-Umgebung absichern und Ihre Microsoft 365- und Hybrid-Umgebung sicher implementieren, verwalten und überwachen. Sie lernen, wie Sie Cloud-Dienste optimal konfigurieren, Cloud-Workloads und -Anwendungen vor Bedrohungen schützen und den Zugriff auf wichtige Cloud-Anwendungen und -Ressourcen kontrollieren.Voraussetzung für die Teilnahme sind Grundkenntnisse in der Administration von Microsoft 365 sowie in den Bereichen IT-Sicherheit und Computernetzwerke. Erste Erfahrungen mit der Microsoft Security Suite, dem Security & Compliance Center, dem Azure Active Directory und dem Endpoint Manager sind von Vorteil, aber nicht zwingend erforderlich.Dieser Kurs kann als Vorbereitung für die Zertifizierung „Microsoft 365 Certified: Security Administrator Associate“ genutzt werden.Länge: 04:15 Stunden Alle Video-Lektionen im Überblick Herzlich willkommen zu diesem KursImplementierung und Verwaltung von Microsoft Defender für Office 365 Kapitelüberblick DomainKeys Identified Mail (DKIM) Einrichten einer Anti-Phishing-Richtlinie Enable Organization Customization DKIM aktivieren Anti-Spam-Richtlinie eingehend Anti-Spam-Richtlinie ausgehend Anti-Schadsoftware-Richtlinie Richtlinie „Sichere Anlagen“ Richtlinie „Sichere Links“ Quarantäne-Richtlinie Quarantäne-Benachrichtigungen Angriffssimulationstraining Implementierung und Verwaltung von Microsoft Defender für Cloud Apps Kapitelüberblick Einführung Microsoft Defender for Cloud Apps Allgemeine Einstellungen Connectors Momentaufnahme untersuchen Protokollsammler Ermitteln und untersuchen Erstellen von Richtlinien Integration Microsoft 365 Defender Überwachung der Microsoft-365-Sicherheit mit Microsoft Sentinel Kapitelüberblick Einführung Microsoft Sentinel Data Connectors Datenaufbewahrungsrichtlinie Analytics Untersuchung eines Incident Playbooks Workbooks Hunting Verwaltung sensibler Informationen Kapitelüberblick Einführung sensible Daten Erstellen eines vertraulichen Informationstyps Testen des vertraulichen Informationstyps Vertraulicher Informationstyp mit Wörtern Verwalten von Data Loss Prevention (DLP) Kapitelüberblick Einführung Data Loss Prevention Data Loss Prevention Policy Data Loss Prevention Policy testen Zusätzliche Richtlinie Datenverwaltung einrichten Kapitelüberblick Einführung Datenklassifizierung Enable Labels für Sites und Teams Bezeichner für Gruppen und Sites Bezeichnungsrichtlinie Automatische Bezeichnung Datenaufbewahrung verwalten Kapitelüberblick Einführung Aufbewahrungsrichtlinien Zusätzliche Aufbewahrungsrichtlinie Aufbewahrungsbezeichner Bezeichnungsrichtlinie Bezeichnungen automatisch zuweisen Inhaltssuche, Analyse von Audit-Protokollen und eDiscovery Kapitelüberblick Überwachungsprotokollierung einschalten Aktivitäten durchsuchen Aktivitäten- und Inhalts-Explorer Inhaltssuche Inhaltssuche und Überwachen eDiscovery-Fall erstellen Automatisches Bezeichnen prüfen Materialien zum Kurs Abschluss Fazit und Kursabschluss Über den Trainer:Tom Wechsler ist seit über 20 Jahren in der IT-Branche tätig. Seit 2007 arbeitet er als selbstständiger Cloud Solution Architect, Cyer Security Analyst und Trainer. Der charismatische Schweizer hat es sich zum Ziel gesetzt, die komplexe Welt der Informatik mit Hilfe von Lernvideos so verständlich wie möglich zu erklären. So gelingt es ihm in seinen Kursen, auch komplexe Themen und Zusammenhänge verständlich zu vermitteln. Die Schwerpunkte von Tom Wechsler liegen in den Bereichen Netzwerktechnik (Cisco), Microsoft Azure, Microsoft 365, Windows Server und Active Directory.So lernen Sie mit diesem Videokurs:In den Videokursen der heise Academy lernen Sie IT-Themen anschaulich und verständlich. In den Videos schauen Sie Experten bei der praktischen Arbeit zu und lassen sich alles genau erklären. Das Wissen ist in kleine Lernschritte und Aufgaben unterteilt, so dass Sie den Kurs Lektion für Lektion durcharbeiten oder gezielt zu Themen springen können, die Sie interessieren. Die persönliche Lernumgebung der heise Academy bietet Ihnen viele Funktionen, die Sie beim Lernen unterstützen:Flexibler Videoplayer mit vielen SteuerungsmöglichkeitenWissensquiz zur LernkontrolleLernhistorie und LernfortschrittLesezeichen und Notizen Volltextsuche in den VideosFrage-den-Experten-ModulÜbungsmaterial zum MitmachenResponsive Web-App und Videostreaming für alle EndgeräteTechnische Voraussetzungen:Für diesen Videokurs wird lediglich ein Browser (mit eingeschalteter JavaScript-Funktionalität) und eine Internetverbindung benötigt.

Cyber-Kriegsführung und Cyber-Kriminalität haben in einem Rekordtempo zugenommen. Dabei stellt das Active Directory aufgrund seiner Komplexität in Unternehmensumgebungen einen besonders sensiblen Angriffspunkt dar. Wird es von externen Angreifern erfolgreich attackiert, steht nicht nur die gesamte Produktion auf dem Spiel. Hacker zielen darauf ab, geheime Informationen von Organisationen zu enthüllen, einen Denial of Service zu erzeugen oder sogar die Infrastruktur zu zerstören. Um in das zentrale Benutzer- und Rechteverwaltungssystem einzudringen und dort ihre eigenen Rechte durchzusetzen, nutzen sie vorhandene Schwachstellen.In diesem Kurs lernen Sie diese Schwachstellen und damit mögliche Angriffspunkte kennen, um eine Active-Directory-Implementierung aufzusetzen, die diesen Angriffen standhält. Tom Wechsler erklärt Ihnen, wie Sie Ihre bestehende Infrastruktur erweitern können, wie Sie das Windows Server Betriebssystem und die Active Directory Konten sicherer machen und wie Sie dafür den „Microsoft Defender for Identity“ und den „Microsoft Defender for Endpoint“ einsetzen können. Außerdem lernen Sie, wie Sie Windows Server Sicherheitsprobleme mit Azure Services identifizieren und wie Sie Festplatten- und Netzwerksicherheit im Windows Betriebssystem einrichten.Um an diesem Kurs teilnehmen zu können, sollten Sie über Grundkenntnisse von Windows Active Directory, dem Windows-Betriebssystem (Server/Client), Microsoft 365 und Microsoft Azure verfügen. Wenn Sie aktiv mitarbeiten möchten, sollten Sie in der Lage sein, eine Testumgebung (z.B. mit Hyper-V) einzurichten. Für die hybride Konfiguration benötigen Sie die notwendigen Microsoft 365 Lizenzen/Pläne (es können Kosten entstehen).Länge: 4:44 Stunden Alle Video-Lektionen im Überblick: Herzlich willkommen zu diesem KursEinführung Sicherheit und Erweitern der bestehenden Infrastruktur Intro Testumgebung einrichten Einführung in das Thema Sicherheit Active-Directory-Domänendienste auf Core01 installieren Core01 zum DC hochstufen Konzept eines schreibgeschützten Domänencontrollers Install from Media (IFM) erstellen RODC01 hochstufen Quiz: Einführung Sicherheit und Erweitern der bestehenden Infrastruktur Sicheres Windows-Server-Betriebssystem Intro Einführung in die Microsoft Defender Suite Lokale und Gruppenrichtlinien Exploit-Schutz Defender Credential Guard Defender for Endpoint Weitere Defender-Schutzfunktionen Microsoft Defender Smartscreen Windows Update Quiz: Sicheres Windows-Server-Betriebssystem Sicherheit von Active-Directory-Konten konfigurieren Intro Kennwort- und Kontosperrungsrichtlinien Password Security Object (PSO) Einführung in Azure Active Directory Password Protection Azure Active Directory Password Protection einrichten Die Herausforderung mit den lokalen Admin-Kennwörtern LAPS Vorbereitung LAPS Installation und Konfiguration Die Gruppe geschützte Benutzer Authentication Policy und Authentication Policy Silos Die Standard-Gruppenrichtlinien konfigurieren Die Objektverwaltung zuweisen Power Just Enough Administration Quiz: Konfigurieren der Sicherheit von Active-Directory-Konten Microsoft Defender for Identity Intro Einführung Defender for Identity Microsoft Defender for Identity – das Portal eröffnen Sensor installieren Sensor Troubleshooting Windows Eventlogs konfigurieren Objektüberwachung konfigurieren Das neue Portal Quiz: Microsoft Defender for Identity Windows Server-Sicherheitsprobleme mit Azure-Diensten identifizieren Intro Einführung Microsoft Defender for Endpoint Onboarding der Systeme Die erweiterten Funktionen Defender for Servers Microsoft Sentinel Defender for Endpoint in Aktion Quiz: Windows-Server-Sicherheitsprobleme mit Azure-Diensten identifizieren Netzwerk- und Festplattensicherheit in Windows-Systemen Intro Aufruf einer Freigabe Freigabe Dateizugriff verschlüsseln Verbindungssicherheitsregeln Windows Firewall für Gruppenrichtlinienupdate Bitlocker Client Bitlocker ohne TPM aktivieren Bitlocker Wiederherstellungsinformationen in Active Directory speichern Quiz: Netzwerk- und Festplattensicherheit in Windows-Systemen Fazit und Kursabschluss Über den Trainer:Tom Wechsler ist seit über 20 Jahren in der IT-Branche tätig. Seit 2007 arbeitet er als selbstständiger Cloud Solution Architect, Cyber Security Analyst und Trainer. Der charismatische Schweizer hat es sich zum Ziel gesetzt, die komplexe Welt der Informatik mit Hilfe von Lernvideos so verständlich wie möglich zu erklären. So gelingt es ihm in seinen Kursen, auch komplexe Themen und Zusammenhänge verständlich zu vermitteln. Die Schwerpunkte von Tom Wechsler liegen in den Bereichen Netzwerktechnik (Cisco), Microsoft Azure, Microsoft 365, Windows Server und Active Directory.So lernen Sie mit diesem Videokurs:In den Videokursen der heise Academy lernen Sie IT-Themen anschaulich und verständlich. In den Videos schauen Sie Experten bei der praktischen Arbeit zu und lassen sich alles genau erklären. Das Wissen ist in kleine Lernschritte und Aufgaben unterteilt, so dass Sie den Kurs Lektion für Lektion durcharbeiten oder gezielt zu Themen springen können, die Sie interessieren. Die persönliche Lernumgebung der heise Academy bietet Ihnen viele Funktionen, die Sie beim Lernen unterstützen:Flexibler Videoplayer mit vielen SteuerungsmöglichkeitenWissensquiz zur LernkontrolleLernhistorie und LernfortschrittLesezeichen und Notizen Volltextsuche in den VideosFrage-den-Experten-ModulÜbungsmaterial zum MitmachenResponsive Web-App und Videostreaming für alle EndgeräteTechnische Voraussetzungen:Für diesen Videokurs werden lediglich ein Browser (mit eingeschalteter JavaScript-Funktionalität) und eine Internetverbindung benötigt.

Hardware

Security Token

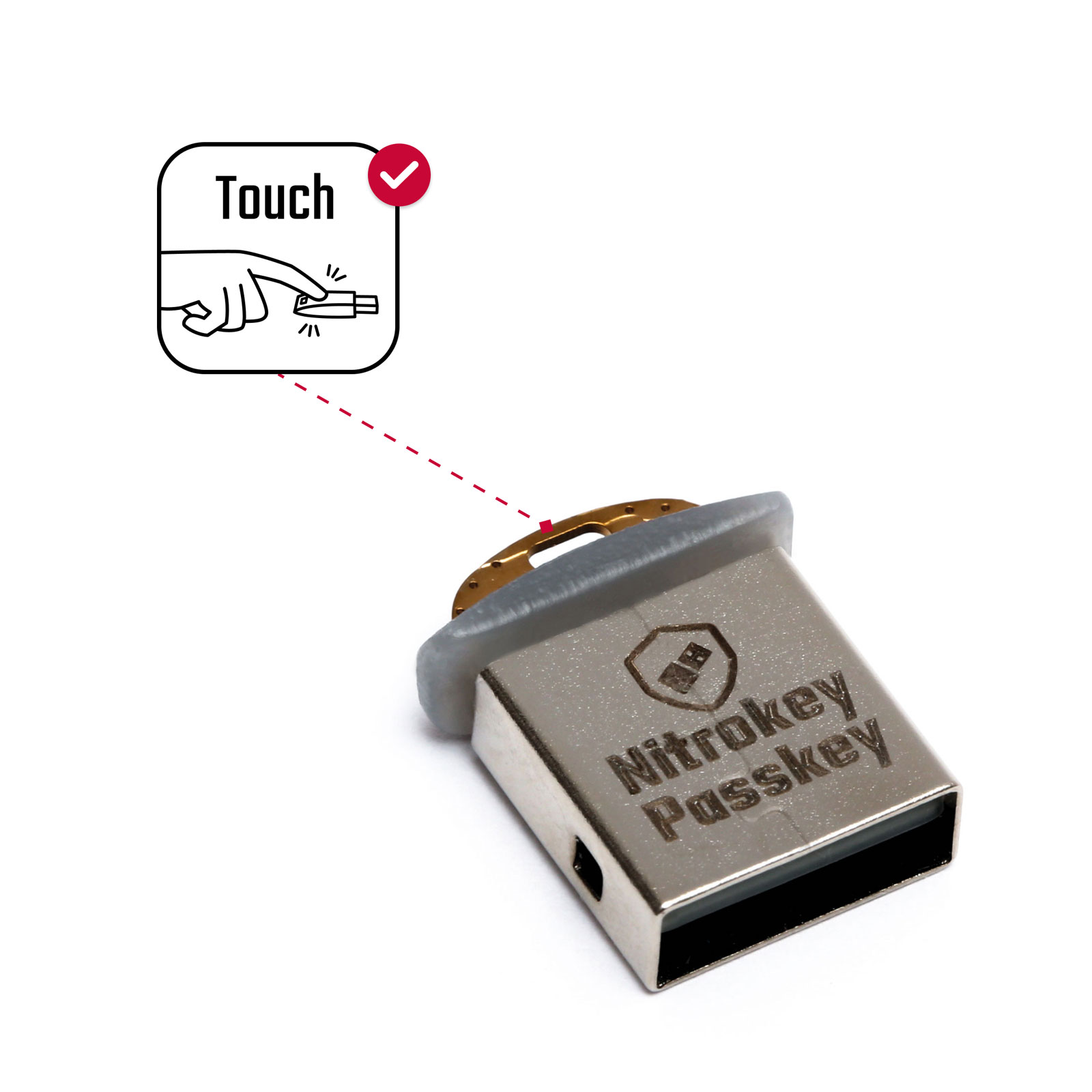

Mit dem Nitrokey Passkey schützen Sie Ihre Accounts zuverlässig gegen Phishing und Passwort-Diebstahl. Das Gerät erlaubt das super einfache und sichere passwortlose Login sowie Zweifaktor-Authentifizierung (2FA) mittels des modernen WebAuthn bzw. FIDO2 Standards. Dieser Standard wird von immer mehr Webseiten unterstützt und hat das Ziel, klassische Passwörter zu ersetzen. Das Gerät hat ein praktisches USB-A Mini Format und passt somit an jedes Schlüsselbund.Der Nitrokey Passkey basiert auf unserem modernen, von Grund auf in Rust neu entwickeltem Nitrokey 3. Er richtet sich an Menschen und Organisationen die einen günstigen Security Key zur sicheren Anmeldung benötigen, aber den großen Funktionsumfang des Nitrokey 3 (Verschlüsselung, OpenPGP, Passwörter, OTP, PIV, Secure Element) nicht brauchen.Vertrauenswürdig dank Open Source; Qualität made in Germany.AnwendungsfälleFür privat und Unternehmen - Schutz gegen Massenüberwachung und HackerPasswortlose AnmeldungVergessen Sie Ihr Passwort zur Anmeldung und verwenden Sie stattdessen den Nitrokey zum passwortlosen Login.Online-Accounts mittels Zwei-Faktor-Authentisierung (2FA) schützenNitrokey ist Ihr Schlüssel zum sicheren Login an Webseiten (z. B. Google, Facebook; Übersicht auf www.dongleauth.com. Mittels FIDO2 bleiben Ihre Accounts auch dann sicher, falls Ihr Passwort gestohlen werden sollte.Phishing-SchutzBei der Verwendung von FIDO wird die jeweilige Domain automatisch überprüft und die Benutzer effektiv gegen Phishing-Angriffe geschützt.Für Firmen - Schutz gegen Hacker und IndustriespionagePasswortlose Anmeldung an Windows 11 ComputernMitarbeiter melden sich zukünftig an ihre, mittels Microsoft Entra ID (Azure Active Directory) verwalteten, Windows 11 Pro Computer ohne Passwörter an. Dazu ist lediglich ein Nitrokey nötig.Passwortlose Anmeldung an eigenen Enterprise-SystemenErsetzen Sie Ihre Passwort-Policy, unerlaubte Passwort-Zettel und aufwendiges Passwort-Reset durch passwortloses Login mit dem Nitrokey. Sicherheit und Akzeptanz durch Einfachheit. Wir beraten Sie gerne bei der Integration.Für IT-Administratoren und Sicherheitsexperten – kritische Infrastruktur schützenServer sicher mit SSH administrierenHaben Sie Ihren SSH-Schlüssel immer sicher im Nitrokey dabei. Ihr Schlüssel ist PIN-geschützt und kann nicht aus dem Nitrokey exportiert/gestohlen werden. Somit entfällt das unsichere und lästige Synchronisieren von Schlüsseldateien auf Clientsystemen.Internet of Things (IoT) und eigene Produkte schützenSchützen Sie Ihre eigenen Hardware-Produkte durch Integration des Nitrokeys. Ideal zur Fernwartung und zur Gewährleistung der Produktechtheit.FunktionenFIDO U2F, FIDO2 zum passwortlosem LoginBei der einfachen Benutzbarkeit setzt FIDO neue Maßstäbe und erzielt somit hohe Akzeptanz. FIDO schützt Ihre Accounts zuverlässig gegen Passwortdiebstahl und gegen Phishing.SicherheitstechnologieDer Nitrokey Passkey basiert auf einer neuartigen Sicherheitsarchitektur:Die gesamte Firmware ist in der speichersicheren Programmiersprache Rust entwickelt. Dadurch werden potentiell sicherheitskritische Speicherfehler vermieden.Die Firmware basiert auf dem in Rust entwickelten Framework Trussed, welches für sicherheitskritische Embedded-Systeme ausgelegt ist. Trussed realisiert u.a. kryptographische Operationen. Natürlich ist der Code als Open Source veröffentlicht.Die Hardware basiert auf dem Mikroprozessor nRF52, welcher über zahlreiche Sicherheitsfunktionen verfügt, wie z.B. Secure Boot, ARM TrustZone, Physical Unclonable Functions (PUF).Wie bei allen Entwicklungen von Nitrokey, ist auch der Nitrokey Passkey open source, so dass die sichere Implementierung von jedem begutachtet werden kann.Unterstützte Systeme und SchnittstellenBetriebssysteme: Windows, macOS, Linux, BSD, Android, iOSSchnittstellen: FIDO2, FIDO U2FÜbersicht einiger Webseiten mit Zweifaktorauthentisierung auf www.dongleauth.com

Der neue Nitrokey 3 ist der beste Nitrokey der je entwickelt wurde. Er bietet erstmals NFC, USB-A. Der Nitrokey 3 vereint die Funktionen vorheriger Nitrokey Modelle: FIDO2, Einmalpasswörter, OpenPGP Chipkarte, Curve25519, Passwort-Manager, Common Criteria EAL 6+ zertifiziertes Secure Element, Firmware-Updates. Damit werden Ihre Accounts zuverlässig gegen Phishing und Passwort-Diebstahl geschützt und Ihre Kommunikation und Daten verschlüsselt. Mit starker Hardware-Verschlüsselung, vertrauenswürdig dank Open Source, Qualität made in Germany.WICHTIGER HINWEIS !!!Das ausgelieferte Gerät unterstützt FIDO2 und FIDO U2F und beinhaltet bereits die Hardware (inkl. Secure Element) für alle aufgeführten Funktionen. Weitere Funktionen wie Einmalpasswörter, Passwortmanager und OpenPGP Chipkarte werden nicht zum Auslieferungszeitpunkt implementiert sein, sondern später per Firmware-Updates bereitgestellt.AnwendungsfälleFür privat und Unternehmen - Schutz gegen Massenüberwachung und HackerPasswortlose AnmeldungVergessen Sie Ihr Passwort zur Anmeldung an Microsoft-Diensten (z. B. Office 365) und Nextcloud und verwenden Sie stattdessen den Nitrokey zum passwortlosen Login.Online-Accounts mittels Zwei-Faktor-Authentisierung (2FA) schützenNitrokey ist Ihr Schlüssel zum sicheren Login an Webseiten (z. B. Google, Facebook; Mittels FIDO2, FIDO U2F, oder Einmalpasswörtern (OTP) bleiben Ihre Accounts auch dann sicher, falls Ihr Passwort gestohlen werden sollte.Phishing-SchutzBei der Verwendung von FIDO wird die jeweilige Domain automatisch überprüft und die Benutzer effektiv gegen Phishing-Angriffe geschützt.Mobile Nutzung mit SmartphonesMittels FIDO und NFC können Sie auch an Android und iPhone Smartphones sicher auf Ihre Accounts zugreifen.Daten und E-Mails verschlüsselnVerschlüsseln Sie Ihre E-Mails mit GnuPG, OpenPGP, S/MIME, Thunderbird oder Outlook. Verschlüsseln Sie gesamte Festplatten mittels TrueCrypt/VeraCrypt, LUKS oder einzelne Dateien mittels GnuPG. Ihre privaten Schlüssel werden sicher im Nitrokey gespeichert und können nicht exportiert/gestohlen werden.Für Firmen - Schutz gegen Hacker und IndustriespionagePasswortlose Anmeldung an Windows 10 ComputernMitarbeiter melden sich zukünftig an ihre, mittels Azure Active Directory verwalteten, Windows 10 Pro Computer ohne Passwörter an. Dazu ist lediglich ein Nitrokey 3 nötig.Passwortlose Anmeldung an eigenen Enterprise-SystemenErsetzen Sie Ihre Passwort-Policy, unerlaubte Passwort-Zettel und aufwendiges Passwort-Reset durch passwortloses Login mit dem Nitrokey 3. Sicherheit und Akzeptanz durch Einfachheit. Wir beraten Sie gerne bei der Integration.Für IT-Administratoren und Sicherheitsexperten – kritische Infrastruktur schützenServer sicher mit SSH administrierenHaben Sie Ihren SSH-Schlüssel immer sicher im Nitrokey dabei. Ihr Schlüssel ist PIN-geschützt und kann nicht aus dem Nitrokey exportiert/gestohlen werden. Somit entfällt das unsichere und lästige Synchronisieren von Schlüsseldateien auf Clientsystemen.Internet of Things (IoT) und eigene Produkte schützenSchützen Sie Ihre eigenen Hardware-Produkte durch Integration des Nitrokeys. Ideal zur Fernwartung und zur Gewährleistung der Produktechtheit.Kryptographische Schlüssel sicher speichernSpeichern Sie kryptographische Schlüssel und Zertifikate sicher im Nitrokey und verhindern so deren Diebstahl.BIOS-Integrität von Computern schützenMittels des Nitrokey und Measured Boot wird die Integrität des Computer-BIOS/Firmware überprüft und somit gegen Evil Maid Angriffe geschützt. Die farbliche LED des Nitrokey signalisiert, ob das BIOS integer ist (grün) oder eine Manipulation erkannt wurde (rot). Kompatibel z.B. mit NitroPads.FunktionenFIDO U2F, FIDO2 zum passwortlosem LoginBei der einfachen Benutzbarkeit setzt FIDO neue Maßstäbe und erzielt somit hohe Akzeptanz. FIDO schützt Ihre Accounts zuverlässig gegen Passwortdiebstahl und gegen Phishing.Einmalpasswörter zum Schutz von Accounts gegen IdentitätsdiebstahlSchützen Sie Ihre Accounts gegen Identitätsdiebstahl. Einmalpasswörter werden im Nitrokey generiert und dienen als zweiter Authentifizierungsfaktor für Logins (zusätzlich zu Ihrem normalen Passwort). Somit bleiben Ihre Accounts auch bei gestohlenem Passwort sicher.Sichere Speicherung kryptografischer SchlüsselSpeichern Sie Ihre privaten Schlüssel für die Verschlüsselung von E-Mails, Festplatten oder einzelnen Dateien sicher im Nitrokey. So sind diese gegen Verlust, Diebstahl und Computerviren geschützt und immer dabei. Schlüsselbackups schützen gegen Verlust.PasswortmanagerSpeichern Sie Ihre Passwörter sicher verschlüsselt im integrierten Passwortmanager. So haben Sie Ihre Passwörter immer dabei und sie bleiben auch bei Verlust des Nitrokeys geschützt.Integritätsüberprüfung / ManipulationserkennungÜberprüfen Sie die Integrität vom Computer-BIOS mittels Verified Boot. Die farbliche LED des Nitrokey signalisiert, ob das BIOS integer ist (grün) oder eine Manipulation erkannt wurde (rot). Unterstützte Computer erfordern ein BIOS auf Basis von Coreboot und Heads wie z.B. das NitroPad.SicherheitstechnologieDer Nitrokey 3 basiert auf einer neuartigen Sicherheitsarchitektur:Die gesamte Firmware ist in der speichersicheren Programmiersprache Rust entwickelt. Dadurch werden potentiell sicherheitskritische Speicherfehler vermieden. Die Firmware basiert auf dem in Rust entwickelten Framework Trussed, welches für sicherheitskritische Embedded-Systeme ausgelegt ist und in Zusammenarbeit mit unserem Partner Solokey entwickelt wird. Trussed realisiert u.a. kryptographische Operationen. Natürlich ist der Code als Open Source veröffentlicht.Die Hardware basiert auf dem Mikroprozessor LPC55S6x oder nRF52, welcher über zahlreiche Sicherheitsfunktionen verfügt, wie z.B. Secure Boot, ARM TrustZone, Physical Unclonable Functions (PUF).Zusätzlich wird für den kryptographischen Speicher ein Secure Element (SE050), quasi eine Chipkarte, verwendet. Dieses wurde bis zur Betriebssystem-Ebene nach Common Criteria EAL 6+ sicherheitszertifiziert und entspricht somit auch hohen Sicherheitsanforderungen. Aufgrund des Strombedarfs kann das sichere Element nur per USB aber nicht per NFC verwendet werden.Wie bei allen Entwicklungen von Nitrokey, ist auch der Nitrokey 3 open source, so dass die sichere Implementierung von jedem begutachtet werden kann.Unterstützte Systeme und SchnittstellenBetriebssysteme: Windows, macOS, Linux, BSDSchnittstellen: Microsoft CSP, OpenPGP, S/MIME, X.509, PKCS#11, OpenSC, FIDO2, FIDO U2FTechnische DetailsAuthentifizierungsstandards: WebAuthentication (WebAuthn), CTAP2/FIDO2, CTAP1/FIDO U2F 1.2, HMAC-Based One-Time Password (RFC 4226), Time-Based One-Time Password (RFC 6238)Zwei-Faktor-Authentisierung und passwortlose Anmeldung für unbegrenzte Anzahl von Accounts (FIDO U2F, FIDO2)Signierte Firmware-AktualisierungenMit TouchbuttonZertifzierung des manipulationsgeschützten Sicherheitselement nach CC EAL6+Sicherer Schlüsselspeicher: RSA 2048-4096 Bit oder ECC 256-521 Bit, AES-128 oder AES-256Elliptische Kurven: NIST P-256, P-384, P-521 (secp256r1/prime256v1, secp384r1/prime384v1, secp521r1/prime521v1), Ed25519/Curve25519, Koblitz (192-256 Bit), brainpoolP256r1, brainpoolP384r1, brainpoolP512r1Externe Hash-Algorithmen: SHA-256, SHA-384, SHA-512Einmalpasswörter: HOTP (RFC 4226), TOTP (RFC 6238), HOTP-PrüfungPhysikalischer Zufallszahlengenerator (TRNG)Aktivitätsanzeige: vierfarbige LEDHardware-Schnittstellen: USB 1.1, Typ A oder Typ C, NFCKonformität: FCC, CE, RoHS, WEEE, OSHwA

Mit dem Daten Blocker können Sie Ihr Endgerät sicher aufladen, ohne dass die Gefahr einer unerwünschten Datenübertragung besteht (auch "Juice Jacking" genannt). Er kann verwendet werden, um Ihr Gerät auf Reisen an öffentlichen Ladestationen sicher aufzuladen. Der Daten Blocker schützt Sie nicht nur vor unbekannten USB-Buchsen, die möglicherweise gehackt worden sind. Er schützt Sie auch vor dem Risiko, dass das Ladekabel selbst gehackt wurde.Anschlüsse: USB-C-Stecker, USB-C-BuchseGröße: 8 x 16 x 42 mm