Ihre Daten, Ihre Kontrolle!

Wissen und Werkzeuge für ein selbstbestimmtes digitales Leben.

Sie wollen den neugierigen Datensammlern im Internet, am Computer oder im Smart TV einen Riegel vorschieben? Im c't-Sonderheft Daten schützen lesen Sie wie’s geht. Aber die Überwachung in Ihrem Alltag geht noch weiter. Diese Sonderausgabe zeigt Gegenmittel und klärt über die Rechtslage auf.

Für Ihren vollständigen Rundumblick zum Thema Datenschutz finden Sie auf dieser Sonderseite zusätzliche Fachliteratur und Videokurse aus dem heise shop-Sortiment.

Komplett im Set: gedrucktes Heft + digitale Ausgabe mit einer Ersparnis von 7,90 Euro. Daten und Geld6 Datenlöschdienste im Internet12 Der Markt der Datenbroker16 Dynamic Pricing24 Online-BezahldiensteSchutz vor Werbung36 Neue Spielregeln für Werbung42 12 Werbeblocker im Vergleich52 Starthilfe für Pi-hole und AdGuard Home58 Netzwerk für DNS-Filter konfigurieren66 Pi-hole oder AdGuard Home auf dem NAS70 AdGuard Home und Pi-holeSchutz vor Überwachung74 FAST-Spione im Smart TV78 Zahlen, Daten, Fakten: Werbung82 Smart TVs datensparsam betreiben90 Überwachung am Arbeitsplatz98 Überwachung am Arbeitsplatz: Spioniert mein Chef?100 Überwachung am Arbeitsplatz: Die Rechte der Arbeitnehmer106 Überwachung am Arbeitsplatz: Gegenwehr112 Statistisch heikle MassenüberwachungDie Rechtslage120 EU-Regeln für DSGVO-Bußgelder122 Anspruch auf Auskunft126 Unerwünschte E-Mail als Schaden128 Chatbots und der Datenschutz132 Rechtsfragen zu generativer KIZum Heft3 Editorial125 Impressum138 Vorschau: c’t Netzwerk-Leitfaden

Mit dem Superbundle sparen Sie 12,99 Euro. Komplett im Set: gedrucktes Heft + digitale Ausgabe. Enthalten im Angebot ist das Buch Data Privacy in der Praxis vom Verlag O'Reilly im Wert von 49,90 €. ► Zum Buch: Data Privacy in der Praxis. Datenschutz und Sicherheit in Daten- und KI-Projekten.Noch nie war der Druck, Datenschutz zu gewährleisten, so stark wie heute. Die Integration von Privacy in Datensysteme ist jedoch nach wie vor komplex. Dieser Leitfaden vermittelt Data Scientists und Data Engineers ein grundlegendes Verständnis von modernen Datenschutzbausteinen wie Differential Privacy, Föderalem Lernen und homomorpher Verschlüsselung. Er bietet fundierte Ratschläge und Best Practices für den Einsatz bahnbrechender Technologien zur Verbesserung des Datenschutzes in Produktivsystemen.Privacy-Spezialistin Katharine Jarmul zeigt in diesem Buch, welche Auswirkungen die DSGVO und der California Consumer Privacy Act (CCPA) auf Ihre Data-Science-Projekte haben. Sie erklärt, wie Daten anonymisiert werden, welche Datenschutztechniken für Ihre Projekte geeignet sind und wie Sie sie integrieren. Sie erfahren außerdem, wie Sie einen Plan für Ihr Datenprojekt erstellen, der Datenschutz und Sicherheit von Anfang an berücksichtigt. Katharine Jarmul verbindet dabei eine fundierte technische Perspektive mit leicht verständlichen Übersichten über die neuesten technologischen Ansätze und Architekturen.Zielgruppe: Data Scientists, Data Engineers, DatenschutzbeauftragteÜber die Autorin: Katharine Jarmul ist Datenschutzaktivistin und Data Scientist, ihre Arbeit und Forschung konzentriert sich auf Privacy und Sicherheit in Data-Science-Workflows. Sie arbeitet als Principal Data Scientist bei Thoughtworks und war in zahlreichen Führungspositionen und als unabhängige Beraterin bei großen Unternehmen und Start-ups in den USA und Deutschland tätig, wo sie Daten- und Machine-Lerning-Systeme mit integrierter Privacy und Sicherheit entwickelt hat. ► Zum Sonderheft: Daten und Geld6 Datenlöschdienste im Internet12 Der Markt der Datenbroker16 Dynamic Pricing24 Online-BezahldiensteSchutz vor Werbung36 Neue Spielregeln für Werbung42 12 Werbeblocker im Vergleich52 Starthilfe für Pi-hole und AdGuard Home58 Netzwerk für DNS-Filter konfigurieren66 Pi-hole oder AdGuard Home auf dem NAS70 AdGuard Home und Pi-holeSchutz vor Überwachung74 FAST-Spione im Smart TV78 Zahlen, Daten, Fakten: Werbung82 Smart TVs datensparsam betreiben90 Überwachung am Arbeitsplatz98 Überwachung am Arbeitsplatz: Spioniert mein Chef?100 Überwachung am Arbeitsplatz: Die Rechte der Arbeitnehmer106 Überwachung am Arbeitsplatz: Gegenwehr112 Statistisch heikle MassenüberwachungDie Rechtslage120 EU-Regeln für DSGVO-Bußgelder122 Anspruch auf Auskunft126 Unerwünschte E-Mail als Schaden128 Chatbots und der Datenschutz132 Rechtsfragen zu generativer KIZum Heft3 Editorial125 Impressum138 Vorschau: c’t Netzwerk-Leitfaden

eBooks zum Datenschutz:

Wer im Internet surft, hinterlässt Spuren. Wenn Sie eine Webseite aufrufen, online einkaufen, soziale Netzwerke nutzen oder Ihre Lieblingsserie streamen: All das gibt persönliche Informationen über Sie preis. Sie haben nichts zu verbergen? Sollten Sie aber. Was passiert mit diesen Daten? Was wissen Amazon, Google, Facebook & Co. über Sie? Welche Daten werden über Sie erhoben und wie können Sie deren Verbreitung eingrenzen? Dieser Ratgeber zeigt mithilfe verständlicher Anleitungen und vieler Screenshots, wie Sie Ihre digitalen Geräte sicher nutzen und ein Maximum an Privatsphäre schaffen. Sie erfahren, wie Sie starke Passwörter generieren, Ihre privaten Daten kontrollieren und löschen, wie Sie Webseiten-Tracking durch Cookies verhindern und wo datensparsamere Geräte Sinn ergeben. Denn Sie haben etwas zu verbergen – und das ist auch gut so!Andreas Erle ist Autor zahlreicher Bücher, Zeitschriften- und Onlineartikel rund um die Themen Windows, Smartphone und mobiles Internet, zu denen er auch eine umfangreiche Webseite betreibt. Im Buchprogramm der Stiftung Warentest sind von ihm bereits die Ratgeber "Windows 10", "Windows Supertricks" sowie "Spurlos im Internet" erschienen.Sie haben etwas zu verbergen!- Anonymität schafft Privatsphäre- Private Daten: Währung und Risiko- Der Super-GAU Datenleck- Wo sind Ihre Daten?Windows und Mac anonymer machen- Nutzen und Risiko abwägen- Ein Benutzerkonto anlegen- Wo liegen Ihre Dateien?- Das Passwort: Ein sicherer Schutz?- Ohne Updates geht es nicht- Verschlüsselung: Noch mehr Sicherheit- Die Spione in Ihrem Computer- Datensparsamkeit: Weniger ist mehr- Datenschutzeinstellungen kontrollierenAnonymer surfen- Augen auf im Internet- Sichere Benutzerkonten- Mittel gegen Tracking- Suchmaschinen: Es gibt nicht nur GoogleSozial, aber nicht öffentlich- Facebook und die Macht der Daten- Privatsphäreeinstellungen nutzen- Das Konto löschen- Die EU-DSGVO: Ihre Rechte- Big-Data-Nutzung zum Wohl der Allgemeinheit?Smartes Phone, gläserner Nutzer- Ein Gerät für alles- Mit dem Google-Konto unterwegs- Einstellungen auf dem Android-Smartphone- Einstellungen auf dem iPhoneDas Internet der Dinge- Die Datenlogger am Handgelenk- Wenn Sprachassistenten mithören- Anfälligkeiten und Schutz- Ein Blick in die Zukunft- Sie haben es in der Hand!Hilfe- Stichwortverzeichnis

DER SCHWARZE GÜRTEL FÜR DAS NETZ Sie wollen Ihre Privatsphäre und Ihre digitale Identität schützen? Dabei hilft Ihnen dieses Buch. Christina Czeschik klärt Sie darüber auf, wo Sie welche Daten und Metadaten hinterlassen, und hilft Ihnen dann dabei, darüber die Kontrolle zu behalten und so digital selbstbestimmt zu sein. Konkret erklärt sie Ihnen, wie Sie den Schutz Ihrer Privatsphäre bei E-Mails, Chats, Videocalls, in sozialen Netzwerken, beim Einkaufen, Surfen und Streamen sicher stellen. Zudem wirft sie einen kritischen Blick auf Smartphones, Apps und zuletzt auch unsere eigenen Gewohnheiten rund um das Internet. SIE ERFAHREN* Was es mit dem Konzept der digitalen Souveränität auf sich hat* Wie Sie PGP und S/MIME für E-Mail-Verschlüsselung und digitale Signatur nutzen* Welche Einstellungen für bessere Privatsphäre Sie im Browser treffen können * Wie Sie mit Tor (fast) anonym browsen könnenDR. CHRISTINA CZESCHIK, M.SC., ist Ärztin und Medizininformatikerin. Seit 2015 ist sie freie Autorin und schreibt und bloggt über Digitalisierung, digitale Gesundheit, Informationssicherheit und digitale Privatsphäre. Unter dem Pseudonym Jo Koren schreibt sie Science-Fiction.

Sicherheit für Ihren Datenschatz – Dateien optimal geschützt und strukturiert absichern Fotos, Filme, Dokumente - all diese Daten haben einen Wert, wenn nicht einen monetären, dann doch oft einen ideellen. Eine defekte Festplatte, ein Wohnungsbrand, ein Virus oder ein kaputtes Smartphone und im nächsten Augenblick sind wichtige Erinnerungen und Unterlagen weg. Wann lohnt es sich, Analoges zu digitalisieren und wie können wir unsere wichtigsten Daten bestmöglich schützen? Wir zeigen Ihnen, was alles passieren kann und wie Sie Ihre Datensicherheit gewährleisten können. Von Back-up-Software über Passwortmanager bis hin zu Antivirenprogrammen stellt Ihnen dieser Ratgeber bewährte Tools und Schutzmaßnahmen basierend auf den Untersuchungen der Stiftung Warentest vor. In diesem Leitfaden erfahren Sie zusätzlich, wie Sie all Ihre Dateien im Blick behalten und strukturiert abspeichern, sodass Sie sie schnellstmöglich wieder finden. Wichtig für Ihren Datenschutz ist nicht zuletzt auch umsichtiges Verhalten wie das regelmäßige Durchführen von Software-Updates, Aktualisieren von Browsern oder Programmen sowie anonymes und sicheres Surfen in öffentlichen Netzen. Was aber, wenn es schon zu spät ist? Oder wenn trotz aller Schutzmaßnahmen doch etwas schiefgeht? Auch hierfür gibt es Lösungen, die dieses Buch für Sie bereithält. - Analoges digitalisieren: Dias, CDs, Papierdokumente - Dateien im Blick behalten: Strukturiertes Abspeichern der Dokumente - Betrugsmaschen erkennen: Auf welche Links Sie niemals klicken sollten - Gute Passwörter kreieren: Tipps und Tools für noch mehr Schutz - Clouddienste: Welche Cloudanbieter empfehlenswert sind - Im Notfall: Daten retten sogar ohne Backup Ihre Daten – Ihr Schatz! - Daten sind wertvoll - Warum digitalisieren? - Digitalisieren – aber wie? - Digitalisieren mit dem Smartphone - Digitalisiert – und nun? - Den Datenschatz aufbauen – mit Sinn und Verstand So behalten Sie den Überblick - Wo liegen überall Daten? - Daten auf dem Smartphone - Daten auf anderen Geräten - Dateien suchen und finden - Ordnung ist alles: Die Struktur Alles kann passieren! - Malware – die (un)bekannte Gefahr - Ransomware – Erpresseralarm! - Phishing – perfekte Fälschung - Die Zeit und andere Katastrophen Risikobewusstes Verhalten im Alltag - Die drei Grundprinzipien - Vertraulichkeit schützen - Passwörter: Trügerischer Schutz - Verfügbarkeit und Integrität sicherstellen - Oft vergessen: Das Internet der Dinge Gut gesichert und geschützt - Passwörter – komfortabel und zugleich sicher? - Die Internetverbindung - Der Browser - Rechner und Betriebssystem - Verschlüsselung als zusätzlicher Schutz - Wolkenschlösser: Die Cloud - Netzwerkfestplatten als Backup-Medium - Backups richtig erstellen Schon zu spät? Hilfe im Verlustfall - Verlorene Daten retten - Datenverlust an Fremde - Ausweis- und Kartenverlust Hilfe - Stichwortverzeichnis

Datenschutz für Profis:

Das Handbuch für Praktiker und Begleitbuch zum T.I.S.P. (TeleTrusT Information Security Professional) in 4. aktualisierter und erweiterter Auflage aus März 2024.Das Grundlagenwerk strukturiert das Basiswissen zu Informationssicherheit und Datenschutz in 32 aufeinander aufbauenden Kapiteln.• Aktualisierte und erweiterte AuflageDie 4. Auflage gibt dem Datenschutz mehr Raum: Zwei Kapitel behandeln die rechtlichen Aspekte (»Informationssicherheit und rechtliche Anforderungen«, »Datenschutzrecht«), dem Thema Datenschutzkonzept wird ein eigenes Kapitel gewidmet und zum Bereich Löschen und Entsorgen gibt es nun mit »Technisches Löschen und Vernichten« und »Datenschutzrechtliches Löschkonzept« ebenfalls zwei Kapitel. Die neuen Kapitel »Virtualisierung« und »Cloud Security« ergänzen den Themenkomplex Informationssicherheit.Grundlegend überarbeitet wurden die Kapitel »ISO 27001 und ISO 27002« und »Anwendungssicherheit«. Alle anderen Kapitel wurden auf den aktuellen Stand der Technik gebracht.• Von Praktikern für Praktiker»Informationssicherheit und Datenschutz« stammt aus der Feder von Praktikern – alle mitwirkenden Autoren sind Security Consultants mit gemeinsam über 250 Jahren Berufserfahrung in der Informationssicherheit und im Datenschutz.• Begleitbuch zum T.I.S.P.Der Band eignet sich auch als Begleitbuch zur T.I.S.P.-Schulung, die mit dem Zertifikat »Tele-TrusT Information Security Professional« abgeschlossen werden kann. Er deckt nicht nur alle prüfungsrelevanten Inhalte ab, sondern lehnt sich auch an die Struktur der T.I.S.P.-Schulung an.Leseprobe (PDF-Link)

Das Handbuch für Admins und IT-Leiter: Pflichtlektüre für alle IT-Verantwortlichen von Heise-Justiziar Joerg Heidrich.Als IT-Administrator bewegen Sie sich bei Ihrer täglichen Arbeit regelmäßig in einem juristischen Minenfeld. Welche Daten müssen Sie im Rahmen eines Auskunftsbegehrens herausgeben? Welche Daten gehören in Backups und Logfiles und wann müssen Sie diese löschen? Was ist beim Betrieb von Websites zu beachten und bei der Datenverarbeitung in der Cloud? Wann drohen Ihnen Bußgelder? Dürfen Sie Ihre Kollegen überwachen oder darf der Chef dies anordnen? Die Autoren kennen diese Fragen aus der Praxis und können auf Basis ihrer langjährigen Erfahrung belastbare Antworten darauf geben. Mit unserem Leitfaden erhalten Sie Grundlagenwissen, Entscheidungshilfen und Praxishinweise an die Hand. Aus dem Inhalt:Was sind personenbezogene Daten?Grundsätze der Datenverarbeitung und des technischen DatenschutzSystemprotokolle, Weblogs, Backups, ArchivierungLöschpflichten und LöschkonzepteDatenverarbeitung in der CloudAnforderungen Arbeit im Home OfficeTechnische Gestaltung von Websites, Umgang mit CookiesVerarbeitungsverzeichnisse erstellen, und auf AuftragsverarbeitungAuskunftspflichten nachkommenUmgang mit Daten der Mitarbeiter*innenCompliance-Vorschriften beachten und Umgang mit RegelverstößenStrafrechtliche Risiken für AdminsLeseprobe (PDF-Link)Über die Autoren:Joerg Heidrich ist Justiziar und Datenschutzbeauftragter von Heise Medien und als Fachanwalt für IT-Recht in Hannover mit den rechtlichen Fragen rund um das Internet und neuen technischen Entwicklungen beschäftigt.Christoph Wegener ist promovierter Physiker und seit 1999 als freiberuflicher Berater mit der wecon.it-consulting in den Bereichen Informationssicherheit, Datenschutz und Open Source aktiv.Dennis Werner ist als Fachanwalt für IT-Recht in der Kanzlei Bergfeld & Partner aktiv. Er berät zudem seit 2015 Unternehmen umfassend als TÜV-zertifizierter Datenschutzbeauftragter und ist in dieser Tätigkeit auch in der Praxis tätig.

Data Privacy in der Praxis. Datenschutz und Sicherheit in Daten- und KI-Projekten.Noch nie war der Druck, Datenschutz zu gewährleisten, so stark wie heute. Die Integration von Privacy in Datensysteme ist jedoch nach wie vor komplex. Dieser Leitfaden vermittelt Data Scientists und Data Engineers ein grundlegendes Verständnis von modernen Datenschutzbausteinen wie Differential Privacy, Föderalem Lernen und homomorpher Verschlüsselung. Er bietet fundierte Ratschläge und Best Practices für den Einsatz bahnbrechender Technologien zur Verbesserung des Datenschutzes in Produktivsystemen.Privacy-Spezialistin Katharine Jarmul zeigt in diesem Buch, welche Auswirkungen die DSGVO und der California Consumer Privacy Act (CCPA) auf Ihre Data-Science-Projekte haben. Sie erklärt, wie Daten anonymisiert werden, welche Datenschutztechniken für Ihre Projekte geeignet sind und wie Sie sie integrieren. Sie erfahren außerdem, wie Sie einen Plan für Ihr Datenprojekt erstellen, der Datenschutz und Sicherheit von Anfang an berücksichtigt. Katharine Jarmul verbindet dabei eine fundierte technische Perspektive mit leicht verständlichen Übersichten über die neuesten technologischen Ansätze und Architekturen.Zielgruppe: Data Scientists, Data Engineers, DatenschutzbeauftragteÜber die Autorin: Katharine Jarmul ist Datenschutzaktivistin und Data Scientist, ihre Arbeit und Forschung konzentriert sich auf Privacy und Sicherheit in Data-Science-Workflows. Sie arbeitet als Principal Data Scientist bei Thoughtworks und war in zahlreichen Führungspositionen und als unabhängige Beraterin bei großen Unternehmen und Start-ups in den USA und Deutschland tätig, wo sie Daten- und Machine-Lerning-Systeme mit integrierter Privacy und Sicherheit entwickelt hat.

Security-Videokurse:

Webinar "Security mit System - auch für KMUS", im heise Shop als Aufzeichnung der Live-Veranstaltung aus November 2023.IT-Sicherheit wird auch für KMUs immer wichtiger. Von Ransomware bis Datenlecks gibt es alle möglichen Bedrohungen, die gefährliche finanzielle Folgen haben können. Gleichzeitig gibt es einen unendlich großen Katalog an technischen Lösungen, an Maßnahmen und Weiterbildungen - da fällt es schwer, einen Überblick zu erlangen.Das Webinar hilft IT- oder Sicherheitsverantwortlichen in kleinen und mittleren Unternehmen, ihre IT-Sicherheit systematisch zu verbessern. Dazu gehört, sich zunächst einen Überblick zu verschaffen und dann mit einer praktischen Checkliste die nächsten Schritte zu planen. Wir orientieren uns dabei am Industriestandard ISO27001, picken uns aber ganz pragmatisch die "Security-Rosinen" heraus.Zielgruppe: Technisch/organisatorisch Verantwortliche für den sicheren IT-Betrieb in Unternehmen und Organisationen, IT-Verantwortliche in kleinen und mittelständischen Unternehmen

Recht in der IT:

Diese leicht verständliche Einführung mit vielen Praxisbeispielen erläutert die Anforderungen, die die Datenschutzgrundverordnung (DSVGO) mit sich bringt, und unterstützt Sie bei der Entwicklung und Umsetzung eines sinnvollen Datenschutzmanagements.Der Datenschutz hat mit dem Erlass der Datenschutzgrundverordnung noch an Bedeutung gewonnen. Bei Verstößen drohen inzwischen hohe Bußgelder. Dieses Buch bietet einen einfachen, verständlichen und - gemessen an der Materie - unterhaltsamen Einstieg in das Thema. Es richtet sich an Nicht-Juristen ohne Vorwissen. Zahlreiche Praxiserfahrungen des Autors veranschaulichen die Fallstricke und Probleme des Datenschutzes und machen das Thema besser verständlich und das Buch gut lesbar. Ein eigener Teil mit Hinweisen und Tipps für ein praktikables Datenschutzmanagement rundet das Angebot ab. Dieses Buch schützt nicht nur Ihre Daten, sondern auch Ihr Unternehmen.Dr. Christian Szidzek ist Rechtsanwalt und tätig als externer Datenschutzbeauftragter und Projektmanager. Er betreibt in Würzburg die Kanzlei THALES (www.thales-datenschutz.de), die sich ausschließlich auf Datenschutz spezialisiert hat.

Rechtliche Fragen und typische Probleme verständlich erklärt: Amazon Web Services, Google, Microsoft & Clouds anderer Anbieter in der Praxis.Cloud-Anwendungen von Anbietern wie Amazon Web Services (AWS), Google oder Microsoft werden von vielen Unternehmen, Organisationen und privaten Anwendern genutzt. Hierbei steht ihnen ein äußerst vielfältiges und umfangreiches Produktportfolio der jeweiligen Anbieter zur Verfügung. Datenschutz war in diesem Zusammenhang schon immer ein Thema, aber durch die europäische Datenschutz-Grundverordnung werden Verantwortliche nunmehr verstärkt in die Pflicht genommen. Bei Datenschutzverstößen drohen mitunter hohe Bußgelder sowie nicht absehbare Haftungsfolgen.Dieser Praxisleitfaden beschreibt die rechtlichen Fragen und typischen Probleme im Zusammenhang mit der Nutzung der von Cloud-Providern bereitgestellten Anwendungen im Allgemeinen wie beispielsweise Auswahl, Vorbereitung und konkrete rechtliche Umsetzung einer Auslagerung von Daten und Prozessen in eine Cloud, aber auch Fragen eines Exits, wie eine Datenmigration. Er geht aber auch ganz konkret auf einzelne Anwendungen ein und unterstützt hierzu mit konkreten Empfehlungen und Checklisten. Es werden keine Vorkenntnisse im Datenschutz oder in Bezug auf Cloud-Anwendungen vorausgesetzt.Autor:Dr. Thorsten Hennrich ist Rechtsanwalt mit den Schwerpunkten Informationstechnologie- und Datenschutzrecht. Er ist ein technikaffiner Jurist, der „beide Welten“ bestens kennt: als Rechtsanwalt im IT- und Datenschutzrecht, als Leiter der Rechtsabteilung eines Cloud-Anbieters sowie als langjähriger Geschäftsführer eines Cloud- und IT-Infrastruktur-Anbieters mit Rechenzentren in Frankfurt am Main und Amsterdam. Er blickt auf über 20 Jahre umfassende Praxiserfahrung zurück.Zielgruppe:IT-Verantwortlicheleitende AngestellteDatenschutzbeauftragteMitglieder der Geschäftsleitung

Die Implementierung von KI in einem Unternehmen erfordert sorgfältige Planung und Berücksichtigung einer Vielzahl von Faktoren. In präziser und zugänglicher Sprache vermittelt Ihnen dieser Leitfaden umfassende Informationen über die rechtlichen Rahmenbedingungen, die Sie beachten müssen.Vom Datenschutz, Urheberrecht, Haftungsfragen bis hin zur Einhaltung gesetzlicher Vorgaben in Deutschland und der EU. Mit praktischen Beispielen und konkreten Anwendungsszenarien illustriert das Autorenteam, bestehend aus Technikern und Juristen, die komplexen rechtlichen Herausforderungen und bietet zugleich Lösungsansätze und Handlungsempfehlungen. Egal, ob Sie ein Startup leiten, das in die Welt der KI eintaucht, oder ein etabliertes Unternehmen, das seine Prozesse durch KI-Technologien optimieren möchte – dieses Buch bietet Ihnen wertvolle Orientierung für Ihre Pläne und Herausforderungen.Der Leitfaden für Ihre Rechtsfragen1. Grundlagen von KI und Recht verstehenErfahren Sie alles Wichtige über die technischen Grundlagen von generativer KI, Fragen des Urheberrechts, des Datenschutzes, der Haftung, der Vertragsgestaltung, des Wettbewerbsrechts oder der Rechtsberatung.2. Rechtliche Risiken und Stolperfallen vermeidenLernen Sie, was Sie bei der Einführung und Nutzung von generativer KI im Unternehmen rechtlich beachten müssen und wie Sie datenschutz-, vertrags- und urheberrechtliche Stolperfallen vermeiden.3. Vermeiden Sie potenzielle HaftungsrisikenWann Sie in eine Haftung geraten und wie Sie dies vermeiden können. Lernen Sie außerdem ein wirksames Tool bei der Nutzung von KI im Unternehmen kennen: die unternehmensinterne KI-Richtlinien.4. KI individuell: Finetuning und Training eigener ModelleAuch im Umgang mit Trainingsdaten müssen Sie Urheberrechte und Betroffenenrechte beachtendas Urheber- und Datenschutzrecht ausreichend beachten und z.B. mit Auskunftsansprüchen Betroffener umgehen.5. Einführung im UnternehmenAlles Wichtige über den AI-Act. Erhalten Sie dazu konkrete Tipps für die KI-Transformation. Inkl. Ausblick auf zukünftige KI-Technologien und -Dienste.Aus dem Inhalt:Technische Grundlagen Künstliche IntelligenzEinsatz von ChatGPT und Co.Training eigener AlgorithmenSoftwareerstellung mit KIUnterstützung durch SprachassistentenKreativarbeit erledigen lassenKI als PersonalchefÜber die Autoren:Niklas Mühleis ist Rechtsanwalt und seit 2022 Partner der auf den Bereich des IT-Rechts spezialisierten Kanzlei Heidrich Rechtsanwälte. Er hat den Masterstudiengang EULISP in Hannover belegt und sich in dessen Rahmen im Bereich IT- und IP-Recht spezialisiert. Den Studiengang hat er mit dem Master of Laws (LL.M.) abgeschlossen. Zu dem zweisemestrigen Studiengang gehörte ein Auslandssemester an der University of Strathclyde in Glasgow, Schottland, mit dem Schwerpunkt auf Wettbewerbs- und Telekommunikationsrecht sowie Datenschutz. Seine Masterarbeit hat er zu der glücksspielrechtlichen Einordnung von Lootboxen in Videospielen verfasst. Seit Jahren veröffentlicht Niklas Mühleis als freier Autor Artikel im Computerfachmagazin c't und der iX sowie diversen weiteren Fachzeitschriften zu den Themen Datenschutz, Digitalisierung und Urheberrecht. Darüber hinaus engagiert er sich als Coach und Mentor in der Betreuung von Start- ups beim Impact Accelerator des Hafven in Hannover.Neben seiner Begeisterung für rechtliche Zusammenhänge in IT-Fragen engagiert sich Niklas Mühleis seit vielen Jahren sowohl parteipolitisch als auch in politischen Initiativen und Vereinen. So saß er mehrere Jahre im Gemeinderat der Wedemark und stand der Fachschaft an der juristischen Fakultät Hannover zwei Jahre lang als Sprecher vor. Aus dieser Funktion heraus unterstützte er zudem die Gründung der Refugee Law Clinic Hannover, welche Geflüchteten kostenfreie Rechtsberatung anbietet.Nick Akinci ist Rechtsanwalt und Partner bei Heidrich Rechtsanwälte und hat die Kanzlei im Jahr 2019 mitbegründet. Er absolvierte das Studium der Rechtswissenschaften an der Leibniz Universität Hannover. Sein Schwerpunkt lag dabei auf den Gebieten IT-Recht und geistiges Eigentum. Zudem hat Nick Akinci zwei Semester an der School Of Law der University of Nottingham studiert und dort anschließend den Grad des Magister Legum Europae (MLE) erworben. Sein Referendariat absolvierte er unter anderem in der Rechtsabteilung des Heise Verlags in Hannover. Nick Akinci begeistert sich privat für Themen rund um den Bereich Technik und Internet. Bereits seit seiner Jugend hat er großes Interesse an Hard- und Software sowie dem Internet entwickelt. Umso mehr Freude hat Rechtsanwalt Nick Akinci daran, das Recht auf Lebenssachverhalte aus dem Bereich der IT anzuwenden und praxisgerechte Lösungen zu entwickeln. Nick Akinci hat u. a. in der Computerfachzeitschrift c't zu datenschutzrechtlichen Themen publiziert und veröffentlicht Blog-Artikel auf netzrechtliches.Leseprobe (PDF-Link)

Hardware für Ihre Sicherheit:

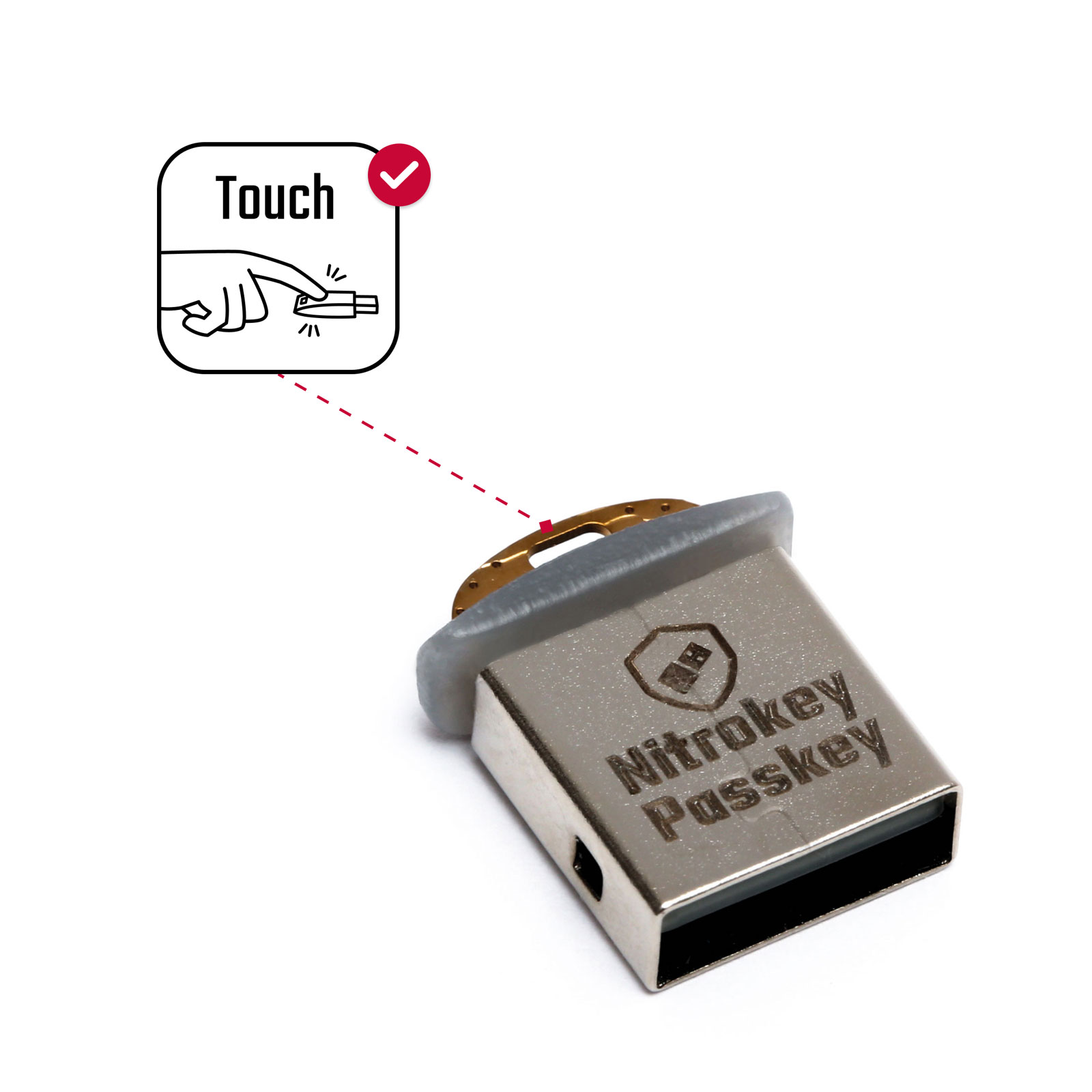

Mit dem Nitrokey Passkey schützen Sie Ihre Accounts zuverlässig gegen Phishing und Passwort-Diebstahl. Das Gerät erlaubt das super einfache und sichere passwortlose Login sowie Zweifaktor-Authentifizierung (2FA) mittels des modernen WebAuthn bzw. FIDO2 Standards. Dieser Standard wird von immer mehr Webseiten unterstützt und hat das Ziel, klassische Passwörter zu ersetzen. Das Gerät hat ein praktisches USB-A Mini Format und passt somit an jedes Schlüsselbund.Der Nitrokey Passkey basiert auf unserem modernen, von Grund auf in Rust neu entwickeltem Nitrokey 3. Er richtet sich an Menschen und Organisationen die einen günstigen Security Key zur sicheren Anmeldung benötigen, aber den großen Funktionsumfang des Nitrokey 3 (Verschlüsselung, OpenPGP, Passwörter, OTP, PIV, Secure Element) nicht brauchen.Vertrauenswürdig dank Open Source; Qualität made in Germany.AnwendungsfälleFür privat und Unternehmen - Schutz gegen Massenüberwachung und HackerPasswortlose AnmeldungVergessen Sie Ihr Passwort zur Anmeldung und verwenden Sie stattdessen den Nitrokey zum passwortlosen Login.Online-Accounts mittels Zwei-Faktor-Authentisierung (2FA) schützenNitrokey ist Ihr Schlüssel zum sicheren Login an Webseiten (z. B. Google, Facebook; Übersicht auf www.dongleauth.com. Mittels FIDO2 bleiben Ihre Accounts auch dann sicher, falls Ihr Passwort gestohlen werden sollte.Phishing-SchutzBei der Verwendung von FIDO wird die jeweilige Domain automatisch überprüft und die Benutzer effektiv gegen Phishing-Angriffe geschützt.Für Firmen - Schutz gegen Hacker und IndustriespionagePasswortlose Anmeldung an Windows 11 ComputernMitarbeiter melden sich zukünftig an ihre, mittels Microsoft Entra ID (Azure Active Directory) verwalteten, Windows 11 Pro Computer ohne Passwörter an. Dazu ist lediglich ein Nitrokey nötig.Passwortlose Anmeldung an eigenen Enterprise-SystemenErsetzen Sie Ihre Passwort-Policy, unerlaubte Passwort-Zettel und aufwendiges Passwort-Reset durch passwortloses Login mit dem Nitrokey. Sicherheit und Akzeptanz durch Einfachheit. Wir beraten Sie gerne bei der Integration.Für IT-Administratoren und Sicherheitsexperten – kritische Infrastruktur schützenServer sicher mit SSH administrierenHaben Sie Ihren SSH-Schlüssel immer sicher im Nitrokey dabei. Ihr Schlüssel ist PIN-geschützt und kann nicht aus dem Nitrokey exportiert/gestohlen werden. Somit entfällt das unsichere und lästige Synchronisieren von Schlüsseldateien auf Clientsystemen.Internet of Things (IoT) und eigene Produkte schützenSchützen Sie Ihre eigenen Hardware-Produkte durch Integration des Nitrokeys. Ideal zur Fernwartung und zur Gewährleistung der Produktechtheit.FunktionenFIDO U2F, FIDO2 zum passwortlosem LoginBei der einfachen Benutzbarkeit setzt FIDO neue Maßstäbe und erzielt somit hohe Akzeptanz. FIDO schützt Ihre Accounts zuverlässig gegen Passwortdiebstahl und gegen Phishing.SicherheitstechnologieDer Nitrokey Passkey basiert auf einer neuartigen Sicherheitsarchitektur:Die gesamte Firmware ist in der speichersicheren Programmiersprache Rust entwickelt. Dadurch werden potentiell sicherheitskritische Speicherfehler vermieden.Die Firmware basiert auf dem in Rust entwickelten Framework Trussed, welches für sicherheitskritische Embedded-Systeme ausgelegt ist. Trussed realisiert u.a. kryptographische Operationen. Natürlich ist der Code als Open Source veröffentlicht.Die Hardware basiert auf dem Mikroprozessor nRF52, welcher über zahlreiche Sicherheitsfunktionen verfügt, wie z.B. Secure Boot, ARM TrustZone, Physical Unclonable Functions (PUF).Wie bei allen Entwicklungen von Nitrokey, ist auch der Nitrokey Passkey open source, so dass die sichere Implementierung von jedem begutachtet werden kann.Unterstützte Systeme und SchnittstellenBetriebssysteme: Windows, macOS, Linux, BSD, Android, iOSSchnittstellen: FIDO2, FIDO U2FÜbersicht einiger Webseiten mit Zweifaktorauthentisierung auf www.dongleauth.com

c't-Security-Checkliste 2023 (PDF)IT-Sicherheit, einfach erklärt: Die Neuauflage der c't-Security-Checklisten unterstützt Sie bei der Absicherung Ihrer technischen Begleiter wie PCs, Smartphones, WLAN-Router und vielem mehr. Dabei wird nur so viel Aufwand wie nötig betrieben, um die häufigsten Cyber-Bedrohungen abzuwehren. Denn die wichtigsten Handgriffe sollten verständlich und für jeden umsetzbar sein, damit möglichst viele davon profitieren.Nitrokey Daten Blocker USB-C/CMit dem Daten Blocker können Sie Ihr Endgerät sicher aufladen, ohne dass die Gefahr einer unerwünschten Datenübertragung besteht (auch "Juice Jacking" genannt). Er kann verwendet werden, um Ihr Gerät auf Reisen an öffentlichen Ladestationen sicher aufzuladen. Der Daten Blocker schützt Sie nicht nur vor unbekannten USB-Buchsen, die möglicherweise gehackt worden sind. Er schützt Sie auch vor dem Risiko, dass das Ladekabel selbst gehackt wurde.Anschlüsse: USB-C-Stecker, USB-C-BuchseGröße: 8 x 16 x 42 mmDer neue Nitrokey 3 mit NFC, USB-A, Rust, Common Criteria EAL 6+Der neue Nitrokey 3 ist der beste Nitrokey der je entwickelt wurde. Er bietet erstmals NFC, USB-A. Der Nitrokey 3 vereint die Funktionen vorheriger Nitrokey Modelle: FIDO2, Einmalpasswörter, OpenPGP Chipkarte, Curve25519, Passwort-Manager, Common Criteria EAL 6+ zertifiziertes Secure Element, Firmware-Updates. Damit werden Ihre Accounts zuverlässig gegen Phishing und Passwort-Diebstahl geschützt und Ihre Kommunikation und Daten verschlüsselt. Mit starker Hardware-Verschlüsselung, vertrauenswürdig dank Open Source, Qualität made in Germany.WICHTIGER HINWEIS !!!Das ausgelieferte Gerät unterstützt FIDO2 und FIDO U2F und beinhaltet bereits die Hardware (inkl. Secure Element) für alle aufgeführten Funktionen. Weitere Funktionen wie Einmalpasswörter, Passwortmanager und OpenPGP Chipkarte werden nicht zum Auslieferungszeitpunkt implementiert sein, sondern später per Firmware-Updates bereitgestellt.AnwendungsfälleFür privat und Unternehmen - Schutz gegen Massenüberwachung und HackerPasswortlose AnmeldungVergessen Sie Ihr Passwort zur Anmeldung an Microsoft-Diensten (z. B. Office 365) und Nextcloud und verwenden Sie stattdessen den Nitrokey zum passwortlosen Login.Online-Accounts mittels Zwei-Faktor-Authentisierung (2FA) schützenNitrokey ist Ihr Schlüssel zum sicheren Login an Webseiten (z. B. Google, Facebook; Mittels FIDO2, FIDO U2F, oder Einmalpasswörtern (OTP) bleiben Ihre Accounts auch dann sicher, falls Ihr Passwort gestohlen werden sollte.Phishing-SchutzBei der Verwendung von FIDO wird die jeweilige Domain automatisch überprüft und die Benutzer effektiv gegen Phishing-Angriffe geschützt.Mobile Nutzung mit SmartphonesMittels FIDO und NFC können Sie auch an Android und iPhone Smartphones sicher auf Ihre Accounts zugreifen.Daten und E-Mails verschlüsselnVerschlüsseln Sie Ihre E-Mails mit GnuPG, OpenPGP, S/MIME, Thunderbird oder Outlook. Verschlüsseln Sie gesamte Festplatten mittels TrueCrypt/VeraCrypt, LUKS oder einzelne Dateien mittels GnuPG. Ihre privaten Schlüssel werden sicher im Nitrokey gespeichert und können nicht exportiert/gestohlen werden.Für Firmen - Schutz gegen Hacker und IndustriespionagePasswortlose Anmeldung an Windows 10 ComputernMitarbeiter melden sich zukünftig an ihre, mittels Azure Active Directory verwalteten, Windows 10 Pro Computer ohne Passwörter an. Dazu ist lediglich ein Nitrokey 3 nötig.Passwortlose Anmeldung an eigenen Enterprise-SystemenErsetzen Sie Ihre Passwort-Policy, unerlaubte Passwort-Zettel und aufwendiges Passwort-Reset durch passwortloses Login mit dem Nitrokey 3. Sicherheit und Akzeptanz durch Einfachheit. Wir beraten Sie gerne bei der Integration.Für IT-Administratoren und Sicherheitsexperten – kritische Infrastruktur schützenServer sicher mit SSH administrierenHaben Sie Ihren SSH-Schlüssel immer sicher im Nitrokey dabei. Ihr Schlüssel ist PIN-geschützt und kann nicht aus dem Nitrokey exportiert/gestohlen werden. Somit entfällt das unsichere und lästige Synchronisieren von Schlüsseldateien auf Clientsystemen.Internet of Things (IoT) und eigene Produkte schützenSchützen Sie Ihre eigenen Hardware-Produkte durch Integration des Nitrokeys. Ideal zur Fernwartung und zur Gewährleistung der Produktechtheit.Kryptographische Schlüssel sicher speichernSpeichern Sie kryptographische Schlüssel und Zertifikate sicher im Nitrokey und verhindern so deren Diebstahl.BIOS-Integrität von Computern schützenMittels des Nitrokey und Measured Boot wird die Integrität des Computer-BIOS/Firmware überprüft und somit gegen Evil Maid Angriffe geschützt. Die farbliche LED des Nitrokey signalisiert, ob das BIOS integer ist (grün) oder eine Manipulation erkannt wurde (rot). Kompatibel z.B. mit NitroPads.FunktionenFIDO U2F, FIDO2 zum passwortlosem LoginBei der einfachen Benutzbarkeit setzt FIDO neue Maßstäbe und erzielt somit hohe Akzeptanz. FIDO schützt Ihre Accounts zuverlässig gegen Passwortdiebstahl und gegen Phishing.Einmalpasswörter zum Schutz von Accounts gegen IdentitätsdiebstahlSchützen Sie Ihre Accounts gegen Identitätsdiebstahl. Einmalpasswörter werden im Nitrokey generiert und dienen als zweiter Authentifizierungsfaktor für Logins (zusätzlich zu Ihrem normalen Passwort). Somit bleiben Ihre Accounts auch bei gestohlenem Passwort sicher.Sichere Speicherung kryptografischer SchlüsselSpeichern Sie Ihre privaten Schlüssel für die Verschlüsselung von E-Mails, Festplatten oder einzelnen Dateien sicher im Nitrokey. So sind diese gegen Verlust, Diebstahl und Computerviren geschützt und immer dabei. Schlüsselbackups schützen gegen Verlust.PasswortmanagerSpeichern Sie Ihre Passwörter sicher verschlüsselt im integrierten Passwortmanager. So haben Sie Ihre Passwörter immer dabei und sie bleiben auch bei Verlust des Nitrokeys geschützt.Integritätsüberprüfung / ManipulationserkennungÜberprüfen Sie die Integrität vom Computer-BIOS mittels Verified Boot. Die farbliche LED des Nitrokey signalisiert, ob das BIOS integer ist (grün) oder eine Manipulation erkannt wurde (rot). Unterstützte Computer erfordern ein BIOS auf Basis von Coreboot und Heads wie z.B. das NitroPad.SicherheitstechnologieDer Nitrokey 3 basiert auf einer neuartigen Sicherheitsarchitektur:Die gesamte Firmware ist in der speichersicheren Programmiersprache Rust entwickelt. Dadurch werden potentiell sicherheitskritische Speicherfehler vermieden.Die Firmware basiert auf dem in Rust entwickelten Framework Trussed, welches für sicherheitskritische Embedded-Systeme ausgelegt ist und in Zusammenarbeit mit unserem Partner Solokey entwickelt wird. Trussed realisiert u.a. kryptographische Operationen. Natürlich ist der Code als Open Source veröffentlicht.Die Hardware basiert auf dem Mikroprozessor LPC55S6x oder nRF52, welcher über zahlreiche Sicherheitsfunktionen verfügt, wie z.B. Secure Boot, ARM TrustZone, Physical Unclonable Functions (PUF).Zusätzlich wird für den kryptographischen Speicher ein Secure Element (SE050), quasi eine Chipkarte, verwendet. Dieses wurde bis zur Betriebssystem-Ebene nach Common Criteria EAL 6+ sicherheitszertifiziert und entspricht somit auch hohen Sicherheitsanforderungen. Aufgrund des Strombedarfs kann das sichere Element nur per USB aber nicht per NFC verwendet werden.Wie bei allen Entwicklungen von Nitrokey, ist auch der Nitrokey 3 open source, so dass die sichere Implementierung von jedem begutachtet werden kann.Unterstützte Systeme und SchnittstellenBetriebssysteme: Windows, macOS, Linux, BSDSchnittstellen: Microsoft CSP, OpenPGP, S/MIME, X.509, PKCS#11, OpenSC, FIDO2, FIDO U2FTechnische DetailsAuthentifizierungsstandards: WebAuthentication (WebAuthn), CTAP2/FIDO2, CTAP1/FIDO U2F 1.2, HMAC-Based One-Time Password (RFC 4226), Time-Based One-Time Password (RFC 6238)Zwei-Faktor-Authentisierung und passwortlose Anmeldung für unbegrenzte Anzahl von Accounts (FIDO U2F, FIDO2)Signierte Firmware-AktualisierungenMit TouchbuttonZertifzierung des manipulationsgeschützten Sicherheitselement nach CC EAL6+Sicherer Schlüsselspeicher: RSA 2048-4096 Bit oder ECC 256-521 Bit, AES-128 oder AES-256Elliptische Kurven: NIST P-256, P-384, P-521 (secp256r1/prime256v1, secp384r1/prime384v1, secp521r1/prime521v1), Ed25519/Curve25519, Koblitz (192-256 Bit), brainpoolP256r1, brainpoolP384r1, brainpoolP512r1Externe Hash-Algorithmen: SHA-256, SHA-384, SHA-512Einmalpasswörter: HOTP (RFC 4226), TOTP (RFC 6238), HOTP-PrüfungPhysikalischer Zufallszahlengenerator (TRNG)Aktivitätsanzeige: vierfarbige LEDHardware-Schnittstellen: USB 1.1, Typ A oder Typ C, NFCKonformität: FCC, CE, RoHS, WEEE, OSHwA